firewalld

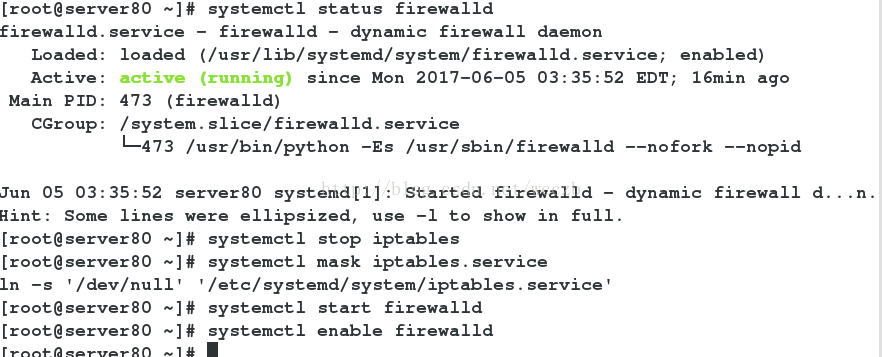

在做这个实验之前,要保证虚拟机有双网卡,设置双ip。[root@server80 ~]# systemctl status firewalld ##查看防火墙状态

[root@server80 ~]# systemctl stop iptables ##关闭iptables

[root@server80 ~]# systemctl mask iptables.service

[root@erver80 ~]# systemctl start firewalld ##开启防火墙

[root@server80 ~]# systemctl enable firewalld ##设置防火墙开机自动开启

[root@server80 ~]# firewall-config ##开启防火墙的图形控制页面

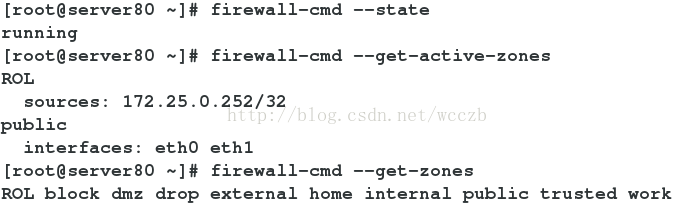

[root@server80 ~]# firewall-cmd --state ##查看firewalld的状态

[root@server80 ~]# firewall-cmd --get-active-zones ##查看当前活动的区域,并附带一个目前分配给它们的接口列表

[root@server80 ~]# firewall-cmd --get-zones ##查看所有可用区域

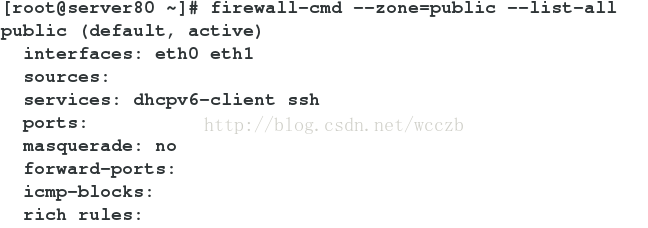

[root@server80 ~]# firewall-cmd --zone=public --list-all ##列出指定域的所有设置

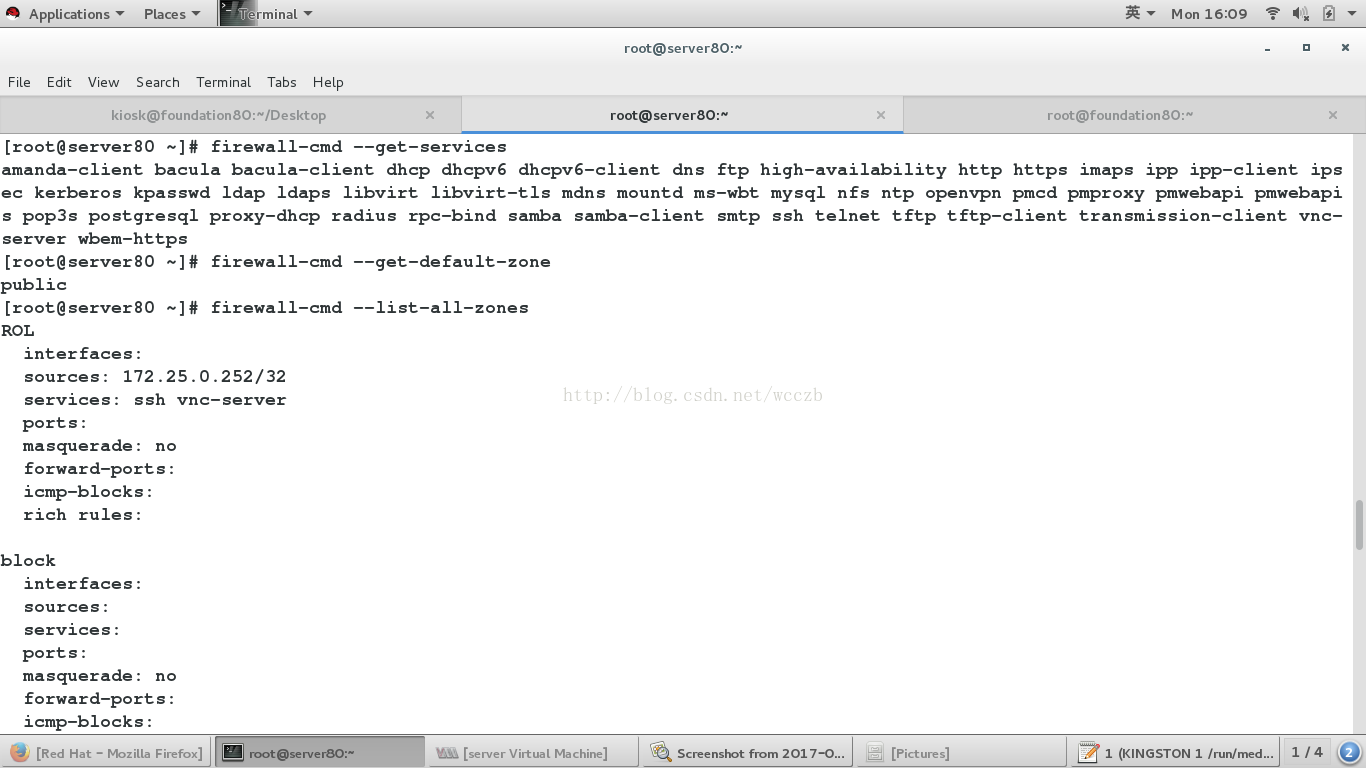

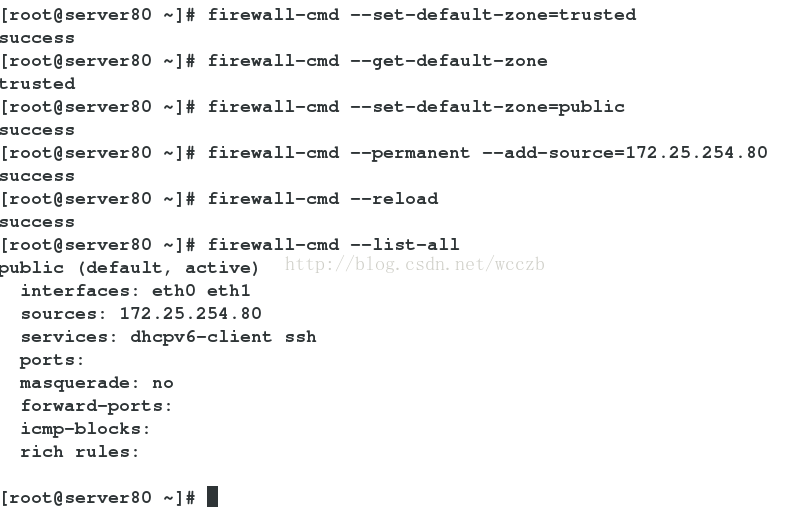

[root@server80 ~]# firewall-cmd --set-default-zone=trusted ##设置默认区域

success

[root@server80 ~]# firewall-cmd --get-default-zone ##查看所有可用区域

trusted

success

[root@server80 ~]# firewall-cmd --permanent --add-source=172.25.254.80 ##设置网络地址

success

[root@server80 ~]# firewall-cmd --reload

success

[root@server80 ~]# firewall-cmd --list-all

public (default, active)

interfaces: eth0 eth1

sources: 172.25.254.250

services: dhcpv6-client ssh

ports:

masquerade: no

forward-ports:

icmp-blocks:

rich rules:

success

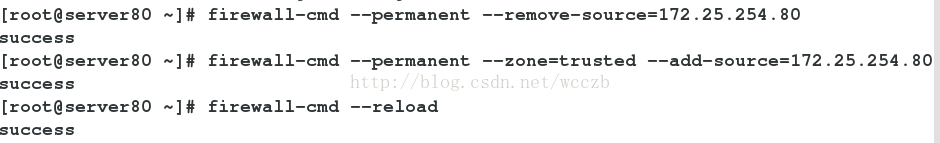

[root@server80 ~]# firewall-cmd --permanent --zone=trusted --add-source=172.25.254.80 ##设置网络地址到指定的区域

success

[root@server80 ~]# firewall-cmd --reloadsuccess

[root@server80 ~]# firewall-cmd --permanent --zone=public --remove-source=172.25.254.250 ##删除指定区域中的网路地址

success

[root@server80 ~]# firewall-cmd --reload ##重载防火墙

success

public (default, active)

interfaces: eth0 eth1

sources:

services: dhcpv6-client ssh

ports:

masquerade: no

forward-ports:

icmp-blocks:

rich rules:

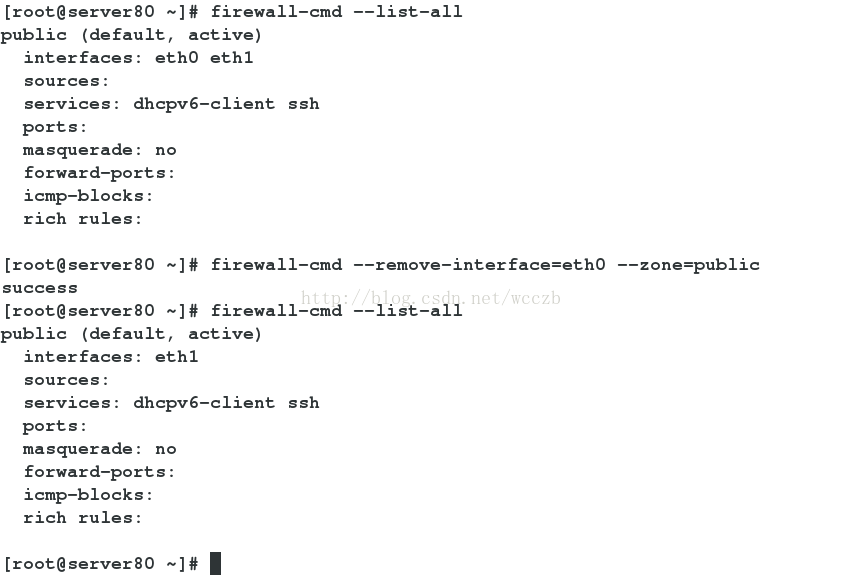

[root@server80 ~]# firewall-cmd --remove-interface=eth0 --zone=public ##删除网络接口

success

[root@server80 ~]# firewall-cmd --list-all ##列出所有设置

public (default, active)

interfaces: eth1

sources:

services: dhcpv6-client ssh

ports:

masquerade: no

forward-ports:

icmp-blocks:

rich rules:

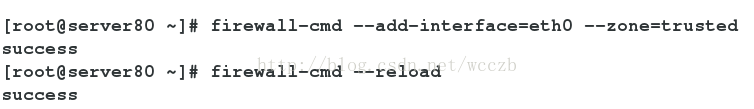

[root@server80 ~]# firewall-cmd --add-interface=eth0 --zone=trusted ##将eth0添加到trusted区中

success

[root@server80 ~]# firewall-cmd --reload ##重载防火墙

success

[root@server80 ~]# yum install httpd -y ##安装httpd服务

[root@server80 ~]# systemctl start httpd ##开启服务

浏览器172.25.80.11可以访问,172.25.254.208不能

firewall-cmd --permanent --zone=public --add-service=smtp ##添加服务

firewall-cmd --permanent --zone=public --remove-service=smtp ##删除服务

[root@server80 ~]# firewall-cmd --list-ports ##列出端口

[root@server80 ~]# firewall-cmd --add-port=53/tcp ##添加端口

success

[root@server80 ~]# firewall-cmd --list-ports

53/tcp

[root@server80 ~]# firewall-cmd --list-all

public (default, active)

interfaces: eth1

sources:

services: dhcpv6-client ssh

ports: 53/tcp

masquerade: no

forward-ports:

icmp-blocks:

rich rules:

[root@server80 ~]# firewall-cmd --remove-service=ssh ##移除ssh

success

[root@server80 ~]# firewall-cmd --list-all

public (default, active)

interfaces: eth1

sources:

services: dhcpv6-client

ports: 53/tcp

masquerade: no

forward-ports:

icmp-blocks:

rich rules:

[root@server80 ~]# firewall-cmd --permanent --remove-service=ssh ##将ssh服务永久移除

success

[root@server80 ~]# firewall-cmd --reload ##重载防火墙

[root@server80 ~]# firewall-cmd --complete-reload ##完全重载防火墙,立即中断连接

success

2.Direct Rules

通过 firewall-cmd 工具,可以使用 --direct 选项在运行时间里增加或者移除链。

source

指定源地址,可以是一个ipv4/ipv6的地址或网段,不支持使用主机名。

destination

指定目的地址,用法和source相同。

service

服务名称是 f irewalld 提供的其中一种服务。要获得被支持的服务的列表,输入以下命令:

firewall-cmd --get-services 。

命令为以下形式:

service name= service_name

port

端口既可以是一个独立端口数字,又或者端口范围,例如,5060-5062。协议可以指定为 tcp 或udp 。

命令为以下形式:

port port= number_or_range protocol= protocol

protocol

协议值可以是一个协议 ID 数字,或者一个协议名。预知可用协议,请查阅 /etc/protocols。

命令为以下形式:

protocol value= protocol_name_or_ID

cmp-block

用这个命令阻绝一个或多个ICMP类型。IC MP 类型是 firewalld支持的ICMP类型之一。

要获得被支持的ICMP类型列表,输入以下命令: firewall-cmd --get-icmptypesicmp-block在内部使用 reject 动作,因此不允许指定动作。

命令为以下形式:

icmp-block name= icmptype_name

masquerade

打开规则里的 IP 伪装。用源地址而不是目的地址来把伪装限制在这个区域内。不允许指定动作。

forward-port

从一个带有指定为 tcp 或 udp 协议的本地端口转发数据包到另一个本地端口,或另一台机器,或另一台机器上的另一个端口。port 和 to-port 可以是一个单独的端口数字,或一个端口范围。而目的地址是一个简单的 IP 地址。不允许指定动作,命令使用内部动作accept 。

命令为以下形式:

forward-port port= number_or_range protocol= protocol /

to-port= number_or_range to-addr= address

success

[root@server80 ~]# firewall-cmd --direct --get-all-rules ##列出规则

ipv4 filter INPUT 0 '!' -s 172.25.254.250 -p tcp --dport 22 -j ACCEPT

3.伪装和端口转发

1)端口转发

[root@server80 ~]# systemctl restart firewalld ##重启防火墙

[root@server80 ~]# firewall-cmd --list-all

public (default, active)

interfaces: eth0 eth1

sources:

services: dhcpv6-client

ports:

masquerade: no

forward-ports:

icmp-blocks:

rich rules:

[root@server80 ~]# firewall-cmd --zone=public --add-forward- port=port=22:proto=tcp:toport=22:toaddr=172.25.254.80 ##端口转发

success

[root@server80 ~]# firewall-cmd --add-service=ssh ##添加ssh服务

success

[root@server80 ~]# firewall-cmd --add-masquerade ##开启伪装

success

[root@server80 ~]# firewall-cmd --list-all

public (default, active)

interfaces: eth0 eth1

sources:

services: dhcpv6-client ssh

ports:

masquerade: yes

forward-ports: port=22:proto=tcp:toport=22:toaddr=172.25.254.1

icmp-blocks:

rich rules:

测试:

真机ssh root@172.25.254.208

[root@foundation80 Desktop]# ssh root@172.25.254.208

root@172.25.254.208's password:

Last failed login: Sat Jun 3 11:48:23 CST 2017 from 172.25.254.208 on ssh:notty

There were 2 failed login attempts since the last successful login.

Last login: Sat Jun 3 11:47:29 2017 from foundation144.ilt.example.com

[root@foundation80 ~]#

2)伪装

[root@server80 ~]# systemctl restart firewalld

[root@server80 ~]# firewall-cmd --zone=public --add-rich-rule='rule family=ipv4 source address=172.25.254.208 masquerade' ##伪装

success

[root@server80 ~]# firewall-cmd --add-service=ssh

success

[root@server80 ~]# firewall-cmd --add-masquerade

success

[root@server80 ~]# firewall-cmd --list-all

public (default, active)

interfaces: eth0 eth1

sources:

services: dhcpv6-client ssh

ports:

masquerade: yes

forward-ports:

icmp-blocks:

rich rules:

rule family="ipv4" source address="172.25.254.208" masquerade

测试:

用desktop

设置其ip为172.25.80.10

gateway为172.25.80.11

ping172.25.254.208和172.25.80.11

[root@localhost ~]# ssh root@172.25.80.11

root@172.25.80.11's password:

Last login: Sat Jun 3 01:25:53 2017 from 172.25.80.10

[root@server80 ~]# ssh root@172.25.254.80

root@172.25.254.80's password:

Last login: Sat Jun 3 13:36:52 2017 from 172.25.254.208

[root@foundation80 ~]# w

13:38:46 up 4:41, 10 users, load average: 0.52, 0.26, 0.23

USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT

kiosk :0 :0 08:57 ?xdm? 33:29 0.46s gdm-sessio

kiosk pts/0 :0 08:58 9:50 14.41s 0.05s ssh -X roo

kiosk pts/1 :0 08:58 22.00s 29.21s 0.01s ssh -X roo

kiosk pts/2 :0 08:58 10:06 0.07s 1:06 /usr/libex

root pts/10 172.25.254.208 13:38 1.00s 0.04s 0.00s w ##用80网段登陆伪装成了254网段

2064

2064

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?