CTFHub个人学习记录

第三章:web前置技能-密码口令-弱口令

文章目录

- CTFHub个人学习记录

- 前言

- 一、解题过程

- 1.访问靶机页面,是一个登录页面随便输入用户名和密码,使用burp suite进行抓包,如下图所示:

- 2.把数据发送到intruder模块准备启用暴力破解模式,如下图所示:

- 3.这里一开始用的这个模式,奈何字典太大了,耗费了我好多金币也没爆出来,时间还不够了,我就盲猜他用户名是admin,启用sniper模式,不得不说,时间块多了,🐎的爆了我这么多金币,/(ㄒoㄒ)/~~,如下图所示:

- 4.查看不同的字段长度,找出异常那个,respnse找到flag,提交即可,如下图所示:

- 4.制作字典,如下图所示:

- 5.再次启用Cluster bomb模式,把用户名和密码勾选上,加载我们的字典,用默认进程,再次尝试,如下图所示:这里补充一个知识点referer是统计你的来源的,比如你从百度访问这个网站,他就会加上百度。

- 6.成功拿到flag,甚至10秒都不到,我真的哭死,如下图所示:

- 总结

前言

路漫漫其修远兮,吾将上下而求索。

本文涉及以下知识点,去引用文章学习即可:

链接: 我是一个知识点

链接: 我是一个知识点

一、解题过程

1.访问靶机页面,是一个登录页面随便输入用户名和密码,使用burp suite进行抓包,如下图所示:

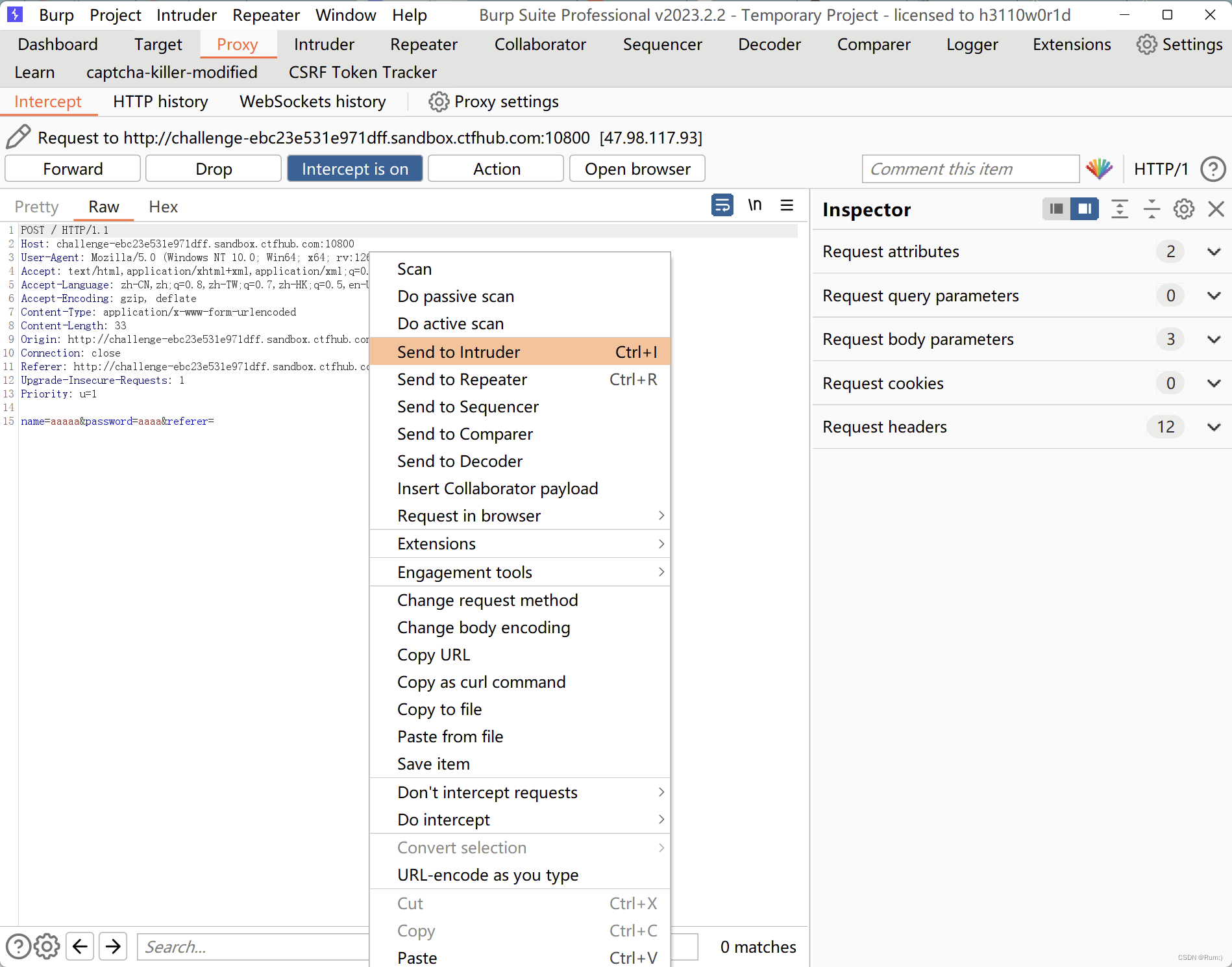

2.把数据发送到intruder模块准备启用暴力破解模式,如下图所示:

一 Sniper(狙击手模式)

狙击手模式使用一组payload集合,它一次只使用一个payload位置,假设你标记了两个位置“A”和“B”,payload值为“1”和“2”,那么它攻击会形成以下

组合(除原始数据外):

Cluster bomb(集束炸弹模式)

文章尾部给出此题大概率命中的字典

集束炸弹模式跟草叉模式不同的地方在于,集束炸弹模式会对payload组进行笛卡尔积,还是上面的例子,如果用集束炸弹模式进行攻击,则除baseline请求外,会有四次请求:

3.这里一开始用的这个模式,奈何字典太大了,耗费了我好多金币也没爆出来,时间还不够了,我就盲猜他用户名是admin,启用sniper模式,不得不说,时间块多了,🐎的爆了我这么多金币,/(ㄒoㄒ)/~~,如下图所示:

4.查看不同的字段长度,找出异常那个,respnse找到flag,提交即可,如下图所示:

Cluster bomb(集束炸弹模式)

爆了我这么多金币,我很不服气,根据网上此题大部分师傅的wp总结出来的几个常命中的字典尝试(字典一定要短,不要很长,很多,不然跑死你,也跑不出来)

4.制作字典,如下图所示:

tiger

admin888

123456

password

admin

admin123admin

admin12

admin888

admin8

admin123

sysadmin

adminxxx

adminx

777admin

admin777

5.再次启用Cluster bomb模式,把用户名和密码勾选上,加载我们的字典,用默认进程,再次尝试,如下图所示:这里补充一个知识点referer是统计你的来源的,比如你从百度访问这个网站,他就会加上百度。

6.成功拿到flag,甚至10秒都不到,我真的哭死,如下图所示:

总结

大概思路和涉及的知识点(这里我一律复制网上师傅总结的即可,网上的师傅们总结的很完美,我就不东施效颦)

思路:

文章很详细

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?