DHCP Snooping是一种DHCP安全特性,通过MAC地址限制、DHCP Snooping安全绑定、IP + MAC绑定、Option82特性等功能过滤不信任的DHCP消息,解决了设备应用DHCP时遇到DHCP DoS攻击、DHCP Server仿冒攻击、ARP中间人攻击及IP/MAC Spoofing攻击的问题。

组网需求

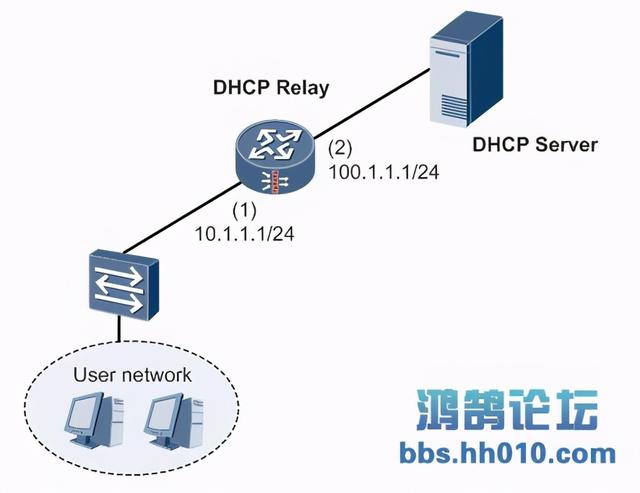

如图1所示,USG作为DHCP Relay,部署在DHCP Client和DHCP Server之间,避免网络受到各种DHCP攻击。

防止的攻击类型如下:

DHCP Server仿冒者攻击

中间人攻击与IP/MAC Spoofing攻击

改变CHADDR值的DoS攻击

仿冒DHCP续租报文攻击

发送DHCP Request报文攻击

图1 配置设备的DHCP Snooping功能组网图

网络规划

根据网络情况和需求,网络规划如下:

为了防范各种DHCP攻击,需要在全局视图和接口视图下开启DHCP Snooping功能。

为了避免受到DHCP Server仿冒者的攻击,需要把用户侧的接口配置为Untrusted模式,把DHCP Server侧的接口配置为Trusted模式,所有从Untrusted接口收到的DHCP Relay报文全部丢弃。

为了避免受到中间人与IP/MAC Spoofing攻击,需要使用DHCP Snooping绑定功能,只有接收到报文的信息和绑定表中的内容一致才会被转发,否则报文将被丢弃。

为了避免受到攻击者改变CHADDR值的攻击,需要检查DHCP Request报文中的CHADDR字段。如果该字段跟数据帧头部的源MAC相匹配,便转发报文;否则,丢弃报文。

为了避免受到攻击者仿冒DHCP续租报文进行攻击,需要检查DHCP Request报文和使用DHCP Snooping绑定功能,只有接收到的报文的信息和绑定表中的内容一致才会被认为是正常的申请报文,报文被转发,否则报文将被丢弃。

为了避免DHCP Request报文攻击,可以配置DHCP上送速率检查。

在DHCP报文被大量丢弃时,配置设备向网管的告警的功能,以便管理员及时了解情况,采取对应措施。

操作步骤

1配置DHCP Relay功能,实现网络的DHCP功能。

# 配置接口GigabitEthernet 0/0/2的IP地址。 system-view

[USG] sysname D

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

476

476

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?