XSS(跨站脚本攻击)详解

XSS(跨站脚本攻击)详解

目录

XSS的原理和分类

XSS的攻击载荷

XSS可以插在哪里?

XSS漏洞的挖掘

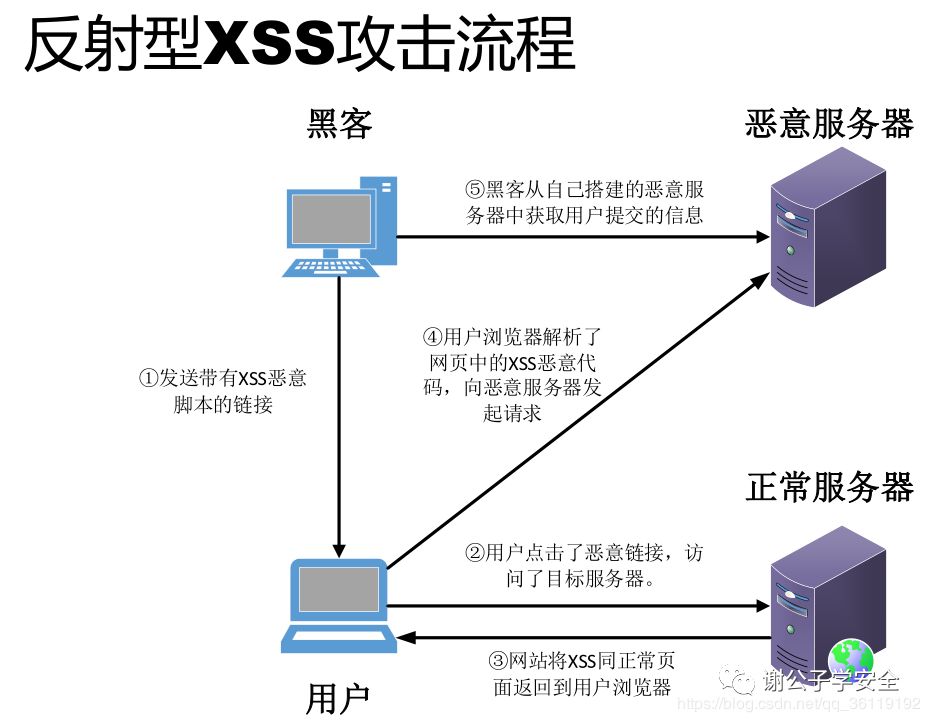

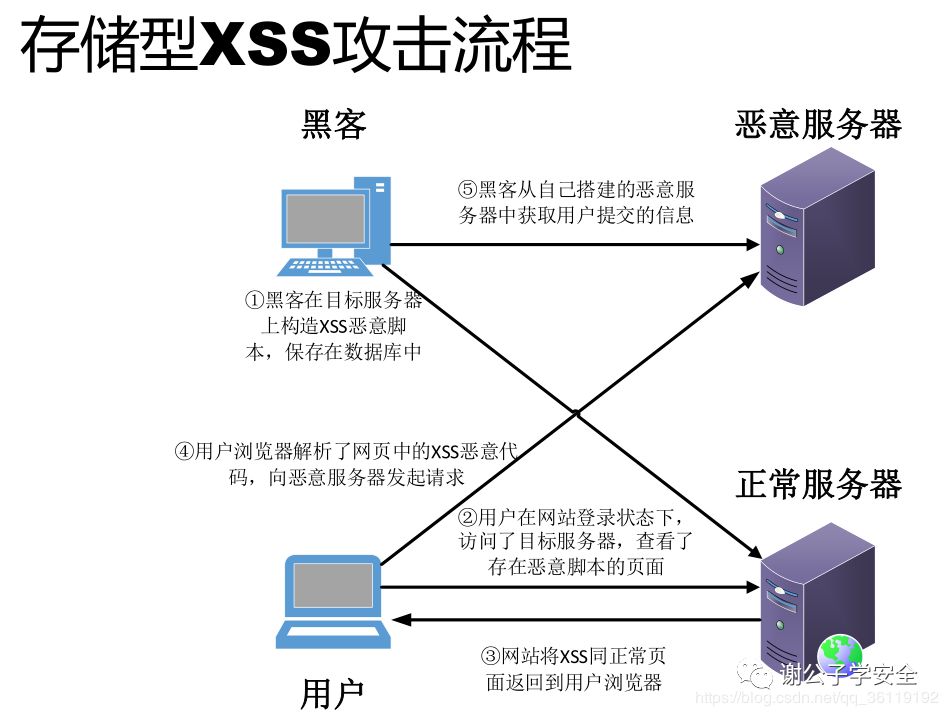

XSS的攻击过程

XSS漏洞的危害

XSS漏洞的简单攻击测试

反射型XSS:

存储型XSS:

DOM型XSS:

XSS的简单过滤和绕过

XSS的防御

反射型XSS的利用姿势

get型

post型

利用JS将用户信息发送给后台

XSS的原理和分类

跨站脚本攻击XSS(Cross Site Scripting),为了不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。恶意攻击者往Web页面里插入恶意Script代码,当用户浏览该页面时,嵌入Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。XSS攻击针对的是用户层面的攻击!

XSS分为:存储型 、反射型 、DOM型XSS

存储型XSS:存储型XSS,持久化,代码是存储在服务器中的,如在个人信息或发表文章等地方,插入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户访问该页面的时候触发代码执行。这种XSS比较危险,容易造成蠕虫,盗窃cookie

反射型XSS:非持久化,需要欺骗用户自己去点击链接才能触发XSS代码(服务器中没有这样的页面和内容),一般容易出现在搜索页面。反射型XSS大多数是用来盗取用户的Cookie信息。

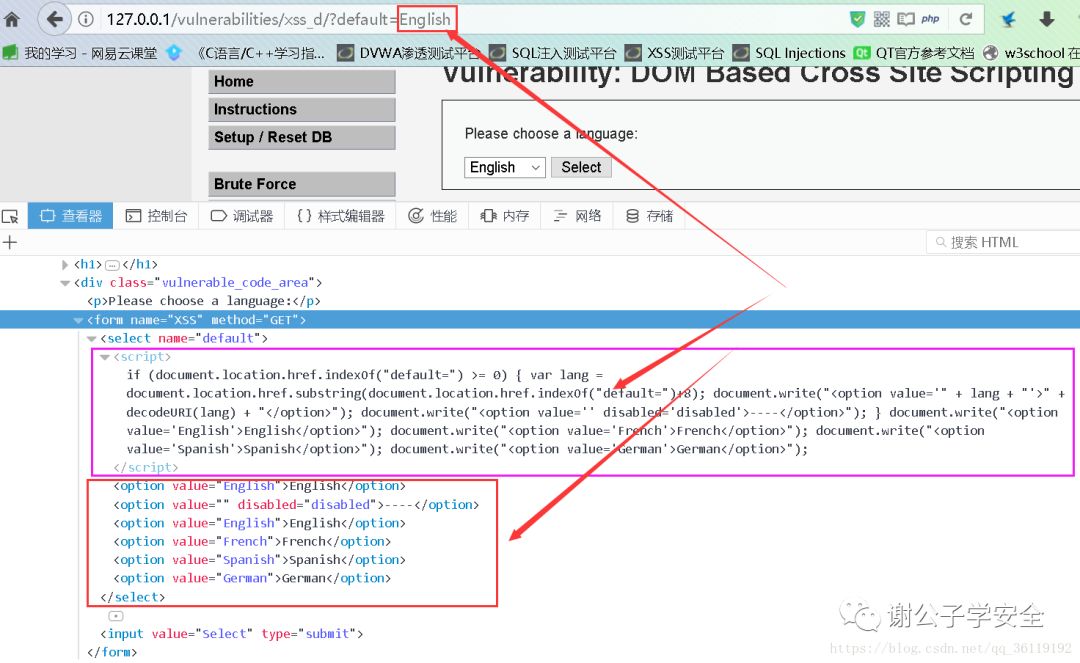

DOM型XSS:不经过后端,DOM-XSS漏洞是基于文档对象模型(Document Objeet Model,DOM)的一种漏洞,DOM-XSS是通过url传入参数去控制触发的,其实也属于反射型XSS。DOM的详解:DOM文档对象模型

可能触发DOM型XSS的属性

document.refererwindow.namelocationinnerHTMLdocumen.write如图,我们在URL中传入参数的值,然后客户端页面通过js脚本利用DOM的方法获得URL中参数的值,再通过DOM方法赋值给选择列表,该过程没有经过后端,完全是在前端完成的。所以,我们就可以在我们输入的参数上做手脚了。

XSS的攻击载荷

以下所有标签的 > 都可以用 // 代替, 例如

,看看会有什么反应

页面直接弹出了hack的页面,可以看到,我们插入的语句已经被页面给执行了。

这就是最基本的反射型的XSS漏洞,这种漏洞数据流向是: 前端-->后端-->前端

存储型XSS:

先给出源代码

//前端:2.html<html><head lang="en"> <meta charset="UTF-8"> <title>存储型XSStitle>head><body> <form action="action2.php" method="post"> 输入你的ID:<input type="text" name="id" /> <br/> 输入你的Name:<input type="text" name="n

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

325

325

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?