原创博客,转载请注出处!

关于Wireshark和Nmap实验报告

Wireshark部分

一、捕获三次握手报并分析

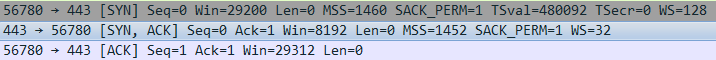

如上图所示,简述三次握手流程:

Step1.客户端由56780号端口向服务器443号端口发送同步位SYN=1,序列号seq=0的请求连接报文段。

Step2.服务器接收到连接请求报文后同意连接,返回报文SYN=1,ACK=1,确认序列号ack=0+1=1,自己的序列号为seq=0。

Step3.客户端收到服务端的回执后返回报文ACK=1,seq=0+1=1,ack=0+1=1。

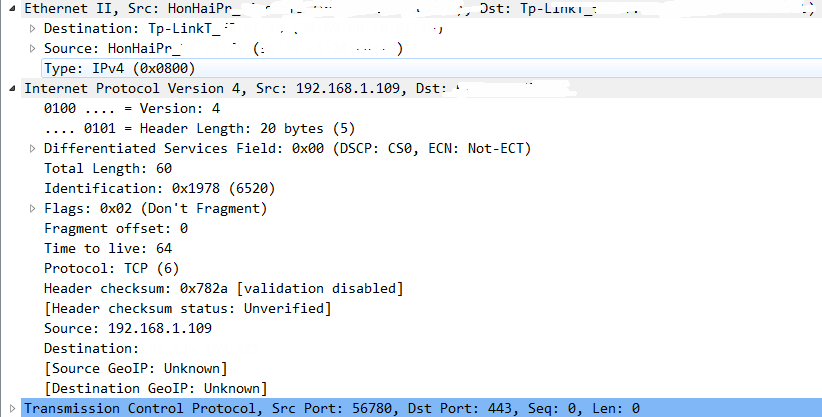

下面分析step1.的数据包

- 源数据包来自鸿海的无线网卡,源MAC地址:XXXXXXXXXX

- 目的数据包流向TP-Link路由器,目的MAC地址:XXXXXXXXX

- 互联网协议:IPV4

- 源IP地址:192.168.1.109(内网)

- 目的地址:XXXXXXXXXXXX(外网)

- 网际协议

- 版本号:4

- 头长度:20byte

- 总长度:60byte

- ID标识:6520

- 分片及偏移:不分片

- TTL生存周期:64跳

- 运输层协议:TCP

- IP首部校验和:0x782a

- 传输控制协议:

- 源端口:56780

- 目的端口:443

- 序列号seq:0

- 应答号ack:0

- 首部长度:40byte

- 同步位SYN:1

- 滑动窗口大小:29200

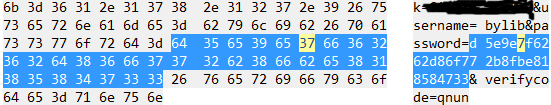

二、登陆包的抓取

抓取的登陆包:

分析数据:

取得用户登陆名:bylib

加密后的密码:d5e9e7f6262d86f772b8fbe818584733

尝试进行解密但未成功

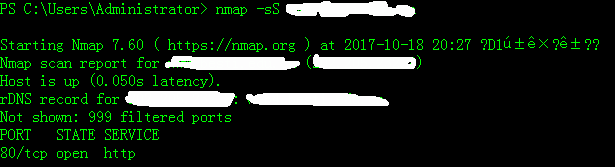

Nmap部分

实验环境win7 poweshell

TCP SYN扫描:参数-sS

扫描目标:XXXXXXXXX

可以看到解析的该校服务器ip为XXXXXXXX,主机延迟时间0.05s,域名解析到XXXXXXXXXXX,未显示999个被过滤的端口,开放80端口,应用层使用的协议为http,运输层使用的协议为tcp。

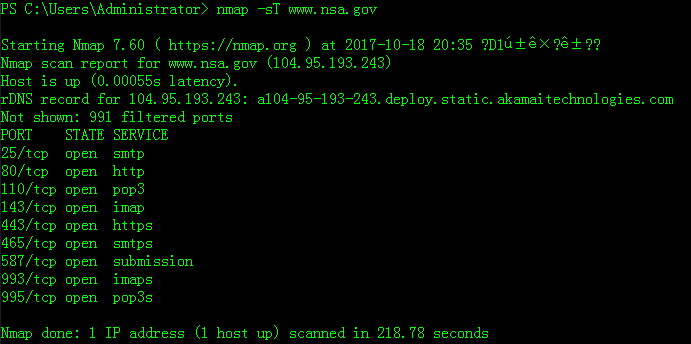

TCP connect扫描:

参数-sT

扫描目标:美国国家安全局

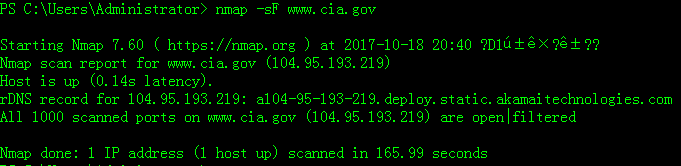

TCP FIN扫描:参数-sF

扫描目标:美国中央情报局

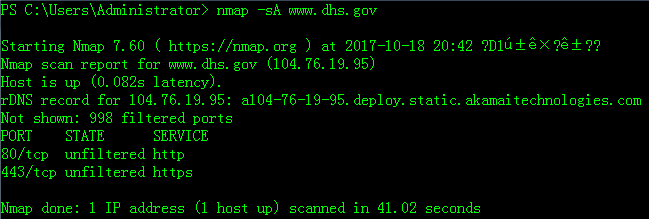

TCP ACK扫描:参数-sA

扫描目标:美国国土安全部

3055

3055

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?