Namp简介:是一款开源的网络扫描工具,用于探测和评估网络上的主机和服务。

Zenmap简介:是一个基于Nmap的图形化界面,为用户提供了更友好和直观的方式来配置和运行Nmap扫描。

Namp主要功能:

1、网络发现: Nmap可以对局域网或互联网上的主机进行快速和准确的探测,帮助用户发现活跃主机、开放端口和服务等信息。

2、端口扫描: Nmap支持多种类型的端口扫描,包括TCP、UDP和SCTP等协议。它可以快速扫描目标主机上的端口,以确定开放的服务和应用程序。

3、服务识别: Nmap可以识别目标主机上运行的各种服务和应用程序。通过分析服务的响应,Nmap可以确定它们的版本号、操作系统类型等信息。

4、操作系统识别: Nmap可以通过分析目标主机的网络特征和响应来判断其所运行的操作系统类型。

5、脚本扫描: Nmap支持使用脚本来扩展其功能。用户可以编写自定义脚本,用于执行特定的扫描任务或检测特定的安全问题。

Zenmap主要功能:

1、图形化界面: Zenmap提供了一个直观的用户界面,使得配置扫描选项和运行扫描变得更加简单和方便。

2、可视化结果: Zenmap可以将Nmap扫描的结果以图表、表格和拓扑图等形式展示出来,帮助用户更好地理解网络上的主机和服务。

3、多文件管理: Zenmap可以保存和加载Nmap扫描的配置文件和结果文件,方便用户进行管理和分析。

Wireshark简介:是一款开源的网络分析工具,旨在捕获和分析网络数据包。它能够深入解析网络流量,提供详细的协议分析和网络状况可视化,帮助用户诊断和故障排除网络问题。

1、数据包捕获: Wireshark能够通过网络接口或读取存储的数据包文件来捕获网络数据包。它支持各种常见的网络接口,并可以选择性地过滤捕获的数据包。

2、强大的协议解析: Wireshark内置了超过数百种网络协议的解析器,包括以太网、IP、TCP、UDP、HTTP、DNS等。它能够将捕获的数据包解析成易读和可理解的格式,展示每个协议字段的详细信息。

3、灵活的显示和过滤: Wireshark提供了多种显示过滤器和表达式,使用户能够根据需要筛选和展示感兴趣的数据包。用户可以根据协议、源/目标IP地址、端口号等条件进行过滤,以便更仔细地分析特定的网络流量。

4、实时统计和信息图表: Wireshark能够提供实时的网络流量统计信息,如吞吐量、延迟、丢包率等。它还可以生成图表和图形化的数据报告,帮助用户更直观地了解网络状况。

5、远程捕获: Wireshark支持远程捕获功能,允许用户在一个计算机上捕获网络流量,然后在另一个计算机上进行分析。这对于分布式网络环境或需要远程访问的场景非常有用。

Nmap输出

扫描方式:

Intense scan plus UDP (UDP扫描)、

Intense scan, all TCP ports (扫描所有TCP端口)、

Intense scan, no ping (非Ping扫描)、

Ping scan (Ping扫描)、

Quick scan (快速扫描模式)、

Quick scan plus (快速扫描加强模式)、

Quick traceroute (路由跟踪)、

Regular scan (常规扫描)、

Slow comprehensive scan (全面扫描)

端口/主机

Namp所识别的6个端口状态:

open(开放的):如果扫描该端口显示open证明该应用端口属于开放的。具有一定的可攻击性空间。

closed(关闭的):如果扫描该端口显示closed证明该应用端口是关闭的,但是关闭的端口对于Nmap也是可访问的。

filtered(被过滤的):如果扫描该端口显示filtered证明该应用端口可能被过滤,比如被专业的防火墙社保、路由器规则或者主机上的软件防火墙拦截了。

unfiltered(未被过滤的):如果扫描该端口显示unfiltered证明可以访问的,但是Nmap不确定它是开放还是关闭。只有映射防火墙规则集的ACK扫描才会把端口分类到这种状态。用其他类型的扫描如窗口扫描,SYN扫描,或者FIN扫描来扫描未被过滤的端口可以帮忙确定该端口是否开放。

open|filtered(开放或者被过滤的):如果扫描该端口显示open|filtered表示Nmap无法确定该端口是开放还是被过滤的。

closed|filterd(关闭或者被过滤的):如果扫描该端口显示closed|filterd表示Nmap也不能确定该端口是否是关闭还是过滤的。

网络拓扑-路由跟踪【本地主机到目标主机经过多少个设备叫做路由跟踪】

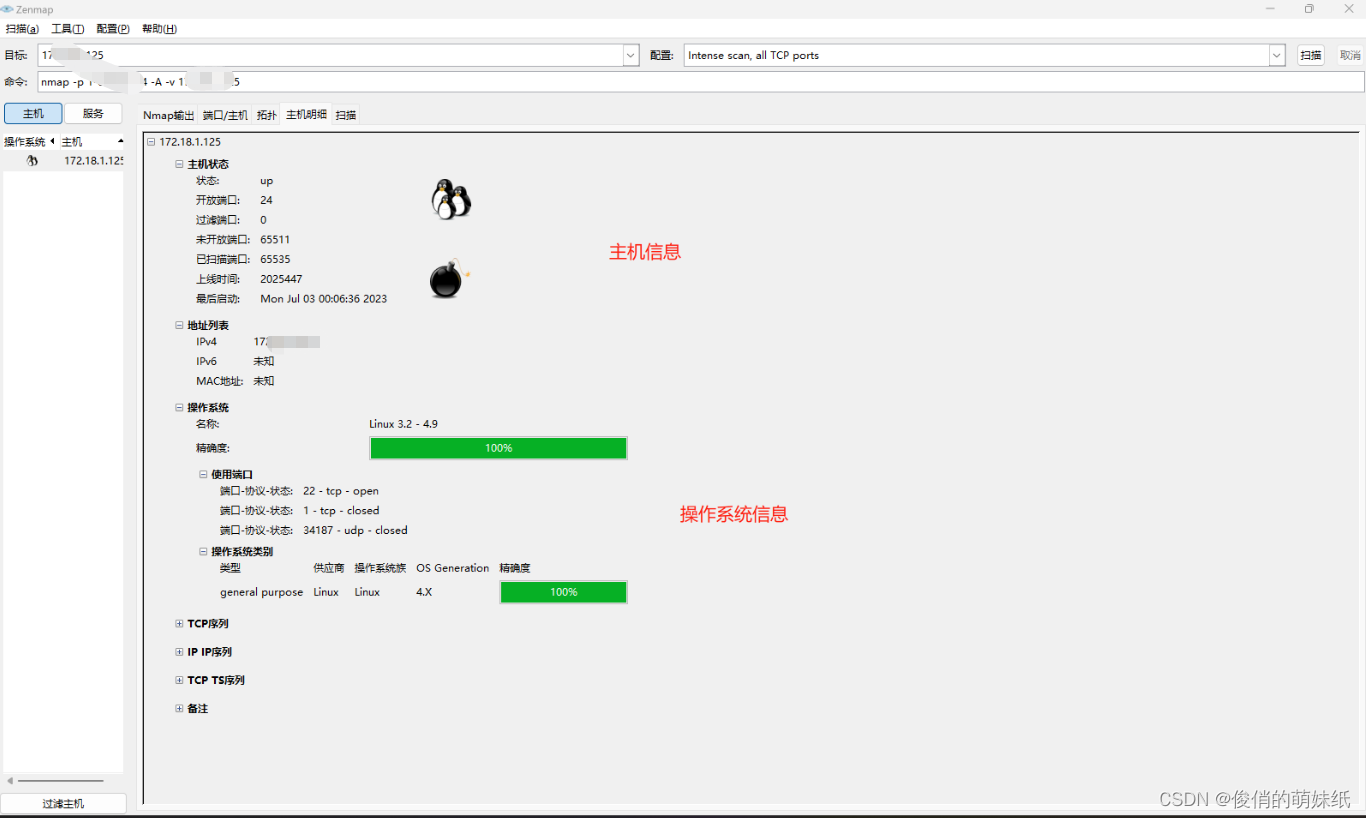

主机明细

扫描模块信息

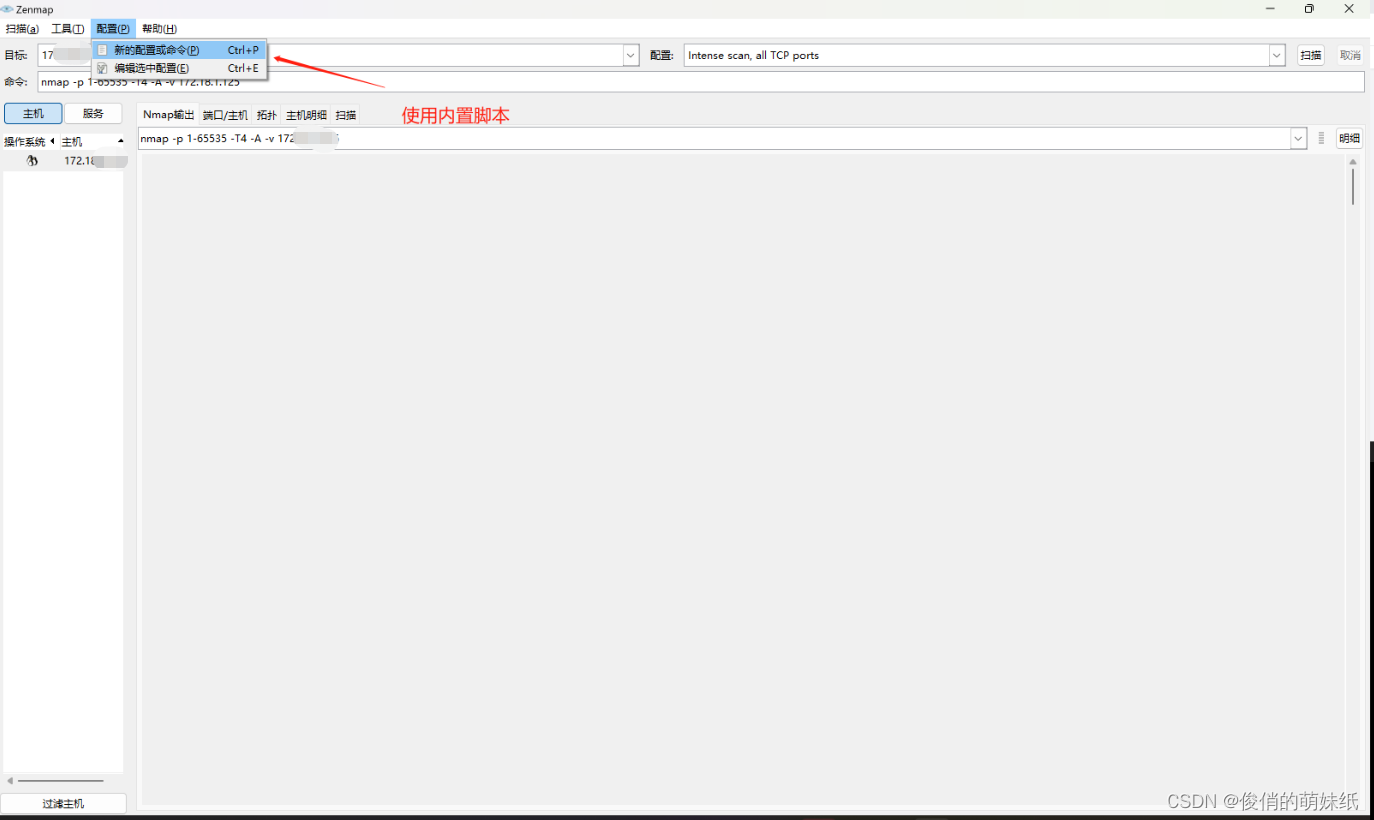

内置脚本

常用脚本检测web应用中常见的安全漏洞和配置问题:

http-title:该脚本用于获取 HTTP 响应中的页面标题,帮助识别 Web 应用程序。

http-enum:该脚本用于执行各种枚举任务,如列出目标主机上的可用文件和目录、识别可用的 Web 服务器类型等。

http-methods:该脚本用于识别 Web 服务器所支持的 HTTP 方法,包括常见的 GET、POST、PUT、DELETE 等。

http-csrf:该脚本用于检测是否存在跨站请求伪造(CSRF)漏洞,这是一种常见的 Web 应用安全问题。

http-crossdomainxml:该脚本用于检测是否存在不安全的 Crossdomain.xml 文件,可能导致跨域攻击。

http-robots.txt:该脚本用于检查目标网站上是否存在 Robots.txt 文件,该文件可能包含对搜索引擎隐藏的信息。

ssl-enum-ciphers:如果目标主机支持 SSL/TLS 加密连接,该脚本用于枚举支持的加密算法和密码套件。

XSS漏洞和SQL注入脚本

http-unsafe-output-escaping:检测基于 HTTP 的不安全输出转义漏洞,可能导致 XSS。

http-stored-xss:检测存储型 XSS 漏洞。

http-dombased-xss:检测基于 DOM 的 XSS 漏洞。

http-sql-injection 是用于扫描和检测 HTTP 请求中是否存在 SQL 注入漏洞的工具或技术。

内置脚本

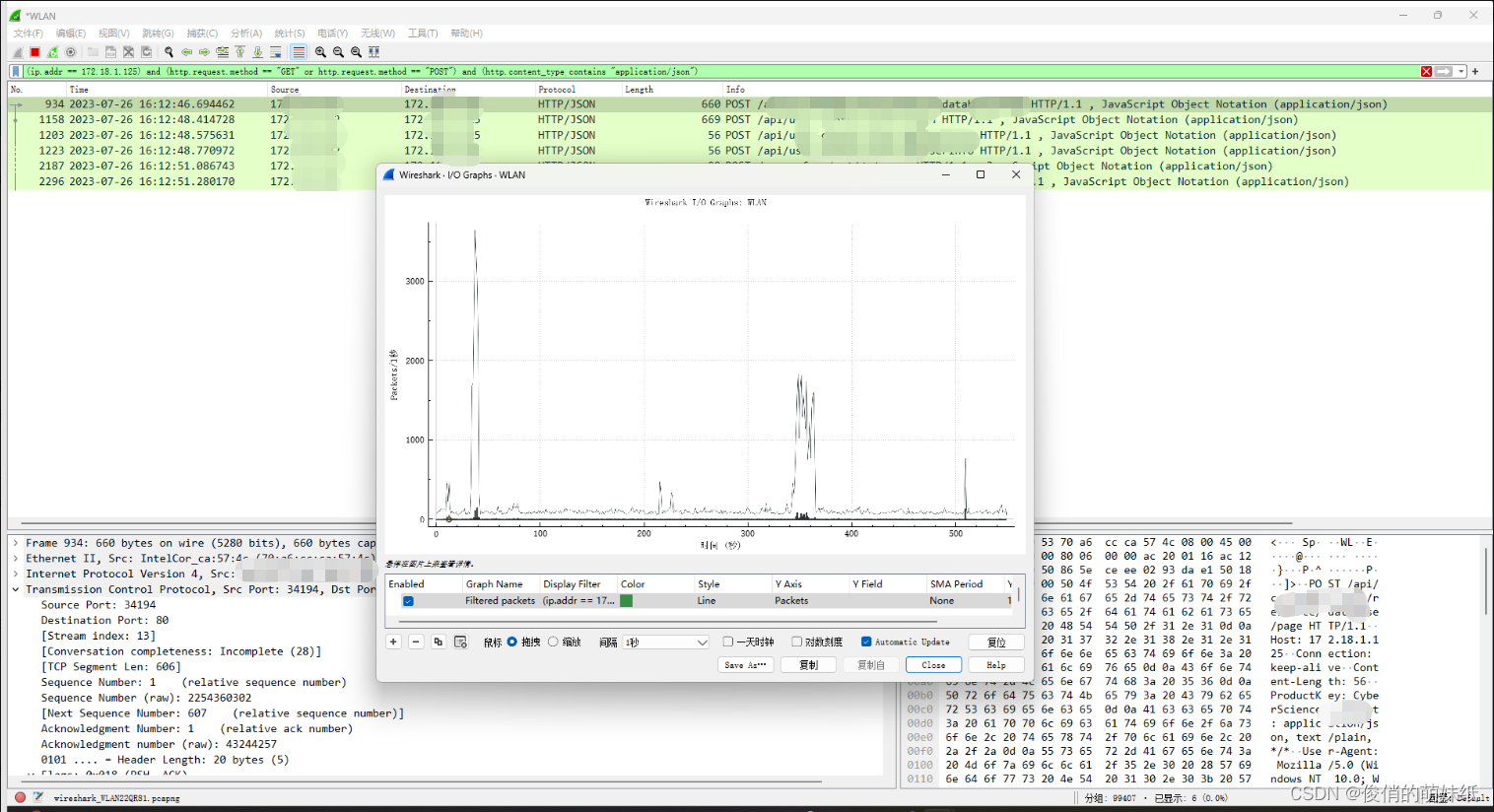

WireShark对zenmap网络监控,扫描数据包信息

抓包过滤器表达式规则:类型Type(host、net、port)、方向Dir(src、dst)、协议Proto(ether、ip、tcp、udp、http、icmp、ftp等)、逻辑运算符(&& 与、|| 或、!非)

比如:

http and ip.addr == 127.0.0.0 and tcp.port == 80

ip.addr == 127.0.0.0

tcp.port == 80

tcp.dstport == 80 // 只显tcp协议的目标端口80

tcp.srcport == 80 // 只显tcp协议的来源端口80

http.request.method == “GET”/“POST”

http.request.uri == “/api/user”

http contains “HTTP/1.” //contains:包含某字符串

eth.src eq A0:00:00:04:C5:84 // 过滤来源mac地址

eth.dst==A0:00:00:04:C5:84 // 过滤目的mac地址

扫描数据包信息

统计流量图

Wireshark 监控指定系统请求数据

过滤规则设置:(ip.addr == 127.0.0.0) and (http.request.method == “GET” or http.request.method == “POST”) and (http.content_type contains “application/json”)

追踪HTTP流信息,展示接口信息

HTTP的资源负载分配

I/O资源图表

7万+

7万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?