目录

Mybatis的#{ }和${ }的由来

Mybatis的Mapper.xml语句中parameterType向SQL语句传参有两种方式:#{ }和${ }。

使用#{ }来防止SQL注入,使用${ }来动态拼接参数。如何排查出

1. 检查是否有$号

如果你使用的是IDEA,那么通过快捷键Ctrl+Shift+R打开窗口,通过全局搜索${ , 快速定位到使用${ }拼接SQL的语句,在去找到外部传入参数的入口,闭合sql证明即可。2. 检查是否有order by

同样的在搜索是否使用order by 排序语句,如果有一步一步追踪是否有外部参数,未过滤就直接传递到order by语句里面来。为什么#{ }就安全

#{ } 就类似JDBC的预编译,所以安全。类似如下SQL语句,只是类似啊,JDBC的预编译原理我不是很懂,希望后面能专门去研究一番,并写博文。

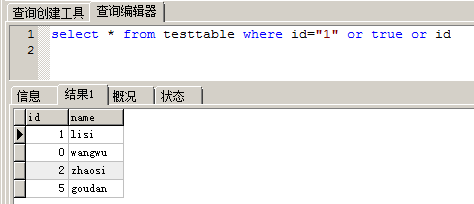

- 使用 ${ }效果是:

select * from testtable where id="1" or true or id # 1后面就是被攻击者恶意构造的字符

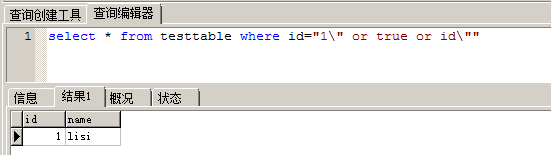

- 而使用#{ } 的效果是:

select * from testtable where id="1\" or true or id\"" # 1后面就是被攻击者恶意构造的字符

什么情况下用不了#{}

order by 排序情况不行。为什么?

先复习一下order by的用法:

order by就是一个排序的工具,跟我读一遍:“order by就是一个排序的工具”。

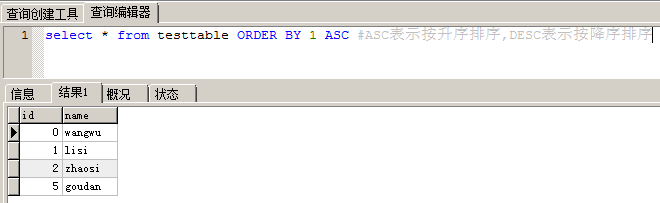

# 这个1就是指第一个列索引,也可以写id (列索引)

select * from testtable ORDER BY 1 ASC #ASC表示按升序排序,DESC表示按降序排序

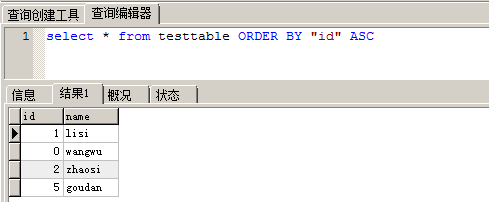

# 两个代码是一样的

select * from testtable ORDER BY id ASC #ASC表示按升序排序,DESC表示按降序排序

对于order by 我们是用不了#{}的,因为用了这个就会被自动转换成字符串,自动加引号,这样语句就不生效了。

<select id="selectStudentsByName" resultType="Student">

select id,name,age,score from student order by #{column}

</select>

<!--编译出来的结果如下:-->

select * from table order by 'column'

会发现加上“” 双引号符号后,就没法正常排序了。

如何解决:

使用${},MyBatis就不会修改或转义改字符串。但是这样又不安全,会导致潜在的SQL注入攻击。所以我们需要自己去限制,不允许用户输入一些非法字段,或者通常自行转义并检查。所以这必须过滤输入的内容。

总结:

即使是安全的sql预编译技术,也是有适用范围的,一些应用场景也是不适用的。当我们在做黑盒或者审计的时候,碰到了预编译处理不了的场景,比如说排序功能的时候就得格外注意,因为这里不仔细审查,日后就是一个祸端。

一些深入的建议

根据 gyyyy(https://github.com/gyyyy)大神的指导,他说关于#和$的具体细节区别研究,可以从两个点入手:一个是网络协议层,一个是框架底层。

802

802

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?