简介:Apache Tomcat 7.0.106是一个广泛使用的开源Java Servlet容器,用于部署和运行Java Web应用。版本7.0.106引入了对Servlet 3.0和JSP 2.2的支持,增强了性能与安全性,并提供了热部署和易用的管理工具。本文将详细解读Tomcat的架构、安全机制、配置文件、目录结构以及如何进行扩展,帮助读者全面掌握Tomcat的部署、管理和优化。

1. Apache Tomcat 7.0.106简介

Apache Tomcat 是一个开源的Servlet容器,实现了Java Servlet和JavaServer Pages (JSP) 规范。作为Apache软件基金会的一个项目,它因其轻量级、易于配置和良好的性能而受到广泛欢迎。Tomcat 7.0.106 版本是其中的一个稳定版本,它不仅继承了Tomcat家族的一贯特性,还引入了一些新的改进和修复。

1.1 Tomcat的架构与组件

Tomcat 的核心组件包括 Catalina(Servlet容器)、Coyote(HTTP服务器)、Jasper(JSP引擎)。Catalina 处理所有的Servlet请求,Coyote 是Tomcat和多种HTTP服务器的接口,而Jasper 负责JSP页面的解析和编译。

1.2 安装与配置基础

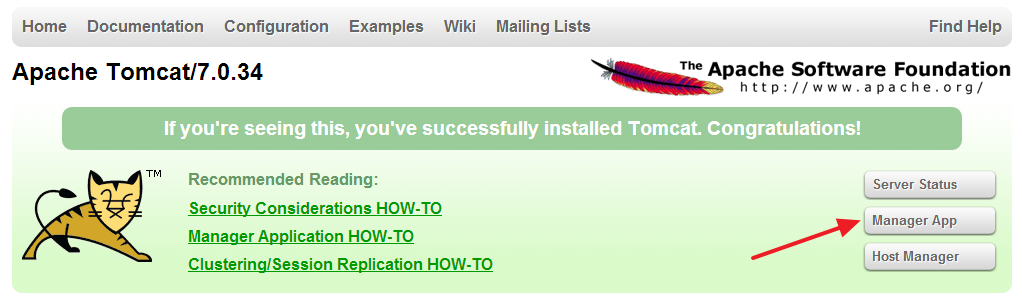

对于初次使用Tomcat的开发者来说,安装过程相对简单。通常,下载相应的压缩包,解压至指定目录,配置环境变量以及修改server.xml和web.xml文件即可启动一个基本的Tomcat服务器。基础的配置项包括设置端口号、上下文路径、资源路径等。

1.3 开发与运行第一个应用

部署一个简单的应用到Tomcat服务器涉及几个基本步骤:创建一个WAR文件,将其放置到Tomcat的 webapps 目录下,然后重启Tomcat服务器。通过浏览器访问相应的URL,即可看到应用的运行效果。这个过程是了解Tomcat如何运作的入门步骤,也是深入学习其他章节内容的基础。

2. Servlet 3.0支持与特点

2.1 Servlet技术的发展历程

2.1.1 Servlet技术的起源与演进

Servlet技术自1997年诞生以来,一直是Java Web应用中不可或缺的组成部分。其最初由Sun Microsystems公司开发,旨在提供一个能够处理客户端请求、生成动态内容的服务器端组件模型。Servlet技术的引入,不仅简化了网络编程的复杂性,而且提供了良好的扩展性,使得开发高性能的Web应用变得更加容易。

随着时间的推移,Servlet技术经历了多个版本的迭代,不断加入新特性和改进。从Servlet 2.0的简单请求处理,到Servlet 2.1的事件监听器,再到Servlet 2.2引入了过滤器的概念。每一次更新,都极大地提升了Web应用的开发效率和运行性能。特别是从Servlet 2.3开始引入注解支持后,大大简化了开发工作,提高了代码的可读性和易维护性。

2.1.2 Servlet 3.0相较于前代的革新

到了Servlet 3.0,这一技术迎来了一个重要的里程碑。在这一版本中,Servlet规范加入了一系列革新的特性,这些特性不仅让Web开发更加灵活和强大,还进一步提升了应用的安全性和可管理性。

其中最引人注目的是注解的全面支持。在之前版本中,配置Servlet主要通过web.xml文件进行,而Servlet 3.0允许开发者通过注解来替代大量的XML配置,这极大地提升了开发效率和配置的便捷性。此外,Servlet 3.0引入了异步处理能力,为复杂的请求处理场景提供了更好的支持。例如,在处理长时间运行的任务时,异步处理可以释放容器线程,同时还能向客户端提供实时的反馈。

2.2 Servlet 3.0的核心特性

2.2.1 注解支持与异步处理

在Servlet 3.0中,注解的使用大大简化了开发工作。开发者不再需要在web.xml文件中配置大量的信息,如Servlet映射和监听器等,现在可以通过简单的注解轻松完成这些任务。例如,使用 @WebServlet 注解可以直接替代web.xml中对Servlet的配置,而 @WebListener 注解则可以简化事件监听器的配置。

异步处理功能的引入是Servlet 3.0的另一大亮点。这一功能允许Servlet在处理请求时,将请求处理与响应提交解耦,从而不必一直占用容器线程,直到响应数据完全准备好。这在处理需要耗时I/O操作的场景中特别有用,例如调用远程服务或执行数据库查询。通过异步处理,服务器可以在等待长时间运行任务完成的过程中,释放线程资源用于其他任务,极大地提高了服务器的处理能力和吞吐量。

2.2.2 文件上传与多部分支持

随着Web应用功能的不断扩展,文件上传成为了许多应用的标准功能。Servlet 3.0为处理文件上传提供了全面的支持,这主要体现在对多部分请求内容的解析能力。开发者可以使用 @MultipartConfig 注解来标识Servlet能够处理多部分请求,并且能够指定临时存储的位置、文件大小限制以及请求大小限制。

通过使用Servlet 3.0提供的API,开发者可以轻松读取上传的文件,获取文件的元数据,如文件名、类型等,还可以处理其他非文件的数据。这不仅简化了文件上传功能的实现,还提高了应用的灵活性和用户友好性。

2.3 Servlet 3.0在实际开发中的应用

2.3.1 零配置部署与动态注册

在传统的Web应用开发中,使用web.xml文件进行Servlet配置是一种常见做法。然而,随着项目复杂度的增加,这种方式逐渐显得繁琐且难以管理。Servlet 3.0引入的注解和零配置部署特性,让开发者能够更加灵活地部署和管理应用。

零配置部署的核心思想是在不修改web.xml文件的情况下,仅通过注解或编程方式注册和配置Servlet。例如,使用 @WebServlet 注解可以指定URL模式,而无需在web.xml中进行任何配置。此外,Servlet容器支持通过编程方式动态注册Servlet和Filter,例如通过 ServletContext 的 addServlet 和 addFilter 方法。这种灵活性使得开发者可以更好地控制Web应用的行为,并且能够根据需要动态地调整和优化应用配置。

2.3.2 Servlet 3.0的安全特性应用案例

随着网络安全威胁的日益严重,Web应用的安全性显得尤为重要。Servlet 3.0在安全性方面引入了许多改进,例如对安全约束的声明式注解支持,以及引入了安全相关的监听器。

一个典型的案例是使用 @RolesAllowed 注解来声明方法级别的安全约束。这允许开发者指定哪些角色可以访问特定的Servlet方法,而不需要编写复杂的配置代码。例如:

@WebServlet("/admin")

@ServletSecurity(@HttpConstraint(rolesAllowed = {"admin"}))

public class AdminServlet extends HttpServlet {

@Override

protected void doGet(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

// 只有admin角色的用户可以访问

}

}

除了角色基础的访问控制,Servlet 3.0还提供了 @DeclareRoles 和 @RunAs 注解,用于声明应用中的角色和临时提升用户权限,从而提供了更加灵活和强大的安全机制。这些安全特性的应用,极大提高了Web应用的安全性和开发者的生产力。

3. JSP 2.2支持与特点

3.1 JSP技术的变迁

3.1.1 JSP的发展简史及其重要性

JavaServer Pages(JSP)是一种基于Java技术的开放标准,用于创建动态网页。自1999年推出以来,JSP成为了构建企业级Web应用的主流技术之一。早期的Web开发依赖于HTML和CGI,这种模式通常会导致代码混杂和维护困难。JSP的出现,通过引入Java代码片段到HTML中,解决了传统Web开发的这一难题。

JSP提供了一种简单的方法来表达动态内容,通过JSP标签和表达式语言简化了Web页面的开发。早期JSP的技术并不成熟,随着时间的推移,JSP不断进化,推出了1.1、1.2直到最新的2.2版本。其中,JSP 2.2版本在核心技术和性能上都有了显著的提升。

3.1.2 JSP 2.2的新特性概览

JSP 2.2在之前版本的基础上,增加了一些新特性,这包括了表达式语言(EL)的增强、简化的标签库(JSTL)支持、以及对Java SE 6的兼容。这些改进极大地提升了开发者的生产力,并允许开发者更加专注于业务逻辑的实现。

JSP 2.2引入了自定义标签文件,开发者可以通过声明文件来简化标签的定义和使用。这为代码的重用和维护提供了极大的便利。此外,JSP 2.2还提供了对脚本元素和数据类型更加强大和灵活的支持,使得页面逻辑更加清晰和易于管理。

3.2 JSP 2.2的核心技术改进

3.2.1 简化的标签库与表达式语言

JSP标签库允许开发者定义自己的标签,简化了页面中的代码。在JSP 2.2中,自定义标签库的创建和使用变得更加简便。开发者可以将复杂的逻辑封装到标签库中,然后在JSP页面中像HTML标签一样使用它们。这种方式不仅提高了代码的可重用性,而且增强了Web页面的可读性和可维护性。

表达式语言(EL)是JSP中用于表达Web页面数据的语言。从2.2版本开始,EL得到了增强,支持更复杂的表达式操作,包括直接访问JavaBean的属性、操作集合和数组等。EL允许开发者在不编写Java代码的情况下实现数据的提取和展示,这大大降低了JSP页面的复杂度。

3.2.2 JSP的脚本元素与数据类型支持

JSP页面中可以使用Java代码片段,称为脚本元素。脚本元素可以包含在声明中(<%! ... %>)、脚本中(<% ... %>)和表达式中(<%= ... %>)。JSP 2.2对脚本元素的支持包括对Java SE 6的兼容,从而引入了一些新的语言特性,比如注解和泛型等。

数据类型在JSP中扮演着重要的角色,特别是在EL中。JSP 2.2扩展了EL对Java数据类型的支持,允许开发者直接在EL表达式中使用Date和Calendar类等标准Java类。这为数据的展示和处理提供了极大的灵活性。

3.3 JSP 2.2在实际项目中的应用

3.3.1 开发效率与性能的提升实例

在实际项目中应用JSP 2.2,开发人员可以体会到开发效率和性能的双重提升。通过使用简化标签库和增强的EL,开发人员可以减少在JSP页面中编写的Java代码量,使得页面逻辑更清晰,维护工作也更加容易。

例如,一个电子商务网站可能会有一个产品展示页面,该页面需要展示多个产品的信息。在JSP 2.2之前,这些信息可能需要通过复杂的JSP脚本来获取并展示。利用JSP 2.2的新特性,开发人员可以将产品信息查询逻辑封装到一个标签库中,然后在JSP页面中以非常简洁的方式调用这些标签。

3.3.2 JSP 2.2的安全特性实践

安全性是Web应用中的一个关键方面。JSP 2.2通过提供对安全特性的更广泛支持,帮助开发者构建更加安全的应用。例如,可以利用EL来限制某些数据只对特定的用户显示,这样可以更简便地实现访问控制。

下面是一个简单的安全特性实践示例。假设有一个用户登录功能,根据用户的权限显示不同的内容。

<%@ taglib prefix="c" uri="***" %>

<html>

<head>

<title>User Information</title>

</head>

<body>

<h1>Welcome, ${user.name}!</h1>

<c:if test="${user.role == 'ADMIN'}">

<!-- Display admin specific information -->

</c:if>

<c:if test="${user.role == 'USER'}">

<!-- Display user specific information -->

</c:if>

</body>

</html>

以上代码中,首先定义了对JSTL核心库的引用,并在HTML中通过EL表达式显示用户的名字。接着,使用了条件判断的标签来根据用户的角色显示不同的信息。这不仅提高了页面的可读性,而且在实际应用中也增强了安全特性。

通过实际应用JSP 2.2的特性,开发者可以在保证开发效率的同时,也确保了应用的安全性和性能。随着Java EE技术的发展,JSP 2.2仍旧是一个非常重要的技术组成部分,广泛应用于Web应用开发之中。

4. Tomcat性能与稳定性改进

4.1 性能优化策略

4.1.1 Tomcat的连接器架构分析

Apache Tomcat的连接器架构是其高性能的关键组成部分。连接器负责处理外部请求并将其转换为内部服务器可用的请求。Tomcat提供了多种连接器实现,包括基于Java NIO的 NioConnector 、Apache Portable Runtime (APR) 的 AprEndpoint 和传统的 bio 连接器。

- bio (Blocking I/O) : 这是最简单的连接器,使用Java的内置阻塞IO,适用于小规模的应用和开发测试环境。

- Nio (Non-blocking I/O) : 该连接器使用Java NIO库,对于高并发的场景,提供了更好的性能。它使用单个线程池来处理多个请求,有效减少了线程创建和上下文切换的开销。

- APR (Apache Portable Runtime) : APR连接器是最快的连接器,利用本地库来实现高性能的网络通信和文件处理。需要安装额外的本地库,并且只支持在特定操作系统上运行。

了解不同连接器的特性和适用场景是进行性能优化的第一步。在选择连接器时,需根据应用的具体需求和服务器的硬件能力进行决策。

4.1.2 性能调优的参数与实践

Tomcat提供了大量的参数来调整其性能。优化工作需要综合考虑应用的具体使用模式以及硬件资源状况。以下是一些关键的性能调优参数:

-

maxThreads : 控制最大并发处理线程数。调高这个值可以处理更多的并发请求,但是过高的线程数会导致上下文切换频繁,影响性能。

-

minSpareThreads : 控制Tomcat启动时至少保留的线程数。设置合理的最小空闲线程数可以确保应用能快速响应初始的用户请求。

-

maxKeepAliveRequests : 控制在关闭连接之前,服务器允许在单个连接上处理的请求数量。将此值设为0可以禁用keep-alive,避免旧连接占用资源。

-

connectionTimeout : 设置套接字连接超时时间,有助于及时释放无效或长时间闲置的连接。

在调整这些参数时,建议首先进行基准测试来确定当前配置下应用的最大处理能力。然后,根据测试结果逐步调整参数,观察性能变化,直到找到最佳配置。

4.2 稳定性提升的措施

4.2.1 内存泄漏的防范与解决

内存泄漏是导致应用稳定性下降的主要原因之一。在Tomcat中,内存泄漏通常发生在对象创建和销毁不当的情况下。以下是防范和解决内存泄漏的一些实践:

-

代码审查 : 对于关键组件,特别是自定义的servlet、filters和JSP页面进行代码审查,以确保正确管理资源。

-

日志监控 : 使用Tomcat提供的JMX(Java Management Extensions)接口来监控内存使用情况,及时发现内存增长的异常。

-

垃圾收集器分析 : 启用并分析垃圾收集器的日志,利用工具比如VisualVM或JProfiler来识别内存泄漏的位置。

-

定期重启 : 对于生产环境,定期重启Tomcat服务可以清理内存中的无用对象,虽然这不是最佳实践,但在某些情况下可以作为一种补充手段。

通过这些策略,可以在很大程度上预防和缓解内存泄漏问题,保障应用的稳定性。

4.2.2 错误处理与日志管理

错误处理和日志管理是确保应用稳定运行的另一个关键环节。以下是一些增强Tomcat错误处理和日志管理的实践:

-

配置日志级别 : 合理配置日志级别,记录需要的信息,避免过多的无关日志信息。

-

使用异步日志 : Tomcat 8及以上版本支持异步日志记录,这可以减少日志操作对请求处理性能的影响。

-

日志文件滚动 : 实现日志文件的滚动机制,防止日志文件无限制地增长,占用磁盘空间。

-

异常处理 : 在应用代码中实现健壮的异常处理逻辑,对潜在的异常进行捕获和处理,避免应用因为未处理的异常而意外退出。

通过上述措施,可以保证在出现问题时能够快速定位和响应,从而提高整体应用的稳定性和可靠性。

5. 安全管理机制,包括RBAC和SSL/TLS

随着企业应用程序的在线部署数量和访问量的增加,应用服务器的安全性成为了不可忽视的话题。在本章,我们将深入了解Apache Tomcat的安全管理机制,特别是基于角色的访问控制(RBAC)和SSL/TLS的安全配置与应用,以及如何有效地实施这些安全措施来保障应用服务器的安全运行。

5.1 基于角色的访问控制(RBAC)

在多用户、多角色的应用场景中,保证不同用户和角色能对特定资源进行适当的访问控制是非常重要的。RBAC(Role-Based Access Control,基于角色的访问控制)模型提供了一种灵活而强大的方式,以管理这些访问权限。

5.1.1 RBAC模型的原理与实践

RBAC模型通过角色将权限与用户分离,每个角色包含一组特定的权限,用户通过被分配到不同的角色来获得访问资源的能力。这种模型的主要优点是易于管理和扩展,尤其适用于具有复杂权限结构的应用场景。

具体实现时,我们通常在Tomcat的配置文件中定义角色和用户,然后将角色分配给用户,最后将角色与特定的资源访问权限关联。这样的配置通常位于 conf/tomcat-users.xml 文件中。下面是一个简单的配置示例:

<tomcat-users>

<role rolename="admin"/>

<role rolename="manager"/>

<user username="admin" password="admin" roles="admin"/>

<user username="manager" password="manager" roles="manager"/>

</tomcat-users>

在这个例子中,我们定义了两个角色 admin 和 manager ,以及两个用户 admin 和 manager ,其中 admin 用户具有 admin 角色的权限, manager 用户具有 manager 角色的权限。

5.1.2 RBAC在Tomcat中的实现与配置

为了使得RBAC在Tomcat中生效,我们需要对每个需要角色访问控制的目录或应用进行配置。这通常是通过在目录中添加 web.xml 文件或在应用的 META-INF/context.xml 文件中进行配置来实现的。例如,下面的 web.xml 配置片段展示了如何限制对某个目录的访问:

<security-constraint>

<web-resource-collection>

<web-resource-name>Protected Area</web-resource-name>

<url-pattern>/admin/*</url-pattern>

</web-resource-collection>

<auth-constraint>

<role-name>admin</role-name>

</auth-constraint>

</security-constraint>

在这个配置中,我们规定了URL模式为 /admin/* 的请求都必须具有 admin 角色才能访问。

5.2 SSL/TLS的配置与应用

为了确保数据传输过程中的安全性,使用SSL/TLS协议对通信过程进行加密是常见的做法。Apache Tomcat支持SSL/TLS协议,允许管理员配置服务器以支持HTTPS。

5.2.1 安全协议的基础知识

SSL(Secure Sockets Layer,安全套接层)和TLS(Transport Layer Security,传输层安全)是两种用于加密网络通信的协议。它们都旨在保护数据在互联网上传输时的安全。随着版本的演进,SSL逐渐被TLS替代,但两者仍经常被一并提及。

为了启用SSL/TLS,我们需要一个数字证书,通常由权威的证书颁发机构(CA)发放。证书验证服务器的身份,并为客户端提供服务器公钥用于加密数据。

5.2.2 Tomcat的SSL/TLS配置详解

配置Tomcat以使用SSL/TLS涉及几个步骤,包括生成和安装证书,配置连接器,以及设置Tomcat以使用安全协议。以下是配置过程的概述:

- 生成证书签名请求(CSR)和私钥 :我们可以使用

keytool命令行工具生成CSR和私钥。这是提交给CA并获得最终证书的中间步骤。

keytool -genkey -alias tomcat -keyalg RSA -keystore /path/to/keystore

- 安装证书 :一旦从CA获得了证书,就需要将其导入到之前生成的密钥库中。

keytool -import -alias tomcat -file /path/to/certificate -keystore /path/to/keystore

- 配置Tomcat的

server.xml文件 :需要配置一个HTTPS连接器,使用密钥库和别名来启动SSL支持。

<Connector port="443" protocol="org.apache.coyote.http11.Http11NioProtocol"

maxThreads="150" scheme="https" secure="true" SSLEnabled="true"

keystoreFile="/path/to/keystore" keystorePass="keystorePassword"

clientAuth="false" sslProtocol="TLS"/>

在此配置中, keystoreFile 属性指定了密钥库文件的位置, keystorePass 属性指定了密钥库的密码。通过这样的配置,Tomcat就能够处理HTTPS请求,使用SSL/TLS为传输的数据提供加密。

5.3 安全管理的最佳实践

安全永远是系统设计中的重中之重,Tomcat作为应用服务器,也不例外。通过RBAC进行访问控制和使用SSL/TLS进行数据加密,只是安全配置的一部分。在实践中,还有许多其他的安全措施需要考虑。

5.3.1 最小权限原则

最小权限原则是IT安全领域的一个基本原则,意味着应为用户分配完成其任务所需的最少权限。在Tomcat配置中,这意味着你应该:

- 给角色分配最少量的必需权限。

- 定期审查和更新角色和权限,移除不再需要的权限。

- 为不同的用户和组创建角色,避免使用通用账户。

5.3.2 使用强加密算法

随着技术的进步,加密算法也在不断发展。因此,应选择当前推荐使用的加密算法,并定期更新以保持安全。对于SSL/TLS连接来说,这意味着应避免使用已知不安全的旧版加密套件。

5.3.3 定期更新和补丁

Tomcat像任何其他软件一样,会发布更新和补丁来修复安全漏洞。确保定期更新到最新版本的Tomcat和其相关组件,可以大大减少安全风险。

5.3.4 证书管理

数字证书是SSL/TLS通信安全的关键。因此,需要采取以下措施:

- 保证证书的更新和续订,避免证书过期导致服务中断。

- 对于商业证书,使用由权威机构提供的证书;对于内部或测试环境,可以使用自签名证书。

通过以上章节的深入分析,我们了解了如何在Tomcat服务器中实施基于角色的访问控制和使用SSL/TLS协议来保护应用的通信安全。然而,实践中的安全措施是不断变化和更新的,因此,作为IT专业人士,应该持续关注最新的安全动态和最佳实践,并及时将它们应用于Tomcat服务器的配置和管理中。

6. 高级功能与最佳实践

Tomcat 作为一个成熟的 Java Web 服务器,除了提供基础的运行和管理功能外,还具备一些高级配置和最佳实践,可以帮助开发者和系统管理员提升开发效率、提高系统性能,同时保证应用的安全性。

6.1 Tomcat的热部署与管理工具

6.1.1 热部署技术原理与实现

热部署是指在不重启服务器的情况下,对运行的应用进行更新。Tomcat 提供了对热部署的支持,使得开发者可以快速地部署新的应用或更新现有应用,而不会影响到用户的访问体验。

Tomcat 的热部署功能主要依赖于其部署目录下的 META-INF 文件夹中的 context.xml 文件和 web.xml 部署描述符。当这些文件发生变化时,Tomcat 会自动重新加载应用程序。

开发者可以通过修改 context.xml 文件中的 reloadable 属性为 true 来启用热部署:

<Context docBase="your-app" reloadable="true" />

启用热部署后,每当应用的资源发生变化时,Tomcat 会自动检测并重新部署,无需手动重启服务器。

6.1.2 管理工具的使用技巧

Tomcat 提供了多种管理工具,如 manager 和 host-manager ,通过这些工具,开发者可以远程管理部署在 Tomcat 上的应用。

使用 manager 工具部署、卸载和管理应用:

# 添加一个新的部署应用

curl -u username:password --upload-file /path/to/your-app.war ***

使用 host-manager 工具管理虚拟主机:

# 添加新的虚拟主机

curl -u username:password --upload-file /path/to/host-config.xml ***

确保在使用这些工具时,正确配置了 tomcat-users.xml 文件,以授权相应的管理和部署权限。

6.2 扩展Tomcat的功能与配置

6.2.1 Coyote连接器和NIO/APR模式的选择与配置

Tomcat 使用 Coyote 连接器处理客户端的请求,它支持不同的 I/O 模式,如 BIO(阻塞 I/O)、NIO(非阻塞 I/O)和 APR(Apache Portable Runtime)。

NIO 模式相比 BIO 模式提供了更高的性能,而 APR 模式则依赖于本地库来提供更接近操作系统的性能。选择合适的 I/O 模式,对于优化 Tomcat 性能至关重要。

<!-- 在 server.xml 中配置 NIO 连接器 -->

<Connector port="8080" protocol="org.apache.coyote.http11.Http11NioProtocol" ... />

启用 APR 模式可能需要额外的安装和配置步骤,具体可以参考 Tomcat 官方文档。

6.2.2 工作线程模型与线程池管理

Tomcat 的工作线程模型定义了如何处理并发请求,合理配置工作线程的数量可以有效提高应用性能和响应速度。

Tomcat 允许通过配置 maxThreads 、 minSpareThreads 、 maxKeepAliveRequests 等参数来自定义线程池:

<Connector ... maxThreads="200" minSpareThreads="10" maxKeepAliveRequests="15" ... />

合理配置线程池的大小,需要综合考虑服务器的 CPU 和内存资源、应用的特性和请求负载等因素。

6.3 配置与安全的最佳实践

6.3.1 Tomcat配置文件的深入解析

Tomcat 的主要配置文件包括 server.xml 、 web.xml 和 context.xml 等。深入理解这些配置文件,可以帮助开发者和管理员更好地掌握 Tomcat 的工作方式和部署细节。

server.xml 是 Tomcat 的主要配置文件,它定义了服务器的全局配置和各个连接器的配置:

<!-- 示例:配置 HTTP 连接器 -->

<Connector port="8080" protocol="HTTP/1.1"

connectionTimeout="20000"

redirectPort="8443" />

context.xml 用于配置特定于应用的参数,如数据源、资源、安全性设置等:

<!-- 示例:配置数据源 -->

<Resource name="jdbc/MyDataSource" auth="Container" type="javax.sql.DataSource"

maxActive="100" maxIdle="30" maxWait="10000"

username="dbuser" password="dbpass" driverClassName="com.mysql.jdbc.Driver"

url="jdbc:mysql://localhost:3306/mydb" />

深入解析这些配置文件,有助于在部署和管理 Tomcat 应用时做出更合适的选择。

6.3.2 安全配置的推荐做法

为了保障应用的安全性,需要对 Tomcat 进行适当的安全配置。这包括但不限于设置合适的访问权限、使用安全协议、限制不安全的 HTTP 方法和配置安全的会话管理。

例如,配置 context.xml 文件中的 RemoteAddrValve 来限制对应用的访问:

<Valve className="org.apache.catalina.valves.RemoteAddrValve"

allow="^.*\.example\.com$" />

此外,配置 SSL/TLS 来加密客户端和服务器之间的通信:

<!-- 在 Connector 中启用 SSL -->

<Connector port="8443" protocol="org.apache.coyote.http11.Http11NioProtocol"

maxThreads="150" scheme="https" secure="true" SSLEnabled="true"

keystoreFile="conf/localhost-rsa.jks" keystorePass="changeit" clientAuth="false" sslProtocol="TLS" />

通过这些推荐做法,可以显著增强 Tomcat 应用的安全性。

以上章节展示了如何使用 Tomcat 的高级功能,例如热部署、管理工具以及如何进行功能扩展和配置优化,包括工作线程模型和线程池管理,以及配置与安全的最佳实践。通过这些内容,开发者和系统管理员可以更有效地使用 Tomcat,保证应用的高效运行和安全。

简介:Apache Tomcat 7.0.106是一个广泛使用的开源Java Servlet容器,用于部署和运行Java Web应用。版本7.0.106引入了对Servlet 3.0和JSP 2.2的支持,增强了性能与安全性,并提供了热部署和易用的管理工具。本文将详细解读Tomcat的架构、安全机制、配置文件、目录结构以及如何进行扩展,帮助读者全面掌握Tomcat的部署、管理和优化。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?