如今网络威胁日增,当主机被确认感染病毒或遭受某种恶意攻击时,网络运维人员或安全团队如何快速识别出受感染的主机与用户情况呢?利用抓包分析工具来审查企业内主机发送的可疑网络流量包捕获(pcap)数据,便是一种好方法。

一般来说,企业网络中主机生成的任何流量均应包含三个标识符:一个MAC地址、一个IP地址和一个主机名。而多数情况下,安全技术人员都是基于IP地址来识别可疑活动并发出预警,这意味着内部IP地址也可能会带来威胁。如果能够查看完整的网络流量数据包捕获,你就会发现,该内部IP地址生成的网络流量包会显示关联的MAC地址和主机名。

对于抓包分析工具来说,具体选择哪款呢?来自Palo Alto Networks威胁情报团队Unit 42的研究人员表示,可以从较为常用的工具Wireshark入手。

那么,如何借助Wireshark技术来获取主机信息?可以从如下方面展开:

来自DHCP流量的主机信息

通常基于两类活动来过滤主机信息:DHCP或NBNS。DHCP流量数据包有助于识别连接网络的几乎所有类型计算机的主机;NBNS流量主要由微软Windows系统计算机或运行MacOS系统的苹果主机生成。

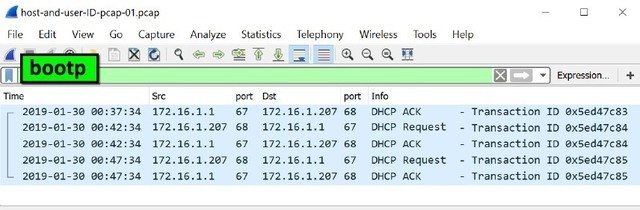

点此获取本教程的第一个pcap数据包host-and-user-ID-pcap-01.pcap。以IPv4流量pcap为例,这个pcap数据包捕获来源于内部IP地址172.16.1[.]207。在Wireshark中打开pcap数据包&#

本文介绍了如何通过Wireshark抓包工具,利用DHCP和NBNS流量来识别网络中受感染的主机和用户。通过分析DHCP请求和NBNS流量,可以获取主机的MAC地址、IP地址和主机名,从而帮助安全团队快速定位问题。

本文介绍了如何通过Wireshark抓包工具,利用DHCP和NBNS流量来识别网络中受感染的主机和用户。通过分析DHCP请求和NBNS流量,可以获取主机的MAC地址、IP地址和主机名,从而帮助安全团队快速定位问题。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

860

860

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?