目前10.5版本的NetScaler与10.1之前的版本在根证书的使用方式上有些许区别。

10.1之前的版本只需要将根证书放置在证书目录就可以了。但是到了10.5版本,根证书必须与每个监视器、服务、虚拟服务器挂钩,不再是散养的方式了。而且在导入界面对于第一次接触10.5版本的人(包括我自己)会有些误导。对PKI加密系统比较熟悉的人可能看仔细点就能够知晓,但是对于不是太了解证书体系的人来说,只会越来越糊涂。而且官方的文档也没有非常清楚对整个过程作step by step的描述,怎么笼统怎么来。并且由于CA根证书的使用方式发生了改变,变得更加严谨了。所以证书吊销机构的配置也被提了上来。虽然以前也需要设置,但不配也没多大关系。现在不行了。

在NetScaler上面安装证书有多种方式,这里就只介绍一下由NetScaler创建密钥申请证书直到完成证书安装的过程。如果使用现成的证书来安装,请务必保证所导入的证书包含有一个对应的私钥。

在我的整个配置过程中,由于是出于实验目的,就只申请了一张Wildcard通配符证书,用以简化整个配置流程。在实际生产环境中是绝对不能使用Wildcard证书的,因为这样做证书所代表的安全体系就没有意义了。

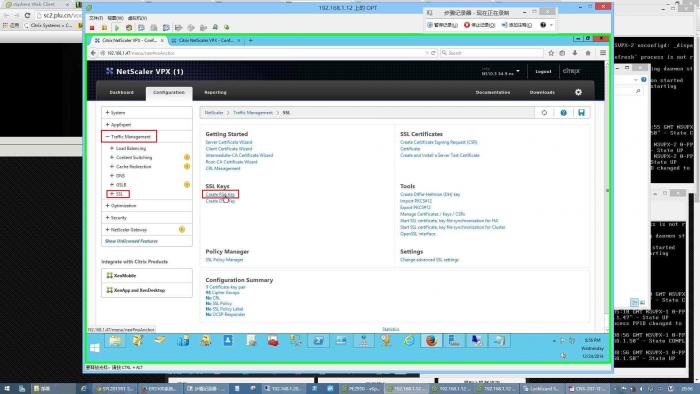

在NetScaler上面,证书的申请从创建密钥开始:

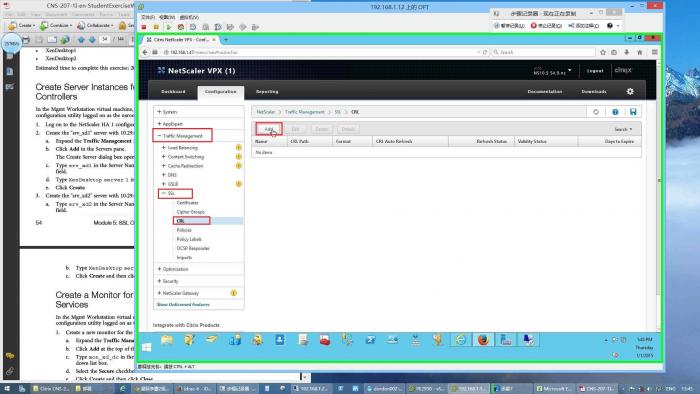

在NetScaler的管理页面上依次选择:Traffic Management -> SSL -> Create RSA Key,

![]() 1.jpg (417.23 KB)

1.jpg (417.23 KB)

2015-1-6 21:15

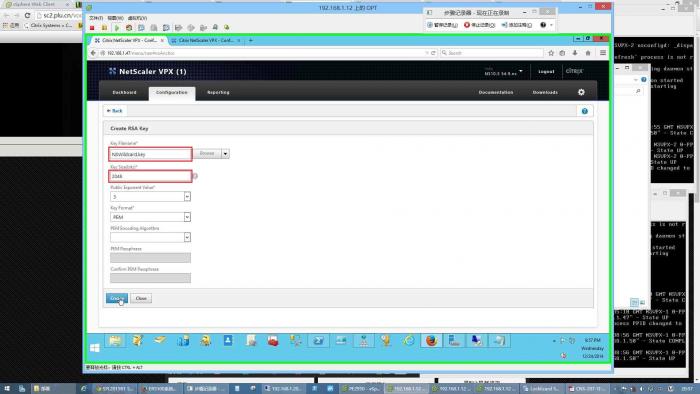

在RSA 密钥设置页面,填入密钥文件的名字(以 .key结尾),密钥的长度。(注:微软的PKI加密体系从Server 2012开始只支持长度大于等于2048位的密钥)

![]() 2.jpg (372.41 KB)

2.jpg (372.41 KB)

2015-1-6 21:15

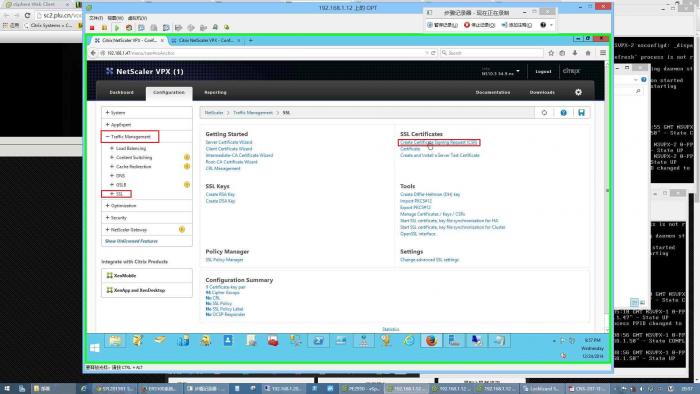

在SSL页面选择“Create Certificate Signing Requset (CSR)”,使用刚才建立的密钥文件创建证书的申请文件,

![]() 3.jpg (416.57 KB)

3.jpg (416.57 KB)

2015-1-6 21:15

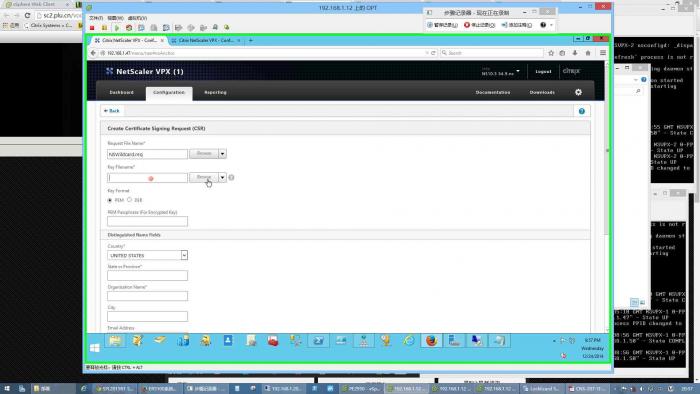

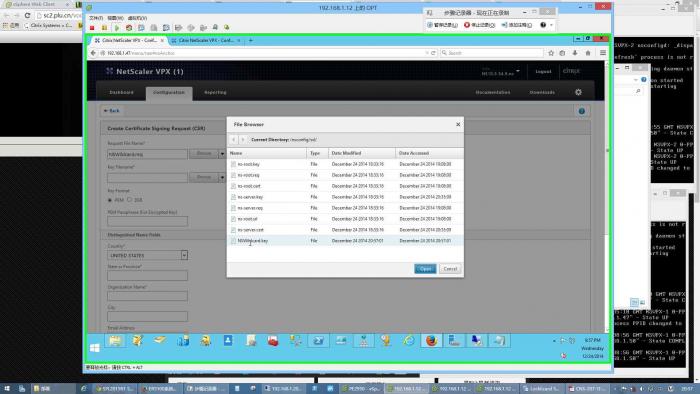

填入证书申请文件的名字,在“Key Filename”选项,选择“Browse”,选中刚才创建的密钥文件(.key文件),

![]() 4.jpg (161.29 KB)

4.jpg (161.29 KB)

2015-1-6 21:15

![]() 5.jpg (168.39 KB)

5.jpg (168.39 KB)

2015-1-6 21:15

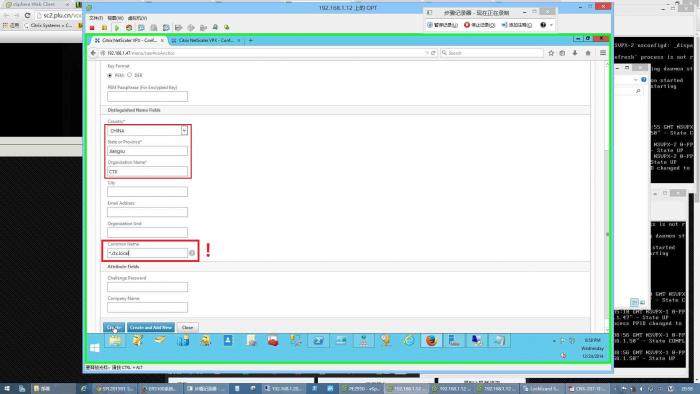

在下方“Country”部分选择正确的国家地区,在“Common Name”选项填入你所为之申请的服务器名(这里我使用通配符来简化流程,实际环境中是严格禁止的,必须与服务器名对应)。之后点击“Create”,

![]() 6.jpg (340.78 KB)

6.jpg (340.78 KB)

2015-1-6 21:15

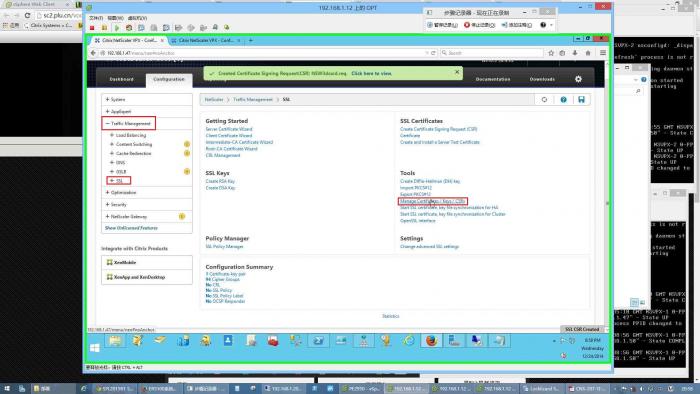

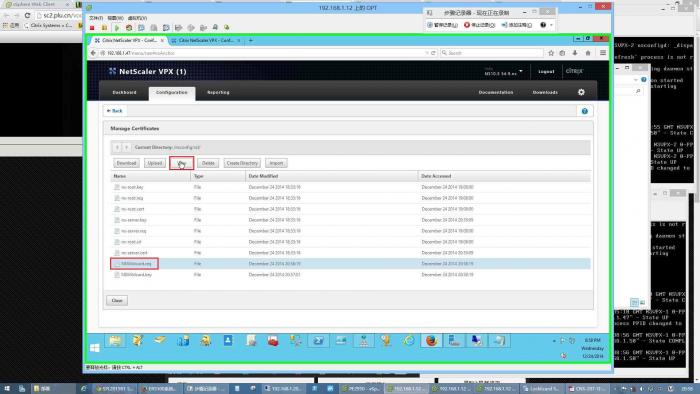

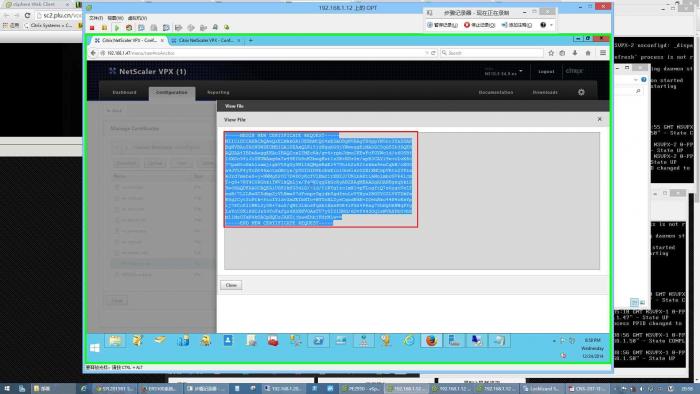

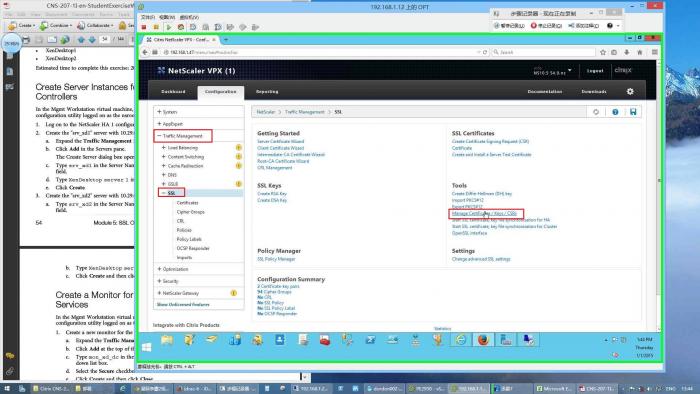

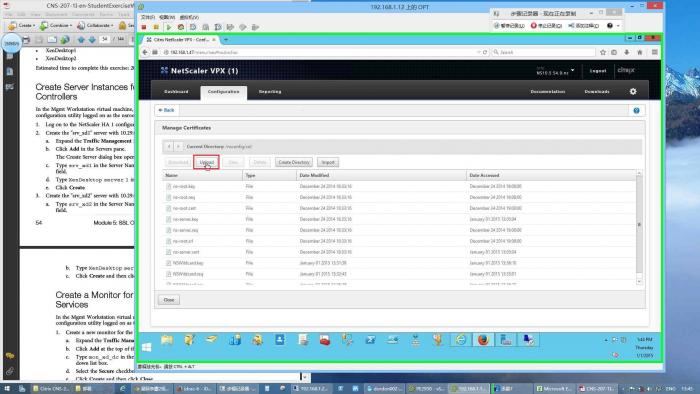

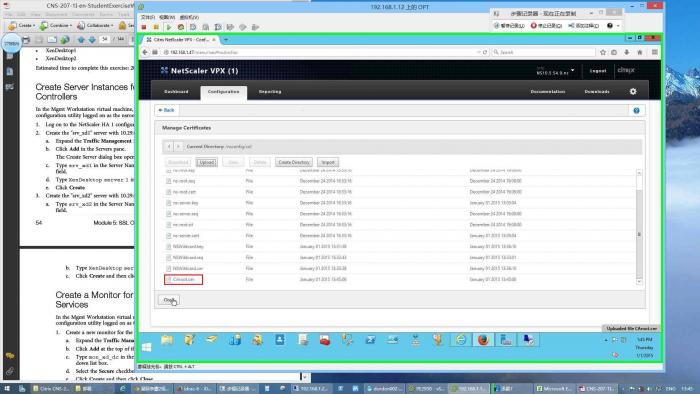

创建完申请文件后选择在SSL页面选择”Manage Certificates / Keys / CSRs",浏览刚才创建的申请文件,并复制文件内容,

![]() 7.jpg (410.85 KB)

7.jpg (410.85 KB)

2015-1-6 21:15

![]() 8.jpg (422.31 KB)

8.jpg (422.31 KB)

2015-1-6 21:15

![]() 9.jpg (414.57 KB)

9.jpg (414.57 KB)

2015-1-6 21:15

![]() 10.jpg (358.66 KB)

10.jpg (358.66 KB)

2015-1-6 21:15

![]() 11.jpg (381.44 KB)

11.jpg (381.44 KB)

2015-1-6 21:15

![]() 12.jpg (318.88 KB)

12.jpg (318.88 KB)

2015-1-6 21:15

![]() 13.jpg (349.77 KB)

13.jpg (349.77 KB)

2015-1-6 21:15

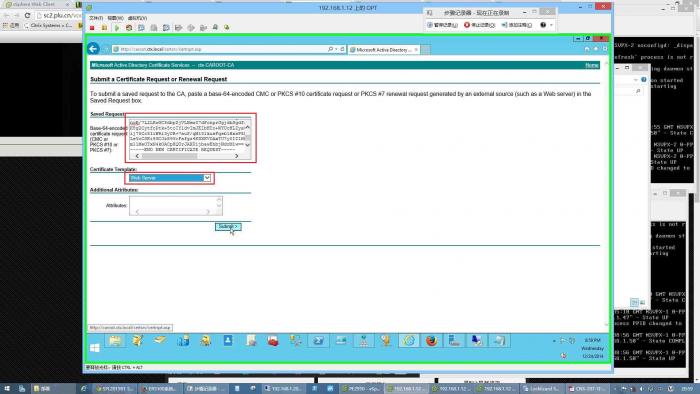

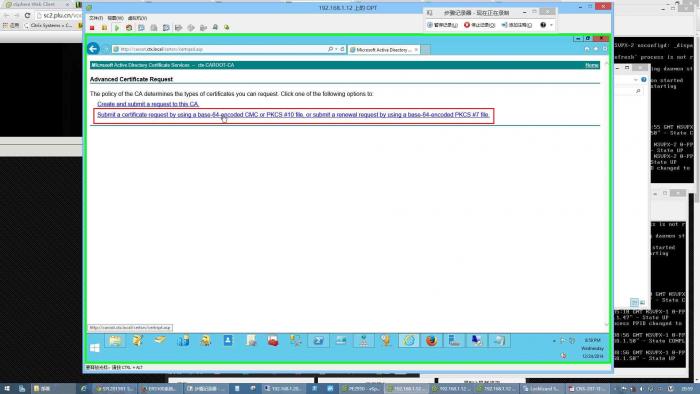

将刚才复制的申请文件的内容黏贴进证书申请页面,将证书模板改为“服务器模板”

![]() 14.jpg (384.42 KB)

14.jpg (384.42 KB)

2015-1-6 21:15

![]() 15.jpg (324.25 KB)

15.jpg (324.25 KB)

2015-1-6 21:15

![]() 16.jpg (421.44 KB)

16.jpg (421.44 KB)

2015-1-6 21:15

![]() 17.jpg (425.56 KB)

17.jpg (425.56 KB)

2015-1-6 21:15

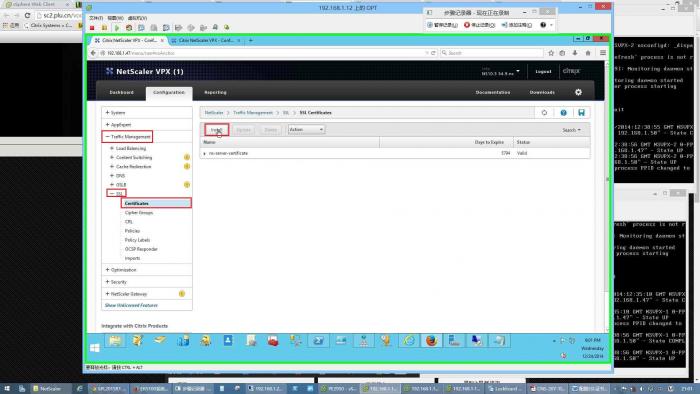

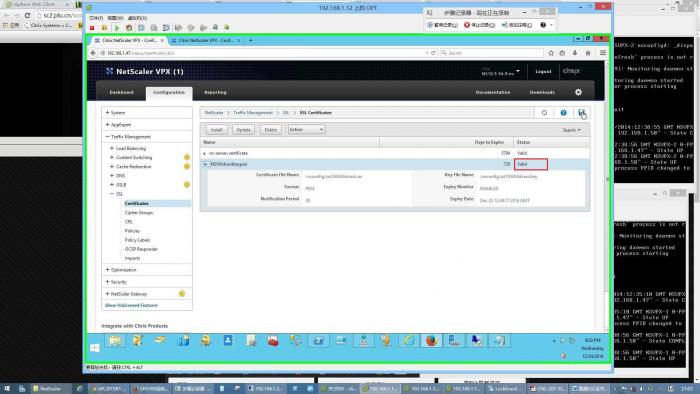

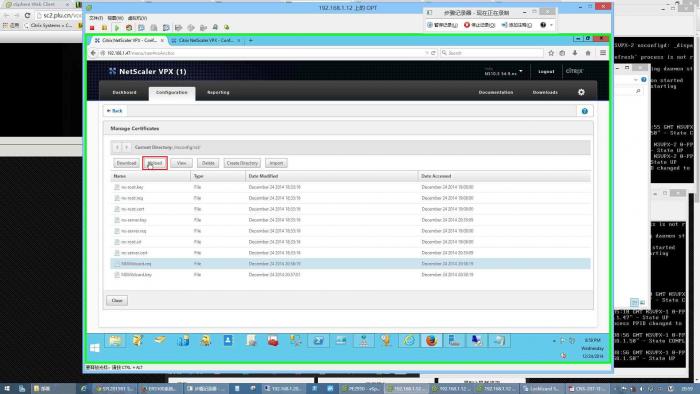

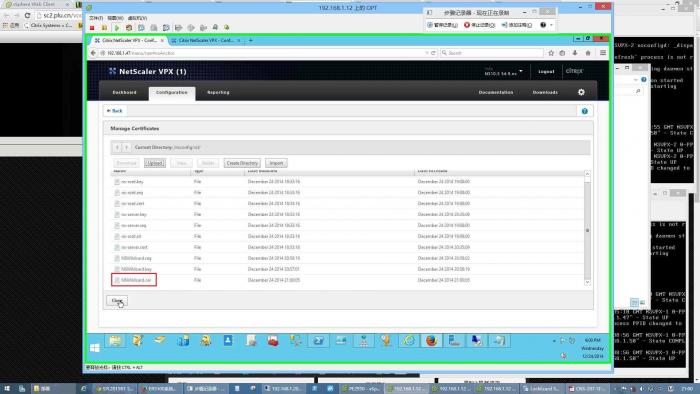

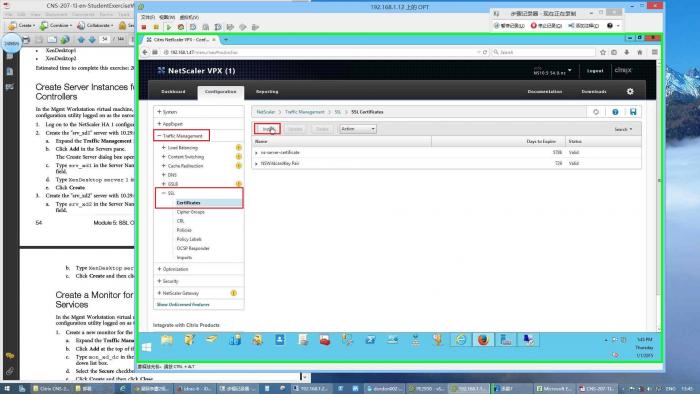

证书上传完毕之后,进入“Traffic Management" -> "SSL" -> "Certificates"页面,选择”Install“,安装服务器证书

![]() 18.jpg (396.48 KB)

18.jpg (396.48 KB)

2015-1-6 21:15

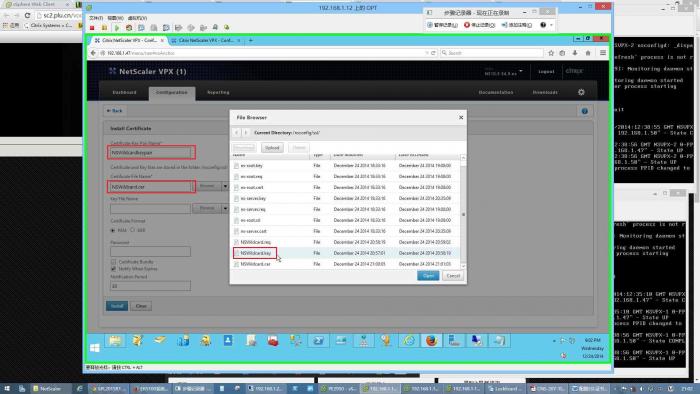

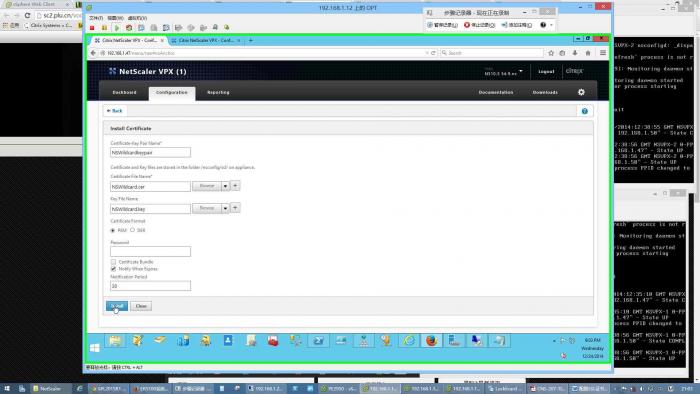

在证书安装页面,填入证书密钥对的名称(NetScaler作为负载均衡器,是一个多业务平台,所以它使用密钥与证书对来保证对应的服务器的合法性)。选择刚才上传的服务器证书文件,以及申请该服务器证书所使用的密钥。

![]() 19.jpg (433.32 KB)

19.jpg (433.32 KB)

2015-1-6 21:15

![]() 20.jpg (166.92 KB)

20.jpg (166.92 KB)

2015-1-6 21:15

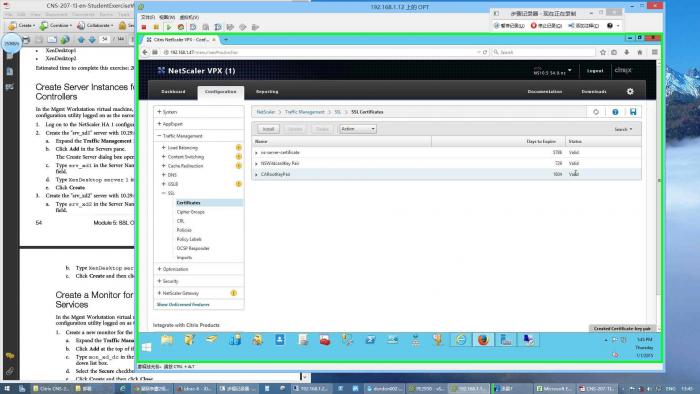

安装完成后检查证书与密钥是否匹配,如果显示”Valid“,说明证书与密钥匹配,可以被使用了。

![]() 21.jpg (411.2 KB)

21.jpg (411.2 KB)

2015-1-6 21:15

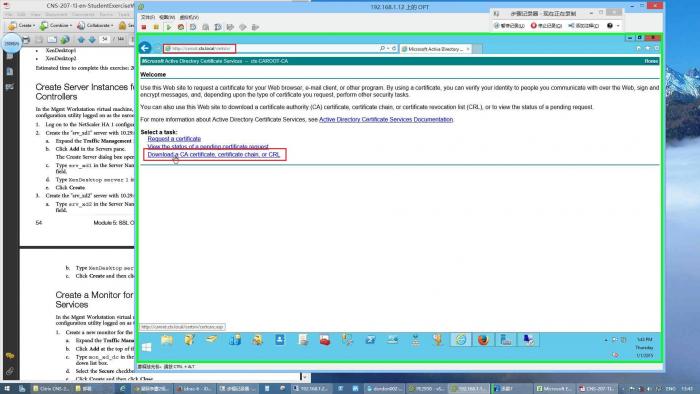

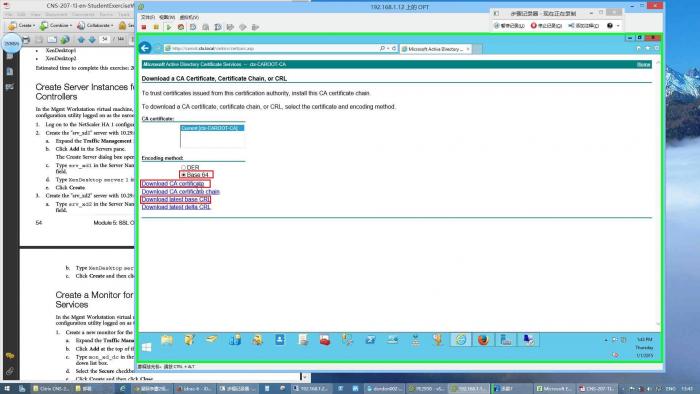

CA证书与证书吊销列表的安装:

NetScaler上面的负载均衡虚拟服务器使用服务器证书(刚才创建的)来向用户保证自身的合法性。同时使用CA证书向后端实际应用或web服务器保证自身作为一个用户的合法性。

在CA证书的使用上,之前已经提到过,10.1版本之前只需要导入CA证书就可以了。在10.5版本中,导入之后还需要安装该CA证书。

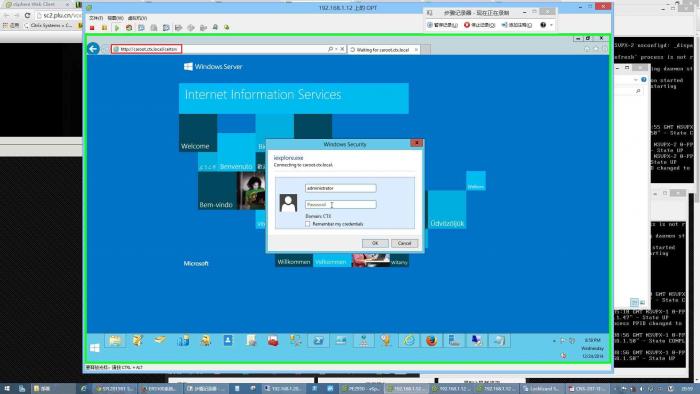

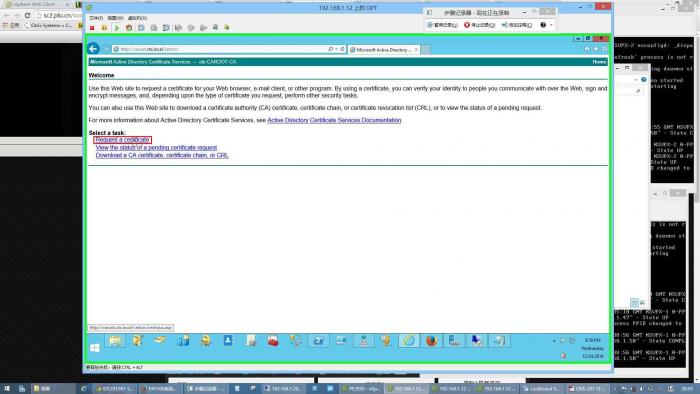

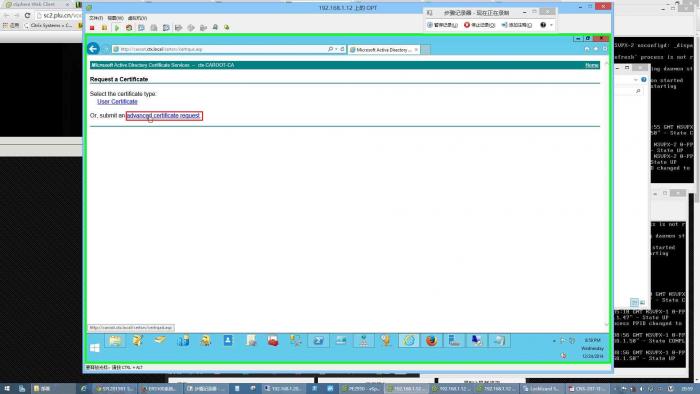

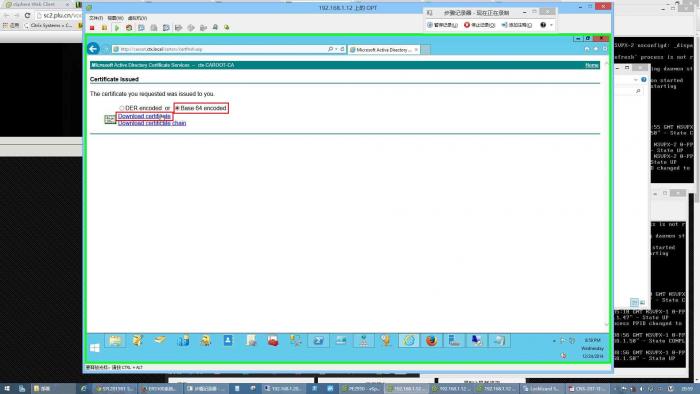

首先前往授信根下载CA证书与证书吊销列表(CRL)

![]() 22.jpg (358.08 KB)

22.jpg (358.08 KB)

2015-1-6 21:54

![]() 23.jpg (325.13 KB)

23.jpg (325.13 KB)

2015-1-6 21:54

![]() 24.jpg (388.85 KB)

24.jpg (388.85 KB)

2015-1-6 21:54

![]() 25.jpg (393.83 KB)

25.jpg (393.83 KB)

2015-1-6 21:54

![]() 26.jpg (394.92 KB)

26.jpg (394.92 KB)

2015-1-6 21:54

![]() 27.jpg (357.46 KB)

27.jpg (357.46 KB)

2015-1-6 21:54

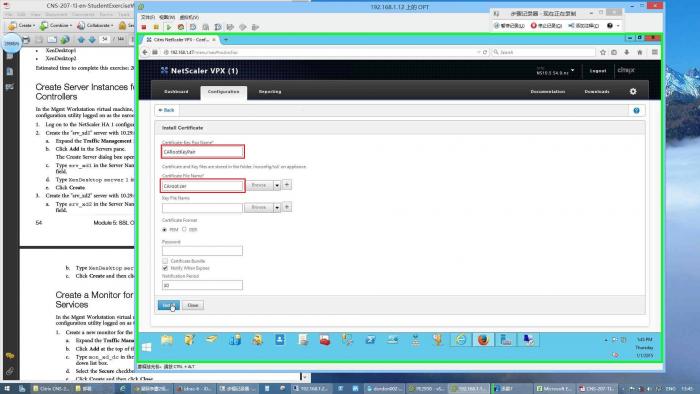

填入CA证书对的名称,由于CA证书并不包含任何密钥,仅包含了授信根的数字签名,所以这里不用匹配密钥文件。

![]() 28.jpg (350.65 KB)

28.jpg (350.65 KB)

2015-1-6 21:54

![]() 29.jpg (158.29 KB)

29.jpg (158.29 KB)

2015-1-6 21:54

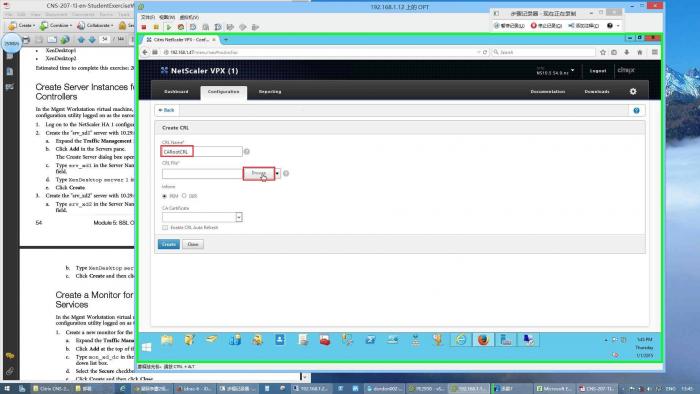

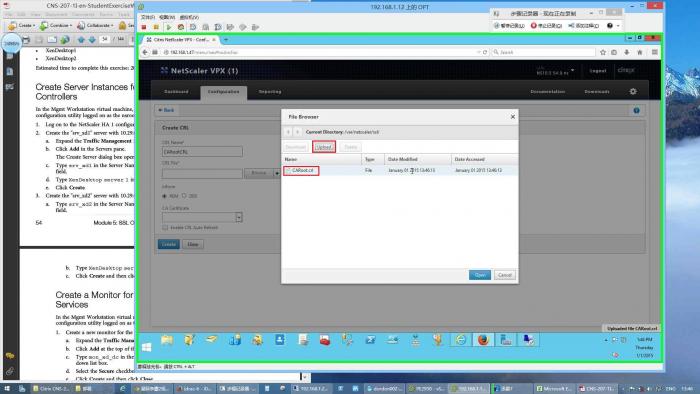

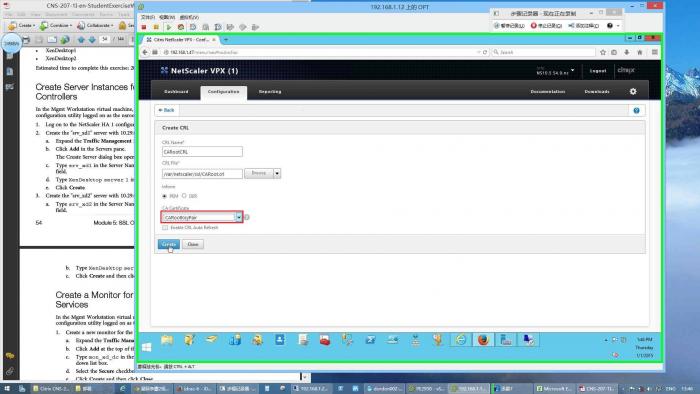

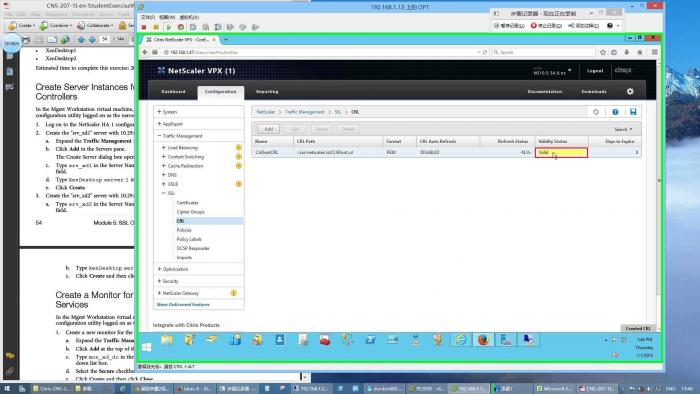

在"CRL“页面,选择”Add“,添加证书吊销列表(证书吊销列表必须与CA证书上的授信根的数字签名一致,否则吊销列表不生效)

![]() 30.jpg (354.98 KB)

30.jpg (354.98 KB)

2015-1-6 21:54

![]() 31.jpg (334.52 KB)

31.jpg (334.52 KB)

2015-1-6 21:54

![]() 32.jpg (329.08 KB)

32.jpg (329.08 KB)

2015-1-6 21:54

![]() 33.jpg (338.67 KB)

33.jpg (338.67 KB)

2015-1-6 21:54

![]() 34.jpg (354.71 KB)

34.jpg (354.71 KB)

2015-1-6 21:54

到这里,整个证书的申请和安装过程就结束了。在整个实验的后期验证公共网络对接Citrix虚拟化环境时还会介绍自签名证书的使用。因为使用微软的证书时,如果设备没有加域会要求做一些AD上的操作。一台设备还好,如果数量多就抓狂了。而且在实际生产环境里,面对公共网络的负载均衡服务器URL地址与NetScaler Gateway的URL地址都会使用购买的第三方证书(配置简单功能强大)。

下一次的更新会间隔比较久,我要考驾照理论 。之后的内容就是XenDesktop DDC的负载均衡配置了。配置完成之后直至实验结束,DDC的负载均衡服务器将会直接替代所有物理DDC的连接需求(有负载均衡器了,为啥还要手动一个一个往StoreFront里添加呢

。之后的内容就是XenDesktop DDC的负载均衡配置了。配置完成之后直至实验结束,DDC的负载均衡服务器将会直接替代所有物理DDC的连接需求(有负载均衡器了,为啥还要手动一个一个往StoreFront里添加呢 )

)

转载于:https://blog.51cto.com/sandshell/1967610

304

304

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?