前一篇blog介绍了如何启用FortiGate防火墙的Explicit proxy功能,文章中没有介绍的如何配置Windows NPS作为RADIUS服务器帮助验证proxy客户端的。

今天的blog就介绍一下如何配置Windows NPS作为FortiGate使用的RADIUS服务的过程:

下面开始正文:

安装Windows NPS:安装过程非常简单,server manager->Add roles and Features->选择Windows Network policy服务即可;

启动Network Policy Server的管理界面:Windows+R->输入nps.msc后enter即可;

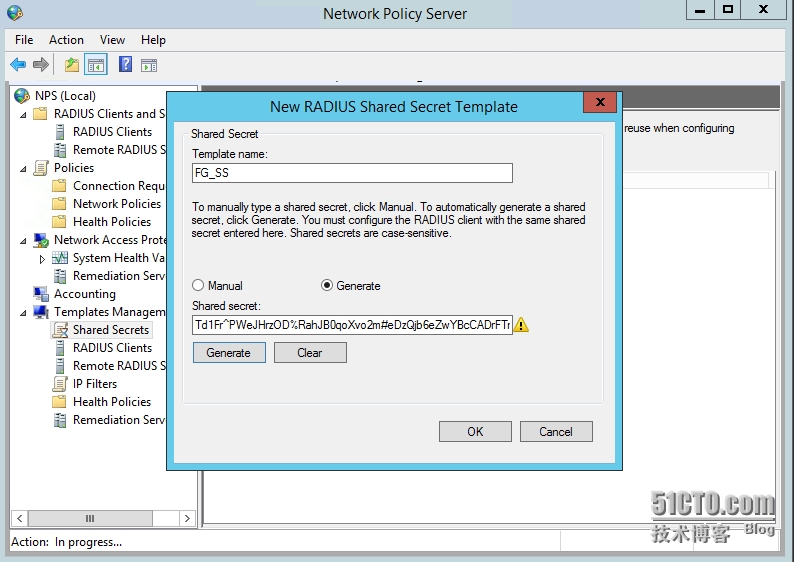

配置Shared Secret Template:这一步其实没什么说的,最重要的就是注意这个shared secret的安全性,建议您使用NPS自带的Generate功能声称一个安全性较高的Shared secret。

NPS自动生成的Shared Secret长度为64位;

包含大小写字母,数字,特殊符号等;

注意:某些设备或者程序等可能并不支持64位长度的Shared Secret,但是FortiGate完美支持,这里大家放心就好了。

这里新建这个template主要是为了我们后面添加RADIUS clients方便;

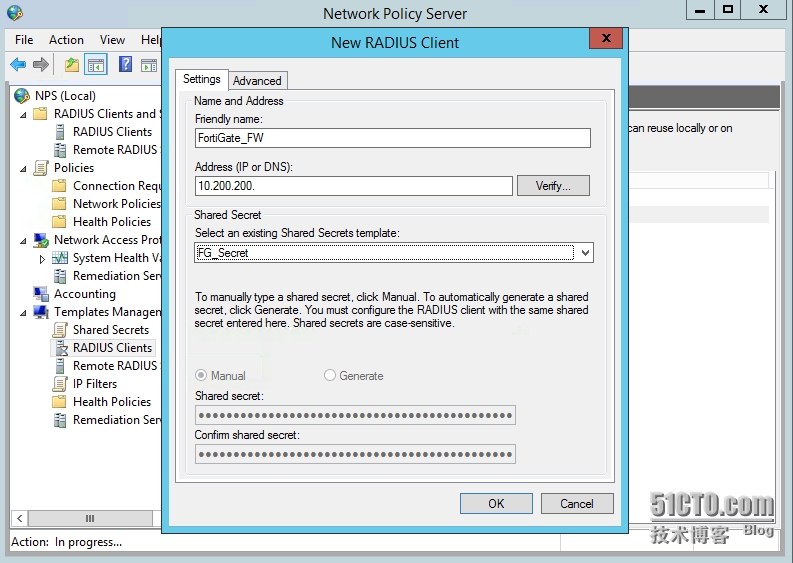

配置RADIUS Clients Template:

NPS(Local)->Template Management->RADIUS Clients->右键单击选择New;

添加你想要的Friendly name,尽量选择一个符合您的命名规则的名字,方便以后添加RADIUS clients的时候省时间;

IP地址,这里不必要写全地址。为了以后方便修改,我一般将我子网的前半部分填写上去。比如我内网的IP范围是10.200.200.x,我模版上面就写10.200.200.,以后以模版新建client的时候,只要补上IP的最后一组数字即可;

Shared secret这里,我们直接在下拉框中选择我们上一步新建的Shared Secret模版;

单击OK就完成了这一步;

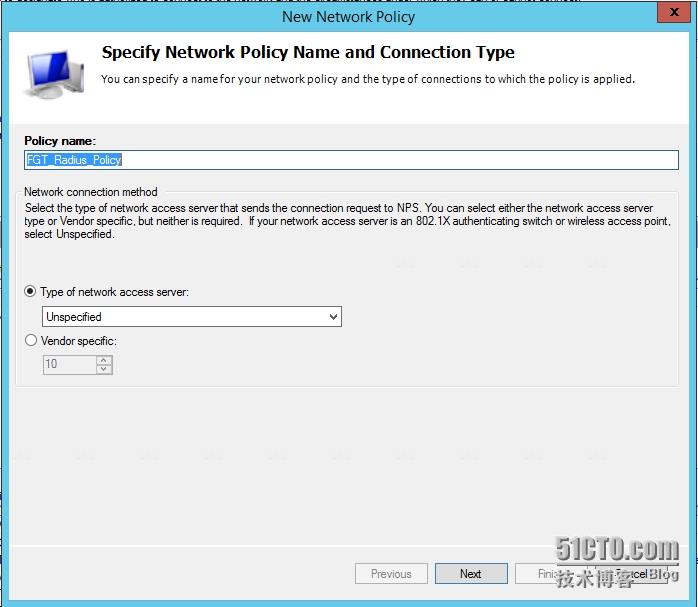

配置Network Policy:这步到了今天的重点,不熟悉NPS的朋友可能要稍做一些功课啦。

NPS(Local)->Policies->Network Policies->右键选择New;

为这个Policy取个名字,笔者这里的名字为FGT_RADIUS_Policy,方便理解;

Type of network access server处保持unspecified;

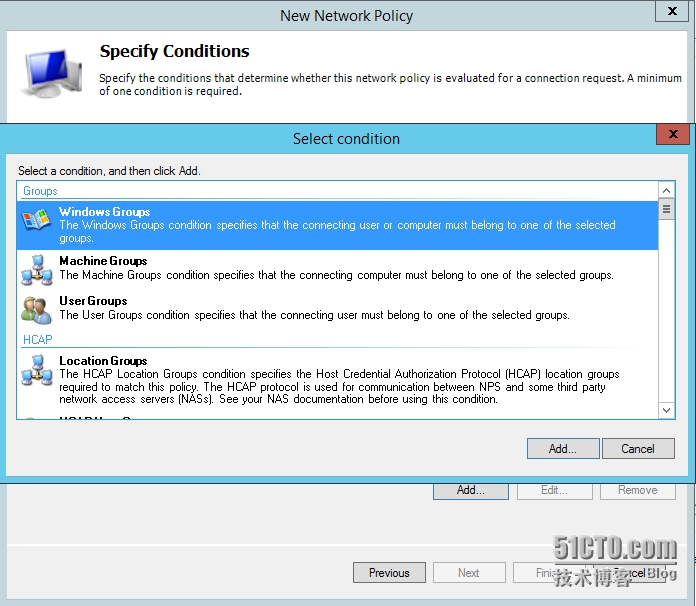

Specify conditions处选择Windows Groups;

选择你想要允许访问相关策略的groups;

下一步选择Access Granted,这样就对你上一步添加的groups赋予了访问权限;

在Authentication methods页面中保持不变即可,默认设置会允许MACHAP和MACHAP2;

在configure constrains页面保持不变;

在Configure settings页面注意:

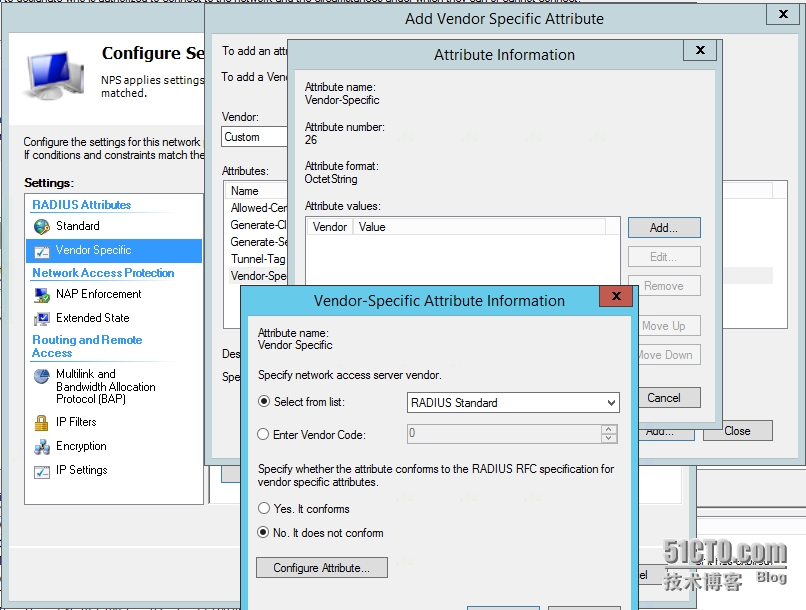

Settings->RADIUS Attributes->Vendor Specific;

在弹出的页面中,选择Vendor(Custome),在Attributes中选择最下面一项,Vendor-Specific;

在弹出的Attributes information窗口中单击Add;

在弹出的Vendor-Specific Attribute Information窗口中选择Enter Vendor code:12356,选择yes,it conforms,然后单击configure Attributes;

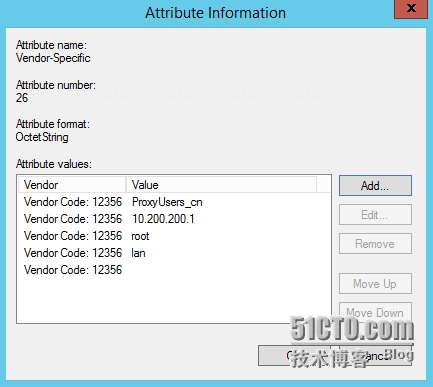

按照下表的内容依次将这些Attributes添加完成:红色部分需要改成你自己的值

表1:本表来自FortiGate官方文档,参考链接:

| ATTRIBUTEFortinet-Group-Name | 1 | string |

| ATTRIBUTEFortinet-Client-IP-Address | 2 | InetAddr |

| ATTRIBUTEFortinet-Vdom-Name | 3 | string |

| ATTRIBUTEFortinet-Client-IPv6-Address | 4 | octets(Optional) |

| ATTRIBUTEFortinet-Interface-Name | 5 | string |

| ATTRIBUTEFortinet-Access-Profile | 6 | string |

以下是截图,方便大家参考:

大功告成,余下的设置,回到上一篇blog参考即可。

转载于:https://blog.51cto.com/yinzi7/1596738

990

990

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?