概述:我们主要来了解几个华为设备上的安全技术的问题,主要包括ACL(访问控制列表)、am(访问管理配置)、AAA、dot1x、MAC绑定、arp绑定

一.ACL

访问控制列表ACL( Access control listACL)是应用在路由器(或交换机)接口上的指令列表。这些指令列表用来告诉路由器(或交换机)哪些数据包允许通过、哪些数据包拒绝通过。主要用来实现流识别功能。

ACL最直接的功能就是包过滤。网络设备为了过滤数据包,需要配置一系列的匹配规则,以识别需要过滤的报文。在识别出特定的报文之后,才能根据预先设定的略允许或禁止相应的数据包通过。

ACL 通过一系列的匹配条件对数据包进行分类,这些条件可以是数据包的源地址、目的地址、端口号等。

ACL的分类:标准ACL,扩展ACL,基于时间段的ACL,专家级ACL

1.基于时间的acl

[Quidway]time-range workday 08:00 to 18:00 working-day

[Quidway-acl-basic-2001]rule permit source 192.168.1.0 0.0.0.255 time-range workDay

上班的时候可以登录进ftp

下班的时候登不进去

2.高级的acl

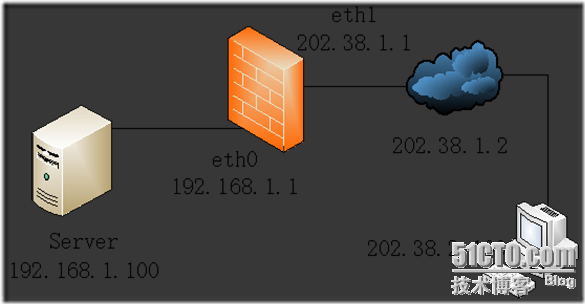

通过配置acl的规则限制外网主机对内网服务器的访问。

SecPath防火墙的主要配置

#

sysnameQuidway

#

Firewall packet-filterenable

firewall packet-filterdefault permit

#

Acl number3000 // 定义NAT转换的ACL组

rule0 permit ip source192.168.1.0 0.0.0.255

acl number 3001 //定义高级ACL组

rule 0 permit ip source 202.38.2.0 0.0.0.255 允许外网中2.0网段的主机访问www服务器

rule 1 permit tcp destination 192.168.1.100 0 destination-port eq www

rule 2 deny ip

#

Interface Ethernet 0/0

Ip address 192.168.1.1 255.255.255.0

#

Interface Ethernet0/1

Ip address 202.38.1.1 255.255.255.0 外网的共有的地址

Firewall packet-filter 3001 inbound 在接口上应用相应的规则

Nat outbound 3000

Nat server protocol tcp global 202.38.1.100 any inside 192.168.1.100 any

Nat server protocol icmp global 202.38.1.100 inside 192.168.1.100

#

firewallzonetrust

add interface Ethernet0/0

setpriority85

#

firewallzoneuntrust

add interface Ethernet0/1

setpriority5

#

iproute-static0.0.0.00.0.0.0 202.38.1.2

#

配置关键点

aclnumber3001中rule2的目的地址为NATServer前的私网地址,而不

是公网地址。

二.am

1,端口+MAC

AM命令

使用特殊的AM User-bind命令,来完成MAC地址与端口之间的绑定。

AM命令

使用特殊的AM User-bind命令,来完成MAC地址与端口之间的绑定。

例如:

[SwitchA]am user-bind mac-address 00e0-fc22-f8d3 interface Ethernet 0/1配置说明:由于使用了端口参数,则会以端口为参照物,即此时端口E0/1只允许PC1上网,而使用其他未绑定的MAC地址的PC机则无法上网。但是PC1使用该MAC地址可以在 其他端口 上网。

2,IP+MAC

AM命令

使用特殊的AM User-bind命令,来完成IP地址与MAC地址之间的绑定。

[SwitchA]am user-bind mac-address 00e0-fc22-f8d3 interface Ethernet 0/1配置说明:由于使用了端口参数,则会以端口为参照物,即此时端口E0/1只允许PC1上网,而使用其他未绑定的MAC地址的PC机则无法上网。但是PC1使用该MAC地址可以在 其他端口 上网。

2,IP+MAC

AM命令

使用特殊的AM User-bind命令,来完成IP地址与MAC地址之间的绑定。

例如

[SwitchA]am user-bind ip-address 10.1.1.2 mac-address 00e0-fc22-f8d3

配置说明:以上配置完成对PC机的IP地址和MAC地址的全局绑定,即与绑定的IP地址或者MAC地址不同的PC机,在任何端口都无法上网。

[SwitchA]am user-bind ip-address 10.1.1.2 mac-address 00e0-fc22-f8d3

配置说明:以上配置完成对PC机的IP地址和MAC地址的全局绑定,即与绑定的IP地址或者MAC地址不同的PC机,在任何端口都无法上网。

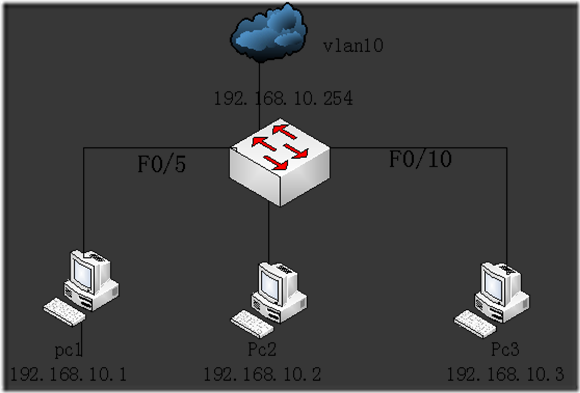

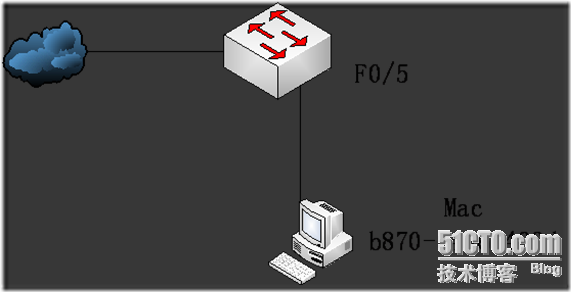

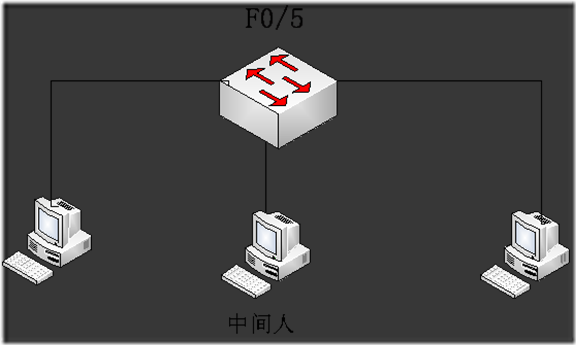

拓扑图(此次实验主要为了实现pc1跟pc2不能互通)

配置命令:

在全局模式下

Am enable 全局开启AM的功能

vlan 10 创建一个vl

port Ethernet 0/5 Ethernet 0/10 Ethernet 0/15 增加相应的接口

interface vlan-interface 10 配置一个3层的ip地址

ip add 192.168.10.254 255.255.255.0

在接口模式下

Interface Ethernet 0/5

Am isolate Ethernet 0/10

配置结果

[Quidway]dis cu

am enable

vlan 10

interface Vlan-interface10

ip address 192.168.10.254 255.255.255.0

interface Ethernet0/5

port access vlan 10

am isolate Ethernet0/10

#

interface Ethernet0/10

port access vlan 10

am isolate Ethernet0/5

interface Ethernet0/15

port access vlan 10

[Quidway]dis am Ethernet 0/5

Ethernet0/5

Status : enabled

IP Pools : (NULL)

Isolate Ports: Ethernet0/10

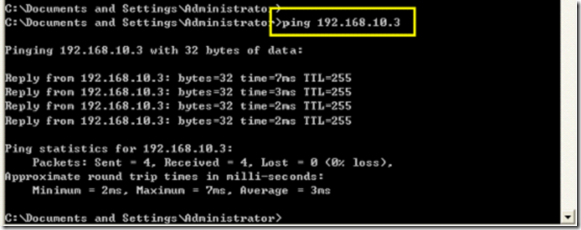

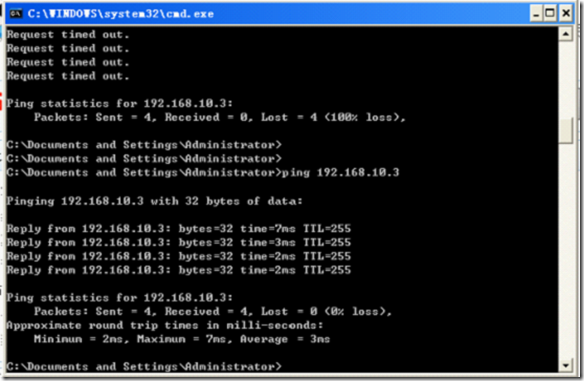

没有配置vl10中的am的端口隔离前 pc1和pc3之间可以互通

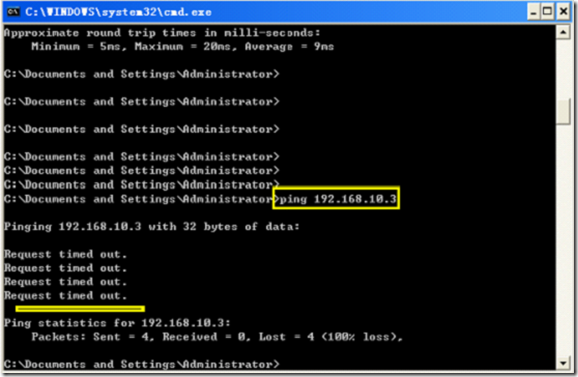

已经配置了vl10中am的端口隔离 pc1和pc3之间不可以通行

将pc3的主机接入到vl10的ethernet0/15的借口上,pc1和pc3之间仍然可以互相通信

三.MAC绑定

如何绑定mac地址?

做IP地址绑定一般都是做在交换机上的,首先你得有一台可配置IP地址和MAC地址绑定的交换机。另外,不知道你的IP地址是怎么分配的,你DHCP下发还是通过手工配置的。如果是手工配置的,那么在交换机上做绑定效果比较好,可以限制计算机只能在指定端口下使用指定IP连接网络,此方法缺乏灵活性,适合台式机,因为使用笔记本经常会换位置接入网络。如果你的网络里移动主机较多的话,建议你在交换机或路由器中配置DHCP绑定,使用户走到那里都获取同一个IP,或者配置静态ARP来实现。

拓扑图:

cms-pc 的mac地址 :b870-f406-463d

[Quidway]mac-address static b870-f406-463d interface Ethernet 0/5 vlan 1

[Quidway]inter Ethernet 0/5

[Quidway-Ethernet0/5]mac-address max-mac-count 0 设置该接口学习mac地址的最大数量

[Quidway]dis mac-address 查看mac地址表

MAC ADDR VLAN ID STATE PORT INDEX AGING TIME

b870-f406-463d 1 Config static Ethernet0/5 NOAGED

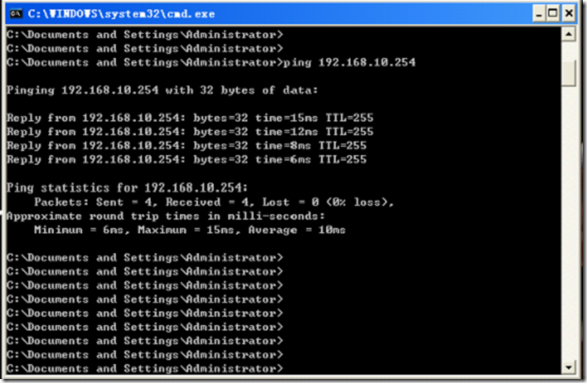

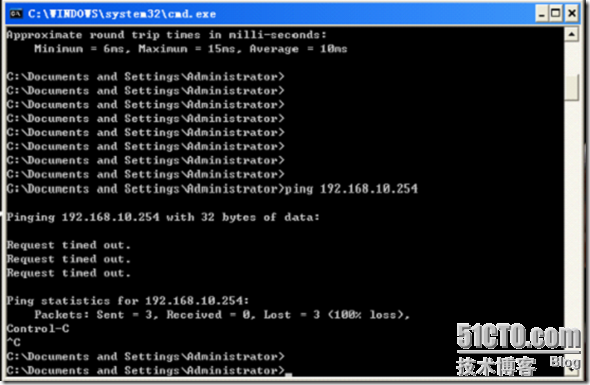

实用绑定的主机ping网关地址192.168.10.254

其他的pc 机是不会被允许使用该端口的

四.ARP绑定

为了更好的对网络中的计算机进行管理,您可以通过ARP绑定功能来控制网络中计算机间的访问(IP绑定)。

MAC地址: 网络中被控制的计算机的MAC地址。

IP地址:设定被控制计算机MAC地址的主机的IP地址。

绑定:是否使能改MAC和IP的绑定匹配

Arp绑定的说明:

我们在三层交换机上对端口进行arp的绑定,可以减少局域网内的arp***。

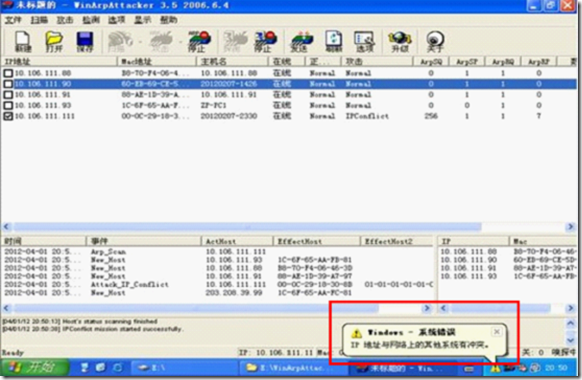

由于在局域网内发动arp***是很简单的事情,常见的arp***工具也很多。

比如:

很容易就会导致我们无法上网或者ip冲突。

案例:

[Quidway]arp static 192.168.2.1 b870-f406-463d 这样的话中间人就无法进行arp的***,或者截获相应的数据包啦

[Quidway]dis arp static

IP Address MAC Address VLAN ID Port Name Aging Type

192.168.2.1 b870-f406-463d N/A N/A N/A Static

--- 2 entries found ---

五.AAA及dot1x

一.AAA 简介

AAA是Authentication,Authorization and Accounting(认证、授权和计费)的简称,它提供了一个对认证、授权和计费这三种安全功能进行配置的一致性框架,实际上是对网络安全的一种管理。

这里的网络安全主要是指访问控制,包括:

(1)哪些用户可以访问网络服务器;

(2)具有访问权的用户可以得到哪些服务;

(3)如何对正在使用网络资源的用户进行计费。

针对以上问题,AAA必须提供认证功能、授权功能和计费功能。

1.认证功能 :

AAA支持以下认证方式:

(1)不认证:对用户非常信任,不对其进行合法检查。一般情况下不采用这种方式。

(2)本地认证:将用户信息(包括本地用户的用户名、密码和各种属性)配置在设备上。本地认证的优点是速度快,可以降低运营成本;缺点是存储信息量受设备硬件条件限制。

(3)远端认证:支持通过RADIUS 协议或HWTACACS 协议进行远端认证,设备(如Quidway 系列交换机)作为客户端,与RADIUS 服务器或TACACS服务器通信。对于RADIUS 协议,可以采用标准或扩展的RADIUS 协议。

2. 授权功能 :

AAA支持以下授权方式:

(1)直接授权:对用户非常信任,直接授权通过。

(2)本地授权:根据设备上为本地用户帐号配置的相关属性进行授权。

(3)RADIUS 认证成功后授权:RADIUS 协议的认证和授权是绑定在一起的,不能单独使用RADIUS 进行授权。

(4)HWTACACS 授权:由TACACS服务器对用户进行授权。

3. 计费功能 :

AAA支持以下计费方式:

(1)不计费:不对用户计费。

(2)远端计费:支持通过RADIUS 服务器或TACACS服务器进行远端计费。

AAA一般采用客户端/ 服务器结构:客户端运行于被管理的资源侧,服务器上集中存放用户信息。因此,AAA框架具有良好的可扩展性,并且容易实现用户信息的集中管理。

二.配置AAA

需要为合法用户提供网络接入服务,同时对网络设备进行保护,防止非授权访问和抵赖行为,需要配置AAA 。当需要通过ISP 域来对接入用户进行 AAA等管理时,需要配置ISP 域。如果采用远端认证、授权或计费方案时,需要已经创建RADIUS 或HWTACACS 方案。

1. RADIUS 方案(radius-scheme):

可以通过引用配置好的RADIUS 方案来实现认证、授权、计费。RADIUS 协议配置是以RADIUS 方案为单位进行的,一个RADIUS 方案在实际组网环境中既可以运用于一台独立的RADIUS 服务器,也可以运用于两台配置相同、但IP 地址不同的主、从 RADIUS 服务器。当创建一个新的 RADIUS 方案之后,需要对属于此方案的RADIUS 服务器的IP 地址和UDP端口号进行设置,这些服务器包括认证/ 授权和计费服务器,而每种服务器又有主服务器和从服务器的区别。每个RADIUS 方案的属性包括:主服务器的IP 地址、从服务器的IP 地址、共享密钥以及RADIUS 服务器类型等。 在实际组网环境中,上述参数的设置需要根据具体需求来决定。但是必须至少设置一个认证/ 授权服务器和一个计费服务器(如果不配置计费服务器,则必须配置accounting optional 命令)。同时,保证交换机上的RADIUS 服务端口设置与RADIUS 服务器上的端口设置保持一致。

2. HWTACACS方案(hwtacacs-scheme):

可以通过引用配置好的HWTACACS方案来实现认证、授权、计费。HWTACACS 协议的配置是以 HWTACACS 方案为单位进行的。在进行其它HWTACACS 协议配置之前,必须先创建 HWTACACS 方案并进入其视图。

三.案例分析

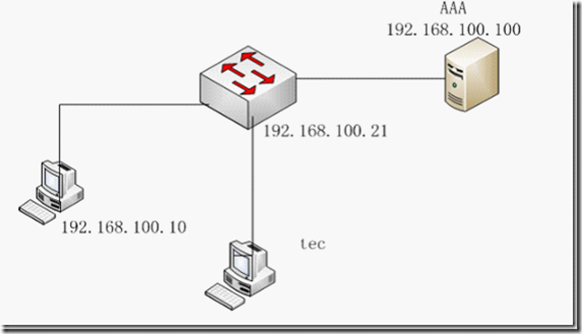

拓扑图

AAA服务器的搭建:

RADIUS客户端配置:

System-view

Sysname sw1

Radius scheme abc

Primary authentication 192.168.100.100

Key authentication 123456

Accounting optional

Server-type standard

User-name-format without-domain

Quit

Domain zzu

Radius scheme abc

Access-list enable 10

quit

Dot1x authentication-method pap

Inter e0/7

Dot1x

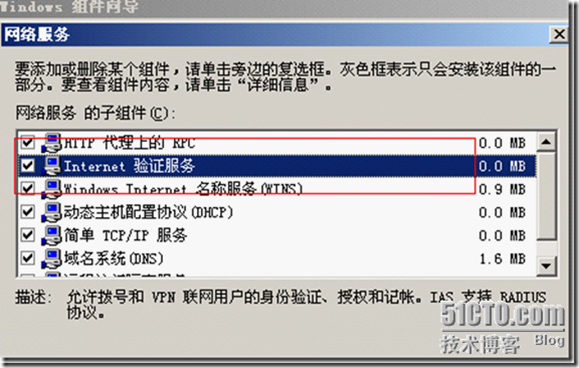

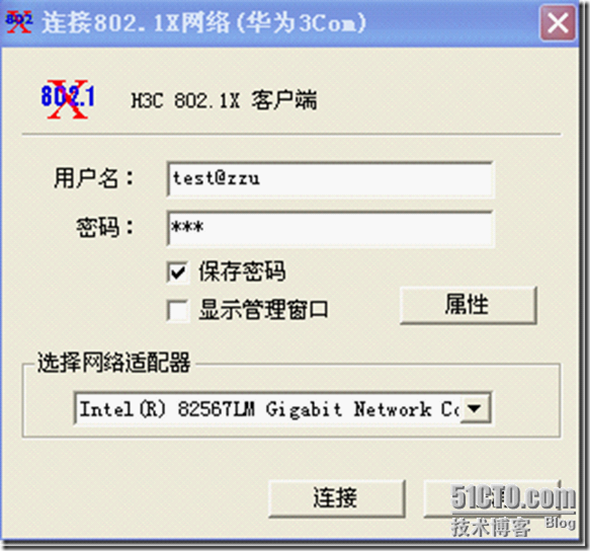

AAA认证服务器: 1:首先从开始里面打开windows的控制面板,选择增加删除组件选项,然后选择网络服务选项,点详细信息

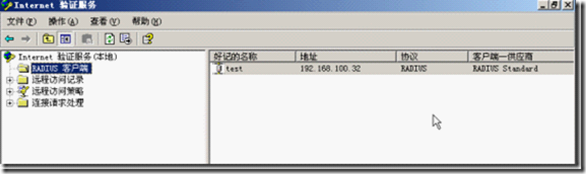

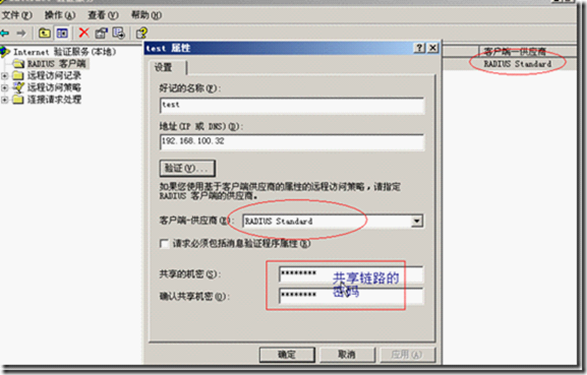

2:从开始里面选择管理工具,internet验证服务,新建客户端此处为192.168.100.32

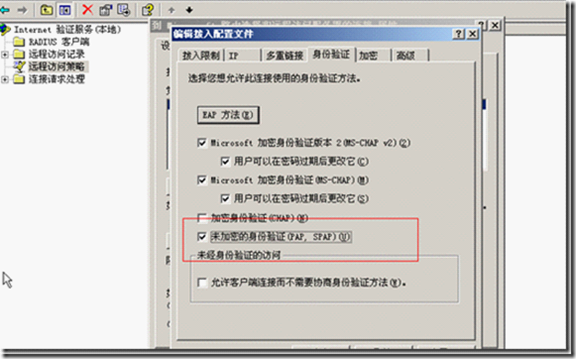

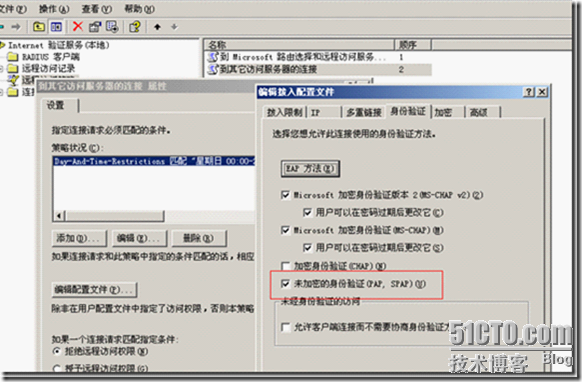

3:在远程访问策略选项中选择更该配置文件,并更改身份验证为pap 验证模式

4.测试

5.连接,进行验证。

点击该链接了解更多关于AAA的内容

转载于:https://blog.51cto.com/chengmingshu/824268

2867

2867

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?