前言:不得不说Linux下的神器挺多,越来越喜欢Linux了。。

。

測试环境

linux backtrack 5

windows xp

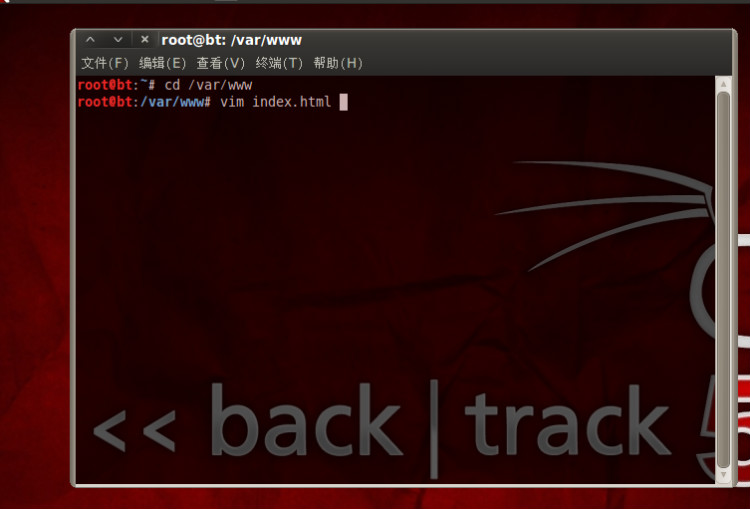

先在Linux下开启本地的apache服务。

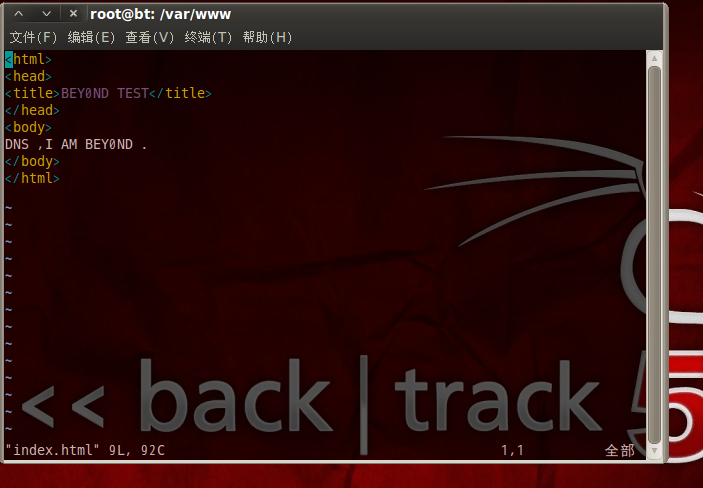

等下使局域网中的电脑訪问的时候跳到我们这。

apache的默认主页在/var/www/index.html

自己定义一个主页。

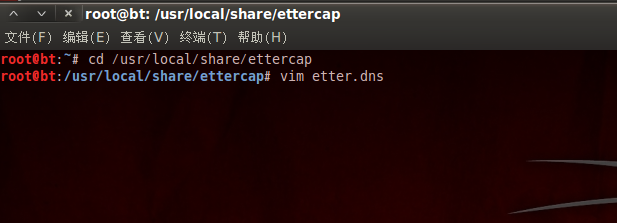

如今在来配置ettercap的DNS欺骗的设置。

*.com A 192.168.0.100

*.fcm A 192.168.0.100我们先看下本地的服务能不能正常

能够正常了。

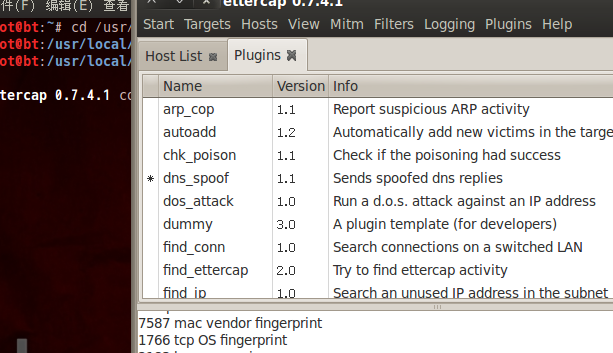

開始欺骗吧

先在终端输入

ettercap -G以下就是见证奇迹的时刻

局域网中的电脑已经被DNS欺骗。所有解析到我们这里了。

PS:本文仅作无聊折腾之用,请不要用于其它用途!

966

966

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?