10.19 iptables规则备份和恢复

service iptables save ,会把规则保存到 iptables 的配置文件中 /etc/sysconfig/iptables

iptables -save > /tmp/ipt.txt 将规则保存到ipt.txt

iptabls - restore </tmp/ipt.txt 恢复规则

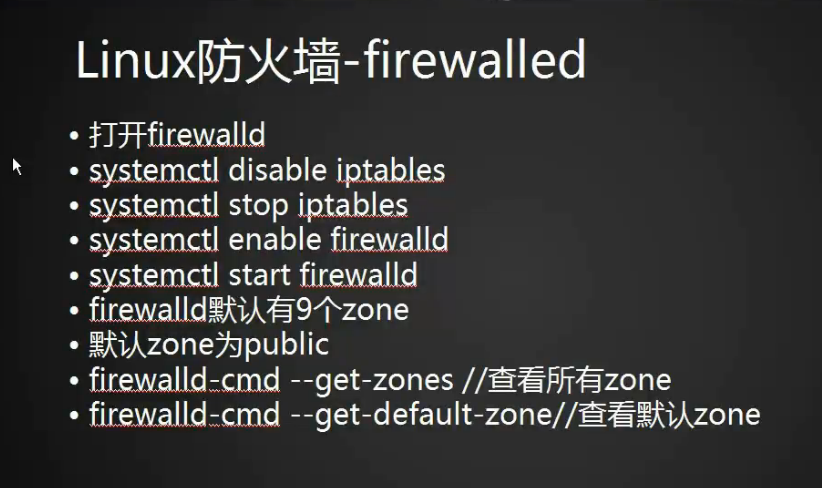

10.20 firewalld的9个zone

firewall-cmd --get-zones 查看所有的zone

firewall-cmd --get-default-zone 查看默认的zone

firewalld的9个zone

10.21 firewalld关于zone的操作

firewall-cmd --set-default-zone=work //设定默认的zone

firewall-cmd --get-default-zone //查看默认的zone

firewall-cmd --get-zone-of-interface=eth0 //查找指定网卡的zone

firewall-cmd --zone=public --add-interface=eth0 //给指定网卡设置zone

firewall-cmd --zone=dmz --change-interface=eth0 //针对网卡更改zone

firewall-cmd --zone=dmz --remove-interface=eth0 //针对网卡删除zone

firewall-cmd --get-active-zones //查看系统所有网卡所在的zone

10.22 firewalld 关于 service 的操作

systemctl start firewalld # 启动,

# systemctl enable firewalld # 开机启动

# systemctl stop firewalld # 关闭

# systemctl disable firewalld # 取消开机启动

firewall-cmd --get-services 查看所有的services

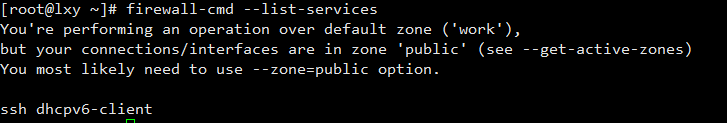

firewall-cmd --list-services //查看当前zone下有哪些service

firewall-cmd --zone=work --list-services //查看指定zone下的service

![]()

firewall-cmd --zone=public --add-service=http //将http服务加入public

![]()

firewall-cmd --zone=public --add-service=http --permanent // 写入配置文件

每一次更改 zone 的配置文件,/etc/firewalld/zones/ 下都会生成一个新的文件 public.xml 和一个旧的备份文件 public.xml.old

zone 和 service 都是有模板文件的,在 /usr/lib/firewalld/zones/ 和 /usr/lib/firewalld/services/ 里面

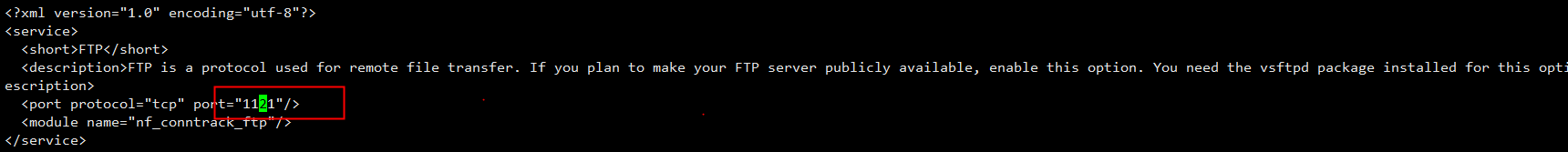

ftp 服务自定义端口 1121,需要在 work zone 下面放行 ftp

cp /usr/lib/firewalld/services/ftp.xml /etc/firewalld/services

vi /etc/firewalld/services/ftp.xml

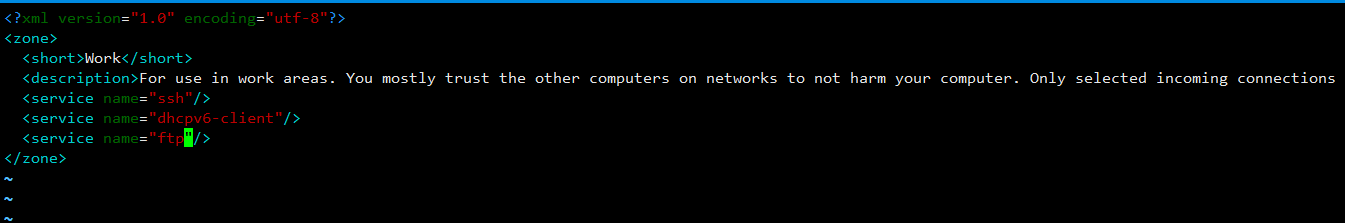

输入命令 cp /usr/lib/firewalld/zones/work.xml /etc/firewalld/zones/ ,回车,再输入命令 vim /etc/firewalld/zones/work.xml

重新加载服务,输入命令 firewall-cmd --reload

firewall-cmd --add-service=mysql # 开放mysql端口

firewall-cmd --remove-service=http # 阻止http端口

firewall-cmd --list-services # 查看开放的服务

firewall-cmd --add-port=3306/tcp # 开放通过tcp访问3306

firewall-cmd --remove-port=80tcp # 阻止通过tcp访问3306

firewall-cmd --add-port=233/udp # 开放通过udp访问233

firewall-cmd --list-ports # 查看开放的端口

四、端口转发

端口转发可以将指定地址访问指定的端口时,将流量转发至指定地址的指定端口。转发的目的如果不指定ip的话就默认为本机,如果指定了ip却没指定端口,则默认使用来源端口。

如果配置好端口转发之后不能用,可以检查下面两个问题:

- 比如我将80端口转发至8080端口,首先检查本地的80端口和目标的8080端口是否开放监听了

- 其次检查是否允许伪装IP,没允许的话要开启伪装IP

| 1 2 3 4 5 6 |

|

- 当我们想把某个端口隐藏起来的时候,就可以在防火墙上阻止那个端口访问,然后再开一个不规则的端口,之后配置防火墙的端口转发,将流量转发过去。

- 端口转发还可以做流量分发,一个防火墙拖着好多台运行着不同服务的机器,然后用防火墙将不同端口的流量转发至不同机器

323

323

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?