事件描述:

本次安全事件,接报客户内部一台服务器,怀疑感染木马病毒,一旦木马发作,会导致服务器内存、CUP等资源耗尽,内部局域网带宽被大量占用等情况。

根据经验初步判断为Ddos木马之类的。

木马特征:

(1)系统不定时向外发送请求,带宽被占满;

(2)系统进程异常;

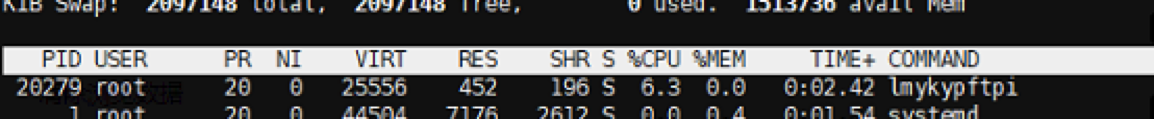

可以通过top命令可以看到一个或多个10位字符的十位随机名称进程占用CPU使用率很高,但通过ps 无法查找到木马进程,且在kill结束该进程后,系统又会创建新的十位随机名称进程。

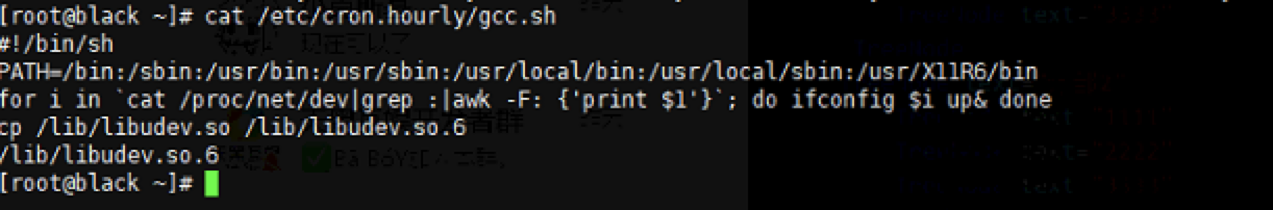

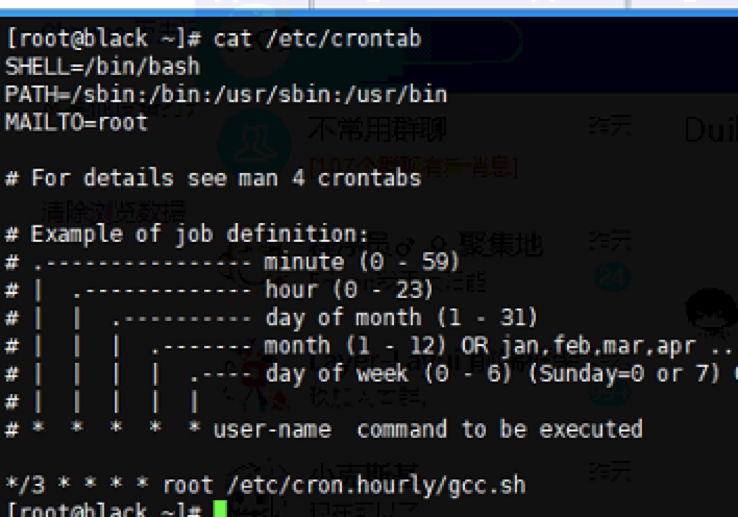

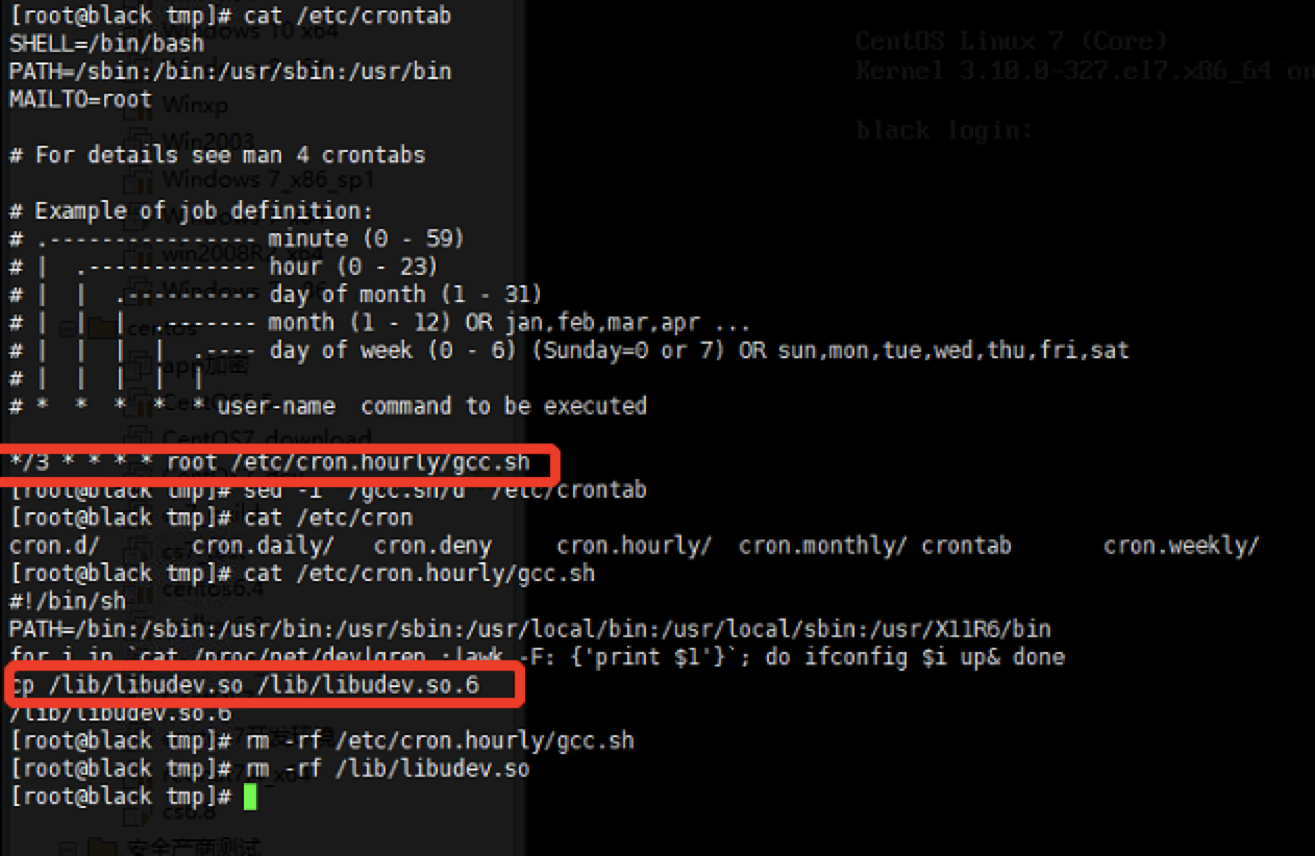

(3)存在定时任务文件/etc/cron.hourly/gcc.sh。

木马清除:

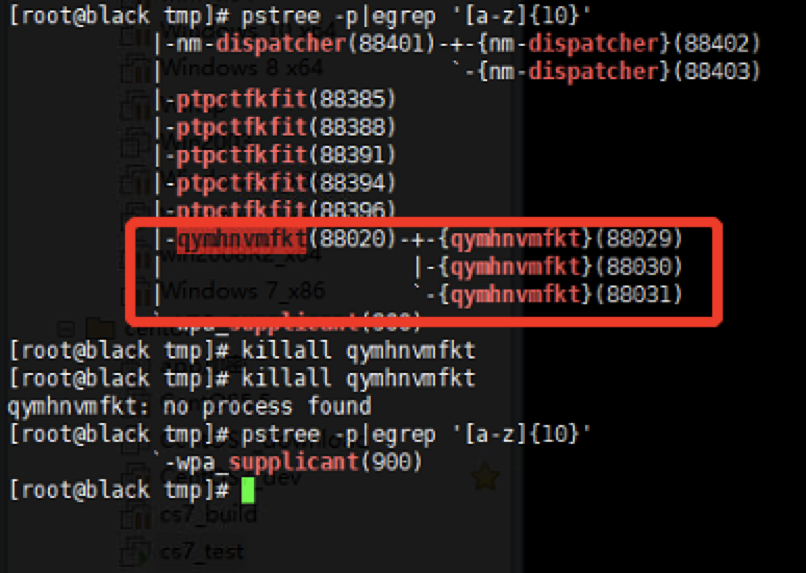

1.结束木马进程

yum -y install psmisc

pstree -p|egrep '[a-z]{10}'

killall qymhnvmfkt

2.清理定时任务和木马程序

sed -i '/gcc.sh/d' /etc/crontab # 删除木马的定时任务

rm -rf /etc/cron.hourly/gcc.sh # 删除定时任务执行脚本

rm -rf /lib/libudev.so # 删除木马真实程序

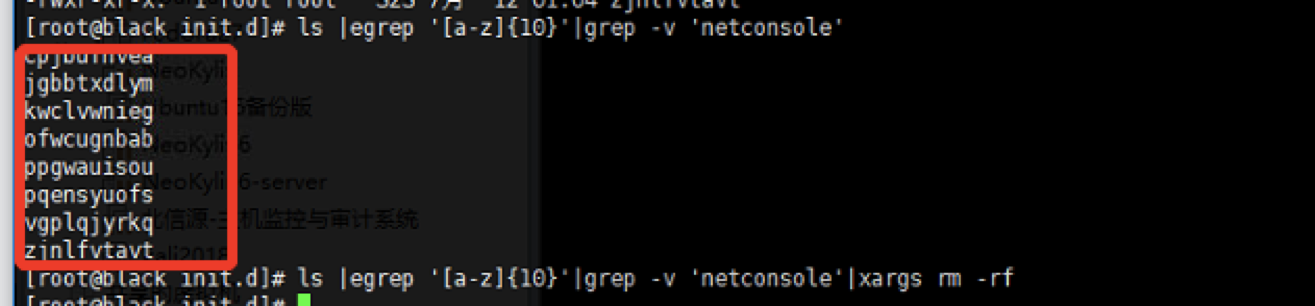

3.清理木马服务开机自启

进入/etc/init.d目录下,找到最近修改的10位字符文件,进行删除

4.清理木马残留文件

进入/usr/bin目录下,找到最近修改的10位字符文件,进行删除

完成以上步骤后,再次运行pstree检查进程树,如还存在进程异常,重复1-4步骤,无异常重启机器进行确认。

加固建议

1.

定期使用rootkit检查工具rkhunter,检查系统安全状态

yum -y install epel-release

yum -y install rkhunter

rkhunter --check --sk # 扫描系统rookit

例如:

通过rkhunter发现系统rookit和可执行文件被替换

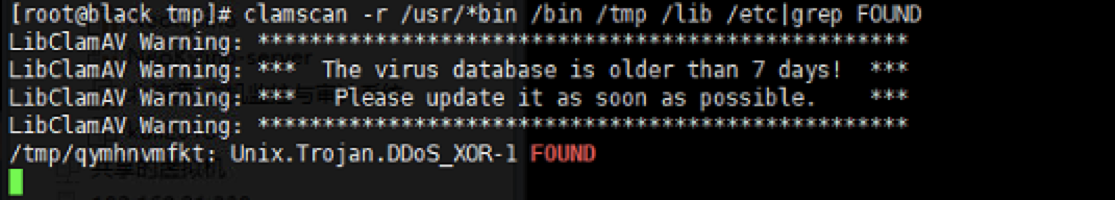

2.定期使用clamav进行系统关键位置病毒扫描查杀

yum -y install epel-release

yum -y install clamav

clamscan -r /usr/*bin /bin /tmp /lib /etc|grep FOUND # 扫描指定目录

例如:

通过clamscan扫描系统,发现xor.ddos木马

6334

6334

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?