在大中型企业中,往往由于业务的需要,员工需要长期出差办公或者因各方面原因需要在家办公。同时大家又想随时访问公司总部资源,并且,保证数据在传输过程中是保密的,不被第三方截取篡改。种种原因引起我们的思考,由此采用了目前应用的一项安全技术Ez***(基于ipsec ***)。每个远程用户通过cisco *** client 拨号软件采用不同的用户分发策略,远程连上总公司,访问公司资源。

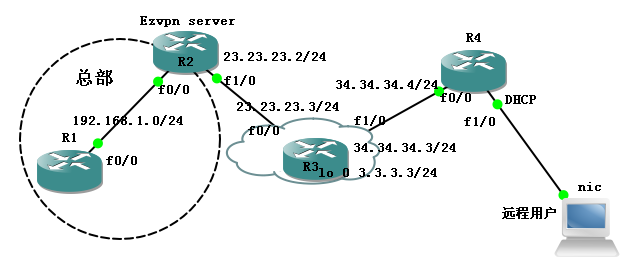

如下图实验:

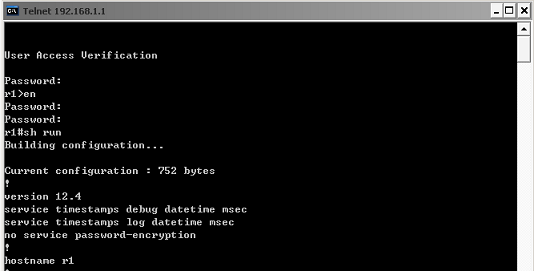

R1>en

R1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#line con 0

R1(config-line)#no exec-t

R1(config-line)#exit

R1(config)#host r1

r1(config)#int f0/0

r1(config-if)#no sh

r1(config-if)#ip add 192.168.1.1 255.255.255.0

r1(config-if)#exit

r1(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.2

R1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#line con 0

R1(config-line)#no exec-t

R1(config-line)#exit

R1(config)#host r1

r1(config)#int f0/0

r1(config-if)#no sh

r1(config-if)#ip add 192.168.1.1 255.255.255.0

r1(config-if)#exit

r1(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.2

r1(config)#

r1(config)#

r1(config)#int lo 0

r1(config-if)#no sh

r1(config-if)#ip add 1.1.1.1 255.255.255.0

r1(config-if)#end

r1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

r1(config)#

r1(config-if)#line vty 0 15

r1(config-line)#password cisco

r1(config-line)#login

r1(config-line)#end

r1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

r1(config)#end

r1#conf t

r1(config)#enable secret 5 cisco

r1(config)#end

=================================R2===================================

R2>en

R2#conf t

R2(config)#line con 0

R2(config-line)#no exec-t

R2(config-line)#exit

R2(config)#host r2

r2(config)#

r2(config)#

r2(config)#int f0/0

r2(config-if)#no sh

r2(config-if)#ip add 192.168.1.2 255.255.255..0

r2(config-if)#int f1/0

r2(config-if)#no sh

r2(config-if)#ip add 23.23.23.2 255.255.255.0

r2(config)#ip route 0.0.0.0 0.0.0.0 23.23.23.3

r2(config)#aaa new-model

r2(config)#aaa authentication login *** local group radius --定义本地数据库认证

r2(config)#aaa authorization network ez*** local group radius

r2(config)#username liwenming password 7 liwenming --创建远程***用户名和密码

r2(config)#crypto isakmp policy 10 --配置IKE策略

r2(config-isakmp)#en 3des

r2(config-isakmp)#hash sha

r2(config-isakmp)#authentication pre-share

r2(config-isakmp)#group 2

r2(config-isakmp)#exit

r2(config)#ip local pool Ez*** 192.168.2.1 192.168.2.200 --远程拨号自动地址池

r2(config)#crypto isakmp client configuration group remote*** --远程客户端用户组策略

r2(config-isakmp-group)#key liwenming

r2(config-isakmp-group)#dns 202.196.209.133

r2(config-isakmp-group)#pool Ez***

r2(config-isakmp-group)#domain linweming.com

r2(config-isakmp-group)#exit

r2(config)#crypto ipsec transform-set myset esp-3des esp-sha-hmac

r2(cfg-crypto-trans)#eixt

r2(config)#crypto dynamic-map mymap 1

r2(config-crypto-map)#reverse-route

r2(config-crypto-map)#set transform-set myset

r2(config-crypto-map)#exit

r2(config)#crypto map newmap client configuration add respond

r2(config)#crypto map newmap client authentication list *** --crypto map 调用定义的认证

r2(config)#crypto map newmap isakmp authorization list ez*** --crypto map 调用定义的授权

r2(config)#crypto map newmap 1 ipsec-isakmp dynamic mymap

r2(config)#int f1/0

r2(config-if)#cryp

r2(config-if)#crypto map newmap

r2(config-if)#

*Mar 1 01:06:35.375: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

r2(config-if)#exit

r2(config)#end

r2#

r2(config)#

r2(config)#aaa authorization network ez*** group radius

r2(config)#ip route 1.1.1.1 255.255.255.255 192.168.1.1

r2(config)#end

r2(config)#access-list 101 permit ip 192.168.2.0 0.0.0.255 any --定义隧道分离

r2(config)#access-list 101 permit ip host 1.1.1.1 any

r2(config)#crypto isakmp client configuration group remote***

r2(config-isakmp-group)#acl 101

r2(config-isakmp-group)#end

r2#sh

===============================Internet==================================

R3>en

R3#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R3(config)#line con 0

R3(config-line)#no exec-t

R3(config-line)#exit

r3(config)#host Internet

Internet(config)#int f0/0

Internet(config-if)#no sh

Internet(config-if)#ip add 23.23.23.3 255.255.255.255.0

Internet(config)#int f1/0

Internet(config-if)#no sh

Internet(config-if)#ip add

Internet(config-if)#ip add 34.34.34.3 255.255.255.0

Internet(config-if)#int lo 0

Internet(config-if)#no sh

Internet(config-if)#ipadd 3.3.3.3 255.255.255.0

Internet(config-if)#end

=============================r4=============================================

R4>en

R4#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R4(config)#line con 0

R4(config-line)#no exec-t

R4(config-line)#exit

R4(config)#host r4

r4(config)#int f0/0

r4(config-if)#no sh

r4(config-if)#ip add 34.34.34.4 255.255.255.0

r4(config-if)#int f1/0

r4(config-if)#no sh

r4(config-if)#ip add

r4(config-if)#ip add 45.45.45.4 255.255.255.0

r4(config-if)#

r4(config-if)#

r4(config-if)#exit

r4(config)#ip route 0.0.0.0 0.0.0.0 34.34.34.3

r4(config)#service dhcp

r4(config)#ip dhcp pool Ez***

r4(dhcp-config)#net

r4(dhcp-config)#netw

r4(dhcp-config)#network 45.45.45.0 255.255.255.0

r4(dhcp-config)#de

r4(dhcp-config)#default-router 45.45.45.4

r4(dhcp-config)#dns

r4(dhcp-config)#dns-server 202.103.24.68 202.103.44.150

r4(dhcp-config)#exit

r4(config)#ip dhcp excluded-address 45.45.45.4

r4(config)#end

r4(config)#access-list 1 permit any

r4(config)#ip nat inside source list 1 int f0/0 ove

r4(config)#ip nat inside source list 1 int f0/0 overload

r4(config-if)#int f0/0

r4(config-if)#ip nat outside

r4(config-if)#int f1/0

r4(config-if)#ip nat inside

r1(config)#

r1(config)#int lo 0

r1(config-if)#no sh

r1(config-if)#ip add 1.1.1.1 255.255.255.0

r1(config-if)#end

r1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

r1(config)#

r1(config-if)#line vty 0 15

r1(config-line)#password cisco

r1(config-line)#login

r1(config-line)#end

r1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

r1(config)#end

r1#conf t

r1(config)#enable secret 5 cisco

r1(config)#end

=================================R2===================================

R2>en

R2#conf t

R2(config)#line con 0

R2(config-line)#no exec-t

R2(config-line)#exit

R2(config)#host r2

r2(config)#

r2(config)#

r2(config)#int f0/0

r2(config-if)#no sh

r2(config-if)#ip add 192.168.1.2 255.255.255..0

r2(config-if)#int f1/0

r2(config-if)#no sh

r2(config-if)#ip add 23.23.23.2 255.255.255.0

r2(config)#ip route 0.0.0.0 0.0.0.0 23.23.23.3

r2(config)#aaa new-model

r2(config)#aaa authentication login *** local group radius --定义本地数据库认证

r2(config)#aaa authorization network ez*** local group radius

r2(config)#username liwenming password 7 liwenming --创建远程***用户名和密码

r2(config)#crypto isakmp policy 10 --配置IKE策略

r2(config-isakmp)#en 3des

r2(config-isakmp)#hash sha

r2(config-isakmp)#authentication pre-share

r2(config-isakmp)#group 2

r2(config-isakmp)#exit

r2(config)#ip local pool Ez*** 192.168.2.1 192.168.2.200 --远程拨号自动地址池

r2(config)#crypto isakmp client configuration group remote*** --远程客户端用户组策略

r2(config-isakmp-group)#key liwenming

r2(config-isakmp-group)#dns 202.196.209.133

r2(config-isakmp-group)#pool Ez***

r2(config-isakmp-group)#domain linweming.com

r2(config-isakmp-group)#exit

r2(config)#crypto ipsec transform-set myset esp-3des esp-sha-hmac

r2(cfg-crypto-trans)#eixt

r2(config)#crypto dynamic-map mymap 1

r2(config-crypto-map)#reverse-route

r2(config-crypto-map)#set transform-set myset

r2(config-crypto-map)#exit

r2(config)#crypto map newmap client configuration add respond

r2(config)#crypto map newmap client authentication list *** --crypto map 调用定义的认证

r2(config)#crypto map newmap isakmp authorization list ez*** --crypto map 调用定义的授权

r2(config)#crypto map newmap 1 ipsec-isakmp dynamic mymap

r2(config)#int f1/0

r2(config-if)#cryp

r2(config-if)#crypto map newmap

r2(config-if)#

*Mar 1 01:06:35.375: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

r2(config-if)#exit

r2(config)#end

r2#

r2(config)#

r2(config)#aaa authorization network ez*** group radius

r2(config)#ip route 1.1.1.1 255.255.255.255 192.168.1.1

r2(config)#end

r2(config)#access-list 101 permit ip 192.168.2.0 0.0.0.255 any --定义隧道分离

r2(config)#access-list 101 permit ip host 1.1.1.1 any

r2(config)#crypto isakmp client configuration group remote***

r2(config-isakmp-group)#acl 101

r2(config-isakmp-group)#end

r2#sh

===============================Internet==================================

R3>en

R3#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R3(config)#line con 0

R3(config-line)#no exec-t

R3(config-line)#exit

r3(config)#host Internet

Internet(config)#int f0/0

Internet(config-if)#no sh

Internet(config-if)#ip add 23.23.23.3 255.255.255.255.0

Internet(config)#int f1/0

Internet(config-if)#no sh

Internet(config-if)#ip add

Internet(config-if)#ip add 34.34.34.3 255.255.255.0

Internet(config-if)#int lo 0

Internet(config-if)#no sh

Internet(config-if)#ipadd 3.3.3.3 255.255.255.0

Internet(config-if)#end

=============================r4=============================================

R4>en

R4#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R4(config)#line con 0

R4(config-line)#no exec-t

R4(config-line)#exit

R4(config)#host r4

r4(config)#int f0/0

r4(config-if)#no sh

r4(config-if)#ip add 34.34.34.4 255.255.255.0

r4(config-if)#int f1/0

r4(config-if)#no sh

r4(config-if)#ip add

r4(config-if)#ip add 45.45.45.4 255.255.255.0

r4(config-if)#

r4(config-if)#

r4(config-if)#exit

r4(config)#ip route 0.0.0.0 0.0.0.0 34.34.34.3

r4(config)#service dhcp

r4(config)#ip dhcp pool Ez***

r4(dhcp-config)#net

r4(dhcp-config)#netw

r4(dhcp-config)#network 45.45.45.0 255.255.255.0

r4(dhcp-config)#de

r4(dhcp-config)#default-router 45.45.45.4

r4(dhcp-config)#dns

r4(dhcp-config)#dns-server 202.103.24.68 202.103.44.150

r4(dhcp-config)#exit

r4(config)#ip dhcp excluded-address 45.45.45.4

r4(config)#end

r4(config)#access-list 1 permit any

r4(config)#ip nat inside source list 1 int f0/0 ove

r4(config)#ip nat inside source list 1 int f0/0 overload

r4(config-if)#int f0/0

r4(config-if)#ip nat outside

r4(config-if)#int f1/0

r4(config-if)#ip nat inside

实验调试:

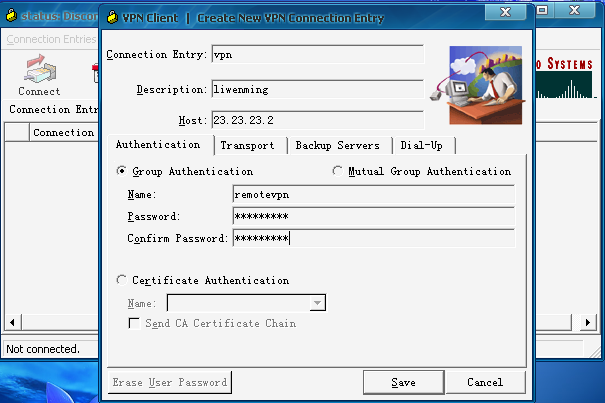

在pc机上通过cisco *** client连上总部

连接上23.23.23.2

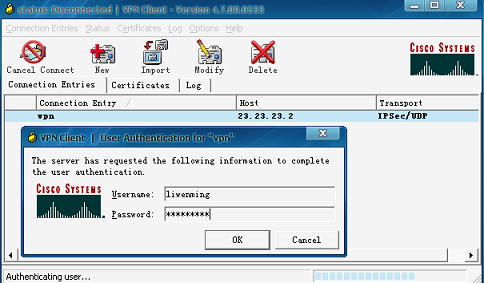

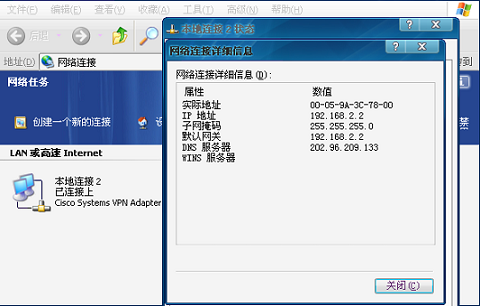

成功连上Ez*** server

成功连上Ez*** server

telnet到总部的R1

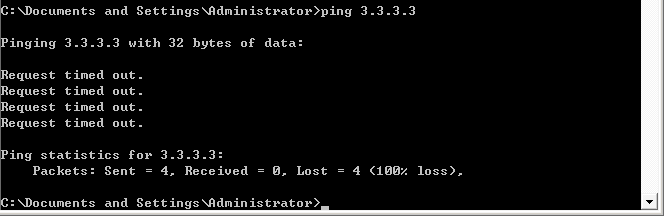

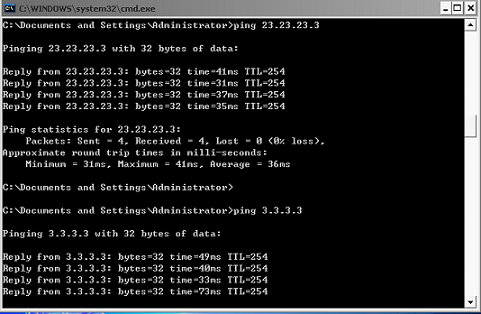

没有配置隧道分离时的现象:

没有隧道分离时,远程用户的流量直接经过***到了总部,并且发往外网的流量也被发往Ez*** server中,为了既能够正常访问外网又能够正常访问总部内网,必须设置隧道分离把流量分开。如下图:设置了流量分离后

转载于:https://blog.51cto.com/loverain/822550

147

147

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?