1. 样本收集

网上收集整理了已有的样本MD5,下载地址:

https://gist.github.com/Blevene/42bed05ecb51c1ca0edf846c0153974a

同时结合US-CERT收集的样本列表:

https://www.us-cert.gov/sites/default/files/ALERT_TA17-132A.xlsx

2. 样本分析

2.1 样本基本分析结果

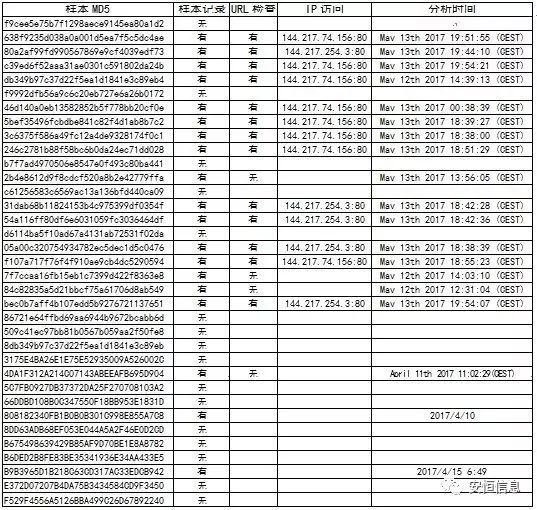

大部分样本都不容易找到,但可以Hybrid Analysis搜索到样本相关信息,从已有列表中除去重复和非主程序样本以及无详细信息MD5样本共35条。

2.2 样本关联分析结果

大部分样本都在5月12号集中爆发,但其中有样本最早时间可以追溯到4月10号、11号、15号。

MD5为808182340FB1B0B0B301C998E855A7C8的样本的记录:

https://www.sophos.com/en-us/threat-center/threat-analyses/viruses-and-spyware/Troj~Ransom-EKL/detailed-analysis.aspx

2017-04-10发现,感染特征相同(.WCRY)

大部分样本都不容易找到,但可以Hybrid Analysis搜索到样本相关信息,从已有列表中除去重复和非主程序样本以及无详细信息MD5样本共35条。

C:\Documents and Settings\test user\My Documents\GOAT9.XLS.WCRY

C:\Documents and Settings\test user\My Documents\GOAT1.XLS.WCRY

C:\Documents and Settings\test user\My Documents\GOAT7.XLS.WCRY

MD5为4DA1F312A214C07143ABEEAFB695D904的样本记录:

https://www.hybrid-analysis.com/sample/aee20f9188a5c3954623583c6b0e6623ec90d5cd3fdec4e1001646e27664002c?environmentId=100

2017-04-11发现,感染特征相同(WCry_WannaCry_ransomware)

释放文件:WannaDecryptor!.exe、taskhosts.exe

网络访问:

https://www.google.com/search?q=how+to+buy+bitcoin

https://www.dropbox.com/s/deh8s52zazlyy94/t.zip?dl=1

https://en.wikipedia.org/wiki/bitcoin

https://www.torproject.org/download/download#warning

https://dist.torproject.org/torbrowser/6.5.1/tor-win32-0.2.9.10.zip

http://www.btcfrog.com/qr/bitcoinpng.php?address

发现主要在以下国家出现:

94.23.204.175 法国

128.31.0.39 美国

本文详细介绍了“永恒之蓝”勒索软件的样本收集、分析过程,包括样本的基本和关联分析,揭示了黑客早在2月份已完成勒索功能开发。此外,还分享了一线处置案例,包括已感染和未感染系统的处理措施,以及防范建议和扩展阅读资源。

本文详细介绍了“永恒之蓝”勒索软件的样本收集、分析过程,包括样本的基本和关联分析,揭示了黑客早在2月份已完成勒索功能开发。此外,还分享了一线处置案例,包括已感染和未感染系统的处理措施,以及防范建议和扩展阅读资源。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?