一,概述:

ASA安全设备:

Cisco ASA 系列5500系列自适应安全设备室最新的cisco防火墙技术产品,它提供了整合防火墙,***保护系统(IPS,Intrusion Prevention System)、高级自适应威胁防御服务,其中包括应用安全和简化网络安全解决方案的×××服务。

2.ASA的安全算法:

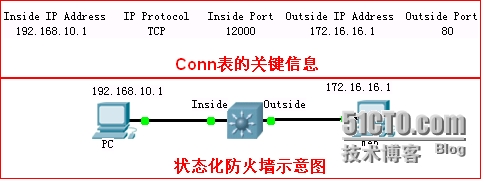

状态化防火墙:ASA 是一个状态化防火墙,状态化防火墙维护一个关于用户信息的连接表,称为Conn表。

表中的关键信息:

源IP地址。

目的IP地址。

IP协议(eg:TCP 或UDP)。

IP协议信息(eg:TCP/UDP端口号,TCP序列号,TCP控制位)

默认情况下,ASA对TCP和UDP协议提供状态化连接,但ICMP协议是非状态化的。

状态化防火墙进行状态化处理的过程:

如果在Conn表中查找到匹配的连接信息,则流量被允许。

如果在Conn表中找不到匹配的连接信息,则流量被丢弃。

安全算法的原理:

ASA使用安全算法执行以下三项基本操作:

访问控制列表:基于特定的网络、主机和服务(TCP/UDP端口号)控制网络访问。

连接表:维护每个连接的状态信息。安全算法使用此信息在已建立的连接中有效转发流量。

检测引擎:执行状态检测。检测规则集是预先定义的,来验证应用是否遵从每个RFC和其他标准。

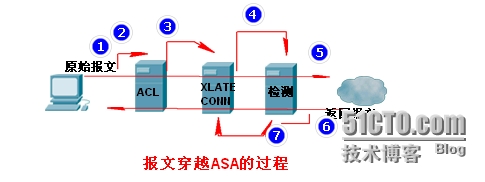

穿越过程:

一个新来的TCP SYN报文到达ASA,试图建立一个新的连接;

ASA检查访问列表,确定是否允许连接;

ASA执行路由查询,如果路由正确,ASA使用必要的会话信息在连接表(XLATE和CONN)中创建一个新条目;

ASA在检测引擎中检查预定义的一套规则,如果是已知应用,则进一步执行应用层检测;

ASA根据检测引擎确定是否转发或丢弃报文.如果允许转发,则将报文转发到目的主机;

目的主机响应该报文;

ASA接收返回报文并进行检测,在连接数据库中查询连接,确定会话信息与现有连接是否匹配;

ASA转发属于已建立的现有会话的报文

【ASA的应用层检测是通过检查报文的IP头和有效载荷的内容,对应用层协议流量执行深层检测,检查应用层协议是否遵守RFC标准,从而检测出应用层数据中的恶意行为】

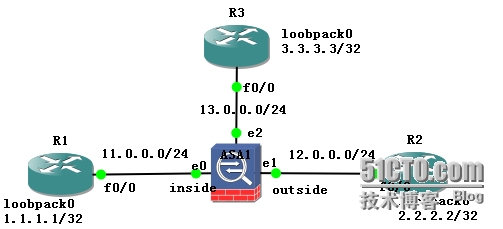

二,实验拓扑图:

要求:1,R1能远程R2、R3

2,R1能ping通R2、R3

步骤:

1,在路由器上配ip、环回口及远程密码

R1配置:

R1#conf t

R1(config)#int f0/0

R1(config-if)#ip add 11.0.0.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#exit

R1(config)#line vty 0 4

R1(config-line)#password abc

R1(config-line)#login

R1(config-line)#exit

R1(config)#int loo 0

R1(config-if)#ip add 1.1.1.1 255.255.255.255

R1(config-if)#no shut

R1(config-if)#exit

R2配置:

R2#conf t

R2(config)#int f0/0

R2(config-if)#ip add 12.0.0.2 255.255.255.0

R2(config-if)#no shut

R2(config-if)#int loo 0

R2(config-if)#ip add 2.2.2.2 255.255.255.255

R2(config-if)#no shu

R2(config-if)#exit

R2(config)#line vty 0 4

R2(config-line)#password abc

R2(config-line)#login

R2(config-line)#exit

R3配置:

R3#conf t

R3(config)#int f0/0

R3(config-if)#ip add 13.0.0.2 255.255.255.0

R3(config-if)#no shut

R3(config-if)#int loo 0

R3(config-if)#ip add 3.3.3.3 255.255.255.255

R3(config-if)#no shut

R3(config-if)#exit

R3(config)#line vty 0 4

R3(config-line)#password abc

R3(config-line)#login

R3(config-line)#exit

2,ASA防火墙配置:

ciscoasa# conf t

ciscoasa(config)# hostname ASA //配置主机名

ASA(config)# enable password abc //配置特权密码

ASA(config)# passwd abc //配置远程登录密码

ASA(config)# int e0/0

ASA(config-if)# nameif inside //配置接口的名称

ASA(config-if)# security-level 100 //配置接口的安全级别

ASA(config-if)# ip add 11.0.0.2 255.255.255.0

ASA(config-if)# no shut

ASA(config-if)# int e0/1

ASA(config-if)# nameif outside

ASA(config-if)# security-level 0

ASA(config-if)# ip add 12.0.0.1 255.255.255.0

ASA(config-if)# no shut

ASA(config-if)# int e0/2

ASA(config-if)# nameif dmz

ASA(config-if)# security-level 50

ASA(config-if)# ip add 13.0.0.1 255.255.255.0

ASA(config-if)# no shut

3,R1、R2、R3上配置默认路由,ASA上配置静态路由

R1(config)#ip route 0.0.0.0 0.0.0.0 11.0.0.2

R2(config)#ip route 0.0.0.0 0.0.0.0 12.0.0.1

R3(config)#ip route 0.0.0.0 0.0.0.0 13.0.0.1

ASA(config)# route inside 1.1.1.1 255.255.255.255 11.0.0.1 //asa配置静态路由

ASA(config)# route outside 2.2.2.2 255.255.255.255 12.0.0.2

ASA(config)# route dmz 3.3.3.3 255.255.255.255 13.0.0.2

R1#telnet 2.2.2.2

Trying 2.2.2.2 ... Open

User Access Verification

Password:

R2>

R1#telnet 3.3.3.3

Trying 3.3.3.3 ... Open

User Access Verification

Password:

R3>

(R1能远程R2、R3)

4,ASA防火墙上配置ACL

ASA(config)# access-list 10 extended permit icmp any any //允许任意网段穿过ASA

ASA(config)# access-group 10 in interface outside //从outside出去

ASA(config)# access-group 10 in interface dmz //从dmz出去

R1#ping 2.2.2.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 2.2.2.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 20/104/408 ms

R1#ping 3.3.3.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 3.3.3.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 20/65/200 ms

(R1能ping通R2、R3)

实验完成!

转载于:https://blog.51cto.com/1314520zk/1384824

1179

1179

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?