依旧是这个流程下面要写nmap

nmap

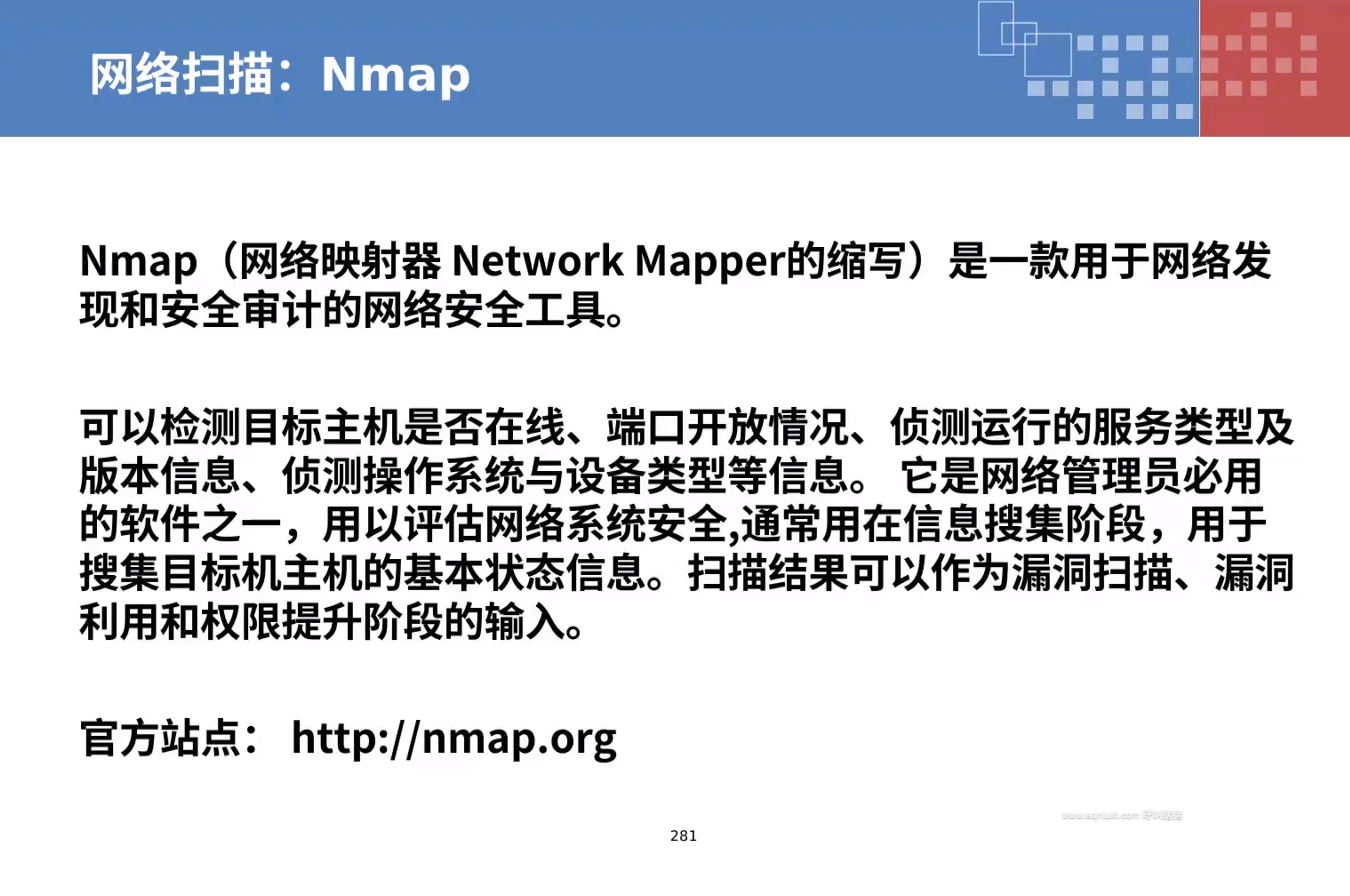

Nmap(Network Mapper)是一个开源的网络扫描工具,用于发现网络中的主机和服务,以及它们的端口开放情况。Nmap可以用于网络安全评估、网络映射、服务识别、操作系统检测等多种用途。它支持多种扫描技术,包括TCP SYN扫描、TCP连接扫描、UDP扫描、隐蔽扫描等。

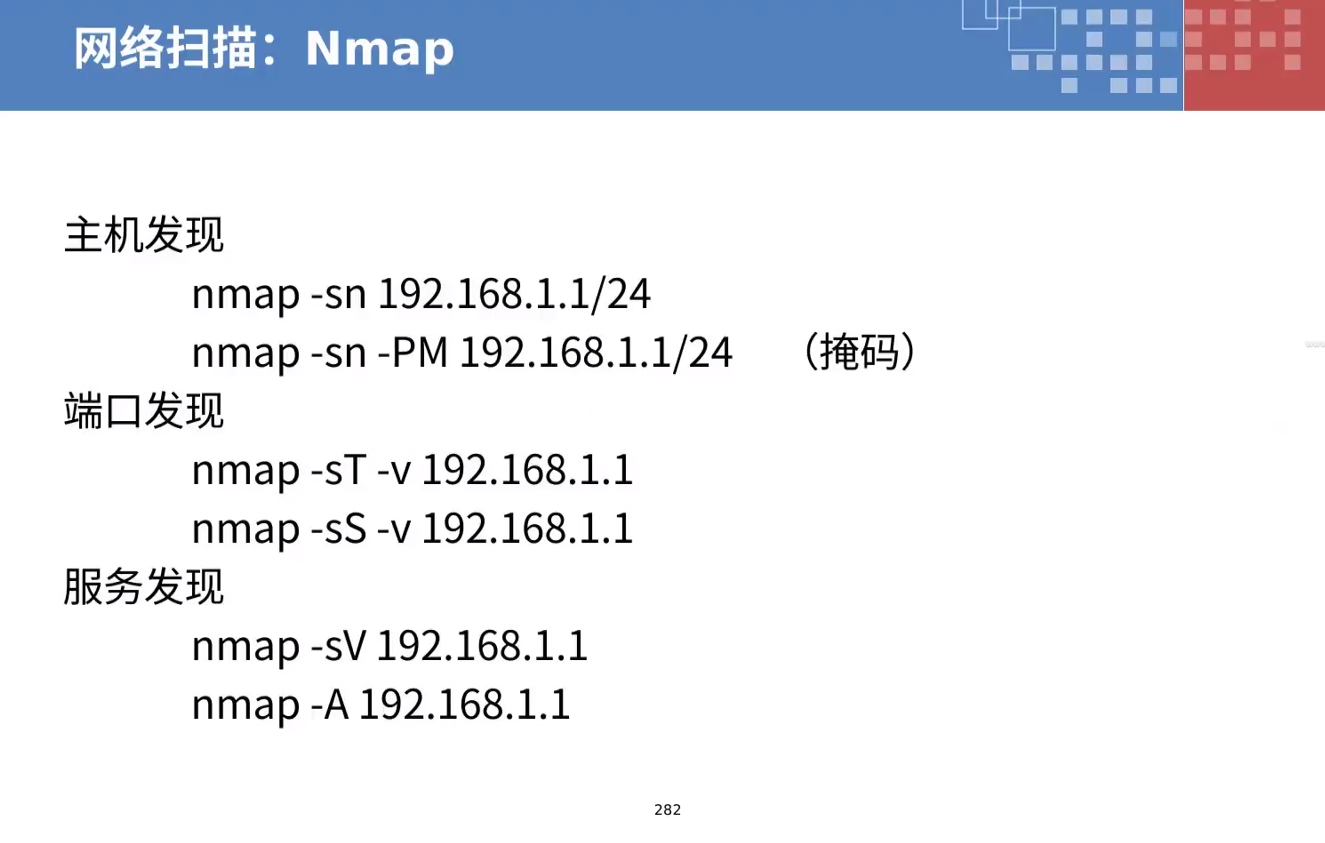

以下是一些常见的Nmap命令示例:

基本用法

扫描单个主机

扫描多个主机

扫描整个网络

指定扫描的端口

扫描指定的端口

扫描所有端口

扫描选项

TCP SYN扫描(默认)

TCP连接扫描

UDP扫描

隐蔽扫描

其他选项

快速扫描

详细输出

操作系统检测

服务版本检测

输出结果到文件

使用脚本引擎

进阶用法

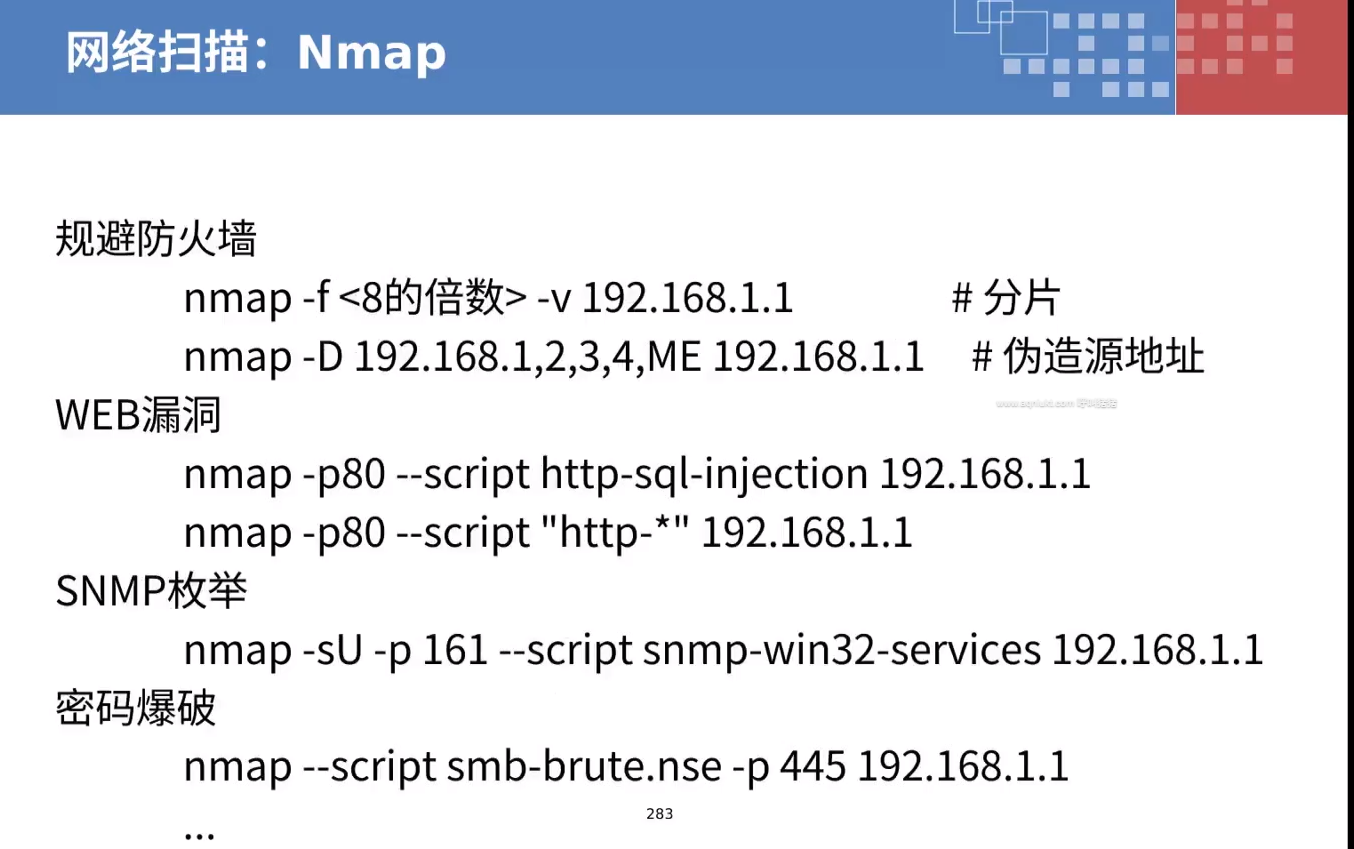

- 规避防火墙:

这些命令使用了Nmap工具来规避防火墙。-f参数表示使用分片发送数据包,以绕过防活墙的限制。<8的倍数>需要替换为具体的数字,例如8、16、32等。-v参数表示详细输出,可以提供更多信息。-D参数用于指定伪造的源IP地址,以便绕过防火强的检测。

- WEB漏东:

这些命令使用了Nmap工具来扫描目标主机上的Web漏东。-p80参数表示扫描目标主机的80端口,通常用于HTTP服务。--script参数后面跟着的是脚本名称,用于执行特定的漏东扫描。第一个命令执行SQL注如漏东扫描,第二个命令执行所有与HTTP相关的漏东扫描。

- SNMP枚举:

这个命令使用了Nmap工具来扫描目标主机上的SNMP服务。-sU参数表示使用UDP协议进行扫描,因为SNMP通常使用UDP协议。-p 161参数表示扫描目标主机的161端口,这是SNMP服务的默认端口。--script参数后面跟着的是脚本名称,用于执行SNMP服务的枚举。

- 密码爆破:

这个命令使用了Nmap工具来进行SMB协议的密码爆破。--script参数后面跟着的是脚本名称,用于执行SMB协议的暴力破接。-p 445参数表示扫描目标主机的445端口,这是SMB服务的默认端口。

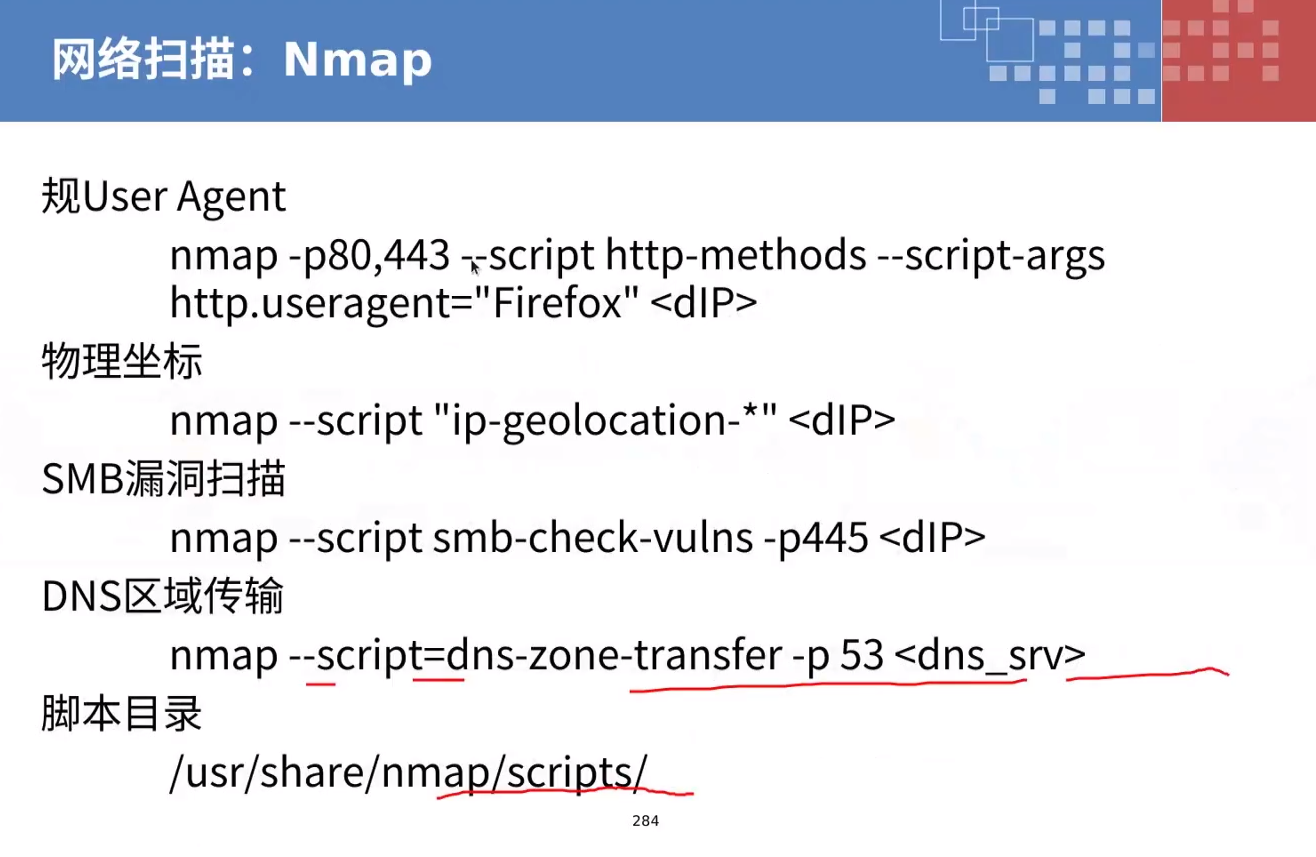

- 规User Agent:

这个命令使用了Nmap工具进行网络扫描。-p80,443参数表示扫描目标主机的80和443端口,通常用于HTTP和HTTPS服务。--script http-methods参数表示执行一个名为http-methods的脚本,该脚本用于检测Web服务器支持的HTTP方法。--script-args http.useragent="Firefox"参数用于设置自定义的User Agent字符串为"Firefox"。<dIP>需要替换为目标主机的IP地址。

- 物理坐标:

这个命令使用了Nmap工具来获取目标主机的物理坐标信息。--script "ip-geolocation-*"参数表示执行一个名为ip-geolocation的脚本,该脚本用于查询目标主机的地理位置信息。<dIP>需要替换为目标主机的IP地址。

- SMB漏东扫描:

这个命令使用了Nmap工具来进行SMB协议的漏东扫描。--script smb-check-vulns参数表示执行一个名为smb-check-vulns的脚本,该脚本用于检查目标主机上的SMB服务是否存在已知的漏东。-p445参数表示扫描目标主机的445端口,这是SMB服务的默认端口。<dIP>需要替换为目标主机的IP地址。

- DNS区域传输:

这个命令使用了Nmap工具来进行DNS区域传输。--script=dns-zone-transfer参数表示执行一个名为dns-zone-transfer的脚本,该脚本用于尝试从目标DNS服务器获取其区域文件。-p 53参数表示扫描目标主机的53端口,这是DNS服务的默认端口。<dns_srv>需要替换为目标DNS服务器的域名或IP地址。

- 脚本目录:

这是一个路径,指向Nmap工具中包含各种扫描脚本的目录。这些脚本可以用于扩展Nmap的功能,例如进行特定的漏东扫描、服务识别等。

平行扫描

指定扫描速率

使用自定义扫描策略

指定源地址

指定源端口

使用IP欺骗

使用DNS欺骗

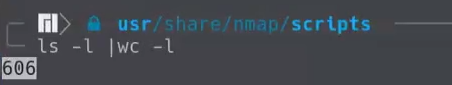

统计某目录下的文件数量

要是怀疑Windows系统有这个漏东,就可以拿这个脚本扫一下这个漏东

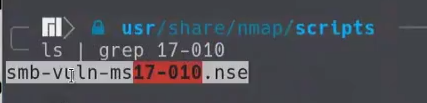

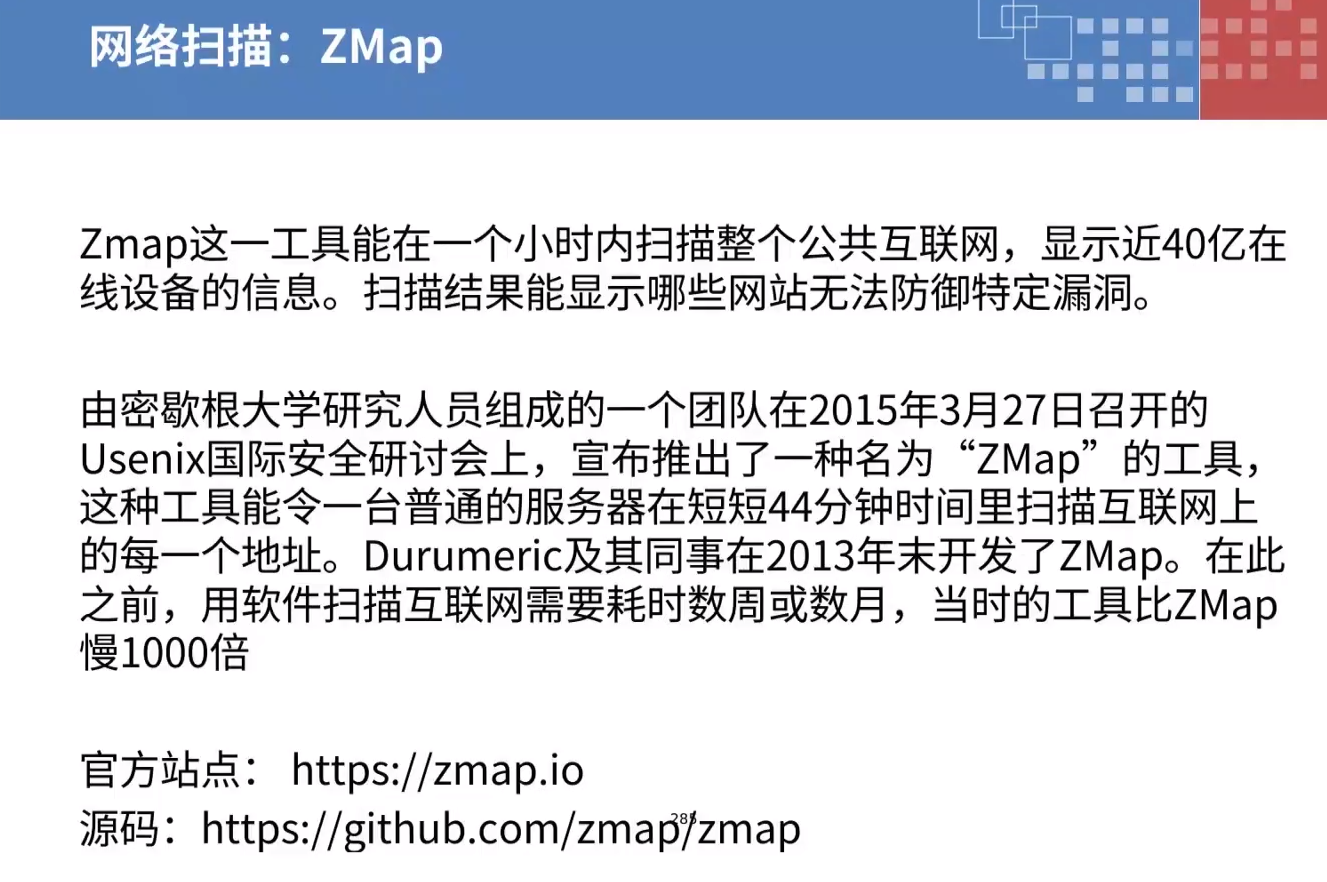

ZMap

ZMap是一个快速、灵活且可扩展的网络测量系统,用于大规模互联网测量。与传统的网络扫描工具(如Nmap)相比,ZMap设计用于在短时间内对整个IPv4地址空间进行测量,而不会对目标网络造成显著的负载。

主要特点

- 高速扫描:ZMap能够在几分钟内扫描整个IPv4地址空间。

- 灵活的探测:支持多种类型的探测,包括TCP、UDP和ICMP。

- 模块化设计:通过插件系统,用户可以轻松地添加新的探测类型和数据分析模块。

- 分布式部署:支持分布式部署,可以在多台机器上并行运行以提高效率。

- 结果分析:内置的数据分析工具可以帮助用户快速地从大量测量数据中提取有用的信息。

基本用法

安装ZMap

ZMap可以在大多数Linux发行版上运行。安装步骤通常包括:

- 克隆ZMap的GitHub仓库。

- 编译并安装ZMap及其依赖库。

- 配置ZMap的配置文件。

运行ZMap

ZMap的基本命令格式如下:

-M <probe_type>:指定探测类型,如TCP SYN扫描(tcp_syn)、UDP探测(udp)等。-p <port>:指定要扫描的端口。--probe-args=<args>:指定探测的具体参数。-N <num_hosts>:指定要扫描的主机数量。-f <output_format>:指定输出格式,如CSV、JSON等。-o <output_file>:指定输出文件。

示例

- TCP SYN扫描:

这将对端口80进行TCP SYN扫描,并将结果保存为CSV格式的文件。

- UDP探测:

这将对端口53进行UDP探测,并将结果保存为JSON格式的文件。

配置文件

ZMap的配置文件(通常位于/etc/zmap/zmap.conf)可以用来设置一些全局参数,如最大带宽、黑名单文件等。例如:

数据分析

ZMap内置了一些数据分析工具,如zmap-plot、zmap-stats等,可以帮助用户从测量数据中提取有用的信息。例如:

- 生成统计报告:

- 绘制图表:

分布式部署

ZMap支持分布式部署,可以在多台机器上并行运行以提高效率。具体步骤包括:

- 在每台机器上安装ZMap。

- 配置每台机器的IP地址范围。

- 使用分布式协调工具(如Zookeeper)来协调各台机器的运行。

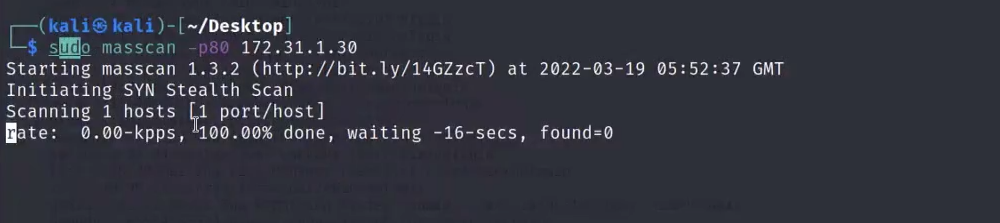

msaacan

这个工具是要sudo的权限的

Masscan是一款快速的网络端口扫描工具,号称是“世界上最快的端口扫描器”。它可以并行扫描多个端口,速度非常快,能够在短时间内扫描大量的IP地址和端口。Masscan的设计目标是尽可能地快速、高效,并且对目标网络的影响最小。

主要特点

- 高速扫描:能够在短时间内扫描大量的IP地址和端口。

- 并行扫描:支持并行扫描多个端口,提高扫描效率。

- 灵活的IP地址范围指定:支持多种IP地址范围指定方式,如CIDR notation、IP范围等。

- 结果输出:支持多种输出格式,如JSON、CSV等。

- 易于使用:命令行工具,简单易用。

基本用法

安装Masscan

Masscan可以在大多数Linux发行版上运行。安装步骤通常包括:

- 克隆Masscan的GitHub仓库。

- 编译并安装Masscan及其依赖库。

运行Masscan

Masscan的基本命令格式如下:

<target>:指定要扫描的目标IP地址或地址范围。[options]:指定扫描的选项,如端口范围、扫描类型等。

示例

- 扫描单个IP地址:

这将扫描IP地址192.168.1.1的所有端口。

- 扫描IP地址范围:

这将扫描192.168.1.1到192.168.1.255的所有端口。

- 扫描CIDR地址范围:

这将扫描192.168.1.0/24网段的所有端口。

配置文件

Masscan的配置文件(通常位于/etc/masscan/masscan.conf)可以用来设置一些全局参数,如最大带宽、黑名单文件等。例如:

数据分析

Masscan的结果可以通过多种方式进行分析,如使用内置的分析工具、编写脚本进行处理等。例如:

- 生成统计报告:

- 绘制图表:

分布式部署

Masscan支持分布式部署,可以在多台机器上并行运行以提高效率。具体步骤包括:

- 在每台机器上安装Masscan。

- 配置每台机器的IP地址范围。

- 使用分布式协调工具(如Zookeeper)来协调各台机器的运行。

3383

3383

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?