目录

环境配置拓扑图:

实验前准备

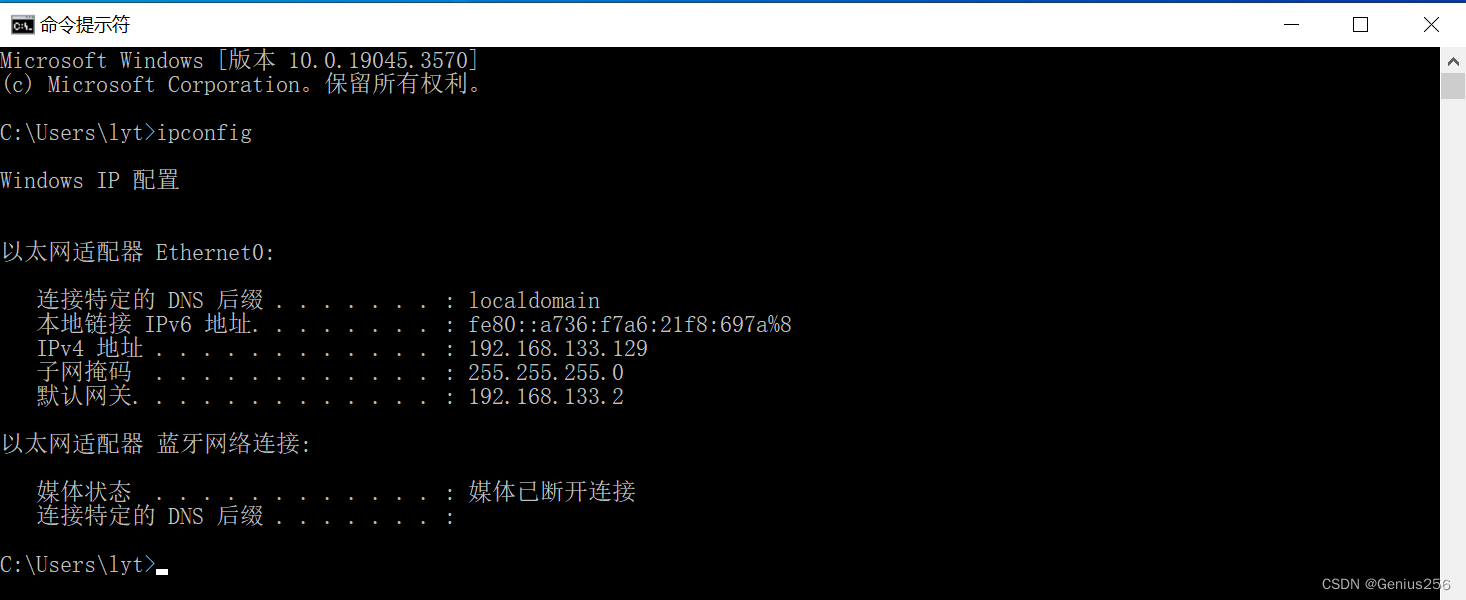

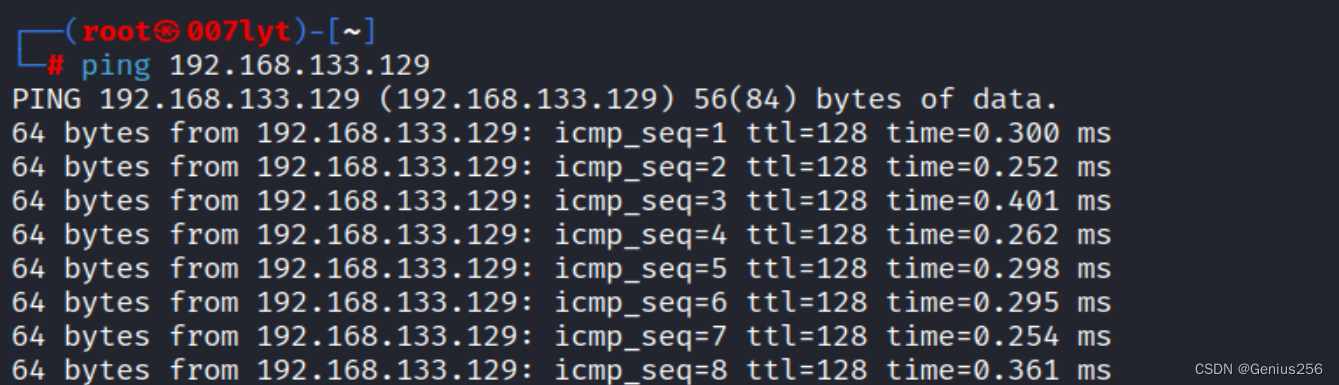

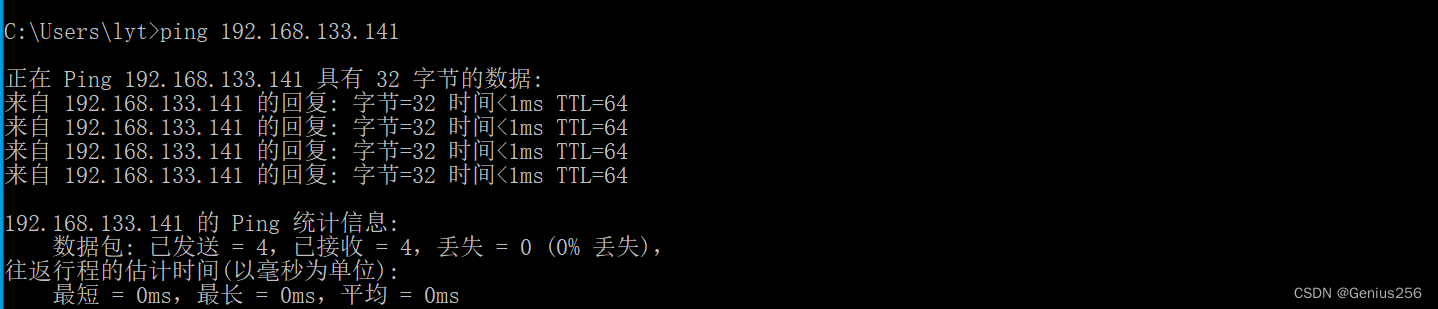

查看kali和靶机的ip地址信息:

查看两台主机是否能互相ping通:

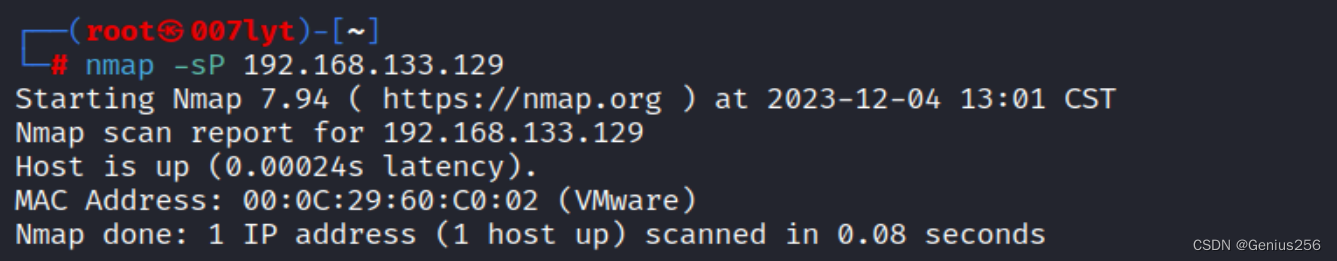

1、进行ping扫描

nmap命令使用-sP选项

在靶机上wireshark抓包,可以发现扫描端发送ARP广播,向该网段所有可能IP广播询问某IP对应的MAC地址为多少,如果收到了回复说明该IP存在。

2、进行TCP SYN扫描

nmap命令使用-sS选项,扫描结果如下,可知135、139、445、3389、5357端口开放

由抓包结果可知nmap会向所有端口发送SYN包,由此查看该端口是否开放

筛选已开放的端口445,结果如下图,可以看到,对于已开放的端口,接收方会回应SYN/ACK 表示端口开放 ,并且扫描机在收到SYN,ACK包之后不进行第三次握手,而是发送RST包进行异常断连。建立一个不完全的连接

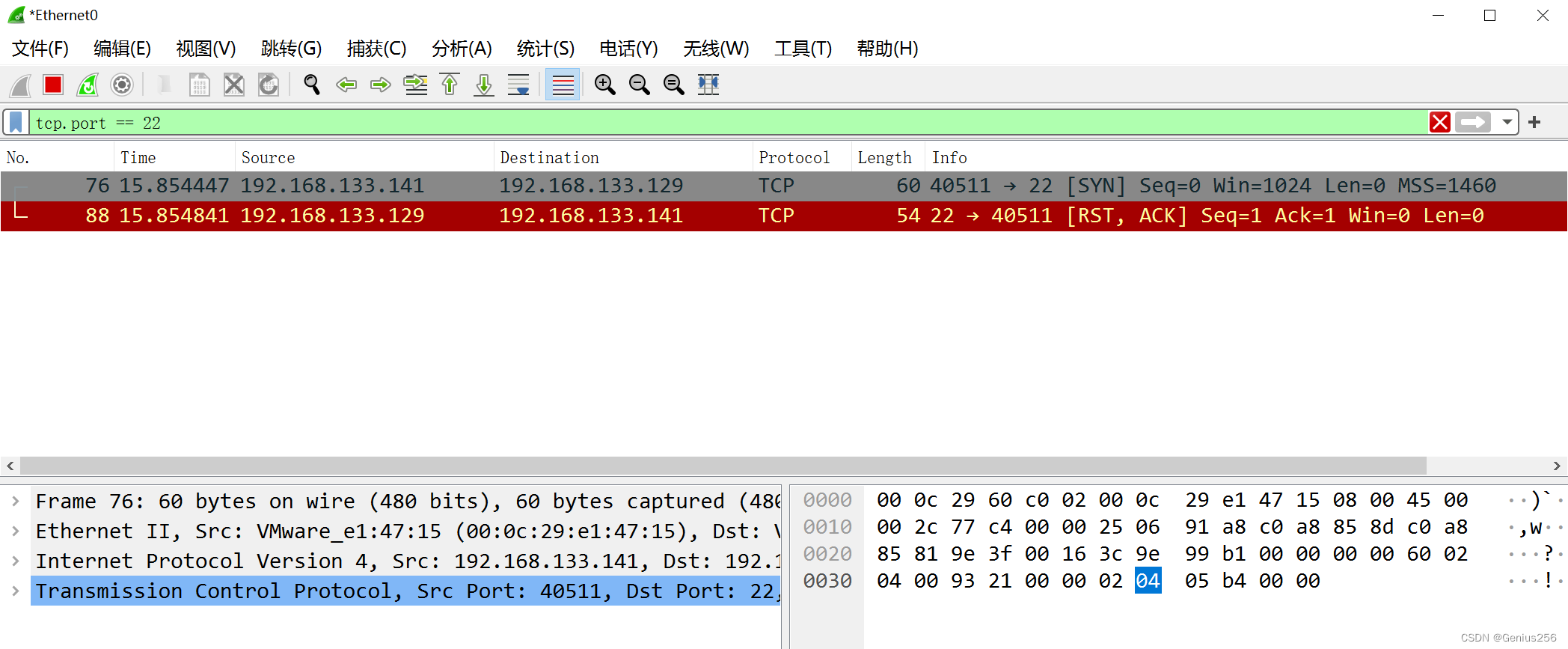

筛选未开放的端口22,结果如下图,接收方会回应 RST (复位)表示没有监听。

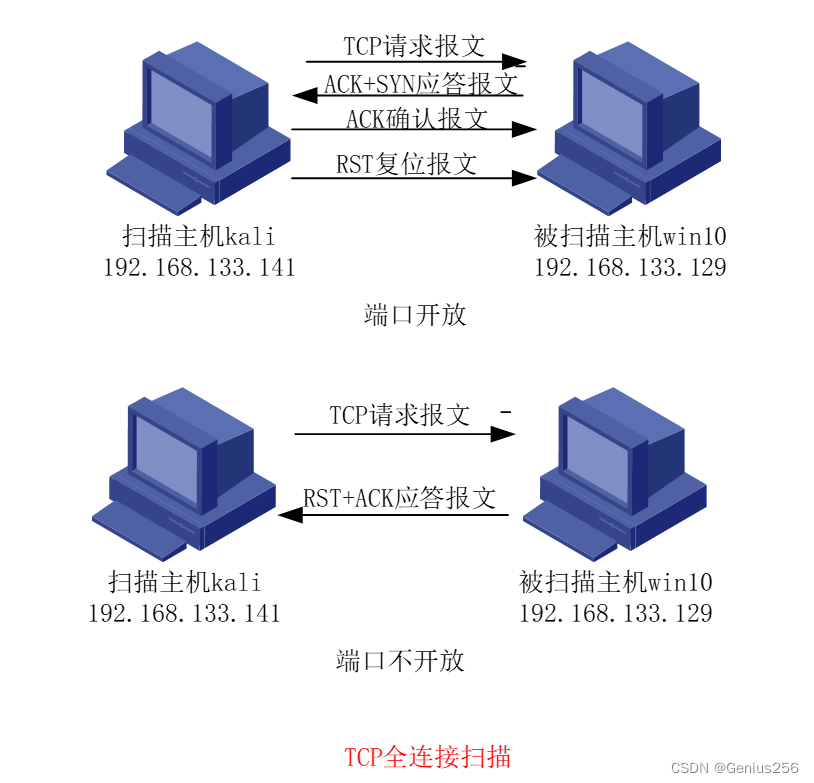

3、进行TCP全连接扫描

nmap命令使用-sT选项,扫描结果如下,同SYN扫描结果相同,也是 135、139、445、3389、5357端口开放

使用过滤语句查看445端口的抓包情况,可以看到,对于445端口,完整的进行了TCP三次连接,然后再发送RST复位,表示该端口开放

再使用过滤语句查看22端口,发现目标主机直接返回RST+ACK,说明该端口关闭

4、进行FIN扫描

nmap命令使用-sF选项

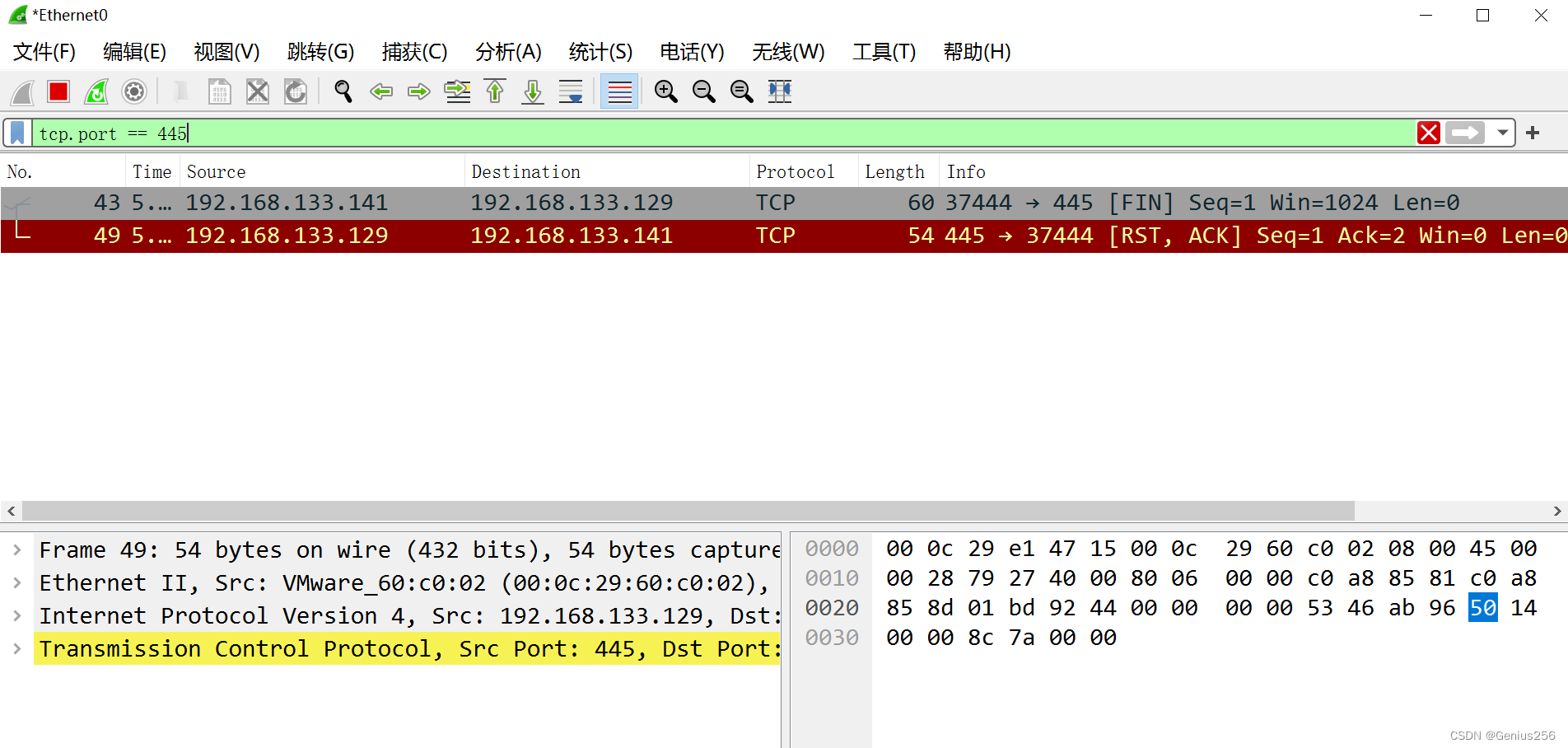

筛选445端口,结果如图

筛选22端口,结果如图

扫描机向目标主机一个端口发送的TCP标志位FIN置位的数据包,如果目标主机该端口是关状态,则返回一个TCP RST数据包;否则不回复。但是该原理不是协议规定,因而与具体的协议系统实现有一定的关系,因为有些系统在实现的时候,不管端口是处于开还是关状态,都会回复RST数据包,从而导致此方法失效。例如本实验未开放22端口和开放445端口都回复了RST数据包

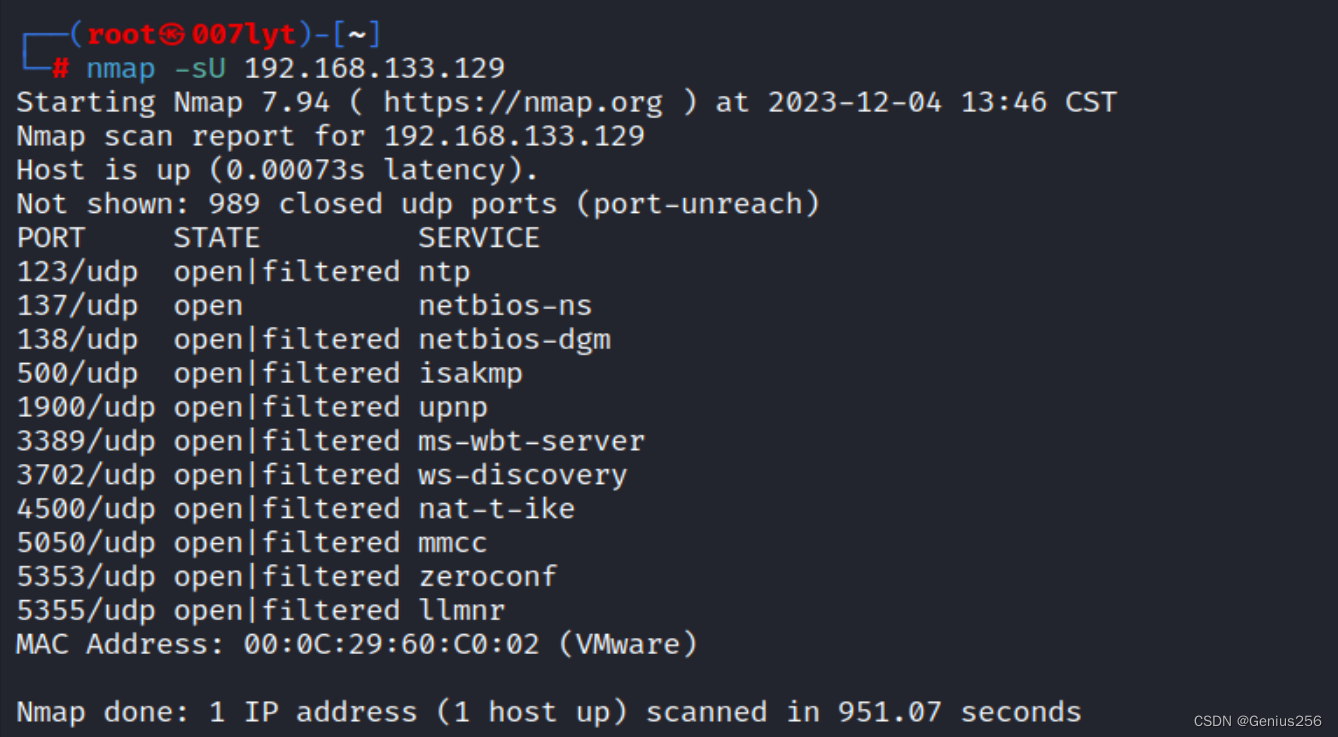

5、进行UDP扫描

nmap命令使用-sU选项,扫描结果如下,可知123、137、138、500、1900等端口开放,且扫描花费时间很长,大约花了十几分钟

筛选来自扫描机的数据包

筛选已开放的UDP端口3389,如下图,表示端口开放

筛选未开放的UDP端口162,如下图,接收方发送目的地不可达的信息,表示端口未开放

6、进行操作系统扫描

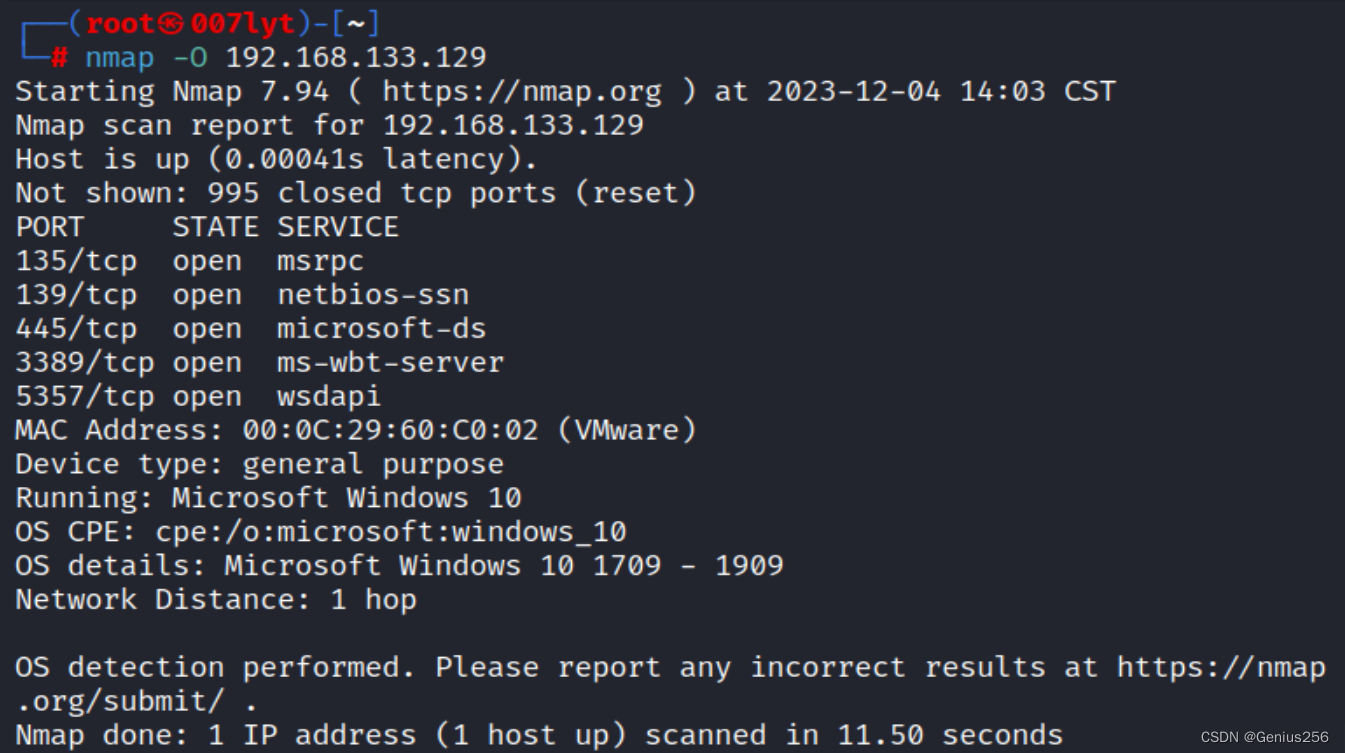

nmap命令使用-O选项

Nmap使用TCP/IP协议栈指纹来识别不同的操作系统和设备。具体实现方式为:选择一个open的端口和一个closed的端口,向其发送TCP/UDP/ICMP数据包,根据返回的数据包生成一份系统指纹。然后将探测生成的指纹与nmap-os-db中指纹进行对比,查找匹配的系统。如果无法匹配,以概率形式列举出可能的系统,以上结果成功扫描出靶机为win10版本

7、进行主机全面扫描

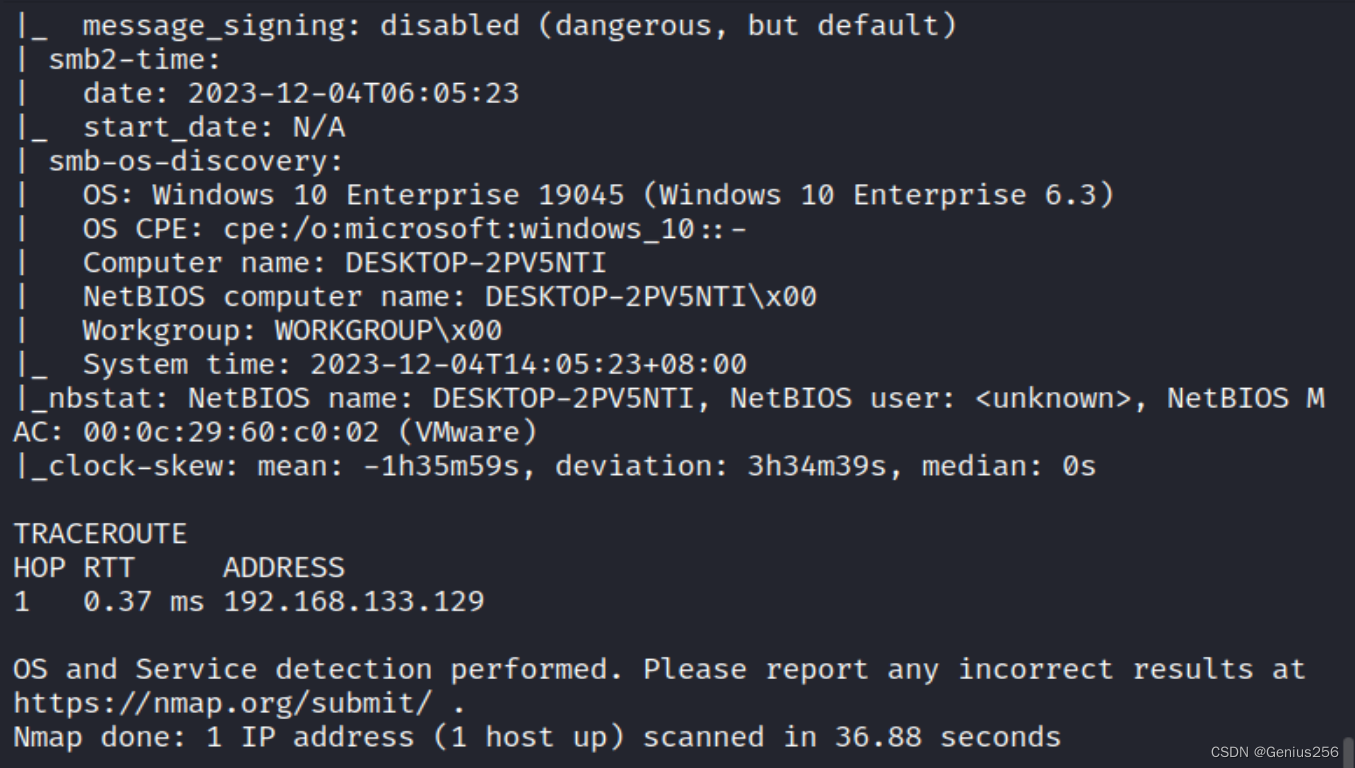

nmap命令使用-A选项

主机全面扫描是端口扫描、操作系统扫描等的集合

8、对网络号进行扫描

nmap命令使用-sP选项

扫描出了该网络号下的5台主机,其中第一个为物理机的虚拟网卡IP,第二个为网关,第三个为靶机,第五个为扫描机

各扫描方法原理及特点总结

(1)TCP连接扫描原理:完整的进行了TCP三次连接,然后扫描机再发送RST复位,表示该端口开放,若端口不开放目的主机会发送RST+ACK包

特点:不安全,失败的TCP连接会被记录在目的主机的日志中,对大量端口进行扫描时,容易被发现,且扫描速度慢

使用命令:nmap -sT 目的主机的IP

(2)TCP SYN扫描原理:不进行第三次握手,扫描机会发送RST包进行断连,对于已开放的端口,接收方会回应SYN/ACK 表示端口开放,对于未开放的端口,接收方会回应 RST/ACK包

特点:比较安全,SYN 扫描不易被注意到,因为它不完成 TCP连接,不完整的TCP连接一般不会被目标主机记录,且扫描速度快,每秒钟可以扫描数千个端口。所以该方法使用最频繁

使用命令:nmap -sS 目的主机的IP

(3)TCP FIN扫描原理:扫描机向目标主机一个端口发送的TCP标志位FIN置位的数据包,如果目标主机该端口是关状态,则返回一个TCP RST数据包;否则不回复。

特点:不容易被目标主机发现,但是对于某些系统可能都会回复RST标志导致无法判断

使用命令:nmap -sF 目的主机的IP

(4)UDP扫描原理:接收方发送目的地不可达的信息,表示端口未开放,否则端口开放

特点:可以穿过一些只过滤了TCP包的防火墙,但是效率较低,扫描速度慢

使用命令:nmap -sU 目的主机的IP

仅仅对目标进行ping检测:nmap -sP 目的主机的IP

对指定端口扫描:nmap 目的主机的IP -p 指定端口

对整个网段的主机进行扫描:nmap 网段

对端口上的服务程序版本进行扫描:nmap -sV 目的主机的IP

677

677

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?