一、事件报告

2020年伊始,NSA发现了一个影响Microsoft Windows加密功能的严重漏洞(CVE-2020-0601)。证书验证漏洞允许攻击者破坏Windows验证加密信任的方式,并且可以启用远程代码执行。该漏洞会影响Windows 10和Windows Server 2016/2019以及依赖Windows的信任功能的应用程序。利用此漏洞,攻击者可以击败受信任的网络连接并传递可执行代码,同时显示为合法可信的实体。示例,其中信任验证可能会受到影响,包括(不限于):HTTPS连接

文件签名和电子邮件签名

以用户模式启动的签名可执行程序

二、影响范围

存在漏洞的组件是20多年前就引入Windows,从Windows10、Windows Server2016一直可以追溯到爷爷辈的Windows NT 4.0中。因此,可以说所有版本的 Windows都可能受到影响(包括Windows XP)。三、缓解措施

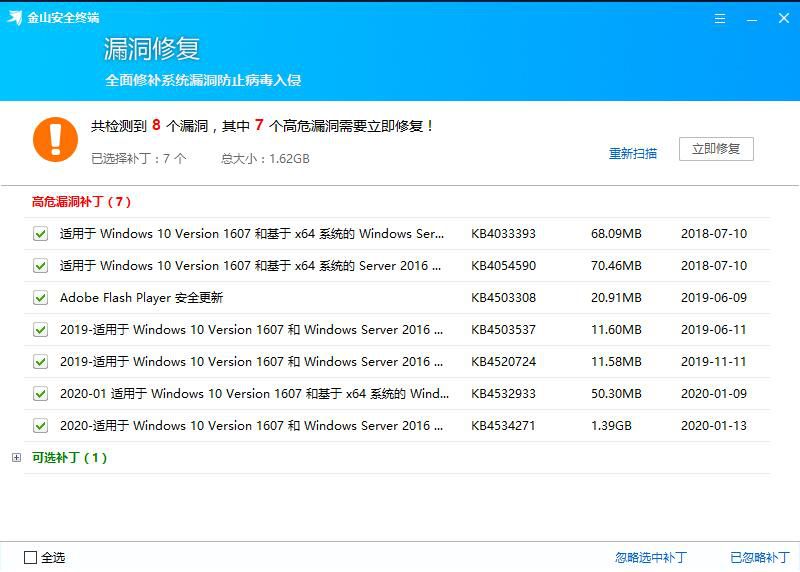

金 山安全实验室认为及时升级补丁是目前唯一已知的缓解措施,建议大家立即升级。以有效缓解所有相关系统上的漏洞。补丁信息:

CVE-2020-0601 Windows CryptoAPI中存在欺骗漏洞,影响以下Windows Server版本的系统:需要打对应的补丁编号,金山安全已经为您标注:

Windows Server 2016 (KB4534271)

Windows Server 2016 (服务器核心安装)(KB4534271)

Windows Server 2019 (KB4534273)

Windows Server 2019 (服务器核心安装)(KB4534273)

★Windows Server 2008由于不支持带参数的ECC密钥,因此不受此漏洞影响。

CVE-2020-0601 Windows CryptoAPI中存在欺骗漏洞

影响以下普通版本的系统:

需要打对应的补丁编号,金山安全已经标注

Microsoft Windows 10 X86 X64 1507 (KB4534306) 注:1507为2015_ltsb版本的系统 Microsoft Windows 10 X86 X64 1607 (KB4534271) 注:1607为2016_ltsb版本的系统 Microsoft Windows 10 X86 X64 1709 (KB4534276) Microsoft Windows 10 X86 X64 1803 (KB4534293) Microsoft Windows 10 X86 X64 1809 (KB4534273) Microsoft Windows 10 X86 X64 1903 (KB4528760) Microsoft Windows 10 X86 X64 1909 (KB4528760)★Windows 7 X86 X64 Service Pack 1由于不支持带参数的ECC密钥,因此不受此漏洞影响。

.NET Framework 漏洞

CVE-2020-0606 .NET Framework远程执行代码漏洞 CVE-2020-0605 .NET Framework远程执行代码漏洞 CVE-2020-0646 .NET Framework远程执行代码注入漏洞需要打的补丁编号:

Windows Server 2008 Service Pack 2 KB4532971(仅安全更新).NET Framework 4.6/4.6.1/4.6.2/4.7/4.7.1/4.7.2 KB4532959(仅安全更新) .NET Framework 2.0/3.0 Windows 7 X86 X64 Service Pack 1 Windows Server 2008 R2 X64 Service Pack 1 Windows Server 2008 R2 X64 Service Pack 1(服务器核心安装) Windows Server 2008 R2(用于基于Itanium的系统)Service Pack 1 KB4532971(仅安全更新).NET Framework 4.6/4.6.1/4.6.2/4.7/4.7.1/4.7.2 KB4532952(仅安全更新).NET Framework 4.8 KB4532960(仅安全更新).NET Framework 3.5.1 KB4532964(仅安全更新).NET Framework 4.5.2 Windows RT 8.1 Windows 8.1 X86 X64 Windows Server 2012 R2 Windows Server 2012 R2(服务器核心安装) KB4532970(仅安全更新).NET Framework 4.6/4.6.1/4.6.2/4.7/4.7.1/4.7.2 KB4532951(仅安全更新).NET Framework 4.8 KB4532961(仅安全更新).NET Framework 3.5 KB4532962(仅安全更新).NET Framework 4.5.2 Windows Server 2012 Windows Server 2012(服务器核心安装) KB4532969(仅安全更新).NET Framework 4.6/4.6.1/4.6.2/4.7/4.7.1/4.7.2 KB4532950(仅安全更新).NET Framework 4.8 KB4532958(仅安全更新).NET Framework 3.5 KB4532963(仅安全更新).NET Framework 4.5.2 Windows 10 X86 X64 1607版 Windows Server 2016 Windows Server 2016(服务器核心安装) KB4532933(安全更新) .NET Framework 4.8 KB4534271(累计更新) . NET Framework 3.5 /4.6.2 /4.7/4.7.1/4.7.2 Windows 10 X86 X64 1703版本 KB4532934(安全更新).NET Framework 4.8 Windows 10 X86 X64 1709版本 KB4532935(安全更新).NET Framework 4.8 Windows Server版本1803(服务器核心安装) Windows 10 X86 X64 1803版本 KB4532936(安全更新) .NET Framework 4.8 Windows 10 X86 X64 1809版本 Windows Server 2019 Windows Server 2019(服务器核心安装) KB4532937(安全更新).NET Framework 3.5和4.8 KB4532947(安全更新).NET Framework 3.5和4.7.2 Windows 10 X86 X64 1903版 Windows Server 1903版(服务器核心安装) Windows 10 X86 X64 1909版 KB4532938(安全更新).NET Framework 3.5和4.8 CVE-2020-0603 ASP.NET Core远程执行代码漏洞 CVE-2020-0602 ASP.NET核心拒绝服务漏洞 ASP.NET Core 2.1 https://dotnet.microsoft.com/download/dotnet-core/2.1 ASP.NET Core 3.0 https://dotnet.microsoft.com/download/dotnet-core/3.0 ASP.NET Core3.1 https://dotnet.microsoft.com/download/dotnet-core/3.1 Microsoft OneDrive for Android安全功能绕过漏洞 https://play.google.com/store/apps/details?id=com.microsoft.skydrive&hl=en_US CVE-2020-0656 | Microsoft Dynamics 365(本地)跨站点脚本漏洞 https://mbs.microsoft.com/customersource/Global/365Enterprise/downloads/product-releases/365fieldservice7 Windows Server 2008 Service Pack 2 KB4534312(仅安全更新) Windows通用日志文件系统驱动程序信息泄漏漏洞 KB4534251(IE累积更新) Internet Explorer KB4534303(每月汇总) Windows 7 X86 X64 Service Pack 1 Windows Server 2008 R2 X64 Service Pack 1 Windows Server 2008 R2 X64 Service Pack 1(服务器核心安装) Windows Server 2008 R2(用于基于Itanium的系统)Service Pack 1 KB4534314(仅安全更新)Windows通用日志文件系统驱动程序信息泄漏漏洞 KB4534251 (IE累积更新) Internet Explorer KB4534310(每月汇总) Windows RT 8.1 Windows 8.1 X86 X64 Windows Server 2012 R2 Windows Server 2012 R2(服务器核心安装) KB4535104(每月汇总) KB4534309(仅安全更新) Windows通用日志文件系统驱动程序信息泄漏漏洞 KB4534251 (IE累积更新) Internet Explorer Windows Server 2012 Windows Server 2012(服务器核心安装) KB4535103(每月汇总) KB4534288(仅安全更新) Windows通用日志文件系统驱动程序信息泄漏漏洞 KB4534251 (IE累积更新) Internet Explorer Windows 10 X86 X64 1507版 注:1507为2015_ltsb版本的系统 KB4534306(累计更新) Windows 10 X86 X64 1607版 注:1607为2016_ltsb版本的系统 Windows Server 2016 Windows Server 2016(服务器核心安装) KB4534271(累计更新) Windows 10 X86 X64 1703版本 KB4534296(累计更新) Windows 10 X86 X64 1709版本 KB4534276(累计更新) Windows Server版本1803(服务器核心安装) Windows 10 X86 X64 1803版本 KB4534293(累计更新) Windows 10 X86 X64 1809版本 Windows Server 2019 Windows Server 2019(服务器核心安装) KB4534273(累计更新) Windows 10 X86 X64 1903版 Windows Server 1903版(服务器核心安装) Windows 10 X86 X64 1909版 KB4528760(累计更新)四、网络预防与检测

一些企业通过执行TLS检查但不使用Windows进行证书验证的代理设备来承载流量。这些设备可以帮助隔离代理后面未打补丁的终端。正确配置和管理TLS检查代理独立地验证来自外部实体的TLS证书,并拒绝无效或不可信的证书,以保护终端免受试图利用漏洞的证书攻击。确保为TLS代理启用证书验证,以限制暴露此类漏洞,并查看日志以检测利用漏洞迹象。

抓包分析工具(如Wireshark)可以提取网络协议数据中的证书并进行分析。可以利用OpenSSL和Windows certutil等软件对证书执行深入分析,以检查其恶意属性。

Certutil检查X509证书命令: certutil -asn <证书文件> OpenSSL检查X509证书命令: openssl asn1parse -inform DER -in <证书文件> -i -dump 或者 openssl x509 -inform DER -in <证书文件> -text 以下命令解析并显示指定的DER编码证书文件中的ASN.1对象。检查具有可疑属性的椭圆曲线对象的结果。有明确曲线OID值表示的椭圆曲线的证书可以被判定为良性证书。 Certutil可用于列出已注册的椭圆曲线,并通过运行以下命令查看它们的参数: lcertutil –displayEccCurve lcertutil –displayEccCurve OpenSSL对应命令: lopenssl ecparam –list_curves lopenssl ecparam –name –param_enc explicit –text 仅包含部分匹配标准曲线的明确定义的椭圆曲线参数的证书是可疑的,特别是如果它们包含受信任证书的公钥,并且可能代表善意的利用尝试。五、金山安全解决方案

指引操作

V8+用户,服务器可以联网的,登陆控制台点升级。

V9用户,服务器可以联网的,登陆控制台点升级。

V8+和V9不能联网的,请使用离线升级工具在可以上网的电脑上

下载升级数据,拿到内网同步数据升级。

V8+和V9不能联网的,请使用离线升级工具在可以上网的电脑上

下载升级数据,拿到内网同步数据升级。

★注意,一定要保证以下域名畅通

需要在设备上放行

duba-011.duba.net(日常升级地址)、 lnc.ep.ejinshan.net(授权验证地址) kpc.ejinshan.net(云转查地址)。如果要打补丁需要开启下面地址的访问

补丁下载地址:

buding.ijinshan.com download.microsoft.com tc.dlservice.microsoft.com download.windowsupdate.com qh.dlservice.microsoft.com升级到最新之后,登陆系统中心→终端管理→全选→更多→升级

客户端漏洞信息展示

在所有的客户端都升级到最新之后,需要等待两个小时左右,客户端默认自动启动漏扫,上报到系统中心,系统中心上才可以看到漏洞信息。

在所有的客户端都升级到最新之后,需要等待两个小时左右,客户端默认自动启动漏扫,上报到系统中心,系统中心上才可以看到漏洞信息。

微软官方建议用户尽快安装操作系统补丁,微软官方称暂时没有漏洞缓解措施。使用V8+/V9产品的用户,把病毒库升级到2020-01-16.09号即可统一打补丁。

注意:V8不支持WIN10系统打补丁。V9支持WIN10系统打补丁。

2482

2482

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?