简介:Cisco路由器是网络基础设施的关键部分,其配置工作对网络管理员至关重要。本文将深入探讨Cisco路由器的基本架构和配置过程,包括通过控制台、Telnet和SSH进行远程访问,以及使用CLI命令行界面进行初始化设置和路由配置。文章还将详细介绍如何设置接口参数、实现静态和动态路由,以及提高网络安全性和进行网络监控与故障排除。整体来看,本文提供了从基础到高级配置的全面指导,旨在帮助初学者和专业人员系统学习并实践Cisco路由器的配置技能。

1. Cisco路由器硬件架构

Cisco路由器是网络架构的核心设备,其硬件架构的设计直接影响着网络的性能和可靠性。理解路由器的硬件组成部分对网络工程师来说至关重要,它包括但不限于CPU、内存(RAM和ROM)、接口模块以及电源模块等。

1.1 核心组件解析

CPU是路由器的“大脑”,负责执行所有指令并处理数据包转发。Cisco路由器通常具备高性能的处理器以适应高速数据流。内存分为随机存取存储器(RAM)和只读存储器(ROM),RAM用于运行操作系统和缓存数据包,而ROM存储引导程序和系统软件。接口模块根据需要进行扩展,允许路由器连接到不同类型和速度的网络。电源模块确保设备稳定运行,也支持热插拔等高级特性,以提供不间断的网络服务。

1.2 性能与扩展性

Cisco路由器的性能与其硬件规格直接相关,例如CPU的处理能力、内存的大小和接口模块的速度。扩展性则是指设备能够支持多少接口、支持的最高带宽和能处理的流量大小。这些因素共同决定了路由器能否满足现代网络的需求。

掌握硬件架构的基础知识,网络工程师能更有效地部署、优化和维护Cisco路由器,以确保网络的高效运行。下一章,我们将探讨路由器启动流程以及IOS映像的管理。

2. 路由器启动与IOS映像

2.1 路由器启动流程

2.1.1 启动顺序和阶段

Cisco路由器的启动过程可以分为几个阶段,每个阶段都有特定的功能和目的。这些阶段分别是:

- 加电自检(POST) :路由器加电后,首先执行加电自检,这一过程检查硬件组件是否正常,如内存、CPU和接口等。

- 引导自检 :硬件检查无误后,路由器会尝试从存储设备加载操作系统,如果找不到有效的IOS映像,则进入ROMMON模式,等待用户输入命令。

- 加载IOS映像 :路由器将从其存储介质中加载IOS操作系统。这包括从闪存(Flash)或者TFTP服务器等源加载。

- 配置文件的加载 :路由器接下来会尝试加载其配置文件(通常存储在NVRAM中),如果配置文件不存在,将进入首次配置模式(Setup模式)。

每一步都是路由器启动的关键环节,确保路由器能够稳定运行。

2.1.2 POST和引导自检

加电自检(POST)是路由器启动的首要步骤,它是对硬件基本组件的自检,比如CPU、内存和接口卡。这一步骤几乎在所有计算设备的启动过程中都会执行。如果在POST过程中检测到硬件故障,路由器通常会停止启动并可能通过控制台端口输出错误信息,或通过LED指示灯来提示用户。

引导自检是紧接着POST之后的过程,它主要负责查找和加载操作系统的映像文件。如果路由器的内部存储(如Flash)中没有找到有效的IOS映像,它会尝试从其他预定位置加载,例如网络服务器上的TFTP(Trivial File Transfer Protocol)服务器。

这些启动阶段对于网络管理员来说十分重要,因为它们决定了路由器能否成功启动并提供服务。如果路由器无法通过这些检查,管理员需要介入检查硬件、连接和配置设置。

2.2 IOS映像的管理

2.2.1 映像的存储和版本信息

Cisco路由器的IOS(Internetwork Operating System)操作系统是存储在路由器的非易失性存储介质中。典型情况下,它被存储在Flash内存中,这允许路由器在断电后依然能够保存数据。不过,管理员也可以选择将IOS操作系统存储在其他介质上,例如从TFTP服务器上远程加载。

查看当前存储的IOS版本信息是重要的维护任务。管理员可以通过CLI进入特权模式,并使用以下命令:

Router# show version

该命令将展示包括IOS版本、设备型号、已安装的内存以及配置文件的详细信息。IOS的版本信息对于确保软件的兼容性和功能至关重要,同时也可以帮助管理员判断是否需要升级到一个新版本。

2.2.2 映像的升级和备份

升级IOS映像可以为路由器带来新的功能和安全性更新。但在执行升级之前,重要的是要进行充分的规划和备份。管理员应遵循以下步骤:

- 下载新的IOS映像文件 :首先从Cisco官方网站或内部网络获取最新版本的IOS文件。

- 检查文件兼容性 :确认下载的IOS版本兼容当前的硬件配置。

- 备份当前配置 :通过CLI使用以下命令备份当前配置到TFTP服务器:

Router# copy running-config tftp

- 升级IOS :使用CLI命令行接口进行IOS升级,例如:

Router# copy tftp flash

上述命令从TFTP服务器复制新的IOS映像文件到Flash存储器中。在升级过程中,确保路由器有足够的空间来容纳新的文件,否则升级可能会失败。

- 验证升级 :重启路由器,并使用

show version命令验证新的IOS版本是否已经成功安装。

在整个过程中,建议管理员创建日志记录升级前后的每一步操作,以便在升级失败时能够快速回滚到先前的状态。

3. 控制台连接与远程管理

3.1 控制台接口的连接和配置

3.1.1 控制台线和连接方法

控制台线是一种特殊类型的线缆,用于连接计算机或网络设备的控制台端口到一个终端或PC。对于Cisco路由器,控制台接口是管理设备的基本接口。连接方法非常直接:一个端口连接到路由器的Console端口,另一个端口连接到计算机的串行端口。

-

控制台线的种类 :Cisco路由器通常使用一种称为RJ-45到DB-9或DB-25的控制台线,取决于路由器型号和控制台端口类型。更老一些的型号可能使用九针串行接口,而较新的设备可能会使用RJ-45接口。

-

连接到计算机 :在计算机端,通常需要一个串行端口(COM口)来连接控制台线的DB端。如果你的计算机没有物理串行端口,你可能需要一个USB转串行适配器。

-

连接到路由器 :另一端则连接到路由器控制台端口,一般标识为"Console"。

3.1.2 控制台接口的配置细节

配置控制台接口是路由器管理的首要步骤,因为它提供了一个不受网络影响的直接管理连接。这意味着,即使网络有问题,控制台连接依然可以使用来进行故障排除和配置更改。

-

连接控制台接口 :首先,确保控制台线正确连接到计算机和路由器。

-

打开终端仿真程序 :接下来,打开一个终端仿真程序,比如PuTTY、SecureCRT或者Cisco的终端应用程序如Cisco Device Manager。在Windows系统中,你可以使用自带的HyperTerminal,或者更现代的替代品。

-

设置串行端口参数 :在终端仿真程序中,设置串行端口参数与路由器的出厂默认值相匹配,如9600波特率、8数据位、1停止位、无奇偶校验(8-N-1)。

-

连接到路由器 :完成设置后,应该能够与路由器的控制台接口通讯。路由器上电后,通常会在控制台上显示自检信息和提示符,等待输入命令。

-

配置细节 :一旦连接成功,可以通过配置控制台接口来设置线路参数、登录认证、超时设置等。这对于远程管理尤其重要,因为可以设置不同级别的访问控制。

3.2 远程管理协议

3.2.1 远程桌面和SSH协议

远程管理协议允许管理员在不同地理位置安全地访问和管理路由器。

-

远程桌面协议(RDP) :虽然传统的Cisco路由器并不支持远程桌面协议进行管理,但在某些设备上可以通过安装第三方软件或者使用嵌入式系统如Linux的桌面环境来实现远程桌面访问。通常这种配置不推荐使用,因为它可能带来额外的安全风险。

-

SSH协议 :SSH(安全壳协议)是一个更为常见和推荐的远程管理选择。它提供了一个安全的网络通信方法,用于加密和安全地进行远程登录和其他网络服务。路由器上的SSH服务需要进行适当的配置,包括设置强密码、密钥交换算法、加密类型等,以确保远程连接的安全性。

3.2.2 远程管理的安全配置

在远程管理中,安全性是一个重要的考量点。因为远程访问可能给设备带来潜在的安全风险,需要实施一系列安全措施来降低风险。

-

使用强密码 :首先,确保任何远程管理账户都有一个强壮复杂的密码,并且定期更换。

-

限制访问 :其次,配置防火墙规则或访问控制列表(ACLs)限制可访问路由器控制台的IP地址或IP范围,只允许信任的网络或主机进行远程连接。

-

禁用不必要的服务 :除了SSH之外,应该禁用不必要的远程管理服务,如Telnet或HTTP/HTTPS管理接口。

-

认证和授权 :使用本地数据库或外部AAA(认证、授权、计费)服务器,进行更为复杂的用户身份验证和授权。

-

SSH密钥管理 :使用SSH密钥对代替密码认证,以提供更高级别的安全性。

-

日志记录和监控 :开启日志记录功能,记录所有远程访问活动,并通过定期检查日志文件监控异常行为。

通过上述措施,可以显著提高远程管理的安全性,减少潜在的安全威胁。下面的表格总结了远程管理协议和安全配置的要点:

| 协议/安全配置 | 描述 | 好处 | |----------------|---------------------------------------------------------------------|-------------------------------------| | SSH | 安全的网络通信协议,用于加密远程登录和其他网络服务。 | 提供安全的远程连接 | | 远程桌面 | 允许远程用户访问计算机桌面环境。 | 用户友好的图形界面 | | 密码强度 | 使用复杂且难以破解的密码。 | 防止密码暴力破解 | | 访问控制 | 限制可访问设备的IP地址或IP范围。 | 降低未授权访问的风险 | | 认证和授权 | 使用本地数据库或外部AAA服务器进行用户验证和授权。 | 提高身份验证的安全性和灵活性 | | SSH密钥管理 | 使用SSH密钥对代替密码认证。 | 增强认证过程的安全性 | | 日志记录 | 记录所有远程访问活动。 | 提供审计跟踪,便于监控异常行为 |

下面的代码示例展示了如何在Cisco IOS中配置SSH服务以及安全设置的示例:

! 进入全局配置模式

configure terminal

! 启用SSH服务

ip ssh version 2

! 设置设备的主机名,这通常用于SSH连接时的识别

hostname <RouterName>

! 设置管理接口的IP地址,这通常是远程登录所使用的地址

interface <InterfaceName>

ip address <IP-Address> <Subnet-Mask>

! 设置登录凭证

username admin privilege 15 secret <Password>

! 启用AAA认证,为远程管理提供更高级的安全性

aaa new-model

aaa authentication login default local-case

! 为SSH会话创建密钥对

crypto key generate rsa

! 设置SSH服务器的认证方式为AAA

ip ssh authentication-retries 3

ip ssh time-out 60

login authentication ssh-auth

! 为SSH登录创建一个本地认证列表

line vty 0 4

transport input ssh

access-class 10 in

login local

ssh-auth authentication attempts 3

在配置SSH服务时,一定要注意以下几点:

- 确保已经启用了IOS设备上的SSH服务,并且设置了正确的版本号。SSHv2是推荐版本,因为它更安全。

- 对于密码,使用复杂度高的密码,并通过

username命令设置。 - 在

crypto key generate rsa命令中,你需要为SSH会话指定加密密钥长度。 - 确保

login local命令被启用,以便使用本地数据库进行认证。 - 使用

access-class命令来限制可以远程访问设备的源IP地址。 -

transport input ssh命令确保只有通过SSH加密的连接才能到达VTY线路。

这些步骤和参数的设置,能够帮助管理员安全地配置远程管理接口,增强网络设备的安全性能。

4. 命令行界面(CLI)操作模式

命令行界面(CLI)是Cisco设备的核心操作方式,无论设备大小或者复杂度,命令行界面都能提供功能强大的管理和配置选项。本章将深入解析CLI的基本操作和不同操作模式,帮助读者能够熟练地使用CLI进行网络设备的配置和管理。

4.1 CLI的基本操作

4.1.1 进入和退出CLI

要进入CLI,可以通过控制台连接,或者通过远程管理协议如SSH进行连接。进入CLI后,用户将看到CLI提示符,表明已经处于命令行模式。

Router>

这个提示符表示当前处于用户模式。要进入特权模式,可以输入 enable 命令。退出到上一级模式,使用 disable 命令回到用户模式,或者使用 exit 命令直接退出CLI。

4.1.2 CLI命令的格式和提示符

CLI命令的格式通常包含关键字、参数和选项。命令和参数之间以空格分隔。一些命令可以接受多个参数或选项。Cisco命令行中的提示符会随着不同的操作模式而变化。

Router>enable

Router#

上述例子中, Router> 是用户模式提示符,而 Router# 是特权模式提示符。输入错误命令或需要帮助时,可以使用 ? 命令列出可用的命令。

4.2 CLI的不同操作模式

4.2.1 用户和特权模式

用户模式是最基本的访问模式,通常用于检查设备状态或进行简单的诊断工作。用户模式中可以执行的命令数量有限,且无法执行对设备配置产生永久性改变的命令。

Router>show version

特权模式允许用户执行所有可用命令,包括查看和更改设备配置。进入特权模式后,用户可以查看详细的系统信息,配置接口,管理路由表,等等。

Router#configure terminal

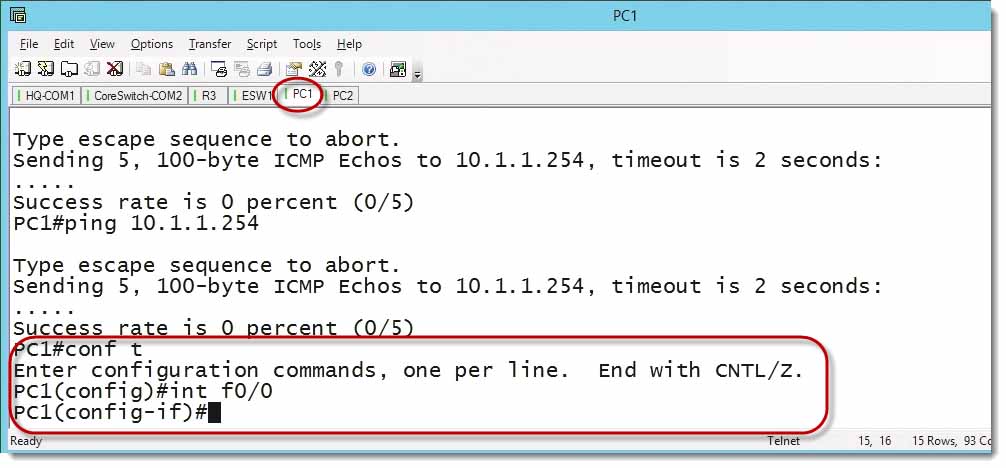

4.2.2 配置模式和全局配置模式

配置模式允许用户进行设备配置的更改。从特权模式进入配置模式,可以使用 configure terminal 命令。

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

在配置模式中,输入的命令将对设备产生持久性改变。若要更改全局设备设置,如主机名或密码,需要进入全局配置模式。

Router(config)#hostname NEW_NAME

4.2.3 接口配置模式

要配置特定接口(如以太网接口或串行接口),首先需要进入特定接口的配置模式。在全局配置模式下,输入特定接口的命令即可。

Router(config)#interface GigabitEthernet0/0

Router(config-if)#ip address 192.168.1.1 255.255.255.0

在这个例子中,我们为GigabitEthernet0/0接口配置了IP地址和子网掩码。任何在接口配置模式下输入的命令都只会影响该接口。

4.2.4 上下文敏感的命令帮助

CLI支持上下文敏感的帮助功能。这意味着,在任何给定模式下,输入 ? 将显示在当前上下文中可用的命令列表。

Router(config-if)#?

此命令将输出接口配置模式下可用的所有命令。

通过本章节的介绍,读者应当能够熟练使用Cisco设备的CLI进行基本操作,并理解各种操作模式的用途和区别。CLI是网络设备管理和配置的基础,掌握它对于日常的网络运维至关重要。下一章节我们将进一步探讨如何进行网络配置和管理,以确保网络的稳定和安全。

5. 网络配置与安全

在现代网络架构中,路由器作为核心组件,其配置的正确性和安全性直接关系到整个网络的运行效率和安全性能。本章节将深入探讨如何在Cisco路由器上进行网络配置与安全管理,确保网络的稳定运行。

5.1 全局配置设置

5.1.1 设置主机名和密码

配置路由器的第一步通常是为其设置一个清晰的主机名,这有助于在多设备环境中快速识别和管理。同时,设置强密码是保证管理接口安全的基本要求。

Router> enable

Router# configure terminal

Router(config)# hostname MY-router

MY-router(config)# enable secret mypassword

以上命令将路由器的主机名设置为 MY-router ,并且设置了 mypassword 作为特权模式的密码。

5.1.2 配置DNS和网络时间协议

良好的网络管理也需要考虑到命名解析和时间同步,这有助于日志记录和故障排查。

MY-router(config)# ip domain-name example.com

MY-router(config)# ip name-server 8.8.8.8

MY-router(config)# ntp server time-a.nist.gov

这里配置了DNS域名为 example.com ,并设置DNS服务器为Google的公共DNS(8.8.8.8)。同时,配置了NTP服务器,用以同步网络时间。

5.2 接口配置细节

5.2.1 启用接口和分配IP地址

每个网络接口的配置是网络通信的基础。下面示例配置了一个FastEthernet接口,并分配了IP地址。

MY-router(config)# interface FastEthernet0/0

MY-router(config-if)# ip address 192.168.1.1 255.255.255.0

MY-router(config-if)# no shutdown

这将FastEthernet0/0接口的IP地址设置为 192.168.1.1 ,子网掩码为 255.255.255.0 ,并确保该接口是启用状态。

5.2.2 接口的高级配置选项

高级配置选项可以帮助实现额外的网络特性,例如接口的速率和双工模式配置。

MY-router(config-if)# speed 100

MY-router(config-if)# duplex full

以上命令将接口的速率设置为100Mbps,并设置为全双工模式。

5.3 路由协议和网络安全

5.3.1 静态路由和动态路由协议选择

静态路由是简单的路由方式,适用于小型或稳定的网络环境。而动态路由协议,如OSPF或EIGRP,可以自动适应网络的变化。

MY-router(config)# ip route 192.168.2.0 255.255.255.0 192.168.1.2

这为到达目标网络 192.168.2.0/24 配置了一条静态路由,下一跳地址为 192.168.1.2 。

而动态路由协议的配置较为复杂,需要考虑网络的具体需求和兼容性。

5.3.2 访问控制列表(ACL)的部署

ACL是用于定义访问网络的规则,可以基于源IP地址、目的IP地址或端口号进行过滤。

MY-router(config)# access-list 100 permit ip 192.168.1.0 0.0.0.255 any

MY-router(config)# interface FastEthernet0/0

MY-router(config-if)# ip access-group 100 in

以上命令创建了一个ACL,允许192.168.1.0/24网络中的所有主机访问其他任何网络,然后将其应用到FastEthernet0/0接口上。

5.4 网络监控与故障排查

5.4.1 日志记录和系统监控命令

日志记录是网络管理的重要方面,有助于实时监控网络状态和故障排查。

MY-router(config)# logging console warnings

MY-router(config)# service timestamps log datetime

以上命令配置路由器在控制台上显示警告级别的日志,并记录时间戳。

5.4.2 故障排查和诊断工具使用

在遇到网络问题时,使用诊断工具快速定位问题源至关重要。常见的命令包括 show interfaces 和 ping 、 traceroute 。

MY-router# show interfaces

MY-router# ping 192.168.2.1

MY-router# traceroute 192.168.2.1

show interfaces 命令可以提供接口状态的详细信息; ping 和 traceroute 则用于测试网络连通性。

在本章节中,我们通过实际的命令操作,逐步引导读者了解和掌握网络配置与安全管理的关键步骤。通过这些详细的操作,即使是经验丰富的IT专业人员也能发现新的视角或获得实践上的帮助。接下来的章节将继续深入探讨其他重要的网络管理话题。

简介:Cisco路由器是网络基础设施的关键部分,其配置工作对网络管理员至关重要。本文将深入探讨Cisco路由器的基本架构和配置过程,包括通过控制台、Telnet和SSH进行远程访问,以及使用CLI命令行界面进行初始化设置和路由配置。文章还将详细介绍如何设置接口参数、实现静态和动态路由,以及提高网络安全性和进行网络监控与故障排除。整体来看,本文提供了从基础到高级配置的全面指导,旨在帮助初学者和专业人员系统学习并实践Cisco路由器的配置技能。

1490

1490

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?