目录

| 实验难度 | 4 |

| 实验复杂度 | 4 |

一、实验原理

认证与授权的区别:认证是验证用户的合法身份,就像我们与人交易一样,首先是要确定对方的身份,然后才会谈及交易的事情,而授权是验证用户的合法身份后,授予这个用户的某些权限,可大可小,一般地,认证与授权经常是一齐配合使用的。思科ASA防火墙上提供用户授权的方式有两种:(1)在认证的时候从Radius AAA服务器上下载一个每用户的访问控制列表(个人推荐使用这个方法),(2)在Tacacs+ AAA服务器上配置用户授权规则,并且按需的控制每一个会话(不推荐这个方法)。

现在我们来了解一下这个Download ACL吧。

当用户在思科ASA上认证成功之后,授权使用每用户的Download ACL:(1)首先ASA发送认证请求到AAA服务器;(2)AAA服务器回应一个认证包,里面包含一个用户的访问控制列表(这个是基于每用户发放的,不是同时都下发的)(3)ASA使用这个ACL来进行过滤相关的数据流量

每用户覆盖:允许一个下载的ACL覆盖在一个接口应用的ACL,用于放行某一个用户的流量。若每用户覆盖特性没有被配置,流量需要被每用户的ACL和接口存在的访问控制列表放行。

DACL的简略工作流程:

(1)虚拟telnet预认证

(2)防火墙提示用户login认证

(3)ASA请求ACS认证用户

(4)ACS认证回应包含DACL名

接下来的实验中,主要的需求就是配置了Download ACL后,user1只可以访问与ping通Server1,user2只可以访问与ping通Server2.

注意:每用户指的是单个用户,可以是一个,也可以是多个单一的个体。

二、实验拓扑

三、实验步骤

1.搭建如图所示的网络拓扑;

2.初始化路由器,配置相关路由器的IP地址;

3.配置ASA的初始相关参数:

防火墙的名称为ASA

| 接口 | 接口名称 | 安全级别 | IP地址 |

| G0 | inside | 100 | 192.168.1.254/24 |

| G1 | dmz | 50 | 192.168.100.254/24 |

| G2 | outside | 0 | 50.100.200.254/24 |

4.配置好四个路由器的默认路由,下一跳都指向ASA;

5.配置AAA服务器,相关的配置信息如下:

配置设备的名称为ASA,采用 RADIUS协议认证,认证的设备防火墙的IP地址为192.168.100.254,认证密码为ccie;

配置验证用户名分别为dmz/outside/inside,它们的密码都为ccie;

6.配置防火墙ASA与ACS的认证信息:

(1)认证的密码为ccie;

(2)aaa服务器的名称为ACS,协议为radius;

(3)与aaa服务器连接的接口为inside,服务器IP地址为192.168.100.1;

(4)测试ASA防火墙与ACS服务器是否验证成功。

7.在ASA配置虚拟telnet地址为50.100.200.100;

8.配置名称为ic的全局ACL,放行所有的ICMP协议流量;

9.配置名称为in-out的扩展ACL,放行192.168.1.0/24到主机50.100.200.100的虚拟telnet流量;

10.匹配in-out的ACL流量,把它放到ACS服务器上认证;

11.在ACS服务器上创建两个组,一个是guser1,另一个是guser2;

12.在ACS上创建两个用户,用户/组,user1/guser1、user2/guser2;

13.在ACS上创建2条Download ACL,要求如下:

名称:user1

放行192.168.1.0/24到50.100.200.100与50.100.200.1的telnet流量

放行192.168.1.0/24到50.100.200.1的ICMP流量

名称:user2

放行192.168.1.0/24到50.100.200.100与50.100.200.2的telnet流量

放行192.168.1.0/24到50.100.200.2的ICMP流量

14.配置授权Profile,名字分别为user1、user2;

15.配置应用策略。

规则名字为:puser1

授权profile为:user1

组:guser1

规则名字为:puser2

授权profile为:user2

组:guser2

四、实验过程

1.搭建如图所示的网络拓扑;

使用GNS3来搭建网络拓扑图,过程略。

2.初始化路由器,配置相关路由器的IP地址;

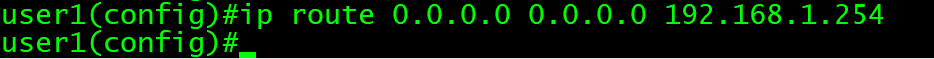

user1:

user2:

Server1:

Server2:

3.配置ASA的初始相关参数:

防火墙的名称为ASA

| 接口 | 接口名称 | 安全级别 | IP地址 |

| G0 | inside | 100 | 192.168.1.254/24 |

| G1 | dmz | 50 | 192.168.100.254/24 |

| G2 | outside | 0 | 50.100.200.254/24 |

4.配置好四个路由器的默认路由,下一跳都指向ASA;

5.配置AAA服务器,相关的配置信息如下:

配置设备的名称为ASA,采用 RADIUS协议认证,认证的设备防火墙的IP地址为192.168.100.254,认证密码为ccie;

配置验证用户名分别为dmz/outside/inside,它们的密码都为ccie;

6.配置防火墙ASA与ACS的认证信息:

(1)认证的密码为ccie;

(2)aaa服务器的名称为ACS,协议为radius;

(3)与aaa服务器连接的接口为inside,服务器IP地址为192.168.100.1;

(4)测试ASA防火墙与ACS服务器是否验证成功。

7.在ASA配置虚拟telnet地址为50.100.200.100;

8.配置名称为ic的全局ACL,放行所有的ICMP协议流量;

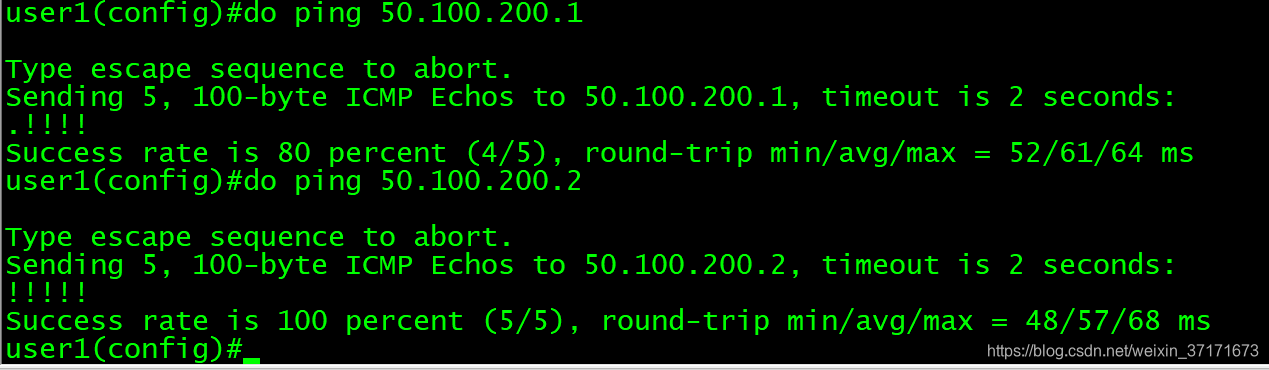

测试:

9.配置名称为in-out的扩展ACL,放行192.168.1.0/24到主机50.100.200.100的虚拟telnet流量;

10.匹配in-out的ACL流量,把它放到ACS服务器上认证;

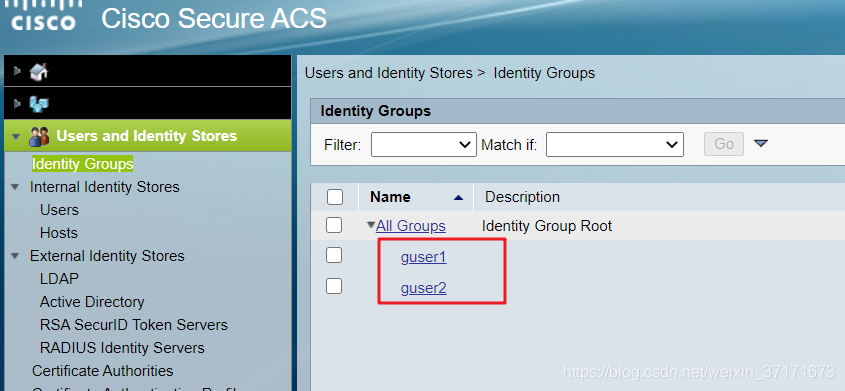

11.在ACS服务器上创建两个组,一个是guser1,另一个是guser2;

12.在ACS上创建两个用户,用户/组,user1/guser1、user2/guser2;

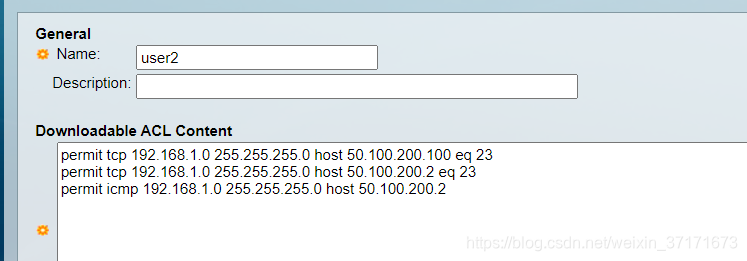

13.在ACS上创建2条Download ACL,要求如下:

名称:user1

放行192.168.1.0/24到50.100.200.100与50.100.200.1的telnet流量

放行192.168.1.0/24到50.100.200.1的ICMP流量

名称:user2

放行192.168.1.0/24到50.100.200.100与50.100.200.2的telnet流量

放行192.168.1.0/24到50.100.200.2的ICMP流量

14.配置授权Profile,名字分别为user1、user2;

这里应用是 Download ACL分别为user1、user2;

15.配置应用策略。

规则名字为:puser1

授权profile为:user1

组:guser1

规则名字为:puser2

授权profile为:user2

组:guser2

测试:

(1)在user1上:

(2)查看ASA的认证信息与ACL:

这里在user2上的效果是类似的:

代码解析:

ASA(config)# access-group in-out in interface inside per-user-override //允许每个用户的ACL覆盖,也就是说,可以为每个用户设定相应的权限,这里是为匹配到in-out流量的相应用户进行授权

总结

本章节使用的Download ACL与之前我们在ASA上配置的ACL有点不一样的地方,那就是这次的ACL是在ACS服务器上配置的。这次在ACS服务器上配置的信息量会有点多,所以这次的实验难度是比较大的,各位朋友们记得要多操作。根据用户来提供不同的访问权限这种技术是可以优化设备性能的,这个与路由器上的基于角色来授予一定的权限是一样的原理,不过这个技术的实现难度要远远大于路由器上的。好了,我们在下一个章节再见,加油!

本文介绍如何在思科ASA防火墙上配置DownloadACL,通过RADIUS服务器实现针对不同用户的访问控制,确保网络安全性。实验包括网络拓扑搭建、ASA及AAA服务器配置等步骤。

本文介绍如何在思科ASA防火墙上配置DownloadACL,通过RADIUS服务器实现针对不同用户的访问控制,确保网络安全性。实验包括网络拓扑搭建、ASA及AAA服务器配置等步骤。

2338

2338

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?