20145308 《网络对抗》 信息搜集和漏洞扫描技术 学习总结

实验内容

本实践的目标是掌握信息搜集的最基础技能。具体有(1)各种搜索技巧的应用(2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

基础问题回答

- (1)哪些组织负责DNS,IP的管理。

- ICANN统一管理全球根服务器

- 全球根域名服务器(13台)

- 地区性注册机构(5个)ARIN RIPE APNIC LANCNIC AFRINIC

- (2)什么是3R信息

3R注册信息:注册人、注册商、官方注册机构

实验总结与体会

这次实践用各种不同的方法,对目标主机进行漏洞扫描,从最通用的搜索引擎开始,到命令行自带命令查询IP及追踪数据包走向,再到运用nmap、openvas等工具实施对定点主机或制定方面的扫描,漏洞扫描是实施网络攻击的第一步,从最基础的搜索用户信息暴力破解口令或者查看靶机操作系统又或者直接搜索靶机有什么漏洞,都是通过攻击者的对靶机的试探结合自己的猜测,完成攻击的第一步

实践过程记录

- 本机IP:192.168.44.130

靶机IP:192.168.1.107

DNS与IP注册信息查询

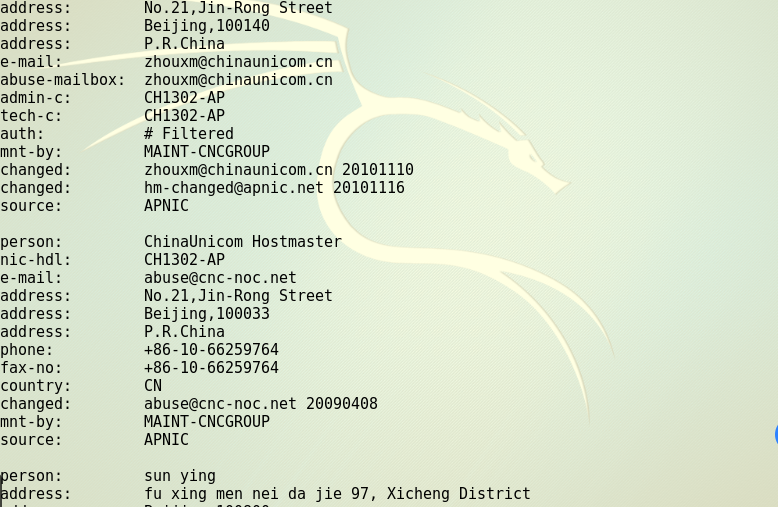

whois

查询百度IP信息

可以查询到3R注册信息,还可以看到注册时留的电话、地址、邮箱、网络描述等等信息

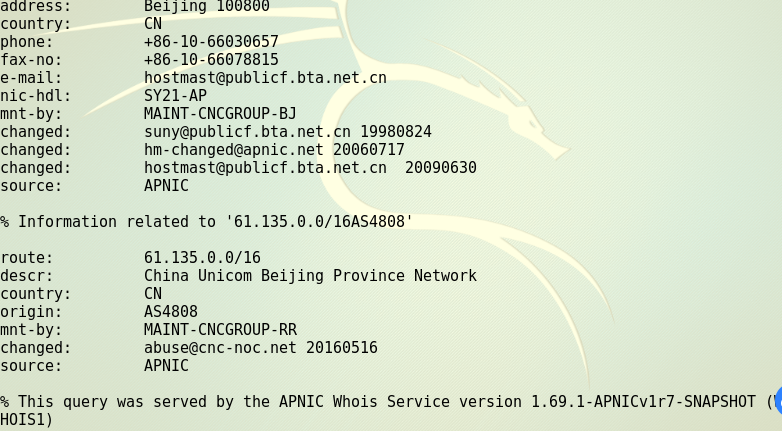

dig

逐级查询,查询域名com

- 可以看到查询时间、查询耗时等信息

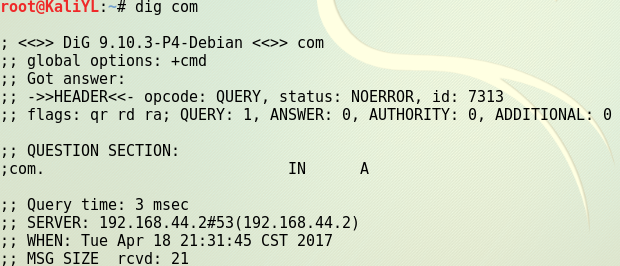

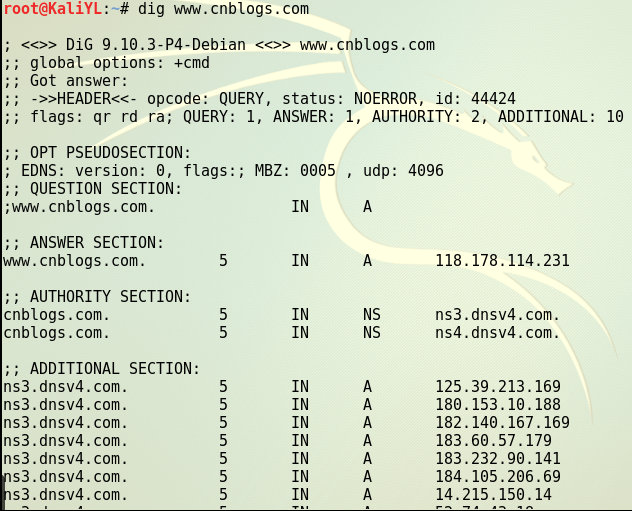

查询博客园域名

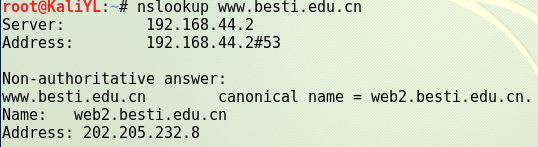

nslookup

查询学校域名

可以看到服务器IP、端口

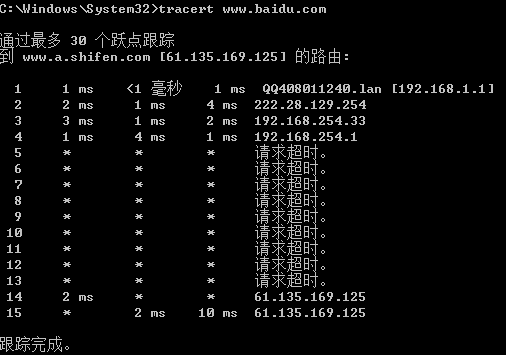

Tracert

追踪baidu

网站上查询IP

追踪到最后也没出北京市,到了百度

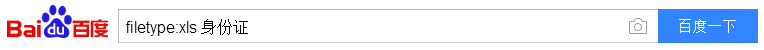

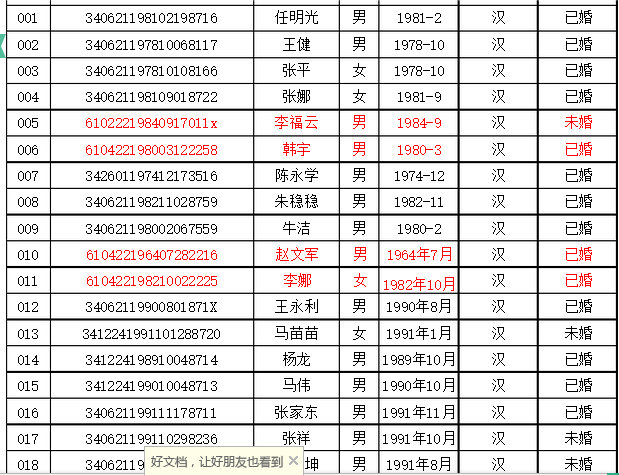

利用搜索引擎查询

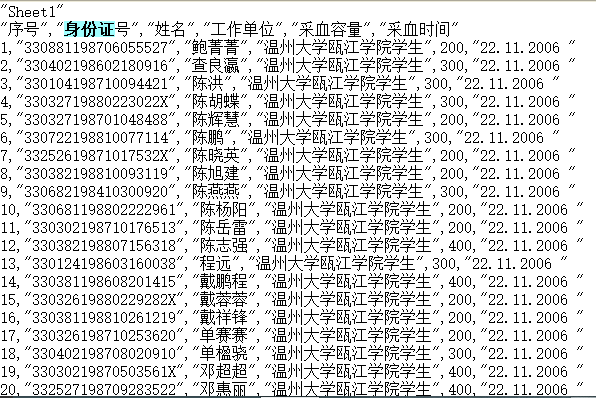

- 搜索到好多身份证号,根本不用淘宝上去买...

- 献个血也要暴露信息

nmap

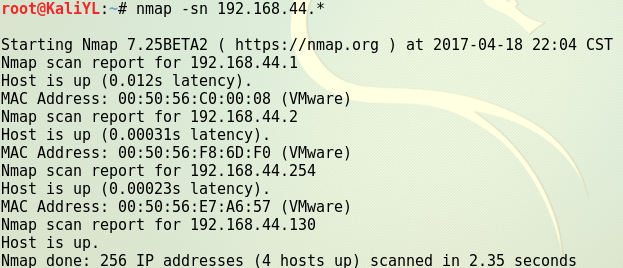

扫描同网段的主机

- 扫描到4台活动主机,其中三台VM上的虚拟机加一台宿主机

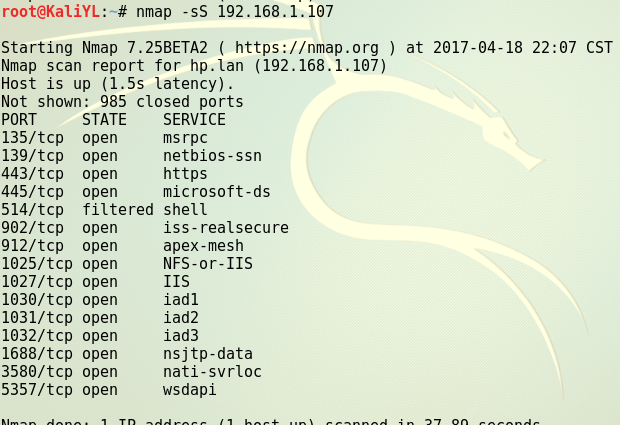

扫描靶机tcp开放端口

- 扫描到靶机14个开放tcp端口,一个过滤状态端口运行shell

扫描靶机最可能长开放的300个tcp和udp端口

- 扫描打了一个开放的137UDP端口

对靶机进行版本检测

- 所有开放端口上运行服务版本都被扫描,操作系统被扫描显示windows

对靶机进行操作系统检测

操作系统版本及细节被扫描出来

漏洞扫描

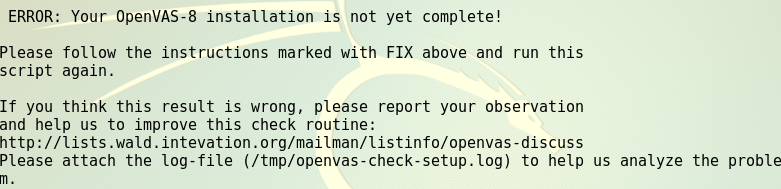

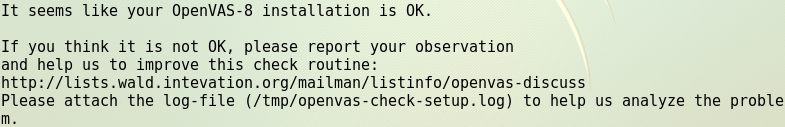

检查openvas安装,发现有误

输入命令开启openvassd和openvasmd

再次检查openvas安装状态,安装好了

创建新用户

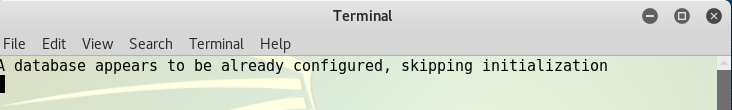

开启opnvas

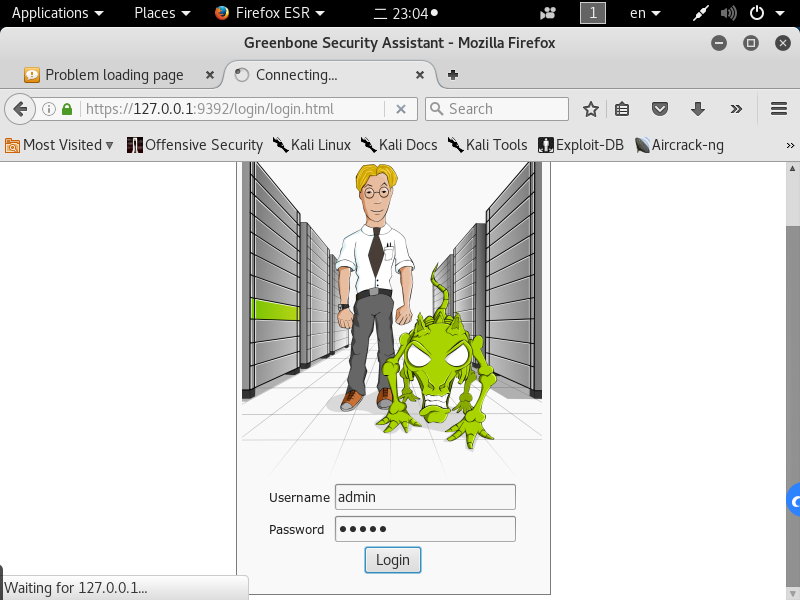

登录GSA

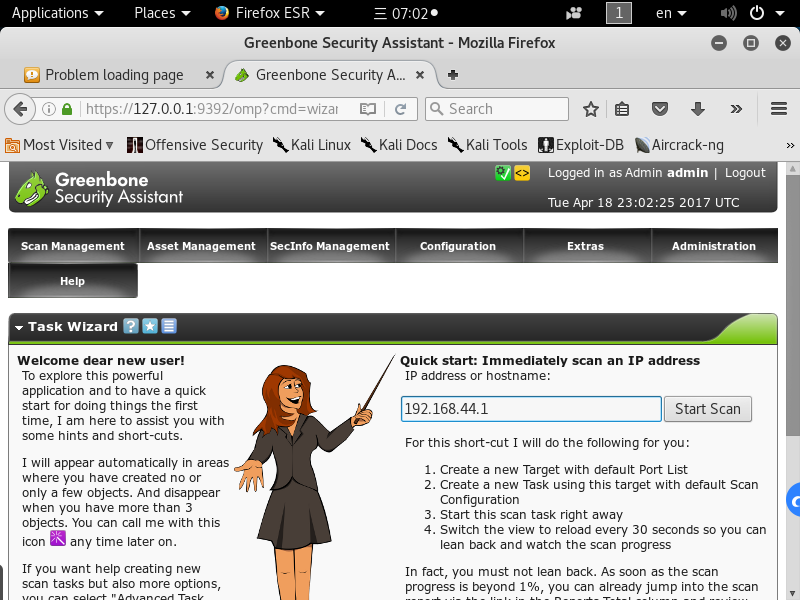

新建扫描任务,对本机进行扫描

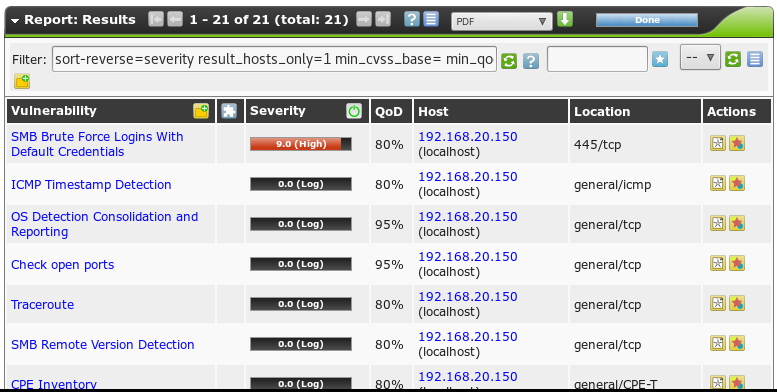

扫描完成,查看扫描报告

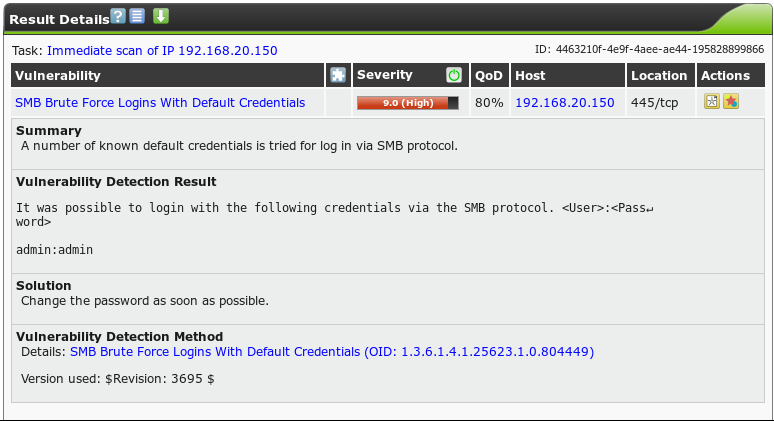

没有发现漏洞?挑了一个别人的扫描报告解读一下

从报告中可以看出,这个漏洞主要就是针对SMB协议,攻击者可以利用协议漏洞获得权限,所以解决方法是尽快修改口令

211

211

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?