文件包含漏洞

文件包含漏洞

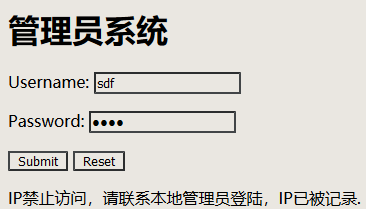

web6

web6

在bp里面添加:X-Forwarded-For:127.0.0.1

web11

web11

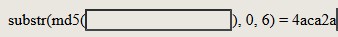

md5碰撞

md5碰撞

上脚本:

import hashlib

def get_token(txt):

m1 = hashlib.md5()

m1.update(txt.encode("utf-8"))

token = m1.hexdigest()

return token

for i in range(0,99999999999):

if get_token(str(i))[0:6] == '89240b':

print(i)

break

web13

import requests

import base64

url = 'http://123.206.31.85:10013/index.php'

s = requests.session()

html=s.get(url)

psw = html.headers['Password']

ans = base64.b64decode(psw)

data = {'password':str(ans)[7:39]}

res = s.post(url,data)

print(res.text)

XCTF的一道web题

Web_php_include

XCTF的一道web题

Web_php_include

文件包含漏洞:

我应用大佬的一句话,就像Java里面的包,python里面的模块,官方就是说重用性,但是python和Java基本无文件包含漏洞,这是PHP语言的特点,在php里面把文件名称变成了变量,直接变量代入,如果没有严格的名称过滤,就出现文件包含漏洞,但是也有绕过的思路

文件包含:把文件当作PHP来执行

文件读取:把文件读取成一个字符串

漏洞的分类

漏洞的分类

本地文件包含远程文件包含

本地文件包含远程文件包含

需要开启 php.ini 中的

allow_url_fopen(可以读取远程文件) 和

allow_url_include(可以用上面4个函数包含远程文件)。

文件包含函数

require()//出错,直接终止,没有返回值

require_once()//只包含一次

include()//包含文件/路径或其它出错,可以继续进行,有返回值,多次包含

include_once()//只包含一次

利用方式:

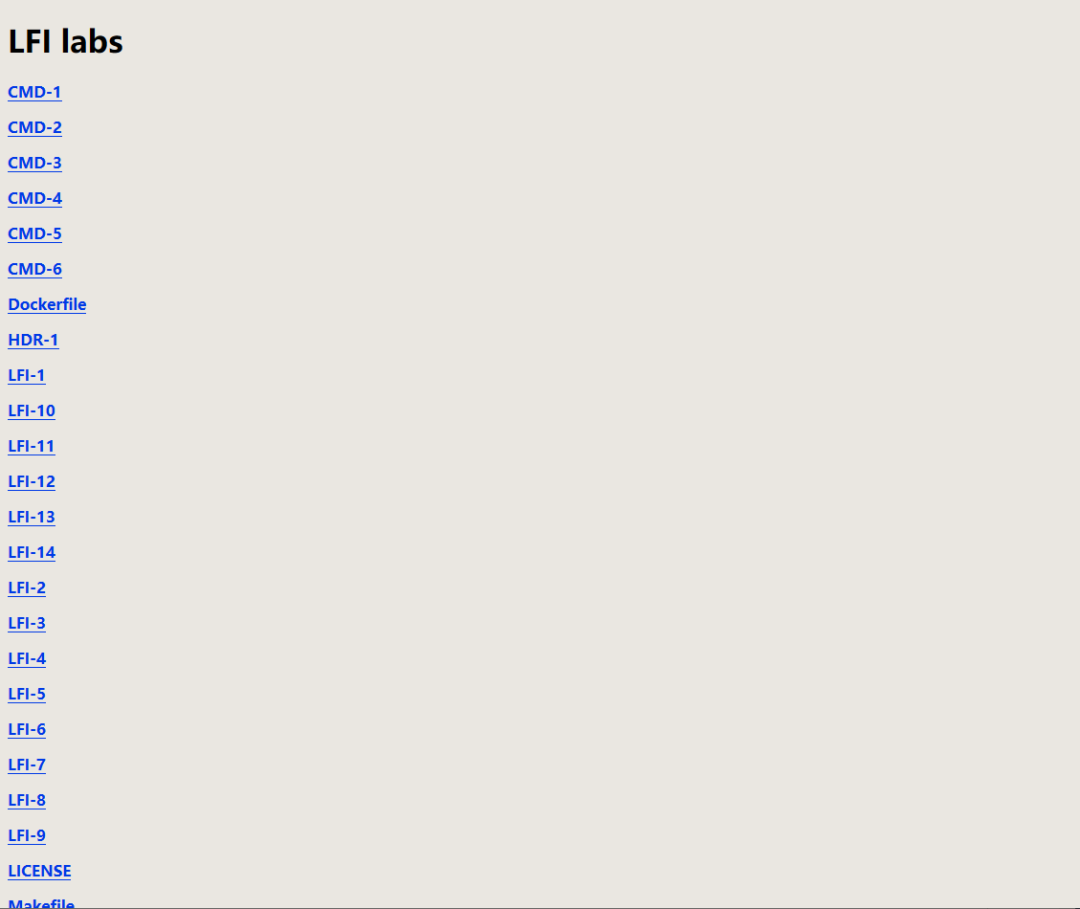

PHP为协议

这是我们下次要利用的靶场:LFI labs(github上可以clone下来)

722

722

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?