星网锐捷IPPBX设备安全防护策略

提示:所有172网段的设备不做访问策略

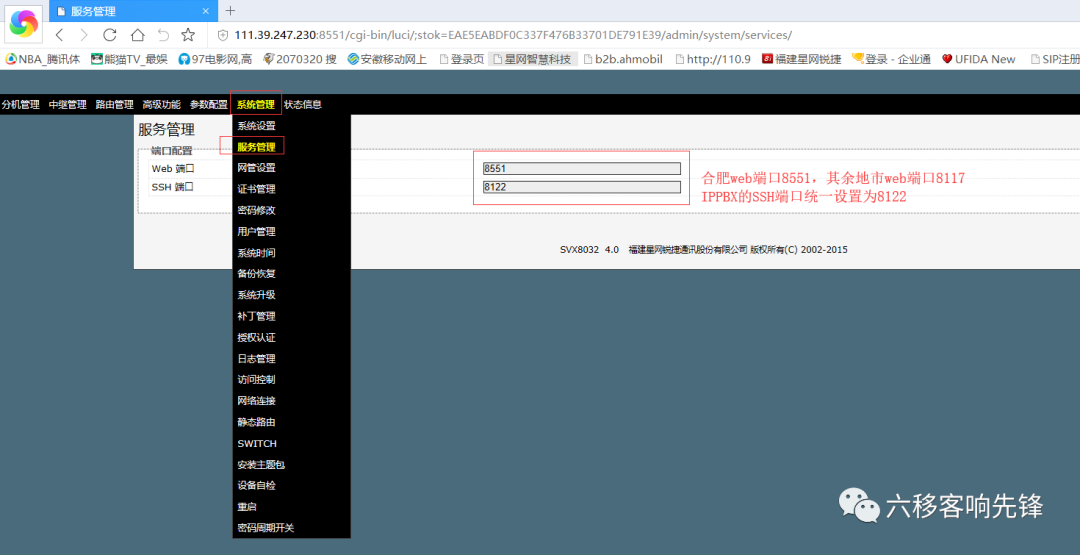

1.IPPBX端口修改(合肥web端口8551,其余地市web端口8117,SSH端口统一设置为8122)

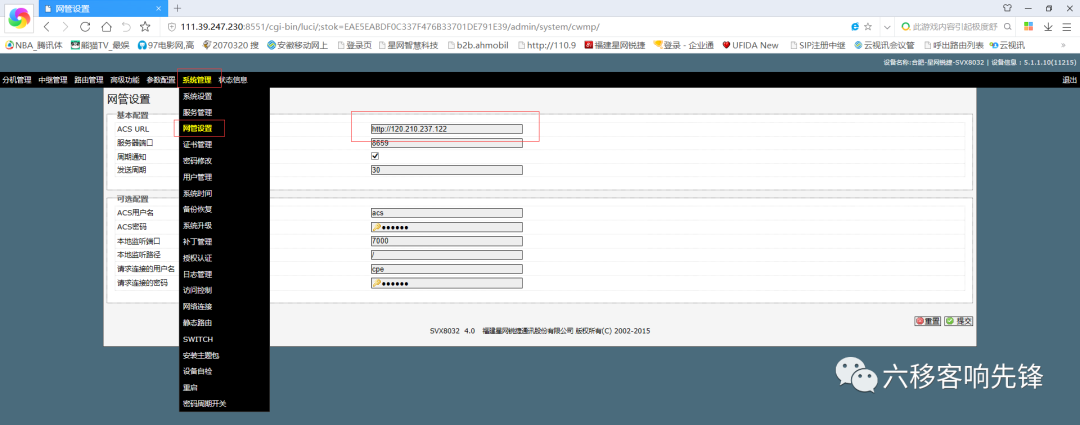

2.设备网管添加(公网地址为http://120.210.237.122,私网为http://172.18.4.7)

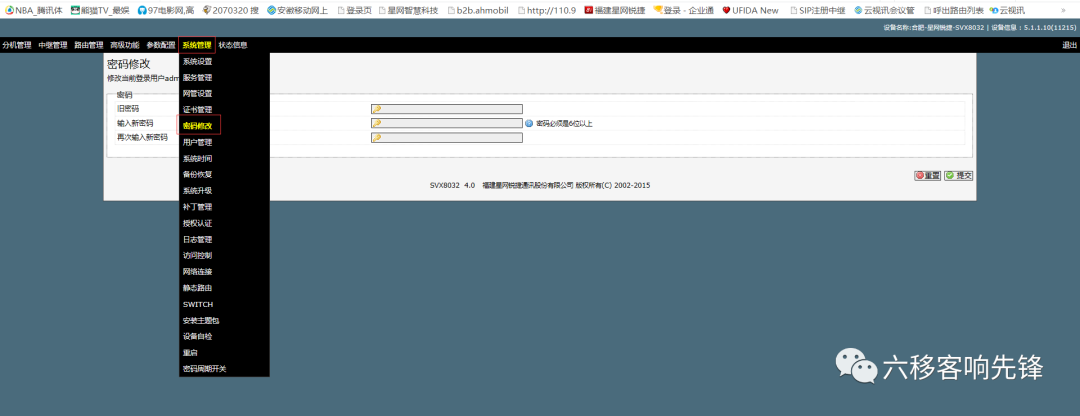

3.IPPBX密码修改(设备默认登陆密码为admin,所有设备密码都要改为地市统一密码)

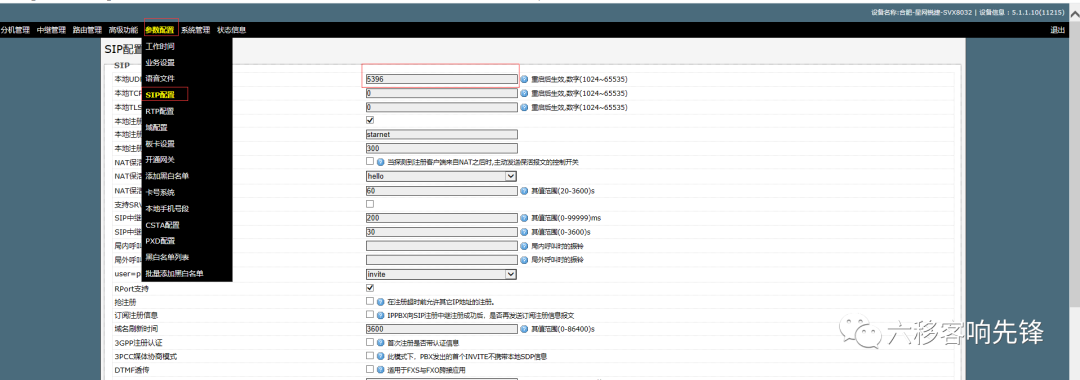

4.本地端口修改(所有设备统一修改为5396,端口修改完之后设备要重启)

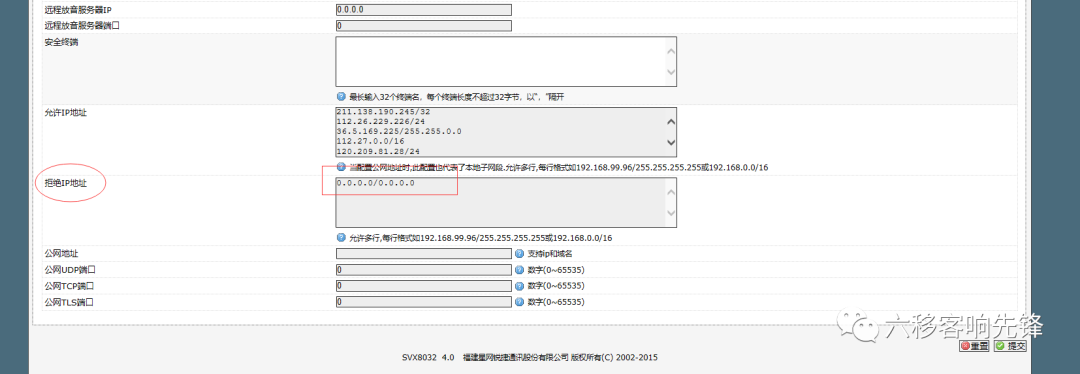

5.同上一步(参数配置-sip配置,拒绝IP地址为0.0.0.0/0.0.0.0)

6.分机密码设置为数字、字幕和特殊字符组合,如Aa@123

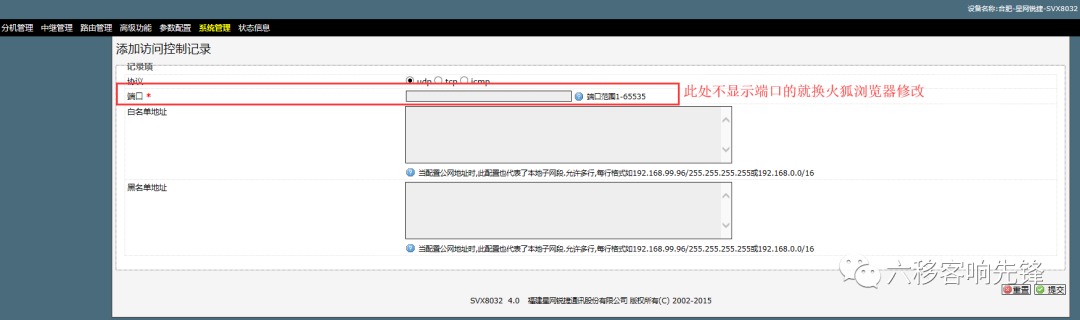

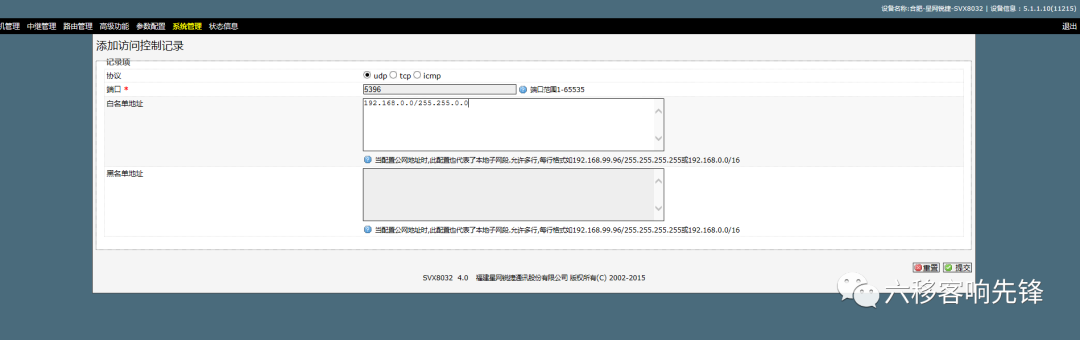

7.IPPBX设备ACL配置

添加ACL非常重要,所有的ACL都要先添加白名单,确保包含所有提供的ip地址之后再加黑名单

IP地址白名单列表如下:

192.168.0.0/255.255.0.0、

112.111.1.176/255.255.255.255、

112.49.37.21/255.255.255.255、

112.26.142.158/255.255.255.255、

120.210.237.122/255.255.255.255

120.209.173.167/255.255.255.255,

除此之外还可以添加一个本地市自用的IP地址:X.X.X.X/255.255.255.255

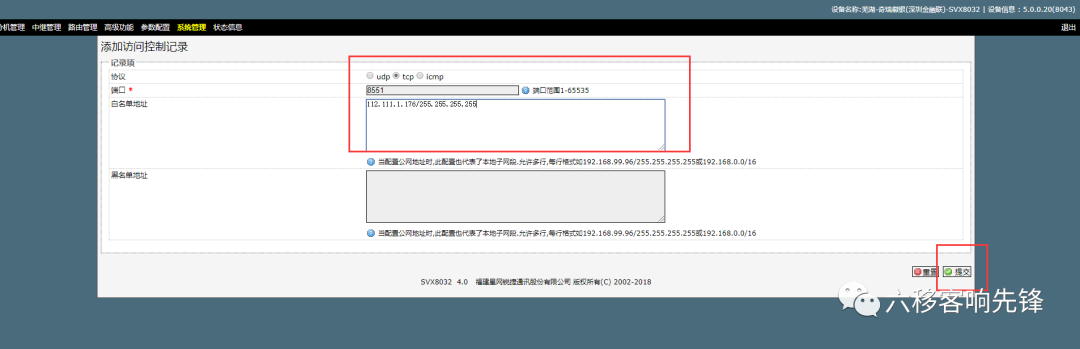

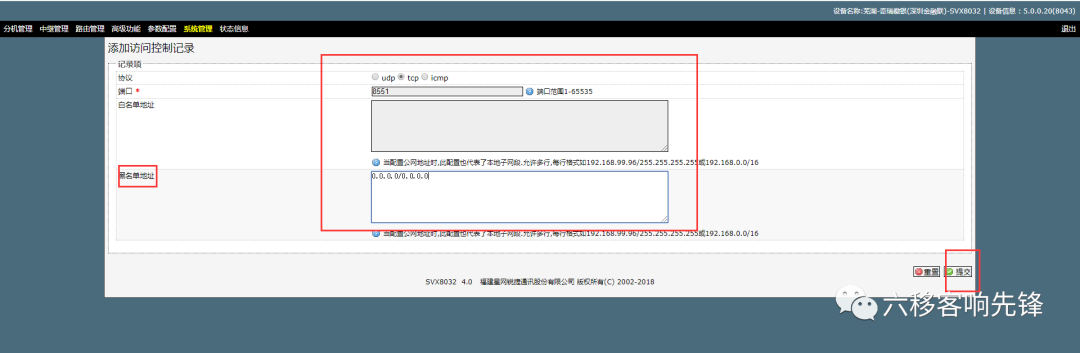

端口8122、8117/8551协议均为TCP;端口5396协议均为UDP;最后,确保白名单添加完毕之后,再添加黑名单0.0.0.0/0.0.0.0;详细步骤如下:

查看自己本地电脑IP地址(X.X.X.X)

2.首先添加TCP协议(端口8551/8117、8122,以上提供的5个ip地址均需要添加,除此之外,加上自己本地电脑IP地址)

3.确保IP地址没有输入错误之后,添加黑名单(协议TCP,端口8551/8117、8122)

4.之后添加UDP(端口5396,遇到公网IAD向PBX注册的情况,公网IP地址也要加入到白名单里面)

5.端口21 TCP.、端口123UDP、端口443 TCP /UDP,白名单192.168.0.0/255.255.0.0,黑名单0.0.0.0/0.0.0.0

5.端口21 TCP.、端口123UDP、端口443 TCP /UDP,白名单192.168.0.0/255.255.0.0,黑名单0.0.0.0/0.0.0.0

星网锐捷IPPBX设备安全配置与防护策略

星网锐捷IPPBX设备安全配置与防护策略

本文介绍了星网锐捷IPPBX设备的安全防护策略,包括端口修改、密码设置、ACL配置等关键步骤。针对不同地市,调整了web和SSH端口,并强调了对172网段设备的访问限制。设备密码要求复杂性,并制定了详细的ACL白名单与黑名单策略,确保设备安全。

本文介绍了星网锐捷IPPBX设备的安全防护策略,包括端口修改、密码设置、ACL配置等关键步骤。针对不同地市,调整了web和SSH端口,并强调了对172网段设备的访问限制。设备密码要求复杂性,并制定了详细的ACL白名单与黑名单策略,确保设备安全。

1111

1111

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?