一起从零开始学习网络架构设计-核心区设计

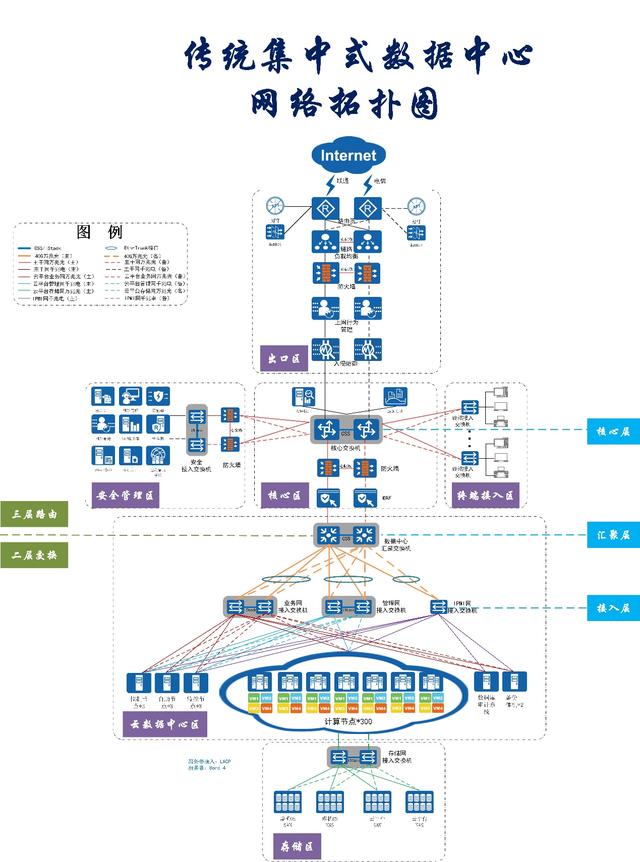

整体网络拓扑

继上篇介绍完出口区的网络架构设计,这篇文章我将带着大家一起学习核心区的网络设计。

核心区

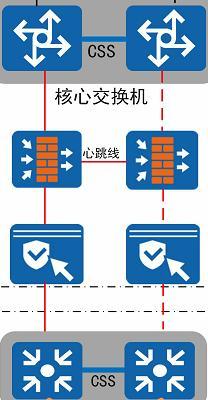

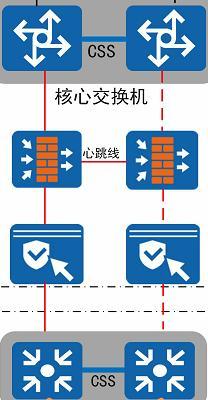

核心区,顾名思义就是整个网络架构的核心区域,它连接着整个网络几乎所有区域,从图中我们可以看到它连接着出口区,安全管理区,终端接入区,云数据中心区。能充当核心交换机的设备在性能上都要求很高,如高包转发率、大缓存容量、大交换容量等,本文采用的是华为数据中心级的CE12800交换机,两台设备采用CSS私有堆叠技术做的横向虚拟化,所谓的横向虚拟化指两台相互冗余的物理设备虚拟为一台逻辑设备,在网络中呈现一个单节点,这样做的目的是简化网络管理和配置,同时提高了网络的可靠性。在通俗点讲就是,对于其他设备而言,他们感知的核心交换机只有一台,这样最大的好处是不需要采用传统的MSTP+VRRP技术去破环,解决传统技术收敛慢,以及生成树STP最大只支持50个节点数的限制。有的同学可能会问,什么是破环,破坏就是破坏环路,我们可以看下面这张图,假如不采用堆叠虚拟化技术,对外就是两个核心设备,下联两台汇聚交换机,构成口字形的环路,如果这时候同时不采取MSTP这样的生成树技术去破坏环路,那么数据包就会不断地在这个环路中循环转发,形成广播风暴。破环协议就是打破环路的协议,通过堵塞其中一个成员接口,打破环路。本文采用的虚拟化技术由于核心交换机和汇聚交换机均对外表现为一台逻辑设备,加之防火墙配置为主备模式,备墙平时不转发数据,这样一来也就不存在环路一说,平时的数据流量走左侧主链路,当主链路故障自动切换至备链路,实现设备和链路的双冗余设计。

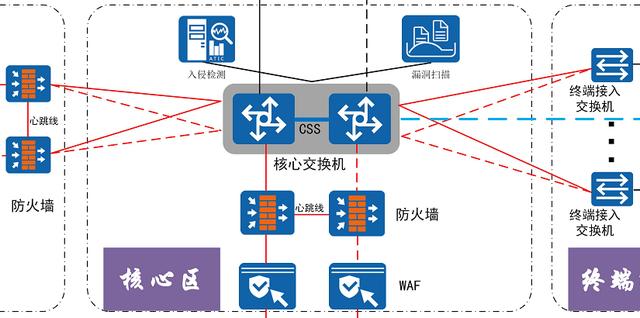

核心交换机介绍完,我们来看看旁挂在它上的3台安全设备,漏洞扫描、安全接入网关以及入侵检测系统。

旁挂核心的安全设备

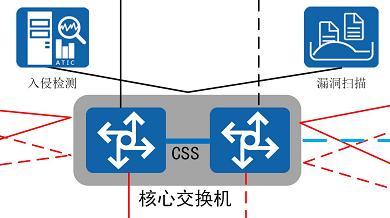

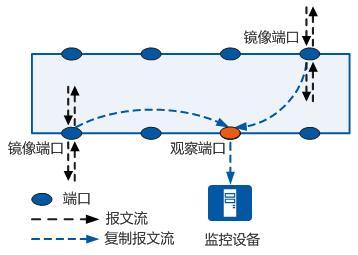

首先我们一起学习下入侵检测。其实在出口区网络架构讲解时,我们已经简单说了入侵检测IDS和入侵防御IPS的区别,入侵检测是被动性的防御,我们可以比如为小区的摄像头,入侵防御是主动性防御,我们可以比如为小区里的保安。如果发现入侵,IDS只能被动的记录和报警,IPS却可以采取阻断动作。他们相辅相成,一般网络中均配备。IPS部署方式为串联,如果它采取旁挂部署,那么就等同于降低它的功能,变成IDS类似的功能。搞清楚他们的关系后,我们回归讲解IDS,IDS部署方式采用旁挂式核心交换机部署,通过在核心交换机上设置端口镜像,将镜像数据发送到IDS设备上进行分析检测,一旦发现攻击和威胁立即报警。可能有的同学没有听过端口镜像的概念,我简单介绍下,端口镜像是指设备复制一份从镜像端口流经的报文,并将此报文传送到指定的观察端口进行分析和监控。从下图可以清晰的理解,端口镜像分为观察口和镜像口,观察端口是连接监控设备的端口,用于输出从镜像端口复制过来的报文。镜像端口是被监控的端口,从镜像端口流经的所有报文均复制到观察端口。本文配置的监控设备便是入侵检测系统,镜像端口配置的是通往各个功能区的接口,本文设置的镜像端口是上下联接口以及连接终端接入交换机的接口,我们一般不建立把核心上通往各功能区的所有接口都设置为镜像端口,因为镜像流量会占用设备的转发带宽,降低设备的转发性能。比如本文的安全区就没有必要区监控,一般监控终端和部署应用的服务器流量必经的接口。

端口镜像

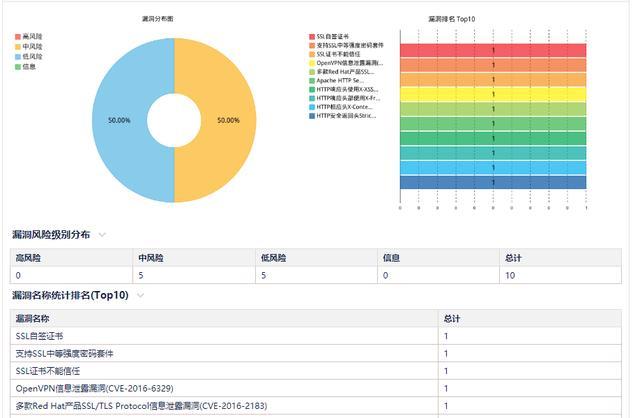

最后我们再一同看看漏洞扫描设备。漏扫设备它是通过扫描的手段,对指定网段里的设备进行安全脆弱性检测,可以发现漏洞的一种安全检测的行为。扫描完后会产生相关的报告,提供漏洞修复意见。漏扫可以扫操作系统、数据库、网络设备,浏览器存在的漏洞,提醒用户及时更新升级打补丁。随时国家对网络安全越来越重视,现在许多系统上线都需要过等保测评,而等保测评里就明确要求是不能存在高危漏洞,这是一票否决项,所以以后的项目,这个设备配备的场景会越来越多。说到这里想必大家应该知道,为什么它采用旁挂的形式部署在核心上了吧,因为核心交换机有去往各个分区的路由,旁挂核心就可以方便扫描各个分区内的设备,假如放在其他功能区,扫描的范围就缩小了。下图我截取一部分漏扫报告的内容,让大家更直观的了解它。

漏扫报告

我们继续讲解核心区的防火墙,我们可以看到,核心交换机和汇聚交换机之间,部署了2种防火墙,一个是我们常见的边界防火墙,它的功能就是进行边界防护,我就不过多介绍,需要了解的朋友可以看出口区设计中对防火墙的介绍,今天我们主要介绍的是WAF(Web Application Firewall),即Web应用防火墙,它是专门针对web应用进行防护的防火墙设备,防护的对象就是网站及B/S架构的各类系统。主要针对 HTTP/HTTPS协议进行分析,对 SQL注入攻击、XSS攻击 Web攻击进行防护,并具备基于 URL 的访问控制; HTTP协议合规; Web敏感信息防护;文件上传下载控制; Web 表单关键字过滤以及 web应用交付等功能。部署在这里的目的是防护之后会介绍的云数据中心功能区内的应用系统。它支持透明模式部署、路由模式部署和反向代理模式部署,本文采用透明模式部署,主要考虑到这样部署的优点是网络改动小,部署配置简单。

好了,今天的核心区网络架构介绍就告一段落,欢迎继续阅读其他功能区域的设计。

2271

2271

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?