目录

0x00 介绍

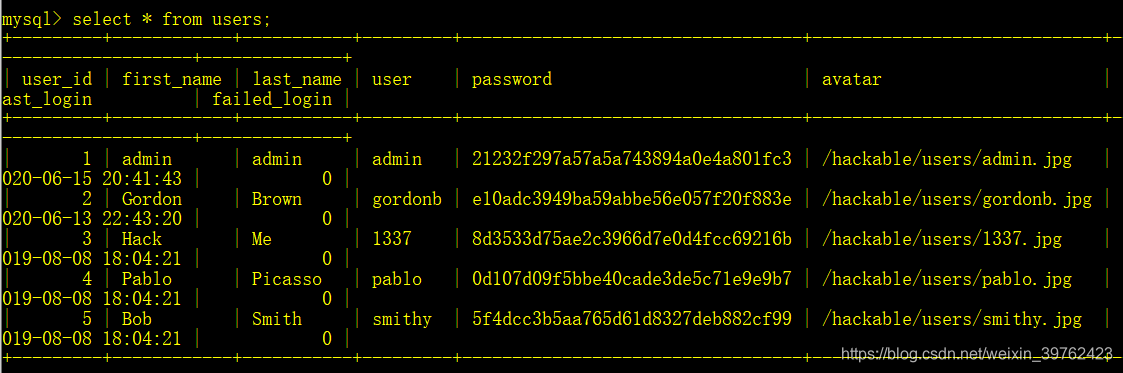

DVWA中有很多账号,这些密码都是md5加密的,解密一下就可以了。因为涉及到两个账号,所以需要了解。

0x01 low级别

先更改一个账户的密码,然后抓包看一下:

可以看到提交的新密码和确认密码都在url的参数中,用的GET方法,有referer的验证。但是这里referer的验证并没有什么用。所以直接构造攻击链接:

http://127.0.0.1/DVWA/vulnerabilities/csrf/?password_new=123456&password_conf=123456&Change=Change在另一个登录了别的用户的浏览器中访问这个连接,就可以发现可以成功的更改另一个浏览器中的用户的密码。

看一下源代码:

<?php

if( isset( $_GET[ 'Change' ] ) ) {

// Get input

$pass_new = $_GET[ 'password_new' ];

$pass_conf = $_GET[ 'password_conf' ];

// Do the passwords match?

if( $pass_new == $pass_conf ) {

// They do!

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass_new = md5( $pass_new );

// Update the database

$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

// Feedback for the user

$html .= "<pre>Password Changed.</pre>";

}

else {

// Issue with passwords matching

$html .= "<pre>Passwords did not match.</pre>";

}

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

}

?>

可以看到没有任何验证。

0x02 mediu级别

这里抓包删除referer,发现不能更改成功,说明referer验证在这里起了作用。

看一下源码比low级别多了一个验证:

if( stripos( $_SERVER[ 'HTTP_REFERER' ] ,$_SERVER[ 'SERVER_NAME' ]) !== false ) {

// Get input

$pass_new = $_GET[ 'password_new' ];

$pass_conf = $_GET[ 'password_conf' ];stripos函数有三个参数:(都是区分大小写的)

第一个参数是必需的,规定要搜索的字符串。

第二个参数是必需的,规定要查找的字符串。

第三个参数是可选的,规定要开始搜索的位置。所以这里是验证在http的referer头(HTTP_REFERER)中是否有host头和访问的主机名字(SERVER_NAME)。

referer头和host头的具体解释见:https://www.jianshu.com/p/91bf4e276210

简单来说host头是指定要请求的资源的IP(或者域名)+端口号。没有端口号则是默认的。

referer头是告诉服务器从哪里来的,包括协议、域名、端口、路径和参数。所以这里验证的是前一页的地址中有没有要访问的域名,所以需要把访问的文件名字改成是host的name。

在一个浏览器中提交修改密码的操作,抓包内容如下:

右键 Engagement---Generate CSRF POC,然后会生成一段html文档,将html中的内容复制到一个html文件中,在上面的请求中可以看到host是127.0.0.1,所以这个html文档的名字也是127.0.0.1。这个文档的内容如下:

这里面只有一个submit request标记的提交按钮,其他的信息都是隐藏的,点击这个submit按钮以后,就会提交这些信息修改密码的信息。

将这个127.0.0.1.html文档放在服务器中,在登陆了另一个账号的浏览器中访问这个文件,点击submit按钮以后,这个账户的密码就会被修改成23456。

0x03 high级别

源代码如下:

<?php

if( isset( $_GET[ 'Change' ] ) ) {

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// Get input

$pass_new = $_GET[ 'password_new' ];

$pass_conf = $_GET[ 'password_conf' ];

// Do the passwords match?

if( $pass_new == $pass_conf ) {

// They do!

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass_new = md5( $pass_new );

// Update the database

$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

// Feedback for the user

$html .= "<pre>Password Changed.</pre>";

}

else {

// Issue with passwords matching

$html .= "<pre>Passwords did not match.</pre>";

}

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

}

// Generate Anti-CSRF token

generateSessionToken();

?>

可以看到比low级别多了两个地方。

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

generateSessionToken();

checkToken函数在/dvwa/includes/dvwaPage.inc.php的527行,这个函数验证用户端的token和服务器端的token是否一致。

generateSessionToken函数在/dvwa/includes/dvwaPage.inc.php的534行,这个函数用来生成新的token。

销毁原来的token,生成一个新的随机的。

总的来说,high级别的处理过程就是,用户访问这个页面的时候,服务器就会生成一个随机的token,当进行修改密码的操作的时候,服务器要验证客户端的token和服务器端的token是否一致,一致的话才能修改密码。

先正常操作一边修改密码,然后抓包,可以看到在url中自动生成了一个user_token:

所以造成攻击的重要一步就是获取到其他用户的token。

这里的绕过方法参考:https://www.freebuf.com/articles/web/203301.html

0x04 impossible级别

源代码:

<?php

if( isset( $_GET[ 'Change' ] ) ) {

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// Get input

$pass_curr = $_GET[ 'password_current' ];

$pass_new = $_GET[ 'password_new' ];

$pass_conf = $_GET[ 'password_conf' ];

// Sanitise current password input

$pass_curr = stripslashes( $pass_curr );

$pass_curr = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_curr ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass_curr = md5( $pass_curr );

// Check that the current password is correct

$data = $db->prepare( 'SELECT password FROM users WHERE user = (:user) AND password = (:password) LIMIT 1;' );

$data->bindParam( ':user', dvwaCurrentUser(), PDO::PARAM_STR );

$data->bindParam( ':password', $pass_curr, PDO::PARAM_STR );

$data->execute();

// Do both new passwords match and does the current password match the user?

if( ( $pass_new == $pass_conf ) && ( $data->rowCount() == 1 ) ) {

// It does!

$pass_new = stripslashes( $pass_new );

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass_new = md5( $pass_new );

// Update database with new password

$data = $db->prepare( 'UPDATE users SET password = (:password) WHERE user = (:user);' );

$data->bindParam( ':password', $pass_new, PDO::PARAM_STR );

$data->bindParam( ':user', dvwaCurrentUser(), PDO::PARAM_STR );

$data->execute();

// Feedback for the user

$html .= "<pre>Password Changed.</pre>";

}

else {

// Issue with passwords matching

$html .= "<pre>Passwords did not match or current password incorrect.</pre>";

}

}

// Generate Anti-CSRF token

generateSessionToken();

?>

比high级别的多的是还需要输入当前密码。所以比较难造成攻击。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?