1、前沿

最近一直在研究绕过验证码进行爆破的方法,在这里对自己这段时间以来的收获进行一下分享。在这里要分享的绕过验证码爆破的方法一共有2个,分为免费版本(如果验证码比较奇怪可能会有识别错误的情况)和付费版本(调用收费接口,所以很精准),下面针对两种不同的版本分别做分享

2、免费版验证码识别爆破

(1)软件下载地址

https://github.com/smxiazi/NEW_xp_CAPTCHA/releases/tag/4.2

无法访问github的可以用下面的地址下载

https://download.csdn.net/download/qq1140037586/87349626

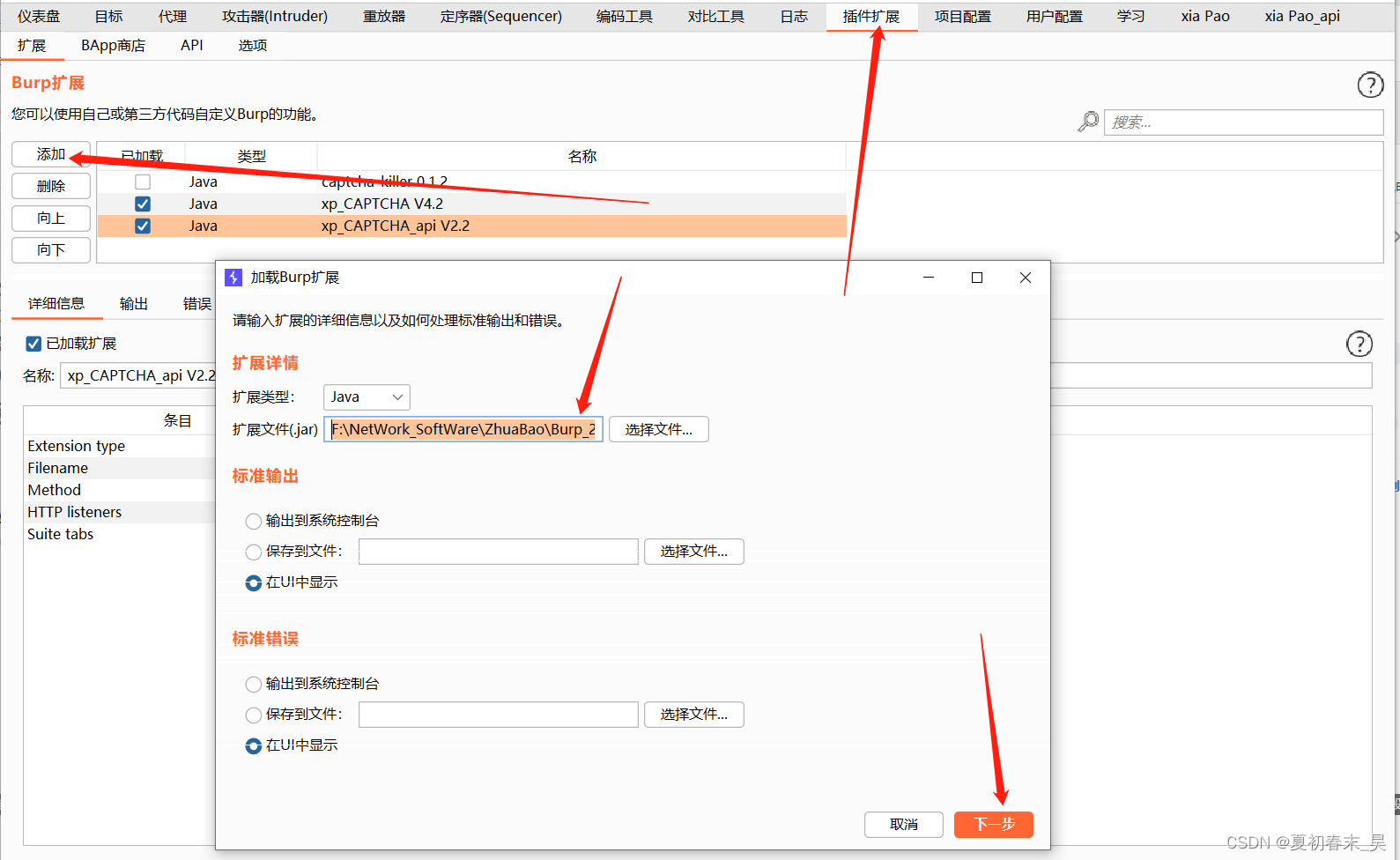

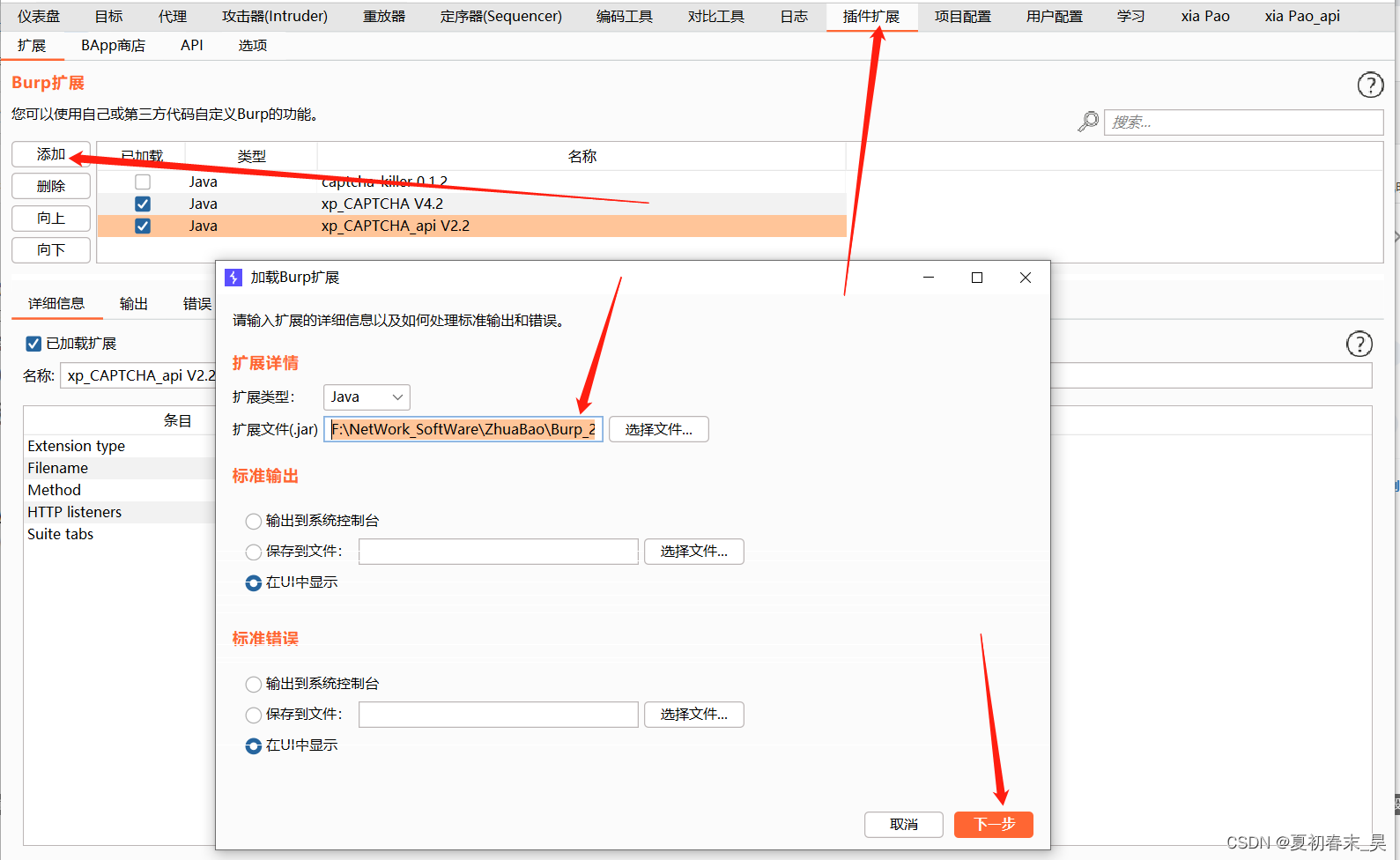

(2)插件的加载

使用如下步骤将下载好的NEW_xp_CAPTCHA_4.2.jkd.8.jar文件导入到burpsuit

在burpsuit顶部能看到xiapao插件成功加载之后就成功了

(3)插件的使用

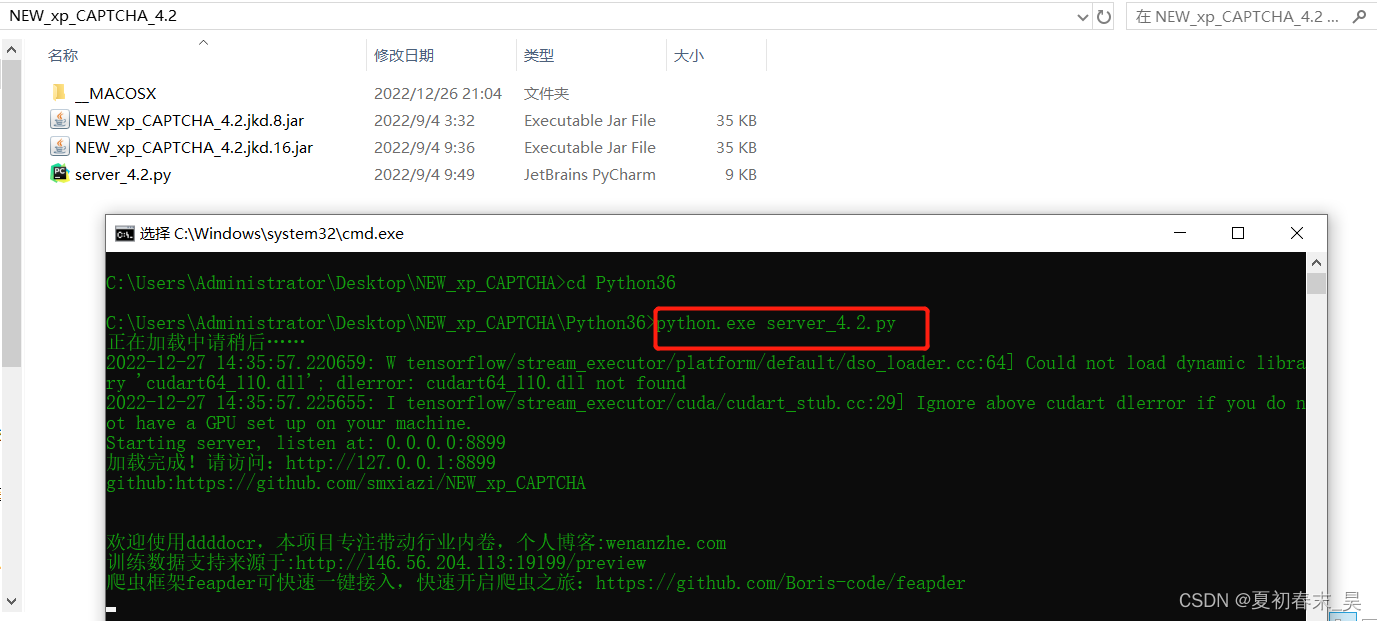

!!!注意,需要python3 小于3.7的版本(3.6.6版本亲测没问题)!!!

如果是用win系统可以直接下载打包好的环境,内置python3.6.6版本以及下载好对应的模块 NEW_xp_CAPTCHA win64 python环境完整版.rar

网盘链接: https://pan.baidu.com/s/1U0ZRjtxdqmNYF0b_O-6B1Q 提取码: tfi5

CSDN下载链接https://download.csdn.net/download/qq1140037586/87349535

1、首先进行pip更新

python -m pip install --upgrade pip

python -m pip install requests

2、 安装muggle-ocr(文件大概400M左右,需要安装一点时间)

python -m pip install -i http://mirrors.aliyun.com/pypi/simple/ --trusted-host mirrors.aliyun.com muggle-ocr

3、镜像安装

python -m pip install ddddocr -i https://pypi.tuna.tsinghua.edu.cn/simple

4、进入到下载的插件目录,执行如下命令,将验证码识别服务启动起来

python.exe server_4.2.py

启动后效果如下

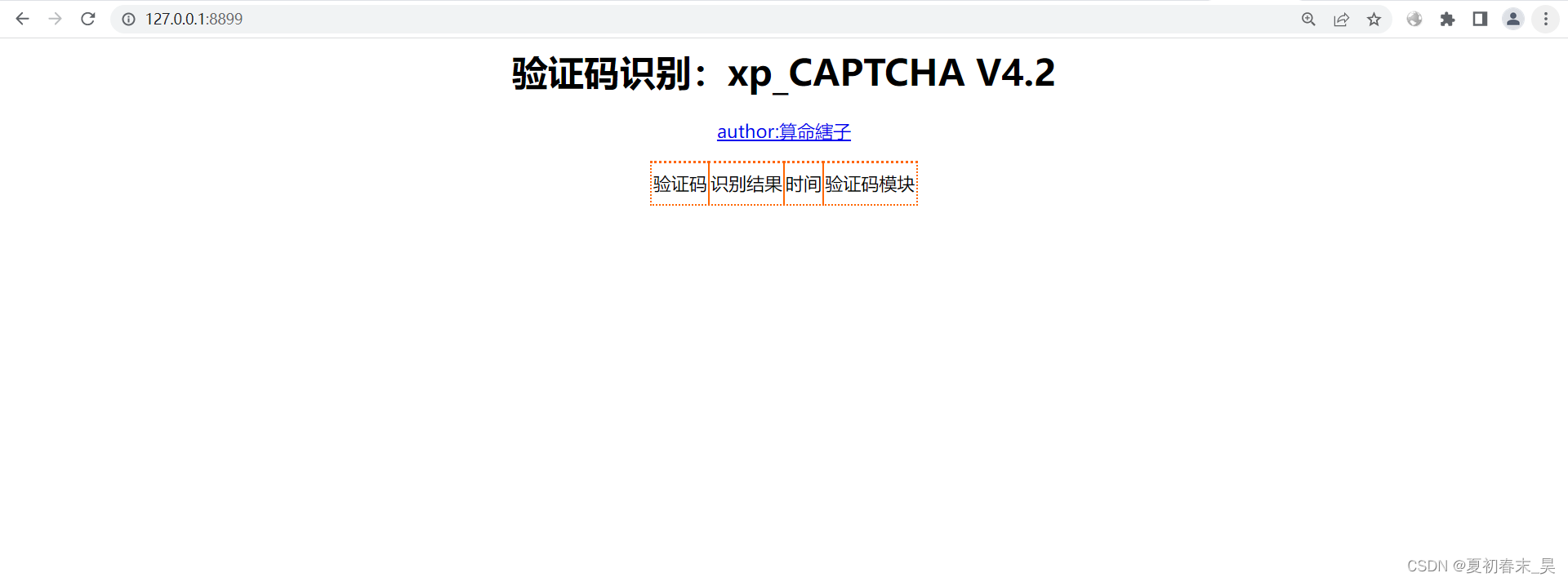

启动之后,访问http://127.0.0.1:8899/会出现如下页面,就证明服务启动成功

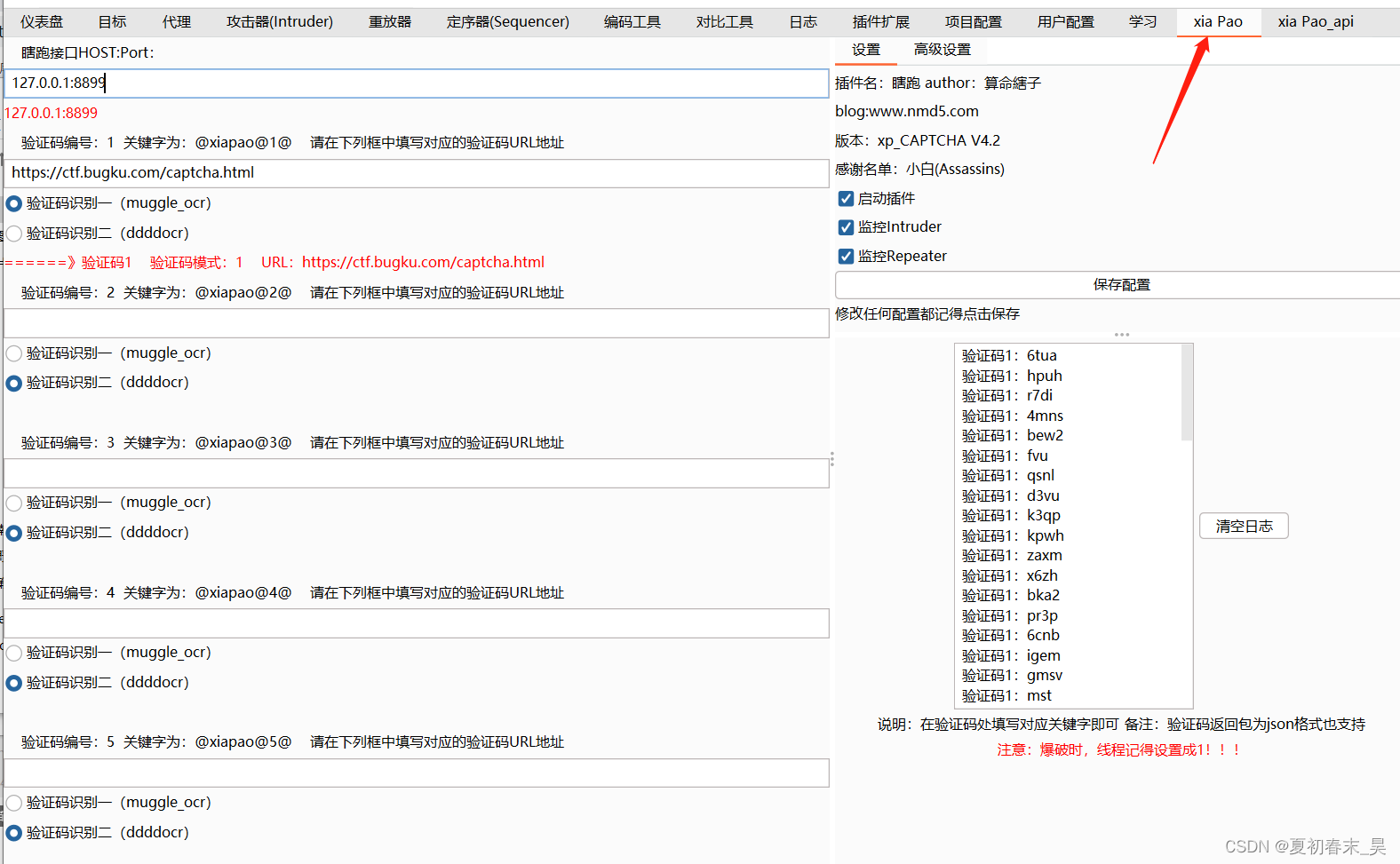

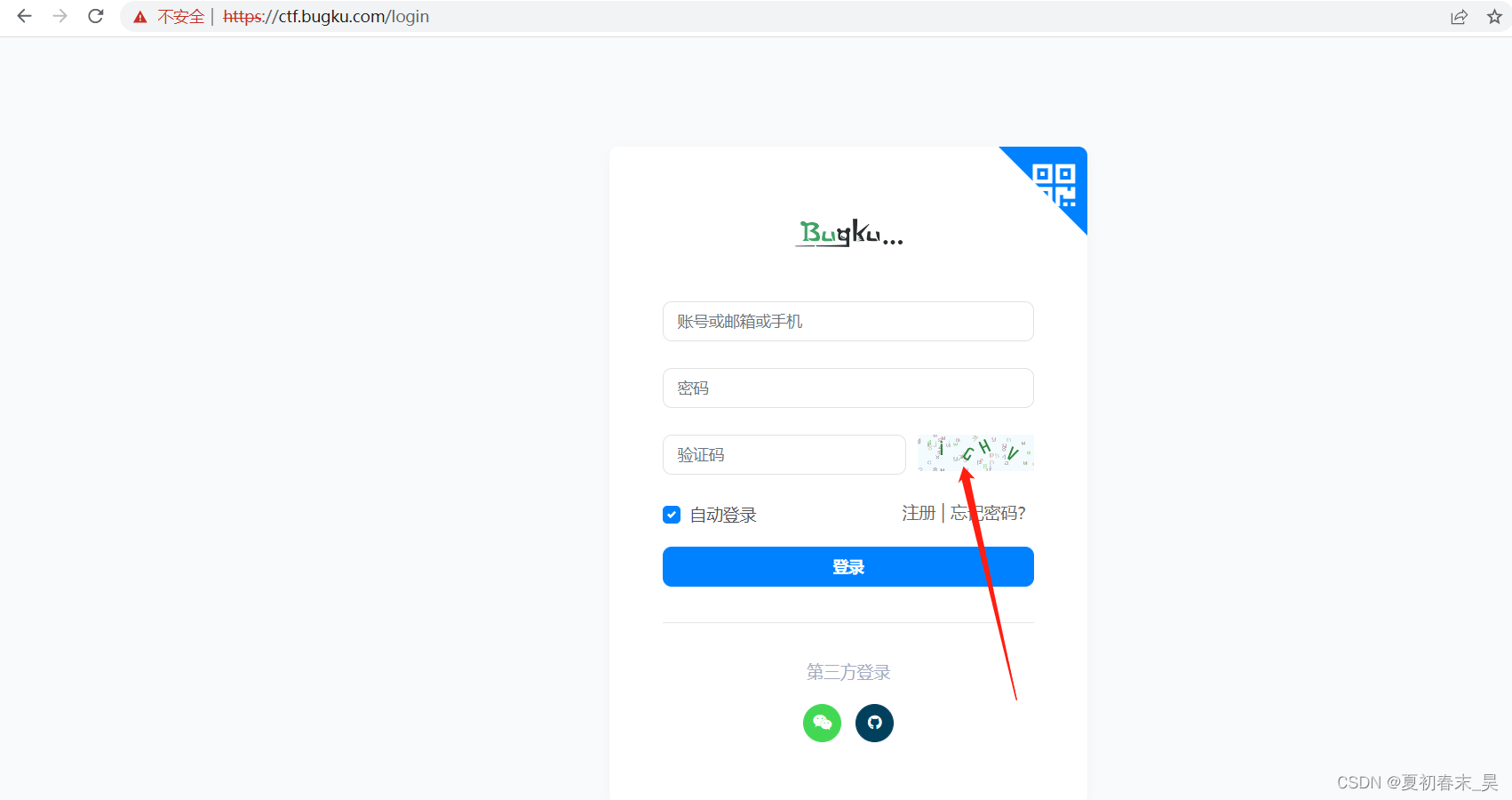

5、开始使用验证码识别爆破

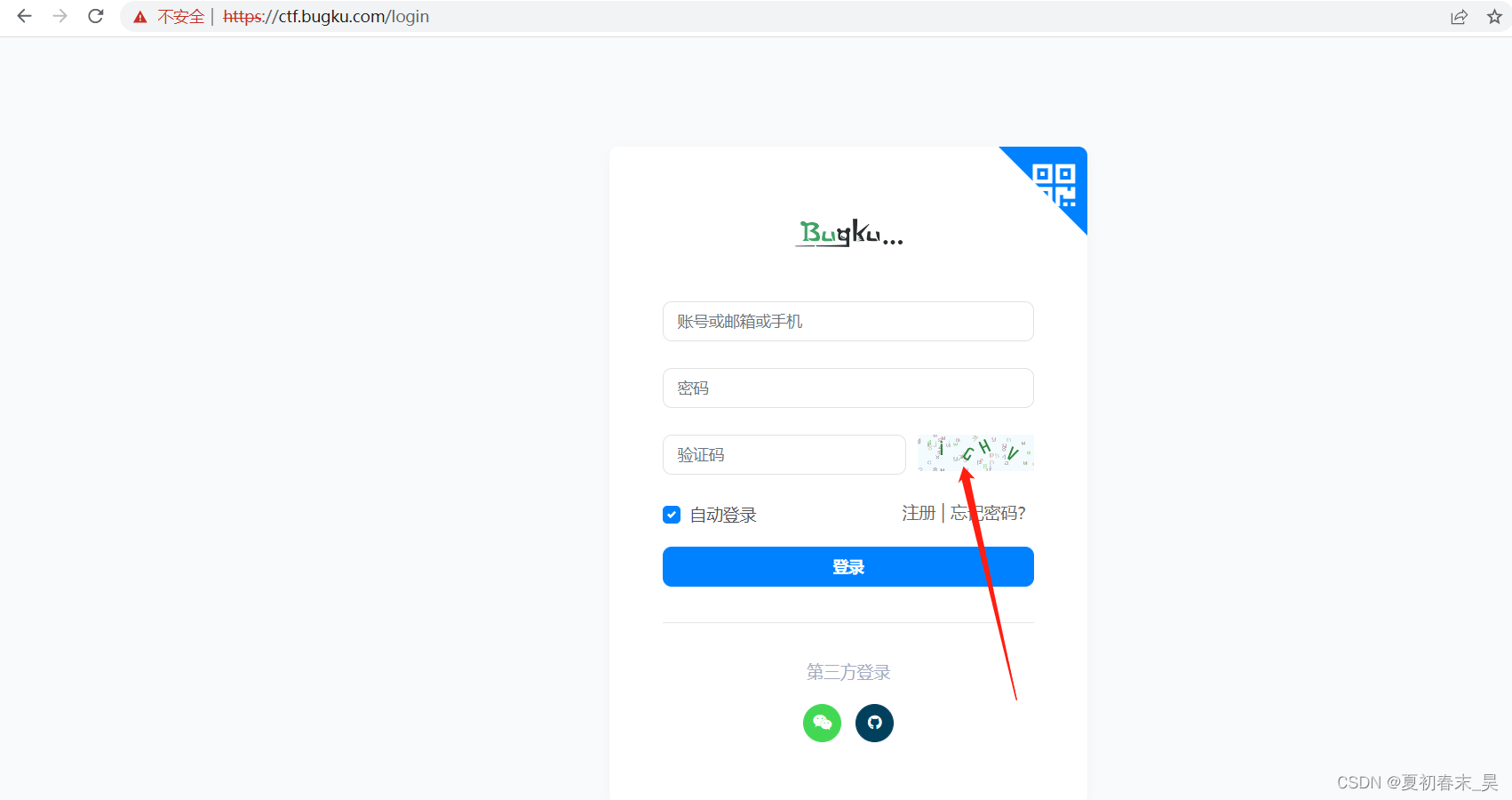

在需要验证码识别的地方右击,复制图片地址

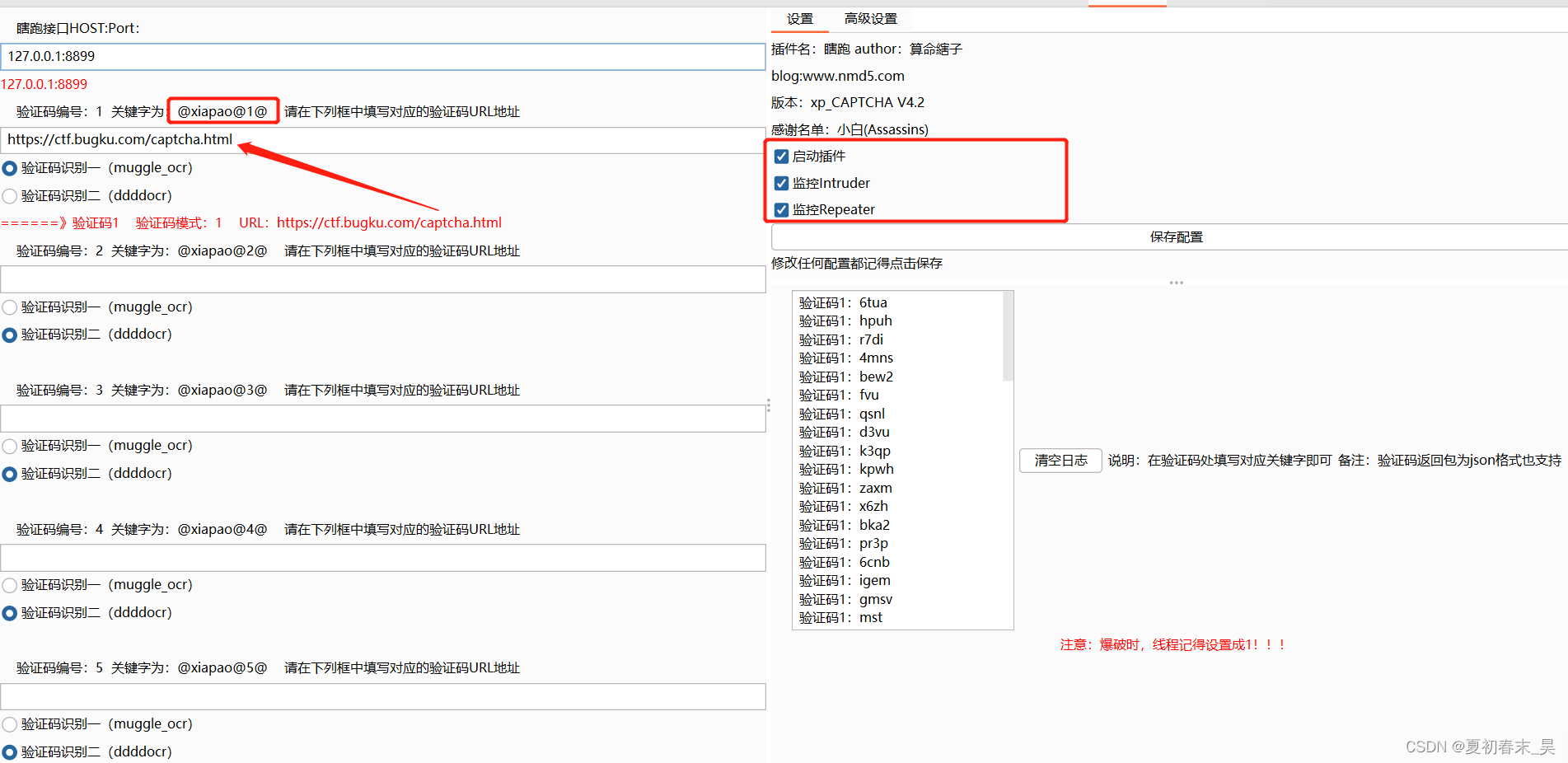

将地址填写到箭头所指的地方,勾选启动插件,监控intruder,监控repreter,点击保存配置

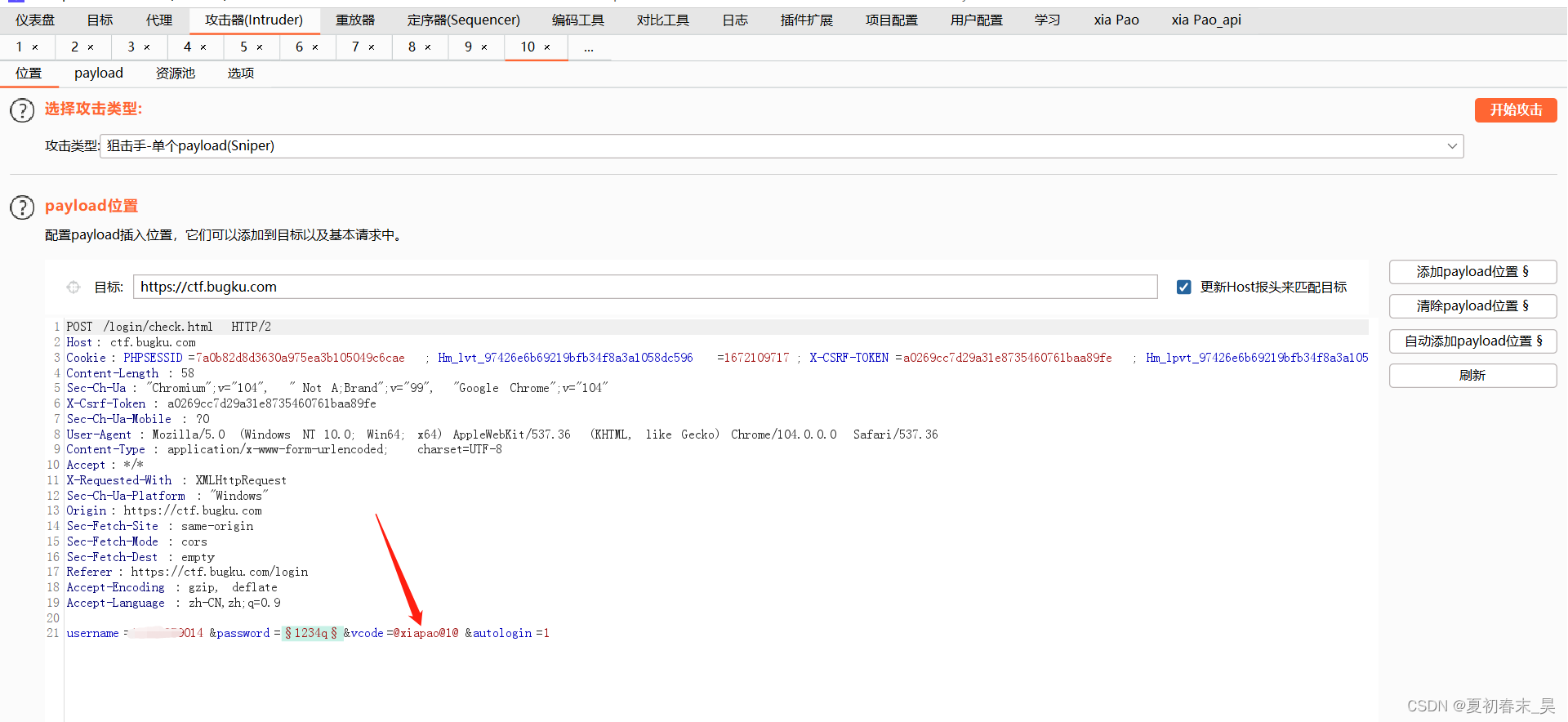

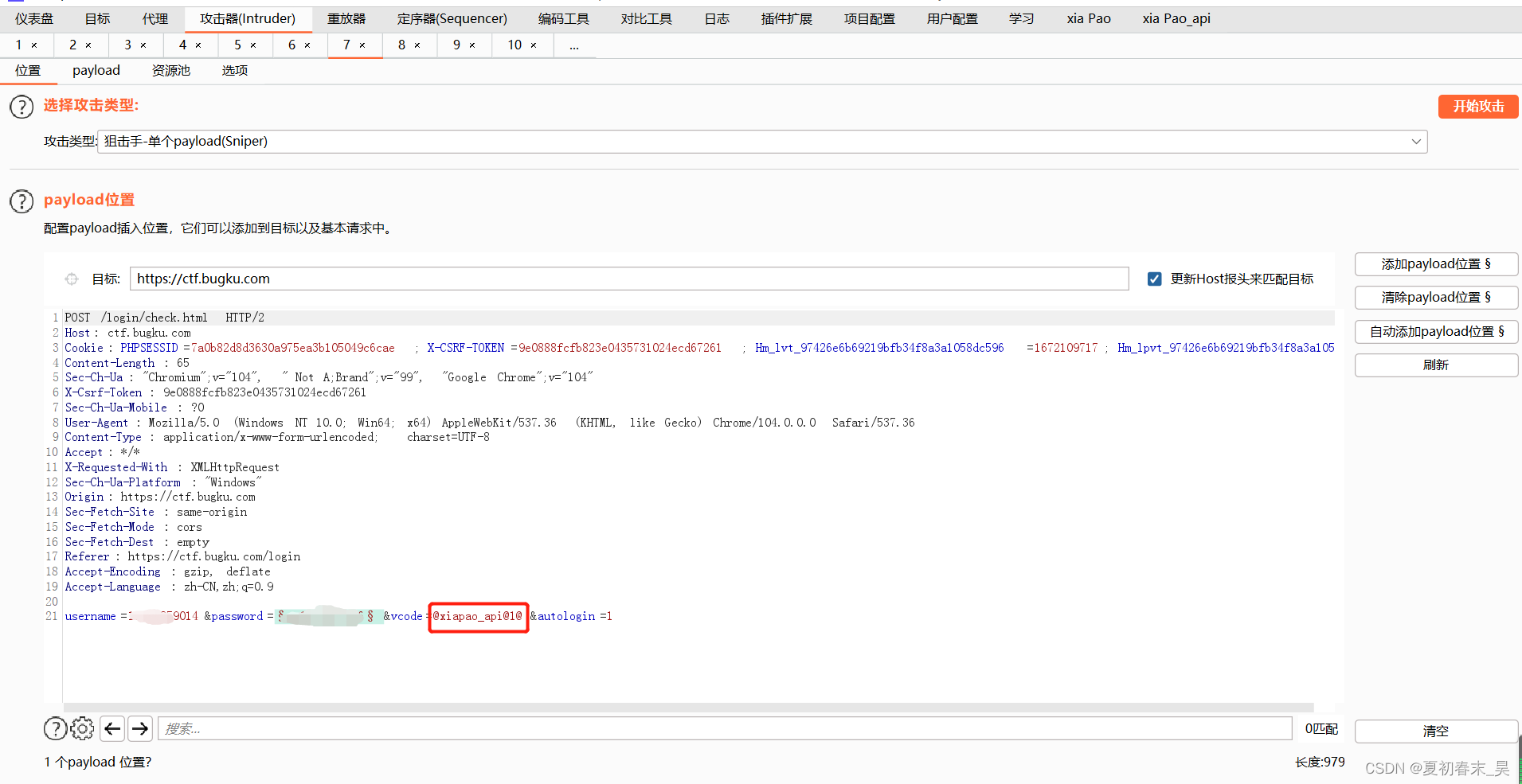

此时输入内容点击登陆提交之后,抓包,将其发送到intruder,在验证码值得地方替换内容为

@xiapao@1@

!!!注意 !!!

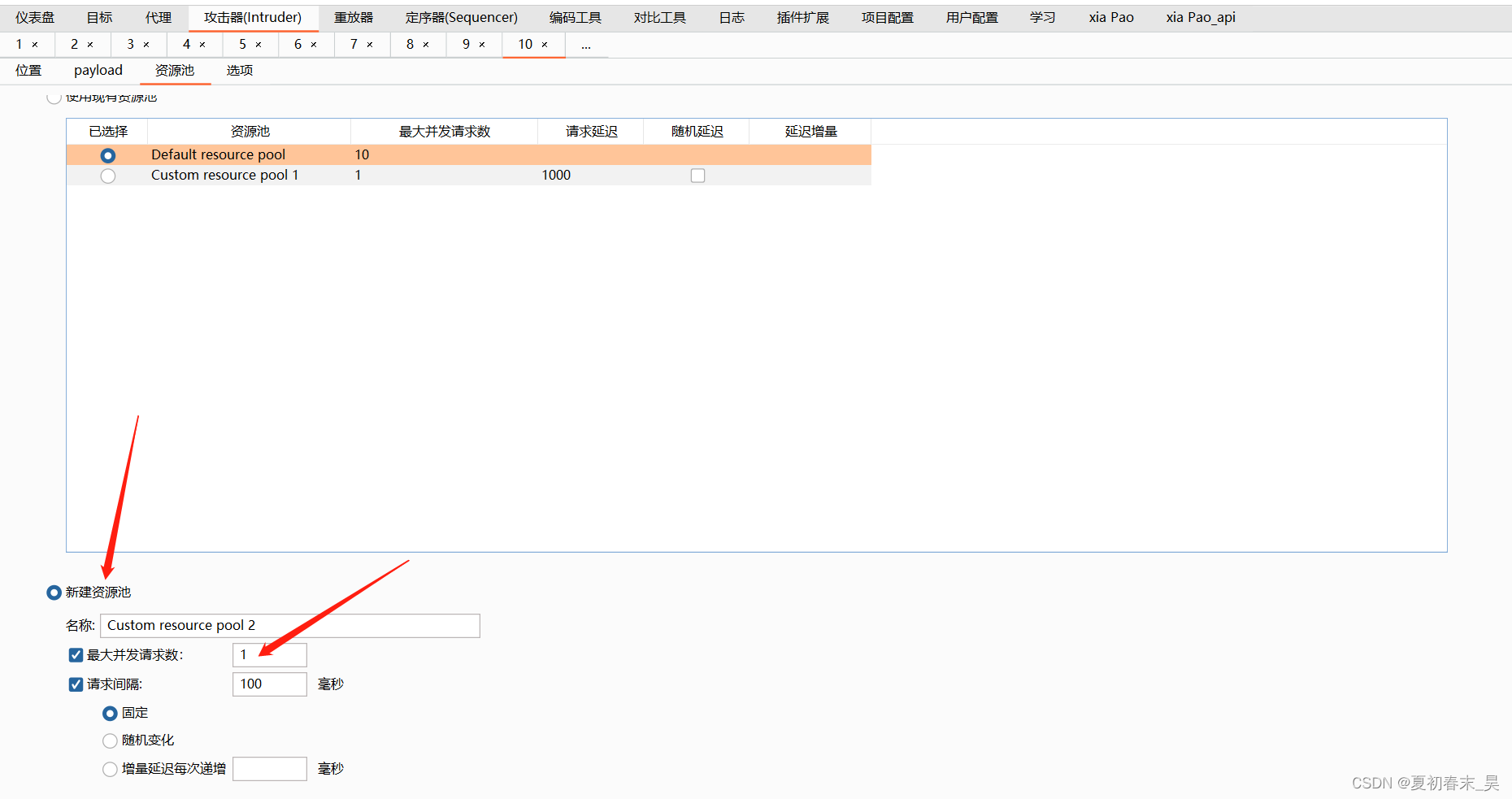

爆破的时候,并发数量一定要设置为1,不然大概率会出现验证码错位的情况,导致爆破失败

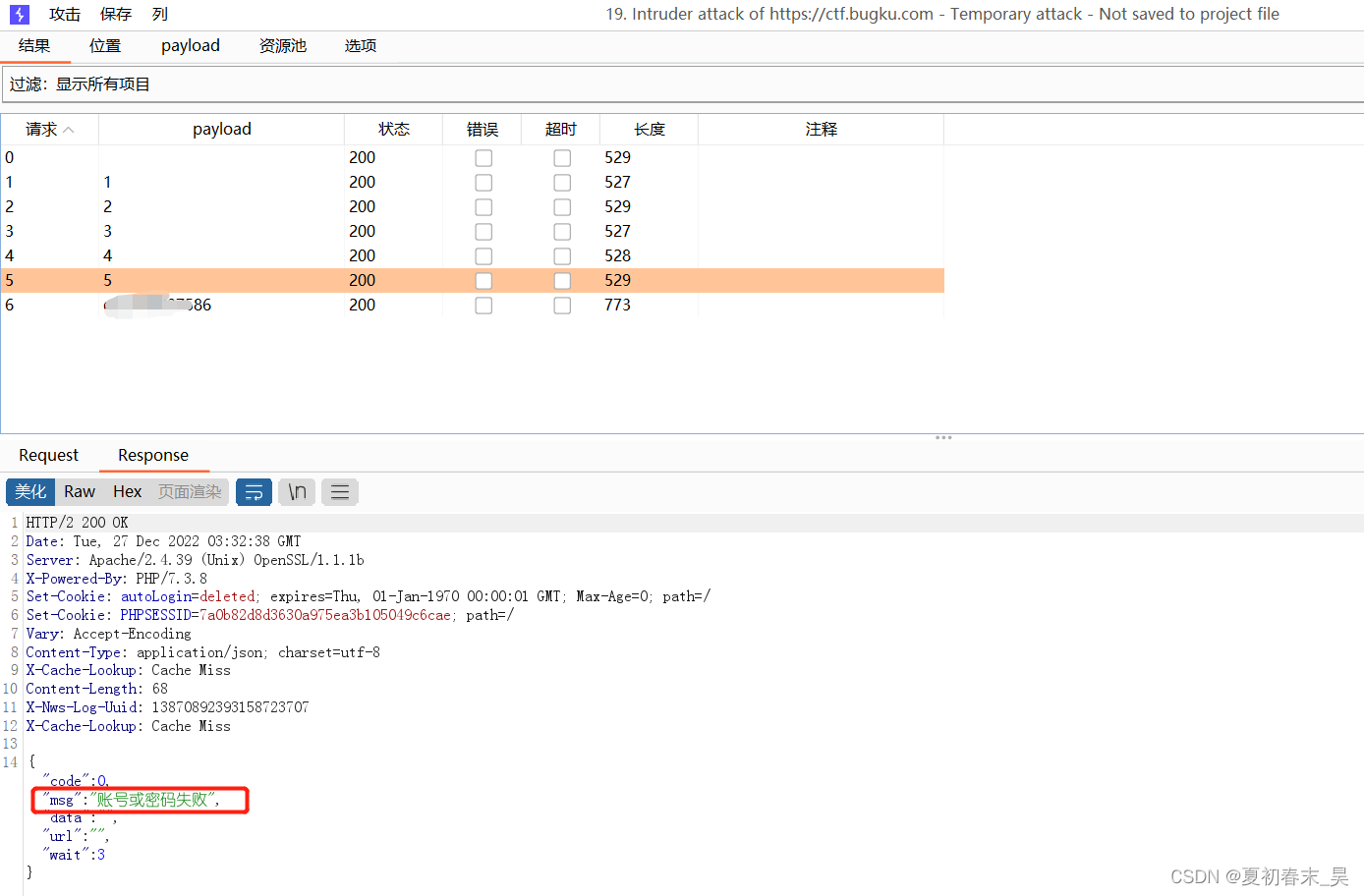

之后添加payload后,就可以开始跑了,可以看到,没有提示验证码错误,而是提示密码错误

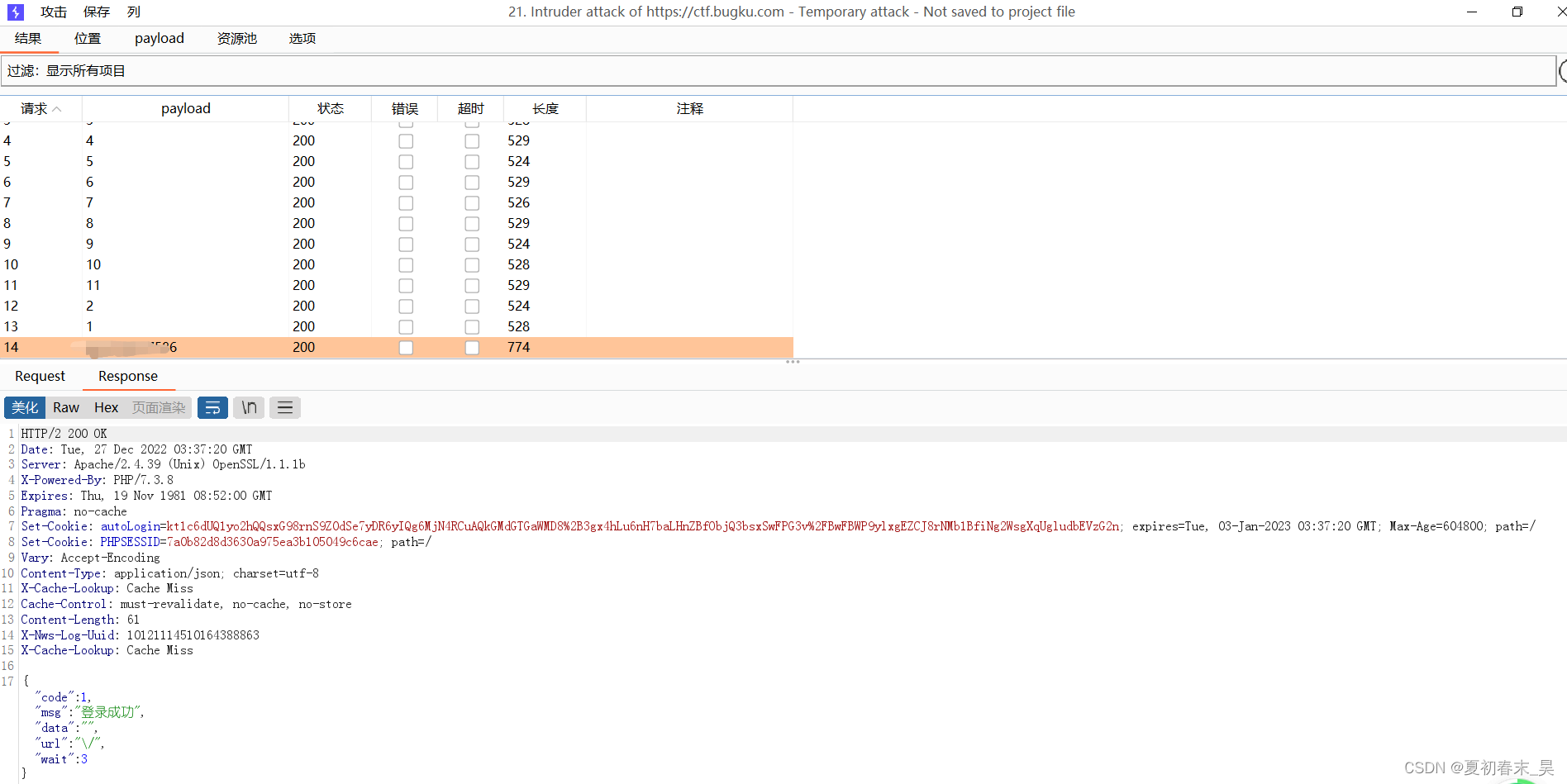

最终爆破也能成功登陆

此时在http://127.0.0.1:8899/地址能看到爆破时的识别记录,可以看到当验证码出现比较奇葩的时候是有误报的,所以接下来会介绍进阶版,直接调用收费api进行爆破

3、付费版验证码识别爆破

(1)插件下载

https://github.com/smxiazi/xp_CAPTCHA/releases

无法访问github的可以用下面的地址下载

https://download.csdn.net/download/qq1140037586/87349607

(2)插件加载

与免费版一样,使用如下步骤将下载好的NEW_xp_CAPTCHA_4.2.jkd.8.jar文件导入到burpsuit

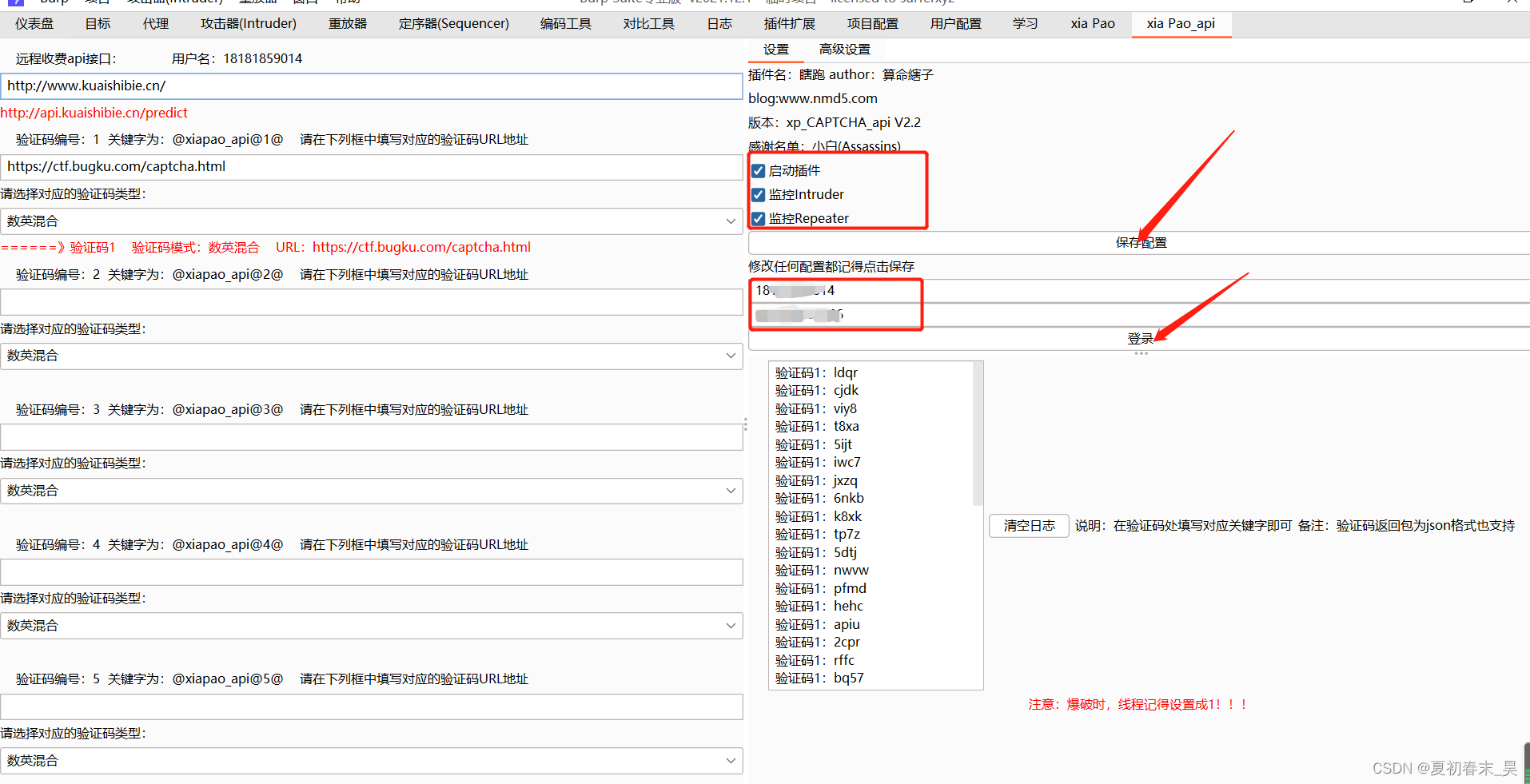

(3)平台注册

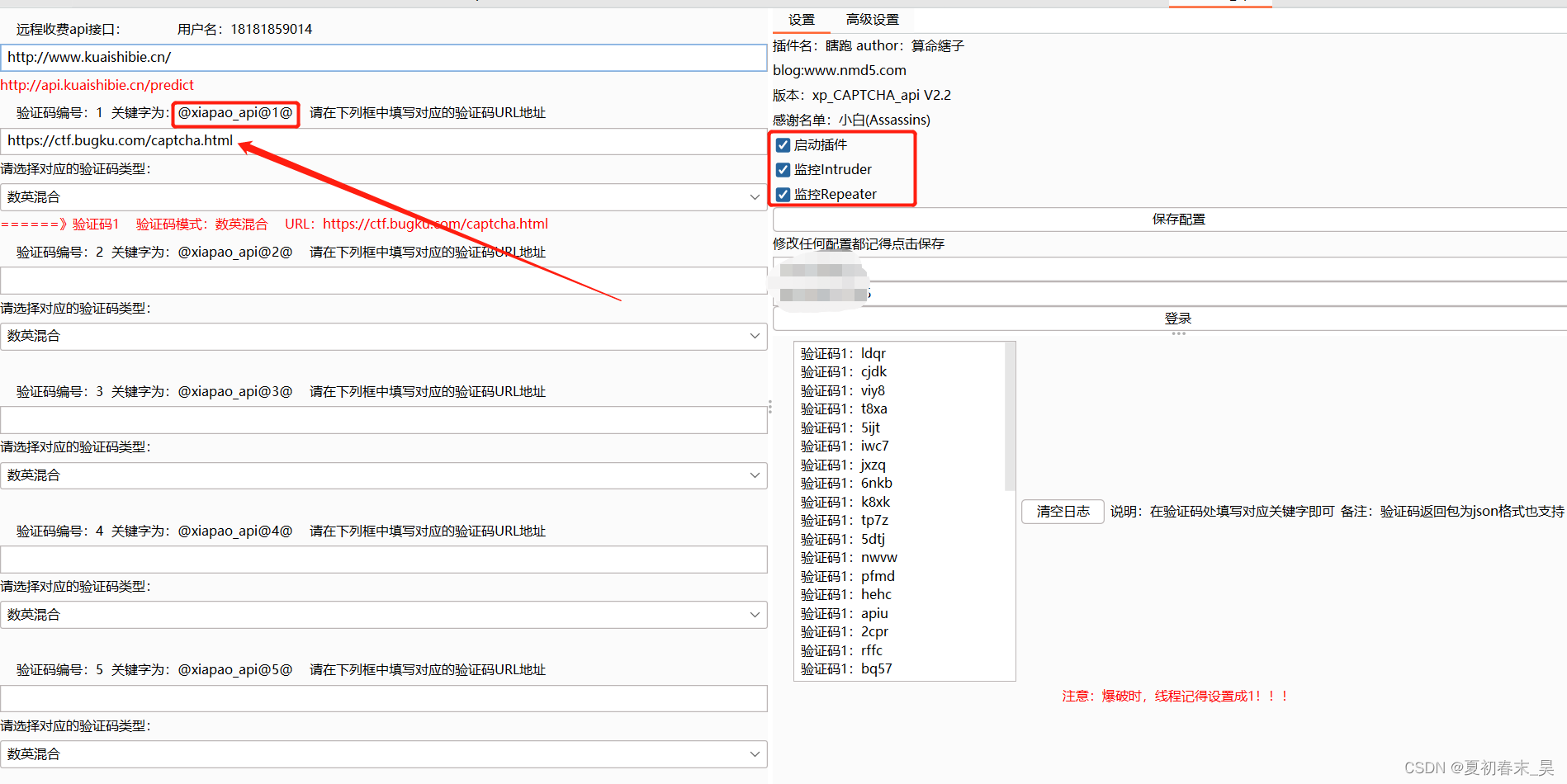

先在http://www.kuaishibie.cn处注册账号。(由于调用这个平台的接口,请先注册,收费是1块钱识别500次),注册好后在如下的位置填写好账号密码,勾选启动插件,监控intruder,监控repreter,点击保存配置

(4)开始使用验证码识别爆破

在需要验证码识别的地方右击,复制图片地址

将地址填写到箭头所指的地方,勾选启动插件,监控intruder,监控repreter,点击保存配置

此时输入内容点击登陆提交之后,抓包,将其发送到intruder,在验证码值得地方替换内容为,点击开始攻击

@xiapao_api@1@

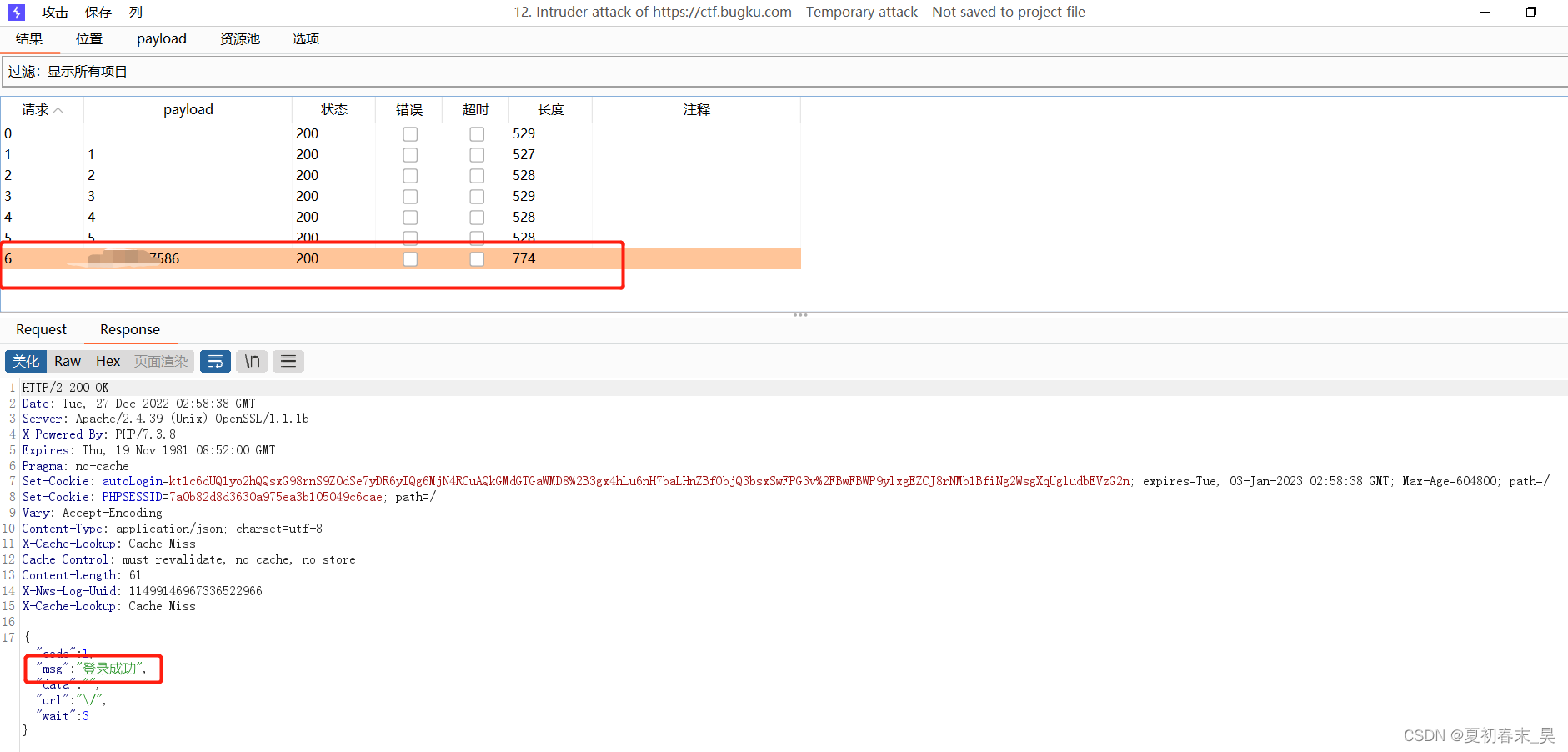

最终爆破成功

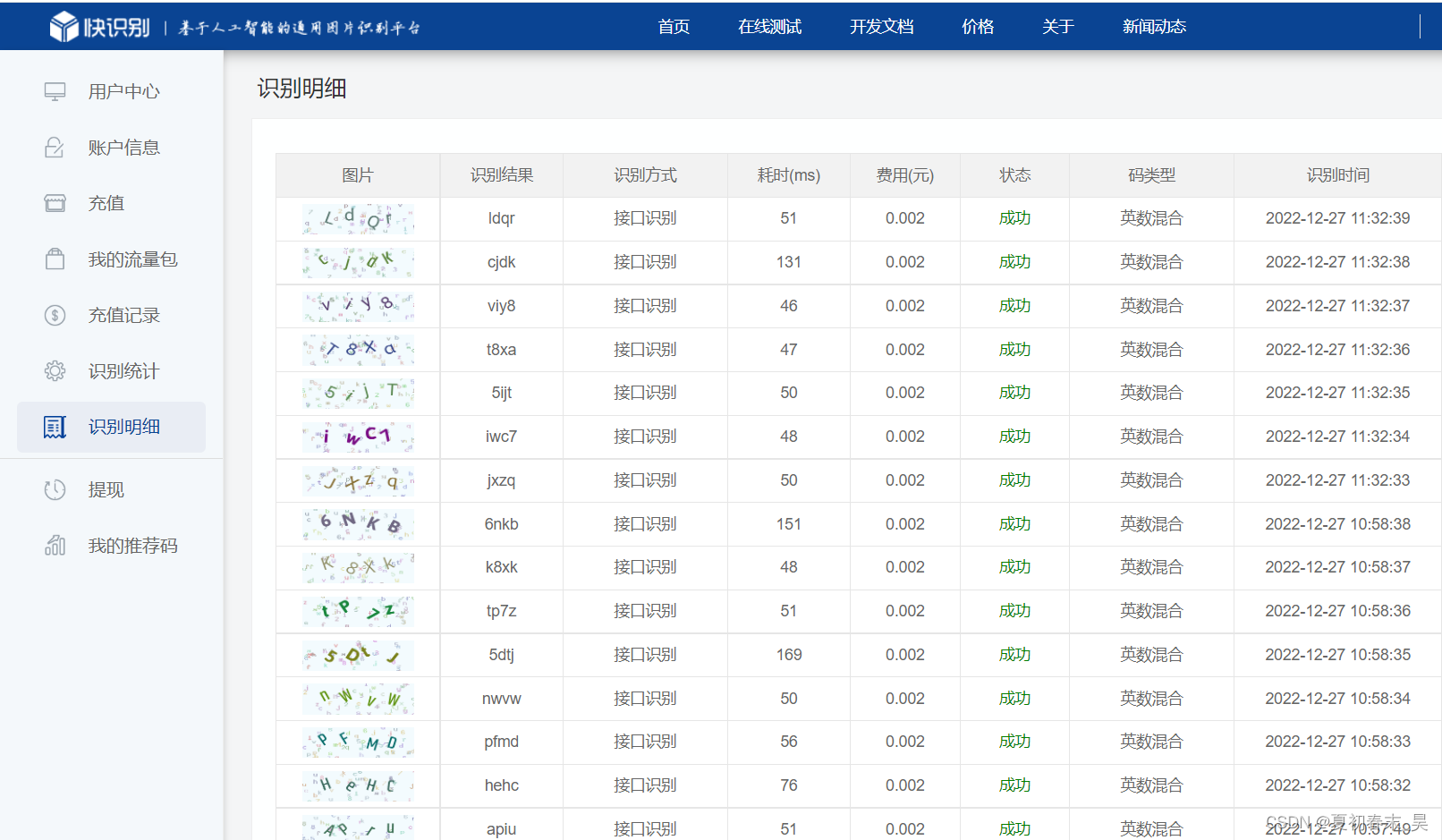

可以在后台http://www.kuaishibie.cn/user/detail.html看到识别的记录,可以发现99.9%都是识别成功的

6864

6864

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?