通过STelnet登录华为交换机配置实例

1、组网需求

如上图1所示,用户希望安全的远程登录设备,但是Telnet缺少安全的认证方式,用户可以通过STelnet方式进行远程的安全登录。终端PC1、PC2和SSH服务器之间路由可达,10.137.217.203是SSH服务器的管理口IP地址。在SSH服务器端配置两个登录用户为client001和client002,PC1使用client001用户通过password认证方式登录SSH服务器,PC2使用client002用户通过RSA认证方式登录SSH服务器。

2、配置思路

1、PC1端已安装登录SSH服务器软件,PC2端已安装密钥对生成软件、公钥转换软件、登录SSH服务器软件。

2、在SSH服务器端生成本地密钥对,实现在服务器端和客户端进行安全地数据交互。

3、在SSH服务器端配置SSH用户client001和client002分别使用不同的认证方式。

4、在SSH服务器端开启STelnet服务功能。

5、在SSH服务器端配置SSH用户client001和client002的服务方式为STelnet。

6、用户client001和client002分别以STelnet方式实现登录SSH服务器。

3、操作步骤

以下命令行释义请参考Stelnet(ssh)登陆华为交换机配置教程

3.1、在服务器端生成本地密钥对

system-view

[HUAWEI] sysname SSH Server

[SSH Server] rsa local-key-pair create

The key name will be: SSH Server_Host

The range of public key size is (512 ~ 2048).

NOTES: If the key modulus is greater than 512,

it will take a few minutes.

Input the bits in the modulus[default = 2048]:2048

Generating keys...

......................++++++++

........................................................++++++++

........+++++++++

.....+++++++++

3.2在服务器端创建SSH用户

[SSH Server] user-interface vty 0 4

[SSH Server-ui-vty0-4] authentication-mode aaa

[SSH Server-ui-vty0-4] protocol inbound ssh

[SSH Server-ui-vty0-4] quit

3.3、创建SSH用户client001,且认证方式为password。

[SSH Server] aaa

[SSH Server-aaa] local-user client001 password irreversible-cipher Huawei@123

[SSH Server-aaa] local-user client001 privilege level 3

[SSH Server-aaa] local-user client001 service-type ssh

[SSH Server-aaa] quit

[SSH Server] ssh user client001 authentication-type password

3.4、创建SSH用户client002,且认证方式为RSA。

[SSH Server] ssh user client002 authentication-type rsa

3.4.1、在PC2端生成客户端的本地密钥对。

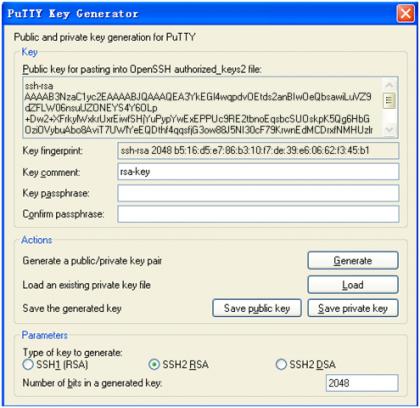

在客户端运行puttygen.exe。用于生成公用密钥、私用密钥两个文件,供后续使用。

选取“SSH2 RSA”,点击“Generate”,进入密钥生成状态,此时只要将鼠标在空白处进行移动,就可以看到密钥不断的生成。

图2 生成客户端密钥对(1)

图3 生成客户端密钥对(2)

待到密钥生成完毕,点击“Save public key”保存文件名为key.pub。

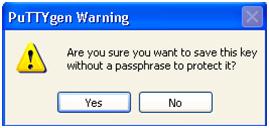

点击“Save private key”,弹出对话框,提醒是否保存没做任何保护措施的私钥,选择“Yes”,保存文件名为private.ppk。

图4 生成客户端密钥对(3)

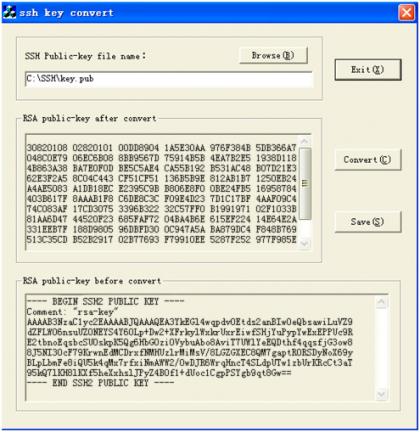

3.4.2、在客户端运行sshkey.exe。将生成的公有密钥转化为设备所需要的字符串。

打开上一个程序所生成的SSH所需的公有密钥文件key.pub。

图5 转换客户端公钥(1)

点击“Convert(C)”,查看到生成前后的公钥。

图6 转换客户端公钥(2)

在SSH服务器端输入PC2端上产生的RSA公钥。

[SSH Server] rsa peer-public-key rsakey001

[SSH Server-rsa-public-key] public-key-code begin

[SSH Server-rsa-key-code] 30820108 02820101 00DD8904 1A5E30AA 976F384B 5DB366A7

[SSH Server-rsa-key-code] 048C0E79 06EC6B08 8BB9567D 75914B5B 4EA7B2E5 1938D118

[SSH Server-rsa-key-code] 4B863A38 BA7E0F0D BE5C5AE4 CA55B192 B531AC48 B07D21E3

[SSH Server-rsa-key-code] 62E3F2A5 8C04C443 CF51CF51 136B5B9E 812AB1B7 1250EB24

[SSH Server-rsa-key-code] A4AE5083 A1DB18EC E2395C9B B806E8F0 0BE24FB5 16958784

[SSH Server-rsa-key-code] 403B617F 8AAAB1F8 C6DE8C3C F09E4D23 7D1C17BF 4AAF09C4

[SSH Server-rsa-key-code] 74C083AF 17CD3075 3396B322 32C57FF0 B1991971 02F1033B

[SSH Server-rsa-key-code] 81AA6D47 44520F23 685FAF72 04BA4B6E 615EF224 14E64E2A

[SSH Server-rsa-key-code] 331EEB7F 188D9805 96DBFD30 0C947A5A BA879DC4 F848B769

[SSH Server-rsa-key-code] 513C35CD B52B2917 02B77693 F79910EE 5287F252 977F985E

[SSH Server-rsa-key-code] 5F186C94 93F26780 4E7F5F9D 5287350A 0A4F4988 1BF6AB7C

[SSH Server-rsa-key-code] 1B020125

[SSH Server-rsa-key-code] public-key-code end

[SSH Server-rsa-public-key] peer-public-key end

在SSH服务器端为SSH用户client002绑定STelnet客户端的RSA公钥。

[SSH Server] ssh user client002 assign rsa-key rsakey001

3.5、SSH服务器端开启STelnet服务功能

[SSH Server] stelnet server enable

3.6、配置SSH用户client001、client002的服务方式为STelnet

[SSH Server] ssh user client001 service-type stelnet

[SSH Server] ssh user client002 service-type stelnet

3.7、验证配置结果

PC1端client001用password认证方式连接SSH服务器。通过putty软件登录设备,输入设备的IP地址,选择协议类型为SSH。

图7 通过putty软件用password认证方式连接SSH服务器示意图

点击“Open”,出现如下界面,输入用户名和密码,并按Enter键,至此已登录到SSH服务器。

login as: client001

Sent username "client001"

client001@10.137.217.203's password:

Info: The max number of VTY users is 8, and the number

of current VTY users on line is 5.

The current login time is 2012-08-06 09:35:28+00:00.

PC2端client002用RSA认证方式连接SSH服务器。通过putty软件登录设备,输入设备的IP地址,选择协议类型为SSH。

图8 通过putty软件用RSA认证方式连接SSH服务器示意图(1)

单击左侧导航栏“Connection->SSH”,出现下图9的界面,选择SSH协议版本为2。

图9 通过putty软件用RSA认证方式连接SSH服务器示意图(2)

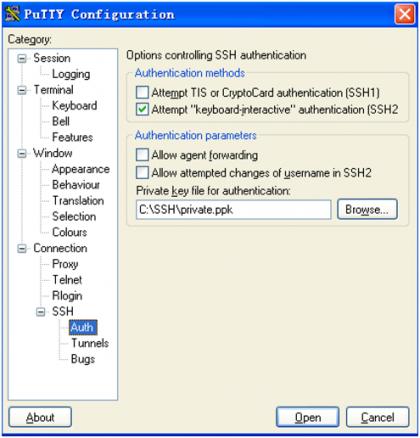

单击左侧导航栏“Connection->SSH”下面的“Auth”(认证),出现下图10的界面。选择与配置到服务器端的公钥对应的私钥文件private.ppk。

图10 通过putty软件用RSA认证方式连接SSH服务器示意图(3)

点击“Open”,出现如下界面,输入用户名,并按Enter键,至此已登录到SSH服务器。

login as: client002

Authenticating with public key "rsa-key"

Info: The max number of VTY users is 8, and the number

of current VTY users on line is 5.

The current login time is 2012-08-06 09:35:28+00:00.

4、配置文件

SSH服务器的配置文件

#

sysname SSH Server

#

rsa peer-public-key rsakey001

public-key-code begin

30820107

02820100

DD89041A 5E30AA97 6F384B5D B366A704 8C0E7906 EC6B088B B9567D75 914B5B4E

A7B2E519 38D1184B 863A38BA 7E0F0DBE 5C5AE4CA 55B192B5 31AC48B0 7D21E362

E3F2A58C 04C443CF 51CF5113 6B5B9E81 2AB1B712 50EB24A4 AE5083A1 DB18ECE2

395C9BB8 06E8F00B E24FB516 95878440 3B617F8A AAB1F8C6 DE8C3CF0 9E4D237D

1C17BF4A AF09C474 C083AF17 CD307533 96B32232 C57FF0B1 99197102 F1033B81

AA6D4744 520F2368 5FAF7204 BA4B6E61 5EF22414 E64E2A33 1EEB7F18 8D980596

DBFD300C 947A5ABA 879DC4F8 48B76951 3C35CDB5 2B291702 B77693F7 9910EE52

87F25297 7F985E5F 186C9493 F267804E 7F5F9D52 87350A0A 4F49881B F6AB7C1B

0201

25

public-key-code end

peer-public-key end

#

aaa

local-user client001 password irreversible-cipher %@%@*~Br";[g6Pv5Zf>$~{hY+N!`{$

local-user client001 privilege level 3

local-user client001 service-type ssh

#

stelnet server enable

ssh user client001

ssh user client001 authentication-type password

ssh user client001 service-type stelnet

ssh user client002

ssh user client002 authentication-type rsa

ssh user client002 assign rsa-key rsakey001

ssh user client002 service-type stelnet

#

user-interface vty 0 4

authentication-mode aaa

protocol inbound ssh

#

return

363

363

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?