前方高能预警

有一天,万恶的产品,带着微笑来到了我的床(窗)前

产品跟我说,最近我们系统出现了一些很奇怪的现象。

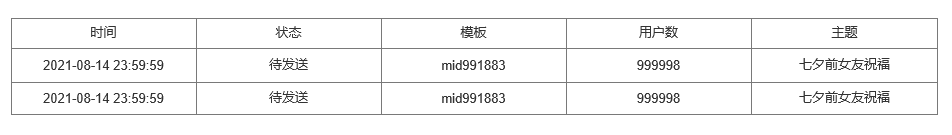

比如定时给客户推送短信的功能,我经常看到两条一模一样定时任务,你给我解释解释???

我:可能是创建任务的人当时手抖了,这得痔

产:痔你妹…

我:我想想,可能是这个接口需要处理的逻辑比较多,cpu在高负载下加之天气炎热,导致RTT比较高,用户当天可能亲戚来访比较急躁,所以着急之下,又请求了一次接口,所以就重复创建了

产:说人话…

我:就是他创建第一个任务时候还没有完成就又点了一次

产:那你处理一下吧 这个月KPI给你加满

回到正题

当时看到这个需求的第一反应就是使用分布式锁来处理一下,反正系统里都已经整合好,调一下接口就完事。

对于分布式的Java Web项目来说,分布式锁肯定是必不可少的工具。有了分布式锁,就能实现并发环境下接口逻辑的事务完整性(ACID)。分布式锁的原理及实现方式有很多,这里就不做过多赘述,简单描述之就是:

单机环境可以使用synchronize或aqs的衍生类(ReentrantLock…)来对方法加锁,避免线程安全问题,但对于分布式环境下,每台服务器上的项目都跑在各自的JVM中,上述的锁就没有用了,必须要有一个全局的分布式锁来代替其功能。

一般情况下可以使用redis、zookeeper来实现分布式锁,既可以手动去实现,也可以用一些现成的解决方案(Redisson)。

String key = "产品的第999个需求接口" + adminId;

try {

if (LockUtil.acquire(key, 10)) {

// 尝试获取锁,过期时间10秒

// 业务逻辑

对于分布式的Java Web项目来说,分布式锁肯定是必不可少的工具。有了分布式锁,就能实现并发环境下接口逻辑的事务完整性(ACID)。分布式锁的原理及实现方式有很多,这里就不做过多赘述,简单描述之就是:单机环境可以使用synchronize或aqs的衍生类(ReentrantLock…)来对方法加锁,避免线程安全问题,但对于分布式环境下,每台服务器上的项目都跑在各自的JVM中,上述的锁就没有用了,必须要有一个全局的分布式锁来代替其功能。一般情况下可以使用redis、zookeeper来实现分布式锁,既

对于分布式的Java Web项目来说,分布式锁肯定是必不可少的工具。有了分布式锁,就能实现并发环境下接口逻辑的事务完整性(ACID)。分布式锁的原理及实现方式有很多,这里就不做过多赘述,简单描述之就是:单机环境可以使用synchronize或aqs的衍生类(ReentrantLock…)来对方法加锁,避免线程安全问题,但对于分布式环境下,每台服务器上的项目都跑在各自的JVM中,上述的锁就没有用了,必须要有一个全局的分布式锁来代替其功能。一般情况下可以使用redis、zookeeper来实现分布式锁,既

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

250

250

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?