CTF磁盘取证分析方法案例

数据取证(Data Forensics)是一种技术和方法,旨在对计算机系统、网络或存储设备中保存的数字数据进行深入分析和验证,以确定其真实性、完整性和一致性。

数据取证通常涉及到以下几个方面:

- 数据收集:从目标系统或存储设备上收集相关的数据,包括文件、日志、网络流量等。

- 数据分析:对收集的数据进行深入分析,以了解其内容、格式和结构。

- 数据验证:使用各种技术和方法验证数据的真实性、完整性和一致性,例如Hash值计算、数字签名验证、时间戳分析等。

- 结果总结:根据分析和验证结果,对数据进行总结和评估,确定其是否合法、可靠和有效。

CTF比赛中,磁盘取证类题目一般会提供一个磁盘镜像,选手要综合利用磁盘存储和文件系统的知识来提取磁盘镜像文件中的flag。

文件系统的概念

文件系统(File System)是操作系统中的一种核心组件,它负责管理计算机上存储的文件和目录结构。文件系统提供了各种功能,例如:

- 文件命名:将文件赋予一个唯一的名称,方便用户访问和管理。

- 文件存储:将文件写入到磁盘或其他存储设备中。

- 文件检索:根据文件名、路径或其他 criteria检索文件。

- 文件删除:从磁盘或其他存储设备中删除文件。

- 目录结构管理:创建、移动、重命名和删除目录。

文件系统通常由以下几个组件组成:

- 根目录(Root Directory):计算机的主目录,所有文件和目录都从这里开始。

- 子目录(Subdirectory):位于根目录下的目录。

- 文件(File):存储在磁盘上的数据单元。

- 目录(Directory):一个容纳多个文件和子目录的结构单元。

常见的文件系统类型有:

- FAT(File Allocation Table):一种简单的文件系统,用于早期操作系统,如MS-DOS。

- NTFS(New Technology File System):一种功能强大的文件系统,用于Windows操作系统。

- HFS(Hierarchical File System):一种文件系统,用于Macintosh操作系统。

- EXT(Extended File System):一种文件系统,用于Linux和Unix操作系统。

常见的磁盘镜像格式如下:

- Windows:FAT12、FAT16、FAT32、NTFS。

- Linux:EXT2、EXT3、EXT4。

不同的文件系统在读取文件时采用的方法不同,下面是四种常见文件系统的读取文件示例:

1. FAT(文件分配表)

FAT是一种简单的文件系统,它使用一个表来追踪磁盘上文件的位置。

2. NTFS(新技术文件系统)

NTFS是一种更高级的文件系统,它使用一个层次结构来存储文件。

3. EXT(扩展文件系统)

EXT是一种文件系统,用于 Linux 和 Unix 计算机,它使用一个 inode 结构来存储文件。

这些示例展示了四种常见文件系统在读取文件时采用的方法不同,包括:

- FAT:使用一个表来追踪磁盘上文件的位置

- NTFS:使用一个层次结构来存储文件

- EXT:使用一个 inode 结构来存储文件

每种文件系统都有其独特的特点和读取文件的方法,这些特点反映在它们的结构中。

文件雕复技术

文件雕复技术(File Carving),又称文件恢复或文件挖掘,是一种用于从磁盘上恢复损坏或删除的文件的技术。它通过对磁盘上的数据进行分析和重组,尝试还原原始文件的内容。

文件雕复技术的基本思想是:即使文件已经被删除或损坏,但磁盘上仍然保留着文件的部分数据,这些数据可以通过分析和重组来还原文件的内容。这种技术主要用于数字证据收集、法证和数据恢复等领域。

文件雕复技术的步骤通常包括:

- 磁盘数据的读取和分析:对磁盘上的数据进行读取和分析,以确定可能存在的文件雕复信息。

- 文件雕复算法的应用:根据磁盘数据的特点,使用文件雕复算法来还原原始文件的内容。

- 文件恢复:将还原的文件内容写回磁盘上,以便可以访问和处理。

文件雕复技术有很多种算法和方法,每种方法都有其优缺。常见的文件雕复算法包括:

- 碎片重组(Fragment Reassembly):根据碎片数据的特点,尝试还原原始文件的内容。

- 文件头识别(File Header Identification):通过分析文件头部来确定文件的类型和结构。

- 数据流分析(Data Stream Analysis):对磁盘上的数据流进行分析,以确定文件的内容和结构。

总之,文件雕复技术是一种用于从磁disk上恢复损坏或删除的文件的技术,它可以帮助法证、数据恢复和数字证据收集等领域。

案 例

【例 题】haha

【题目来源】2016 PCTF

【题目描述】找到flag

【解题思路】通过file命令识别出文件是EXT2格式。如下图所示:

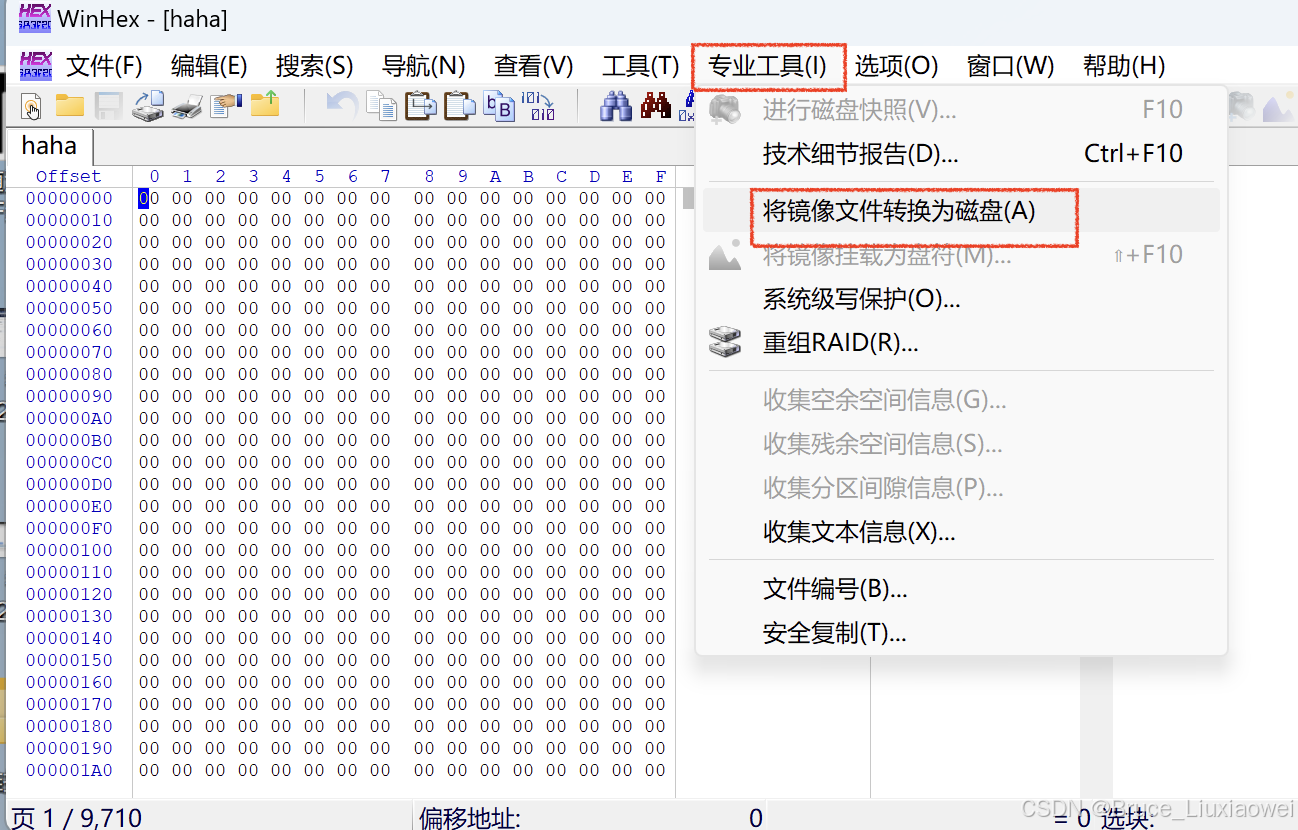

打开WinHex Pro, 拖入文件,在“专业工具”菜单选择“将镜像文件转换为磁盘(A)”,如下图所示:

这个功能是把磁盘镜像文件视为原始物理磁盘或分区,相当于在WinHex中挂载这块磁盘。操作后的结果如下图所示:

可以看到镜像中有0、1、10等几百个文件,双击每个文件后可以发现这些文件都只有一个字节。选中要提取的第一个文件(文件名为“0”),按住键,再选中要提取的最后一个文件(文件名为“99”),就可以实现要提取文件的全选。然后单击鼠标右键,如图所示:

选中“恢复/复制©”,如下图所示:

在“输出目录”中选择好保存路径,单击确定。即可提取选中的所有文件。每个文件中只有一个字节,文件名从0~253,应该是把文件中的字节按照文件名的顺序拼接,就能找到flag。这么多文件只能通过编写脚本haha.py,按0~253点顺序读取每个文件,把字节拼接输出,并且需要把脚本和恢复得到的254个文件放在同一个文件夹下,运行命令:python haha.py,即可得到答案:PCTF{P13c3_7oghter_i7}。

haha.py的源码如下:

运行结果如下:

987

987

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?