前言

本文记录一下自己的靶场解题过程

靶场来源:知攻善防实验室

对应急响应内容感兴趣的可以关注一下公众号交流学习

另外对于应急响应借用小迪的话说是比较简单的内容,简单的基础是取决于你作为攻击队的水平。知道怎么攻击,那么想去排查相关信息就很容易。在平时做打靶练习时当我们完成渗透后,就可以展开对应的应急响应,能更快的巩固知识,虽然自己也很少这么做,比较尴尬,哈哈哈,共勉共勉。

一、web1

1、应急响应

1)背景

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名(仅域名)相关账户密码

用户:administrator

密码:Zgsf@admin.com

2)报错处理

在首次打开虚拟机时可能出现版本不兼容的问题,找到vmx文件修改一下版本号就行

3)webshell查杀

打开靶机,发现桌面有phpstudy应用,我们开启一下

找到网站根目录,直接查杀一下是否存在后门文件,随便什么查杀工具都行

直接找到了后门程序:shell.php,上面那个是我自己上传的

打开后门文件发现后门密码

搜索一下key值就知道密码为默认密码:rebeyond,用过都知道是冰蝎后门

4)网站日志排查

然后排查一下网站的日志文件,看一下流量请求,查看一圈发现只有apache有日志

打开日志文件发现先是一些get请求,然后后续有大量的post请求在访问同一个地址

此时我们知道攻击者IP:192.168.126.1

对于这个地址我们可以访问一下就知道,他是在暴力破解账户密码

查看后续日志可发现它破解成功了,很可能是存在弱口令

并且在后台访问/content/plugins/tips/目录,成功将shell.php后门传上去了

后面存在大量的连接后门的日志,那就是攻击者取得shell后的操作了

5)隐藏账户

题目要求找到攻击者的隐藏账户,可以直接到控制面板查看或者注册表中

找到隐藏账户hack168

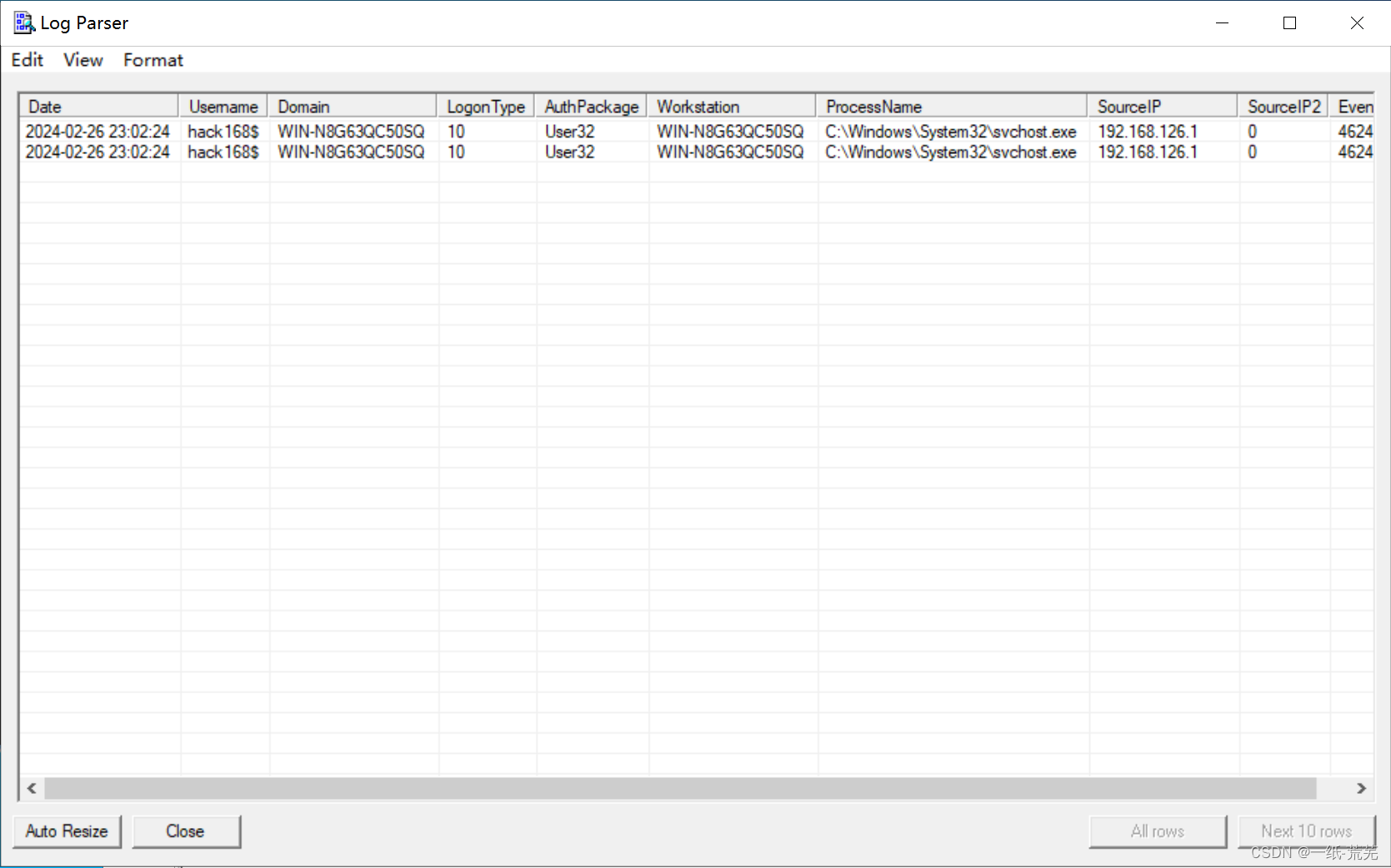

还可以从登录日志上查看有无登陆记录,直接查看事件查看器中的安全日志筛选4624审核成功日志记录也很多

可借助日志分析工具,公众号也可获取,当然也有很多其他的日志分析工具

查看到远程桌面登陆成功日志,发现新用户:hack168

6)挖矿程序

先在寻找挖矿程序,并找到它的外联域名信息

找到用户文件夹下的hack168下的桌面文件,发现程序信息

后续涉及一些反编译内容,这部分我就不太了解了,搜索一下也能反编译出来,感兴趣的可以去看公众号文章。

列举用到的工具:

pyinstxtractor反编译工具:GitHub - extremecoders-re/pyinstxtractor: PyInstaller Extractor

pyc反编译工具:pyc反编译 - 工具匠

最终得到矿池域名:wakuang.zhigongshanfang.top

这里有个很坑的地方,本来我是想偷懒不去反编译的,直接输答案算了,结果每次输完域名窗口就关闭了,试了很多次,我以为我答案错了,但是不可能啊。

ok,我猜估计是没有暂停,我不反编译挖矿程序了,我反编译解题程序

加了延时就正常了(这里就是先用pyinstxtractor-master工具反编译exe文件,再找到pyc文件使用在线pyc反编译工具得到源码,进行查看)

2、渗透复现

1)弱口令登录

来到网站可以看到是emlog cms,一搜就能搜出历史漏洞,我们参照攻击者的思路去入侵

首先是来到了登录界面,采用了爆破的方式得到了账户密码

一测试,账号密码:admin/123456

2)插件上传

登陆后看到了版本信息:pro 2.2.0

搜索发现有个插件上传漏洞,细节就不说了,可以搜索相关文章

这里要上传zip文件,需要注意的是压缩包文件中必须有一个与文件夹同名的php文件,比如文件夹名是abc,那么你文件夹下面就需要有一个abc.php,并且abc.php中需要有内容,才能正常安装

我这里是shell.zip,里面有个shell的文件夹,下面有个shell.php的脚本

可以看到上传成功

这里有个坑是要关闭掉服务器的病毒与威胁防护,否则会杀掉文件。

当然作者出题的时候也是关闭了的,不然上传的后门也会被杀,这就体现服务器安全基线配置的重要性了。

3)getshell

使用蚁剑连接后门

成功获取shell,并且为管理员权限

总结

一边渗透一边应急,Fighting!

1103

1103

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?